Tutorial: Sicherheitsanalysen für Azure Active Directory B2C-Daten mit Microsoft Sentinel konfigurieren

Erhöhen Sie die Sicherheit Ihrer Azure Active Directory B2C (Azure AD B2C)-Umgebung, indem Sie Protokolle und Überwachungsinformationen an Microsoft Sentinel weiterleiten. Das skalierbare Microsoft Sentinel ist eine cloudnative Lösung für Security Information and Event Management (SIEM) und Sicherheitsorchestrierung, Automation und Reaktion (SOAR). Verwenden Sie die Lösung zur Warnungserkennung, Sichtbarkeit von Bedrohungen, proaktives Hunting und die Reaktion auf Bedrohungen für Azure AD B2C.

Weitere Informationen:

Weitere Verwendungsmöglichkeiten für Microsoft Sentinel mit Azure AD B2C sind:

- Erkennen Sie bisher nicht entdeckte Bedrohungen, und minimieren Sie False Positive-Ergebnisse mithilfe der Features für Analyse und Threat Intelligence

- Untersuchen von Bedrohungen mithilfe von künstlicher Intelligenz (KI)

- Suchen Sie nach verdächtigen Aktivitäten im großen Stil, und profitieren Sie von der Erfahrung der langjährigen Cybersicherheitsarbeit bei Microsoft

- Reagieren Sie schnell auf Vorfälle mit gemeinsamer Task-Orchestrierung und Automatisierung

- Einhalten der Sicherheits- und Compliance-Anforderungen Ihrer Organisation

In diesem Tutorial lernen Sie Folgendes:

- Übertragen von Azure AD B2C-Protokollen in einen Log Analytics-Arbeitsbereich

- Aktivieren von Microsoft Sentinel in einem Log Analytics-Arbeitsbereich

- Erstellen einer Beispielregel in Microsoft Sentinel, um einen Vorfall auszulösen

- Konfigurieren einer automatisierten Reaktion

Konfigurieren von Azure AD B2C mit Azure Monitor Logs Analytics

Um zu definieren, wohin Protokolle und Metriken für eine Ressource gesendet werden,

- Aktivieren der Diagnoseeinstellungen in Microsoft Entra ID in Ihrem Azure AD B2C-Mandanten.

- Konfigurieren von Azure AD B2C, um Protokolle an Azure Monitor zu senden.

Weitere Informationen: Überwachen von Azure AD B2C mit Azure Monitor.

Bereitstellen einer Microsoft Sentinel-Instanz

Nachdem Sie Ihre Azure AD B2C-Instanz für das Senden von Protokollen an Azure Monitor konfiguriert haben, aktivieren Sie eine Instanz von Microsoft Sentinel.

Wichtig

Um Microsoft Sentinel zu aktivieren, müssen Sie Berechtigungen als „Mitwirkender“ für das Abonnement erhalten, in dem sich der Microsoft Sentinel-Arbeitsbereich befindet. Um Microsoft Sentinel zu verwenden, verwenden Sie die Berechtigungen „Mitwirkender“ oder „Leser“ für die Ressourcengruppe, zu welcher der Arbeitsbereich gehört.

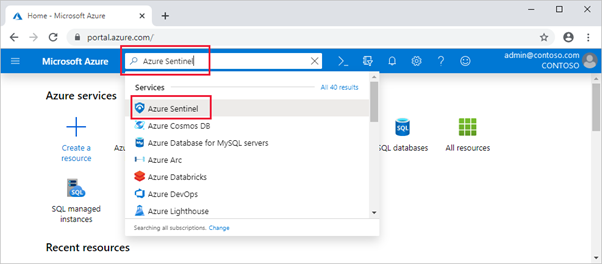

Melden Sie sich beim Azure-Portal an.

Wählen Sie das Abonnement aus, in dem der Log Analytics-Arbeitsbereich erstellt wird.

Suchen Sie nach Microsoft Sentinel, und wählen Sie diese Lösung aus.

Wählen Sie Hinzufügen aus.

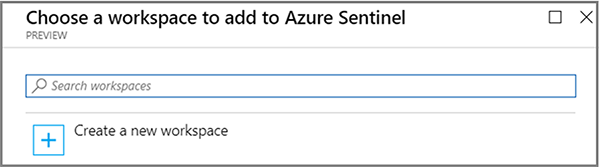

Wählen Sie im Feld Arbeitsbereiche suchen den neuen Arbeitsbereich aus.

Wählen Sie Add Microsoft Sentinel (Microsoft Sentinel hinzufügen) aus.

Hinweis

Es ist möglich, Microsoft Sentinel in mehr als einem Arbeitsbereich auszuführen, die Daten sind jedoch in einem einzelnen Arbeitsbereich isoliert.

Siehe Schnellstart: Onboarding von Microsoft Sentinel durchführen

Erstellen einer Microsoft Sentinel-Regel

Nachdem Sie Microsoft Sentinel aktivieren, werden Sie benachrichtigt, wenn in Ihrem Azure AD B2C-Mandanten etwas Verdächtiges passiert.

Für die Erkennung von Bedrohungen und anormalen Verhaltensweisen in Ihrer Umgebung können Sie benutzerdefinierte Analyseregeln erstellen. Diese Regeln ermöglichen die Suche nach bestimmten Ereignissen oder Ereignisgruppen und benachrichtigen Sie, wenn Schwellenwerte oder Bedingungen für Ereignisse erreicht werden. Dann werden Vorfälle zur Untersuchung generiert.

Siehe Erstellen benutzerdefinierter Analyseregeln zum Erkennen von Bedrohungen

Hinweis

Microsoft Sentinel verfügt über Vorlagen zum Erstellen von Bedrohungserkennungsregeln, die Ihre Daten nach verdächtigen Aktivitäten durchsuchen. Für dieses Tutorial erstellen Sie eine Regel.

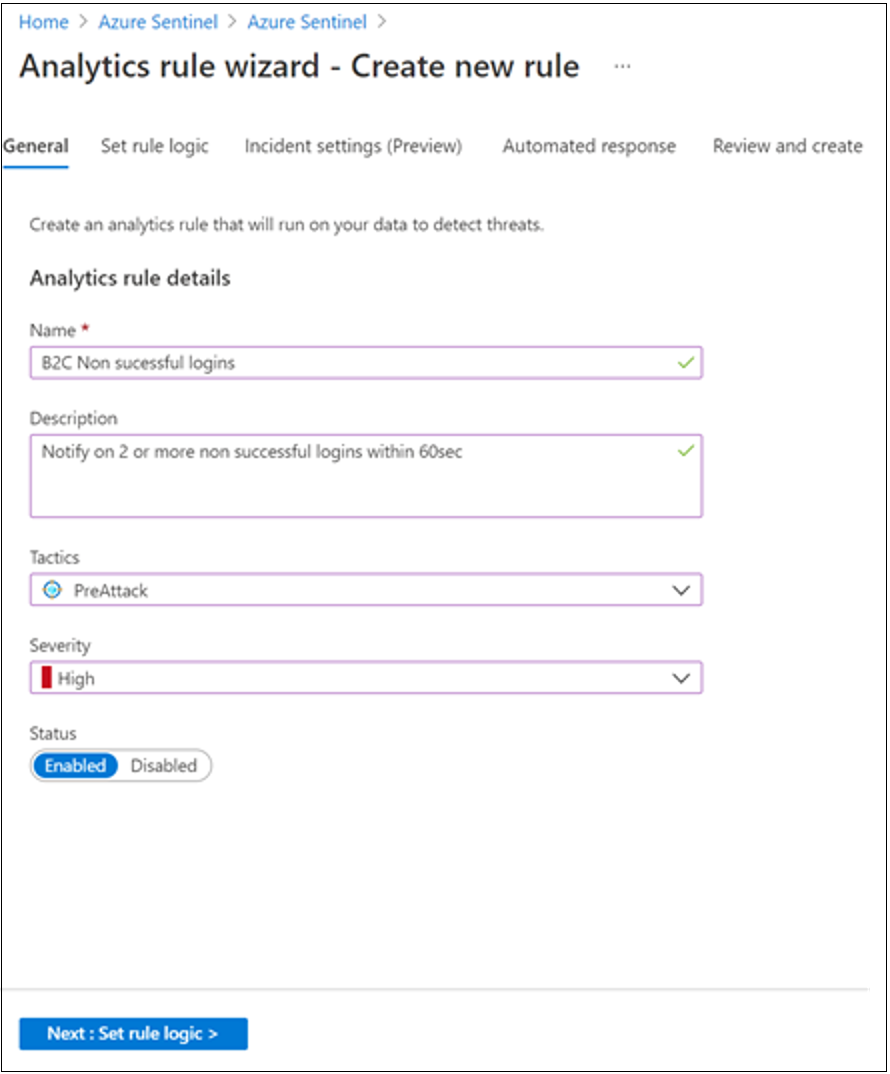

Benachrichtigungsregel für nicht erfolgreichen erzwungenen Zugriff

Verwenden Sie die folgenden Schritte, um eine Benachrichtigung über zwei oder mehr fehlgeschlagene, erzwungene Zugriffsversuche in Ihre Umgebung zu erhalten. Ein Beispiel ist der Brute-Force-Angriff.

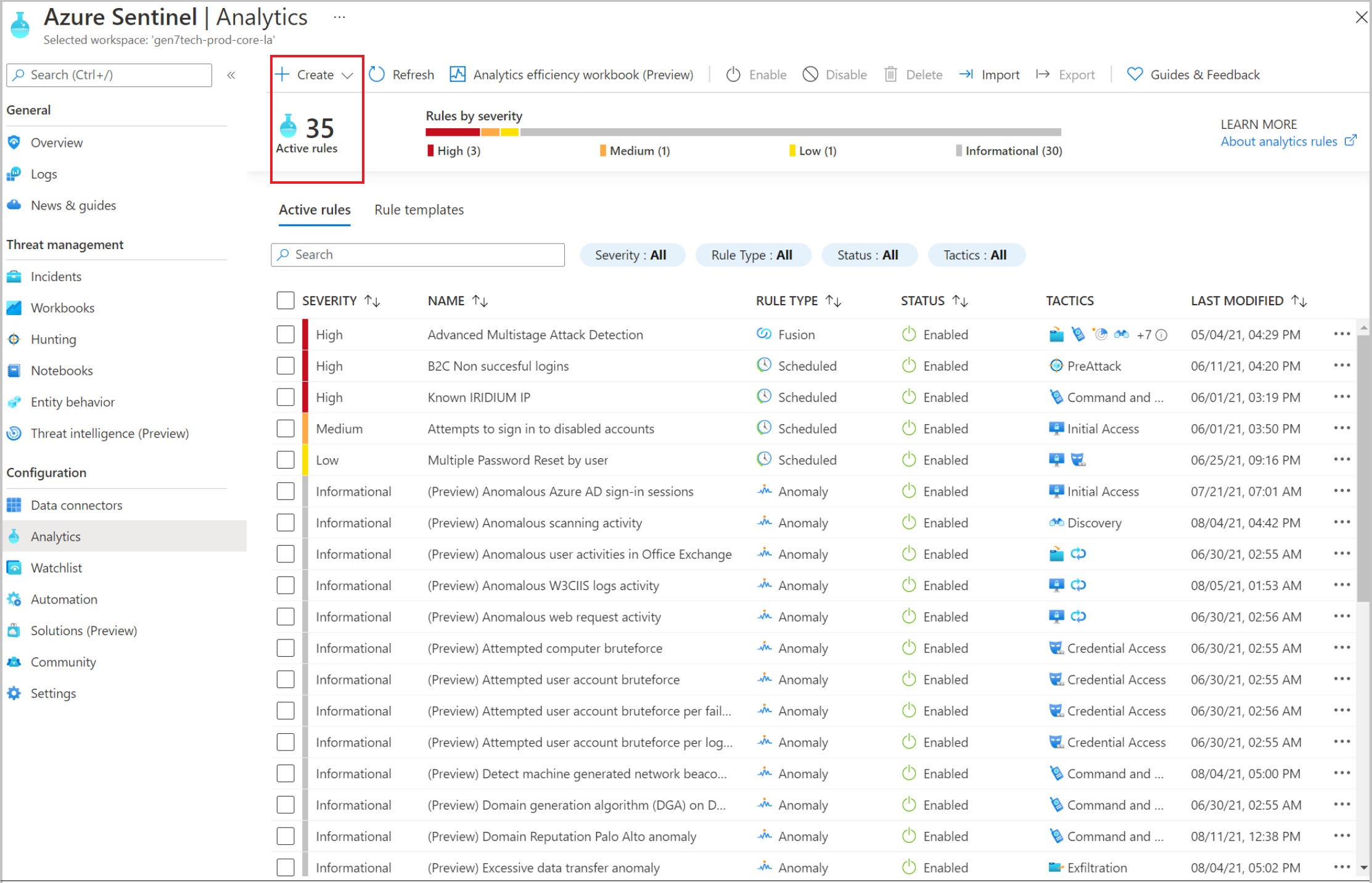

Wählen Sie in Microsoft Sentinel im linken Menü die Option Analysen aus.

Wählen Sie in der oberen Aktionsleiste + Erstellen>Geplante Abfrageregel aus.

Wechseln Sie im Assistent für Analytics-Regeln zu Allgemein.

Geben Sie für Name einen Namen für nicht erfolgreiche Anmeldungen ein.

Geben Sie für Beschreibung an, dass die Regel für zwei oder mehr fehlgeschlagene Anmeldungen innerhalb von 60 Sekunden benachrichtigt.

Wählen Sie unter Taktik eine Kategorie aus. Wählen Sie beispielsweise PreAttack aus.

Wählen Sie für Schweregrad einen Schweregrad aus.

Status ist standardmäßig Aktiviert. Um eine Regel zu ändern, wechseln Sie zur Registerkarte Aktive Regeln.

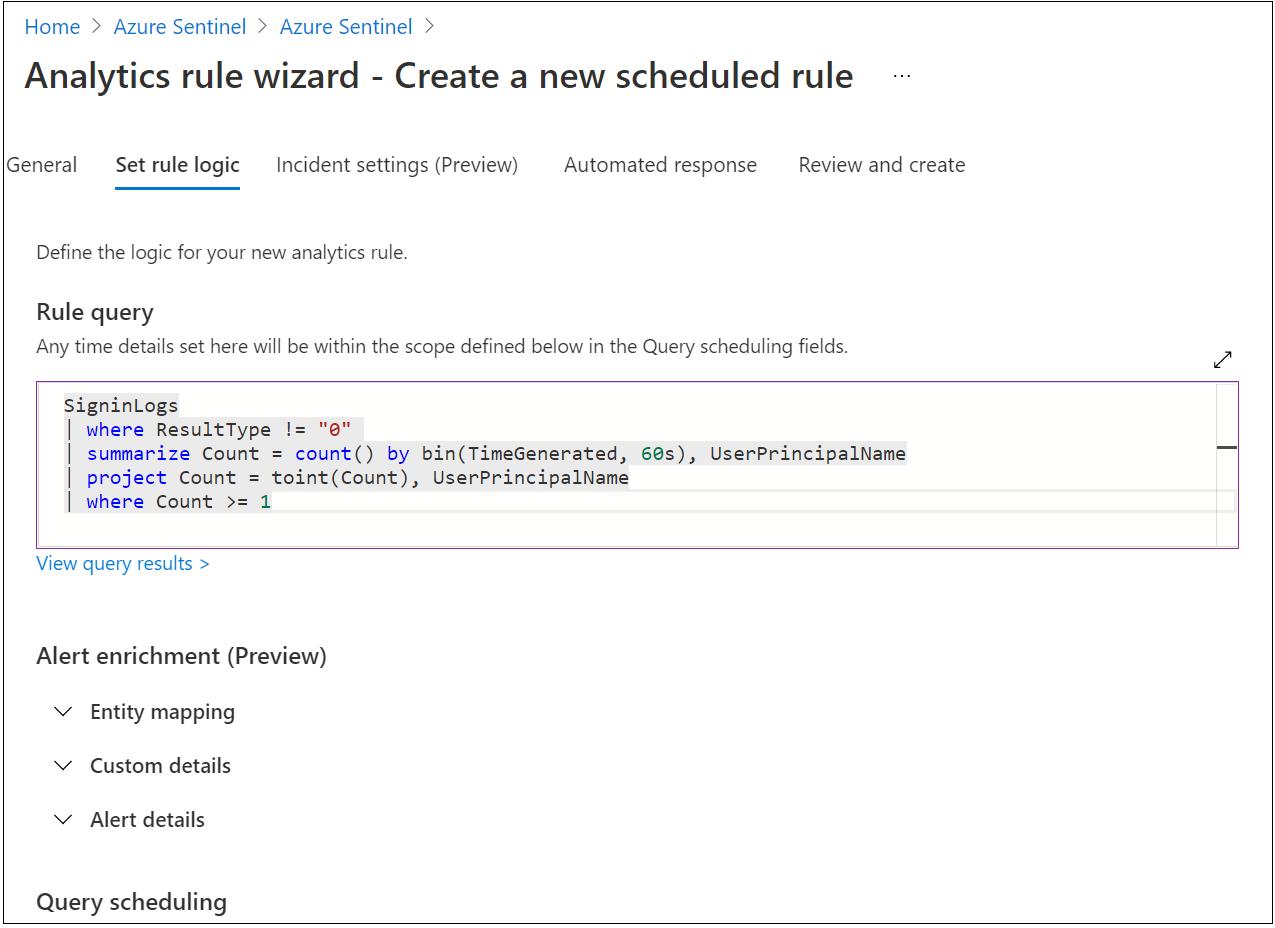

Wählen Sie die Registerkarte Regellogik festlegen aus.

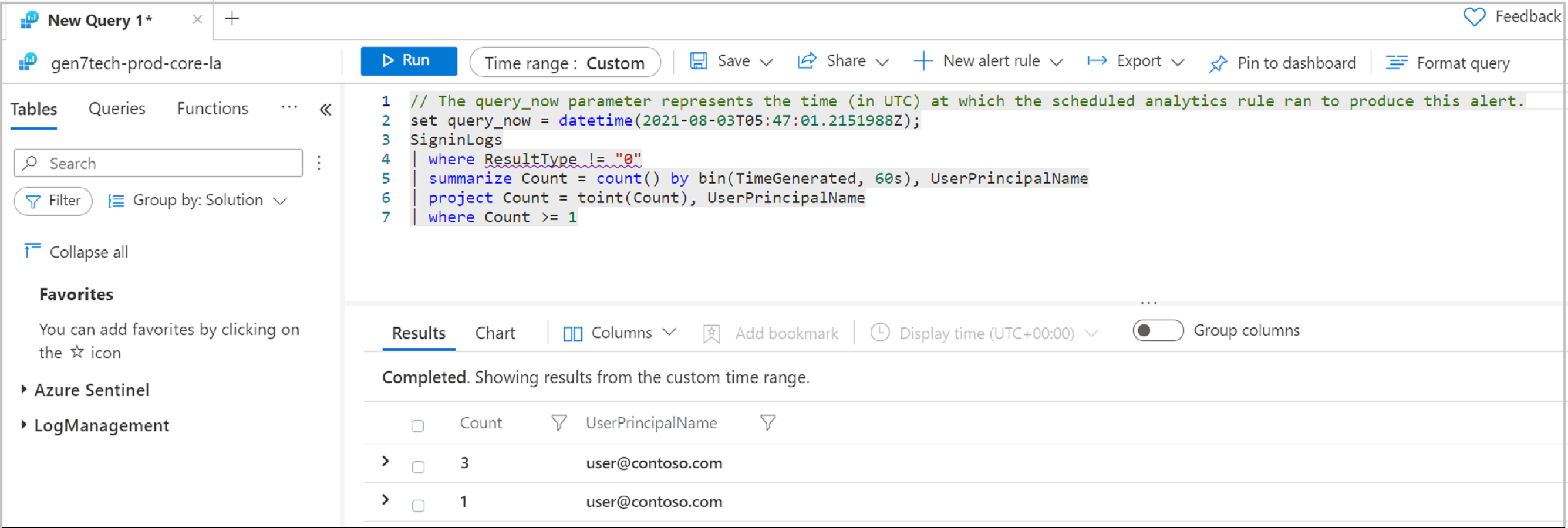

Geben Sie im Feld Regelabfrage eine Abfrage ein. Im Abfragebeispiel werden die Anmeldungen nach

UserPrincipalNameorganisiert.

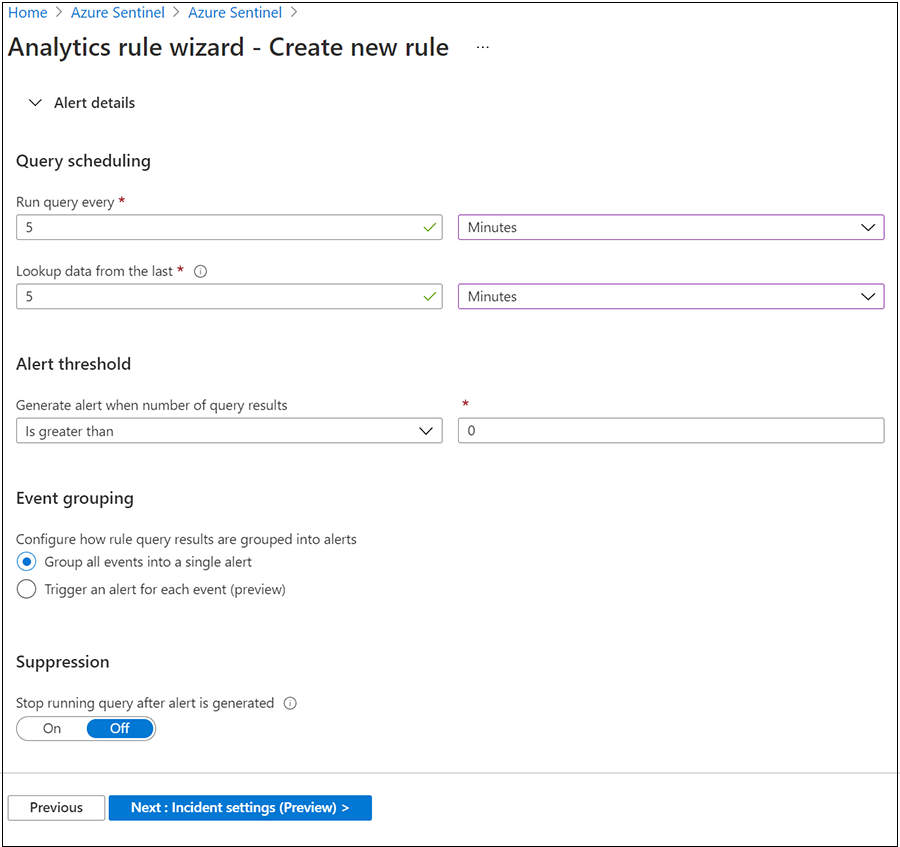

Wechseln Sie zu Abfrageplanung.

Geben Sie für Abfrage ausführen alle die Werte 5 und Minuten ein.

Geben Sie für Nachschlagen von Daten der letzten die Werte 5 und Minuten ein.

Geben Sie für Generieren einer Benachrichtigung, wenn die Anzahl der Abfrageergebnisse die Werte ist größer als und 0 ein.

Wählen Sie für Ereignisgruppierung die Option Alle Ereignisse in einer einzelnen Benachrichtigung gruppieren aus.

Wählen Sie für Beenden der Ausführung der Abfrage, nachdem die Benachrichtigung generiert wurde den Wert Aus aus.

Wählen Sie Weiter: Incidenteinstellungen (Vorschau) aus.

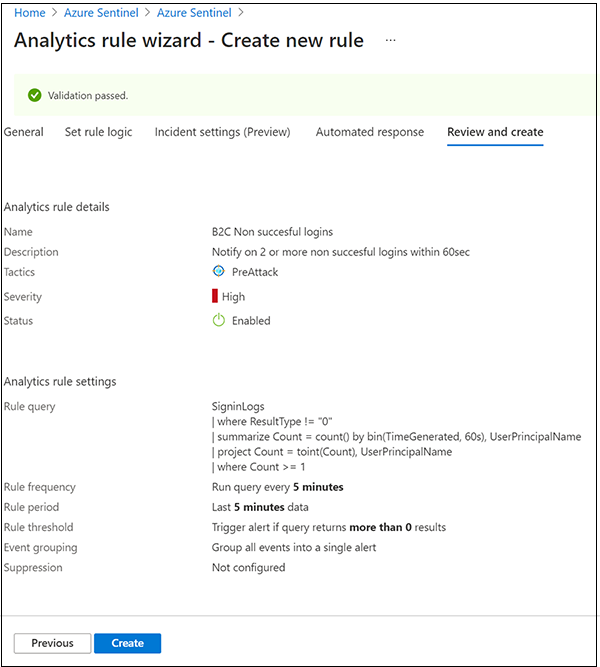

Wechseln Sie zur Registerkarte Überprüfen und erstellen, um die Regeleinstellungen zu überprüfen.

Wenn das Banner Validierung erfolgreich angezeigt wird, wählen Sie Erstellen aus.

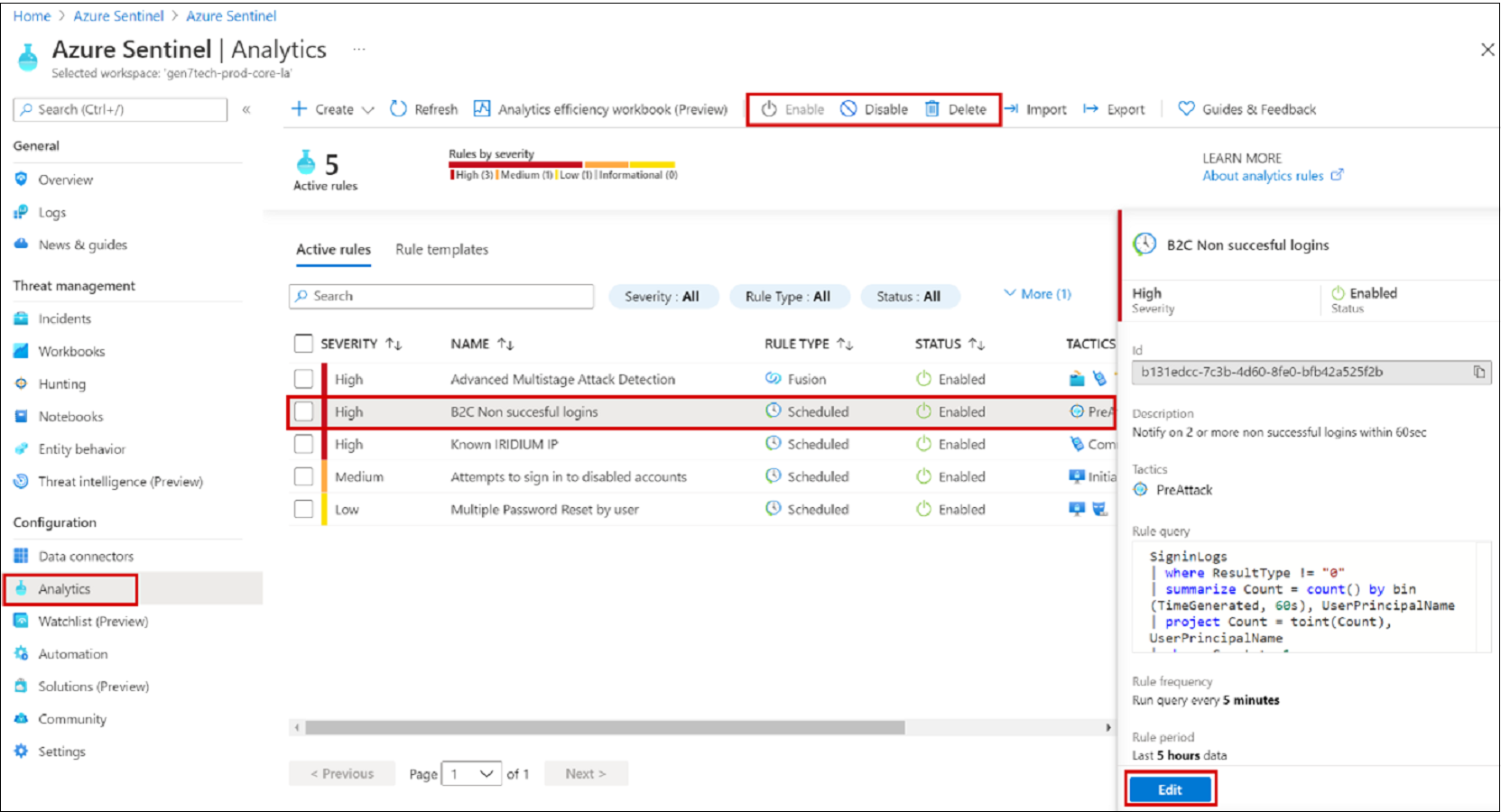

Anzeigen einer Regel und verwandter Vorfälle

Zeigen Sie die Regel und die von ihr generierten Vorfälle an. Suchen Sie Ihre neu erstellte benutzerdefinierte Regel vom Typ Geplant in der Tabelle auf der Registerkarte Aktive Regeln auf dem Hauptbildschirm

- Wechseln Sie um Bildschirm Analytics.

- Wählen Sie die Registerkarte Aktive Regeln aus.

- Suchen Sie in der Tabelle unter Geplant nach der Regel.

Sie können die Regel bearbeiten, aktivieren, deaktivieren oder löschen.

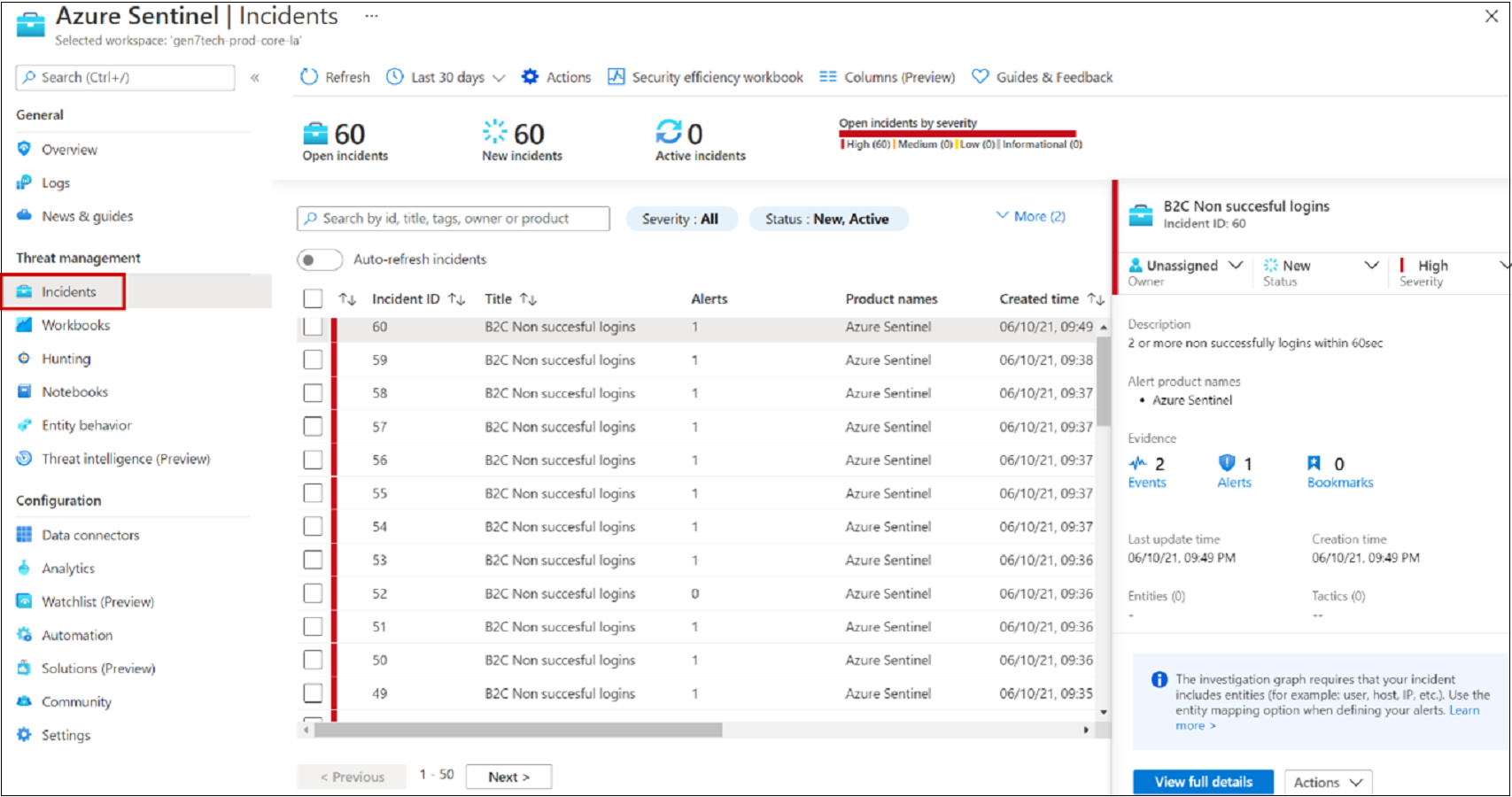

Triagieren, Untersuchen und Beheben von Vorfällen

Ein Vorfall kann mehrere Benachrichtigungen enthalten und ist eine Aggregation relevanter Beweise für eine Untersuchung. Auf Vorfallebene können Sie Eigenschaften wie Schweregrad und Status festlegen.

Weitere Informationen: Untersuchen von Vorfällen mit Microsoft Sentinel.

Wechseln Sie zur Seite Vorfälle.

Wählen Sie einen Incident aus.

Auf der rechten Seite werden detaillierte Vorfallinformationen angezeigt, einschließlich Schweregrad, Entitäten, Ereignissen und der Vorfall-ID.

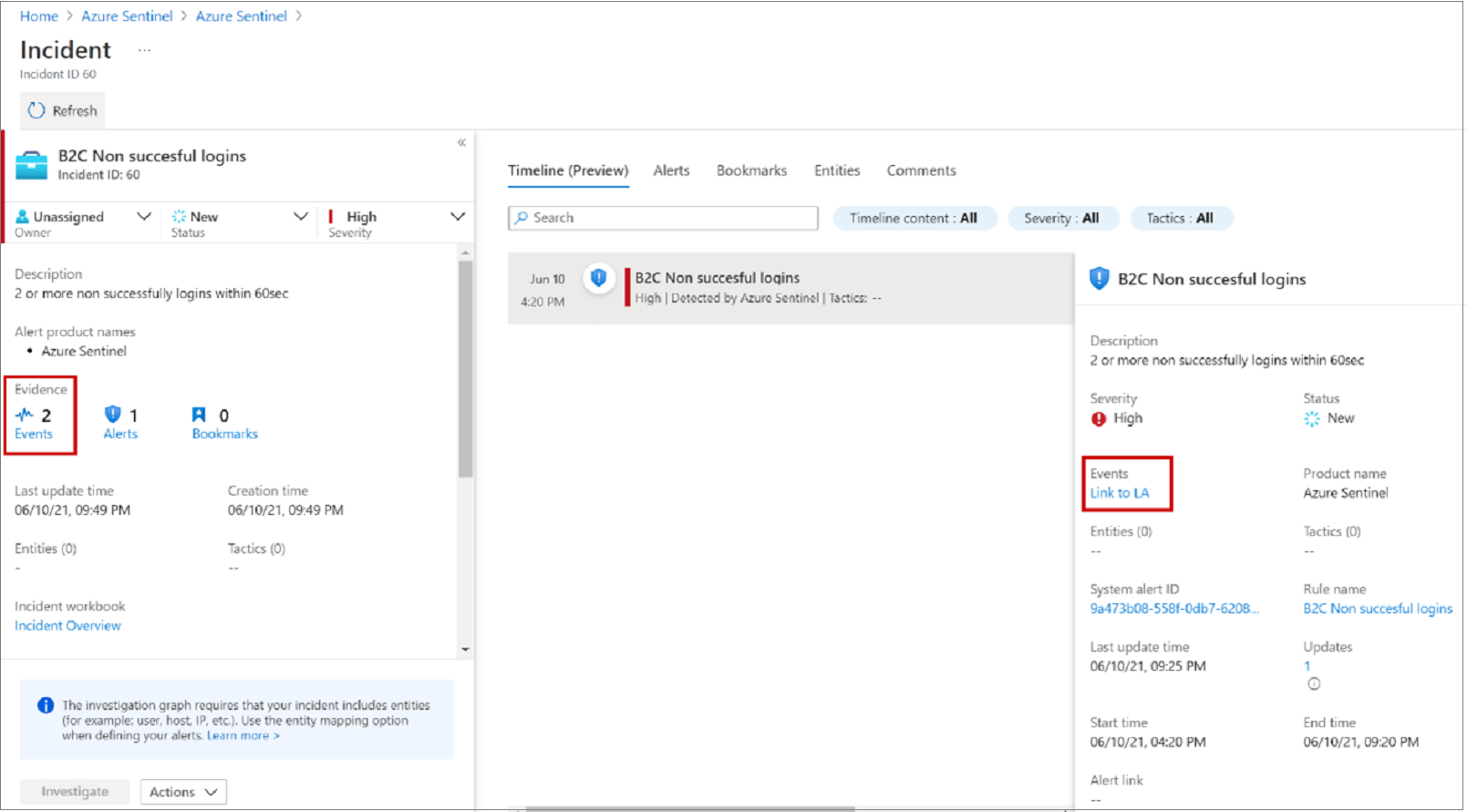

Wählen Sie im Bereich Vorfälle die Option Vollständige Details anzeigen aus.

Überprüfen Sie Registerkarten, auf denen der Vorfall zusammengefasst wird.

Wählen Sie Beweise>Ereignisse>Mit Log Analytics verknüpfen aus.

Sehen Sie sich in den Ergebnissen den Identitätswert

UserPrincipalNamean, der sich anzumelden versucht.

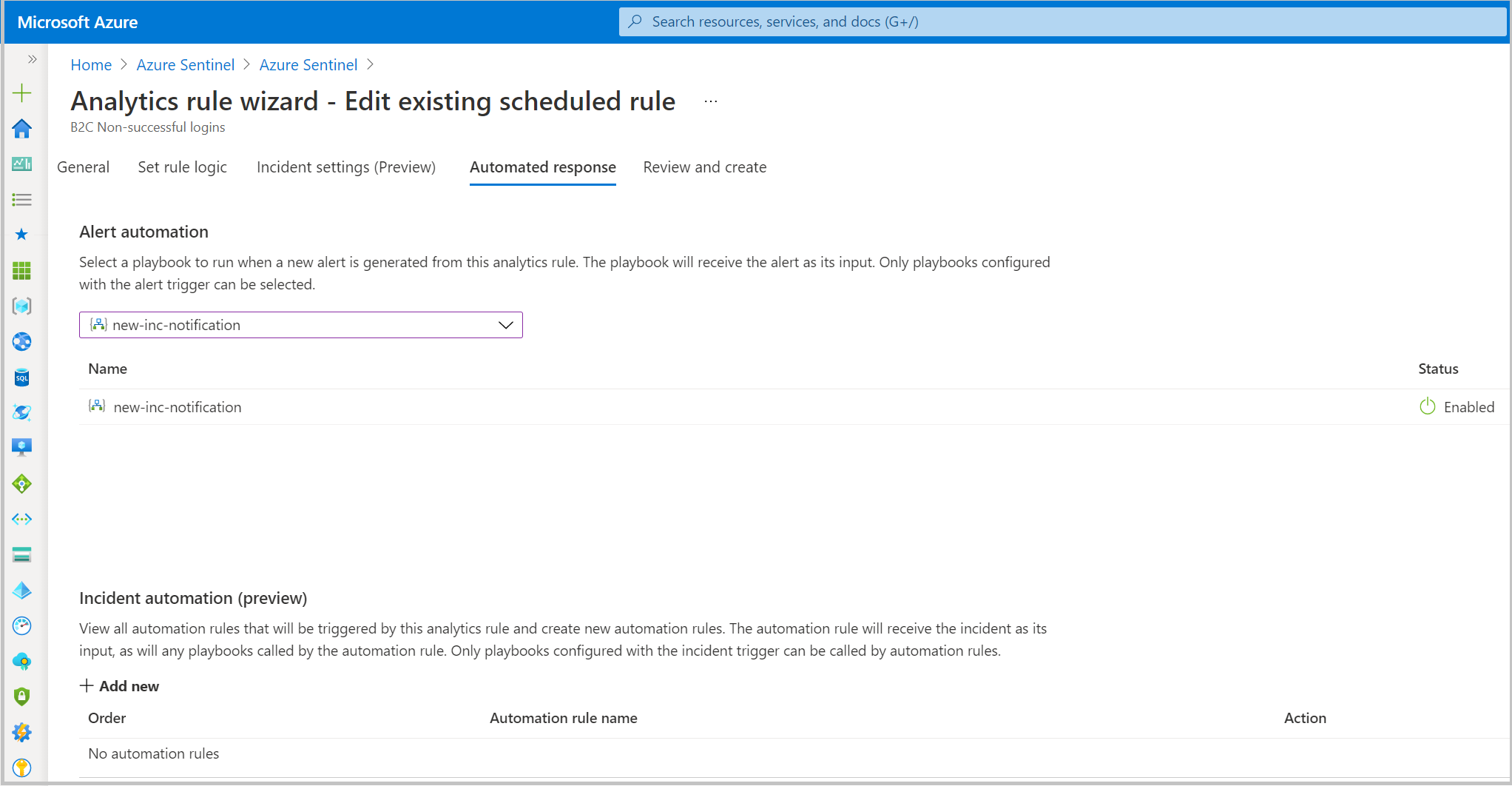

Automatisierte Antwort

Microsoft Sentinel verfügt über Funktionen zur Sicherheitsorchestrierung, Automatisierung und Reaktion (Security Orchestration, Automation and Response, SOAR). Fügen Sie automatisierte Aktionen oder ein Playbook an Analyseregeln an.

Siehe Was ist SOAR?

E-Mail-Benachrichtigung für einen Vorfall

Verwenden Sie für diese Aufgabe ein Playbook aus dem GitHub-Repository für Microsoft Sentinel.

- Wechseln Sie zu einem konfigurierten Playbook.

- Bearbeiten Sie die Regel.

- Wählen Sie auf der Registerkarte Automatisierte Antwort das Playbook aus.

Weitere Informationen: Vorfallbenachrichtigung via E-Mail

Ressourcen

Weitere Informationen zu Microsoft Sentinel und Azure AD B2C finden Sie hier: