Erstellen einer globalen Identitätslösung mit dem regionsbasierten Ansatz

In diesem Artikel werden Szenarien für den regionsbasierten Entwurfsansatz beschrieben. Bevor Sie mit dem Entwurf beginnen, empfiehlt es sich, die Funktionen und Leistung des trichter- und regionsbasierten Entwurfsansatzes zu überprüfen.

Die Entwürfe umfassen Folgendes:

- Registrieren und Anmelden mit lokalen Konten

- Registrieren und Anmelden mit Verbundkonten

- Durch die mandantenübergreifende API-basierte Authentifizierung unterstütztes Authentifizieren lokaler Konten für Benutzer, die sich von außerhalb ihrer registrierten Region anmelden.

- Durch die mandantenübergreifende API-basierte Suche unterstütztes Authentifizieren von Verbundkonten für Benutzer, die sich von außerhalb ihrer registrierten Region anmelden.

- Verhindert die Registrierung aus mehreren verschiedenen Regionen.

- Anwendungen in jeder Region verfügen über einen Satz von Endpunkten, mit denen eine Verbindung hergestellt werden kann

Authentifizierungen bei lokalem Konto

Die folgenden Anwendungsfälle sind typisch für eine globale Azure AD B2C-Umgebung. Die Anwendungsfälle für lokale Konten gelten auch für Konten von reisenden Benutzern. Zu jedem Anwendungsfall werden ein Diagramm und die Workflowschritte bereitgestellt.

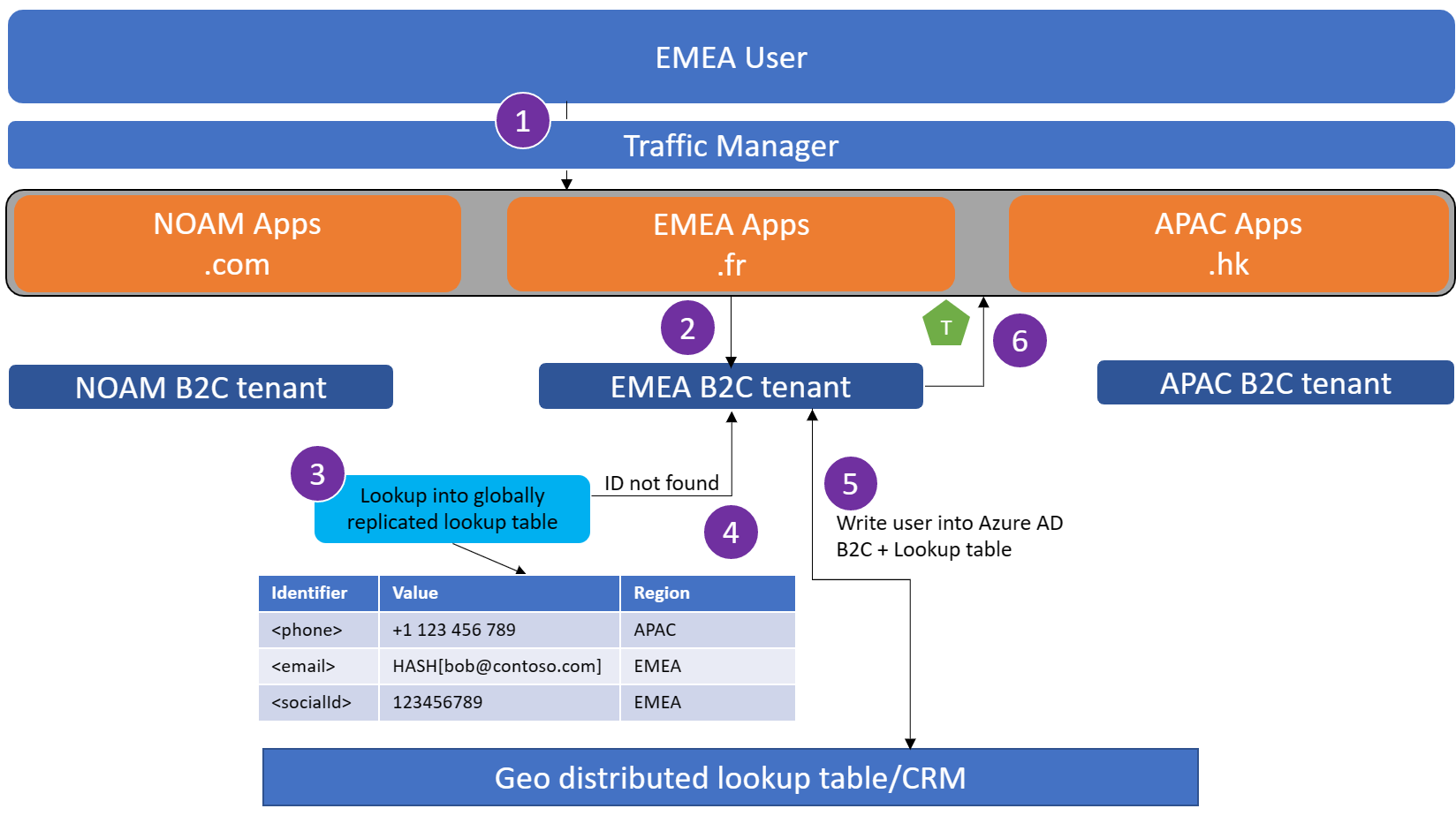

Lokale Benutzerregistrierung

Mit diesem Anwendungsfall wird veranschaulicht, wie Benutzer aus ihrem Heimatland/ihrer Region die Registrierung mit einem lokalen Azure AD B2C-Konto durchführen.

Benutzer aus Europa, dem Nahen Osten und Afrika (EMEA) versuchen, sich bei myapp.fr zu registrieren. Wenn die Benutzer nicht an ihre lokalen Hostnamen weitergeleitet werden, erzwingt Traffic Manager eine Umleitung.

Der Benutzer landet beim EMEA-Mandanten.

Der Benutzer versucht, sich zu registrieren. Während des Registrierungsprozesses wird die globale Nachschlagetabelle überprüft, um festzustellen, ob der Benutzer in einem der regionalen Azure AD B2C-Mandanten enthalten ist.

Der Benutzer wird in der globalen Nachschlagetabelle nicht gefunden. Das Konto des Benutzers wird in Azure AD B2C eingetragen. Außerdem wird ein Datensatz in der globalen Nachschlagetabelle erstellt, um die Region nachzuverfolgen, in der sich der Benutzer angemeldet hat.

Der regionale Mandant stellt ein Token aus und gibt es an die App zurück.

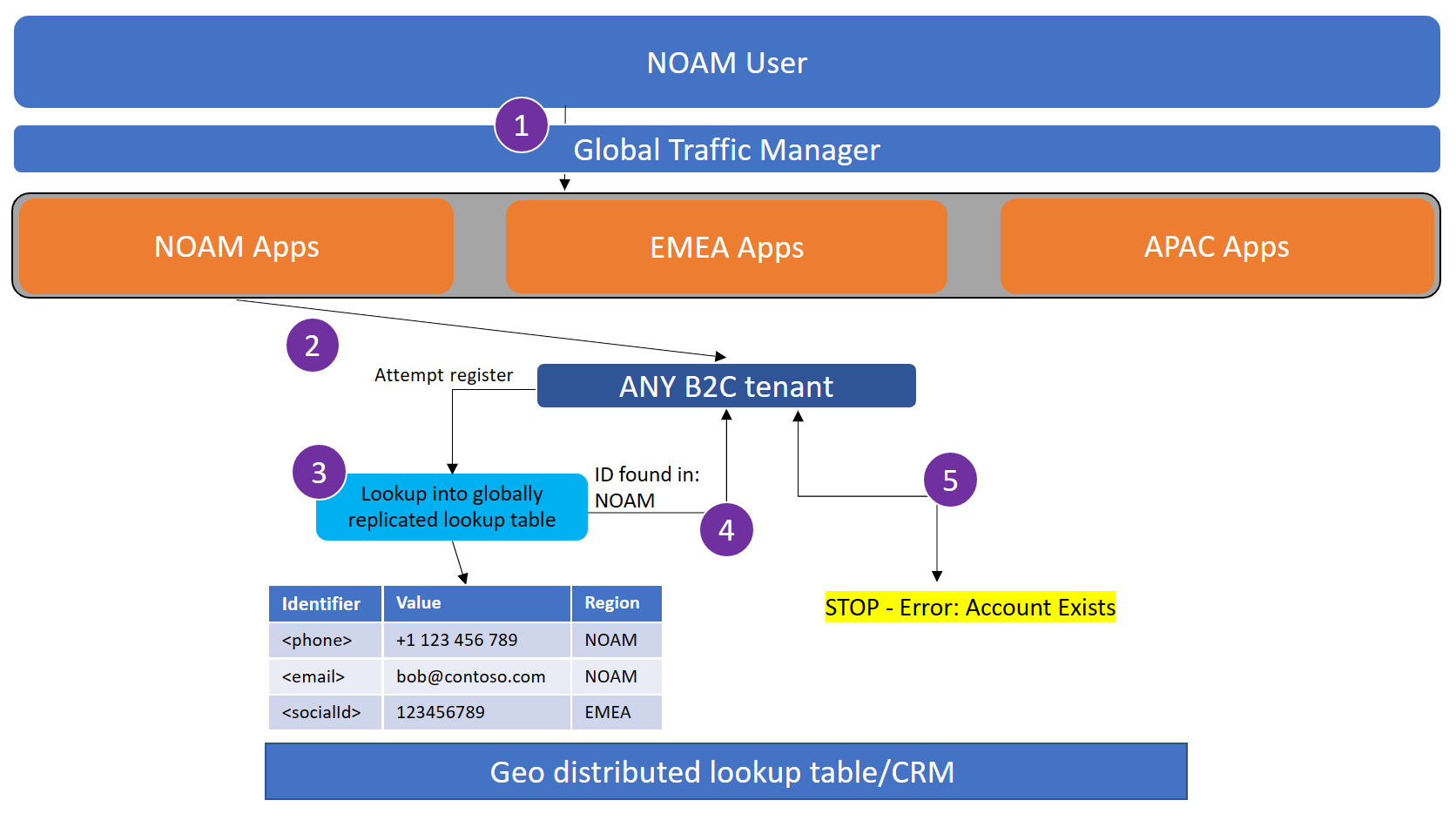

Vorhandener lokaler Benutzer versucht, sich zu registrieren

Dieser Anwendungsfall veranschaulicht, wie Benutzer blockiert werden, die sich mit derselben E-Mail-Adresse von ihrem eigenen Land/ihrer eigenen Region oder von einer anderen Region aus erneut registrieren.

Benutzer aus der EMEA-Region versuchen, sich bei myapp.fr zu registrieren. Wenn die Benutzer nicht an ihre lokalen Hostnamen weitergeleitet werden, erzwingt Traffic Manager eine Umleitung.

Der Benutzer landet beim EMEA-Mandanten.

Der Benutzer versucht, sich zu registrieren. Während des Registrierungsprozesses wird die globale Nachschlagetabelle überprüft, um festzustellen, ob der Benutzer in einem der regionalen Azure AD B2C-Mandanten enthalten ist.

Die E-Mail-Adresse des Benutzers ist in der globalen Nachschlagetabelle enthalten. Dies zeigt an, dass der Benutzer diese E-Mail-Adresse bereits zu einem früheren Zeitpunkt bei der Lösung registriert hat.

Dem Benutzer wird der Fehler angezeigt, dass das Konto bereits vorhanden ist.

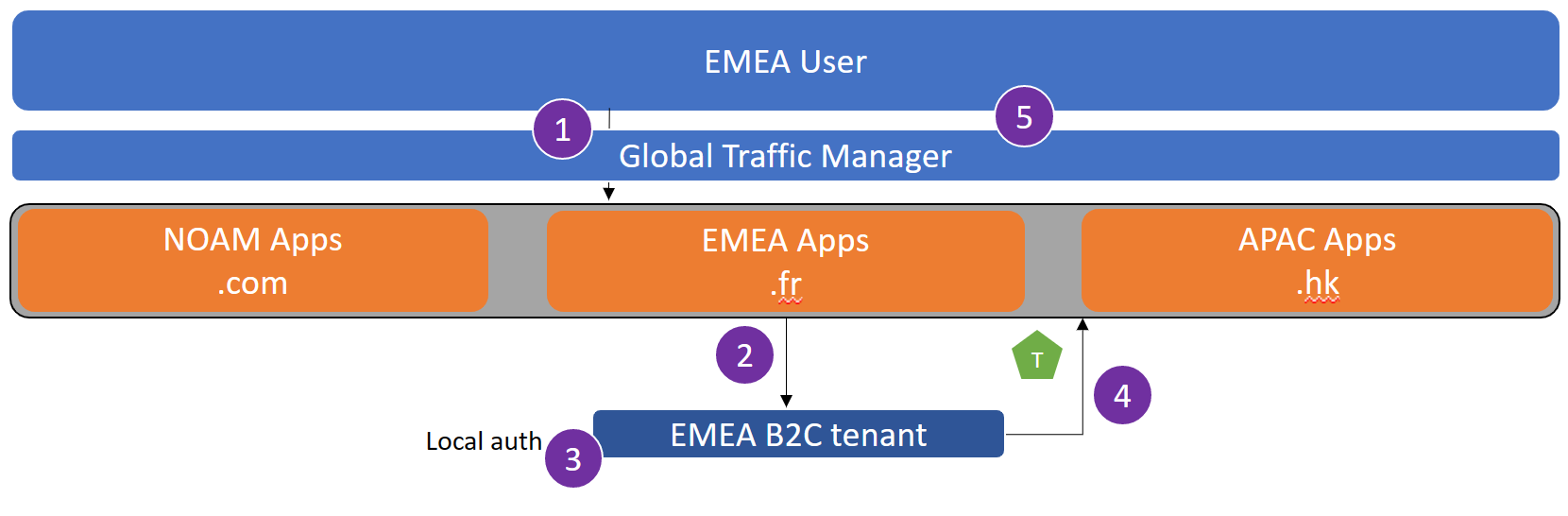

Lokale Benutzeranmeldung

Mit diesem Anwendungsfall wird veranschaulicht, wie Benutzer aus ihrem Heimatland/ihrer Region die Anmeldung mit einem lokalen Azure AD B2C-Konto durchführen.

Benutzer aus der EMEA-Region versuchen, sich bei myapp.fr anzumelden. Wenn die Benutzer nicht an ihre lokalen Hostnamen weitergeleitet werden, erzwingt Traffic Manager eine Umleitung.

Der Benutzer landet beim EMEA-Mandanten.

Der Benutzer gibt seine Anmeldeinformationen beim regionalen Mandanten an.

Der regionale Mandant stellt ein Token aus und gibt es an die App zurück.

Der Benutzer wird bei der App angemeldet.

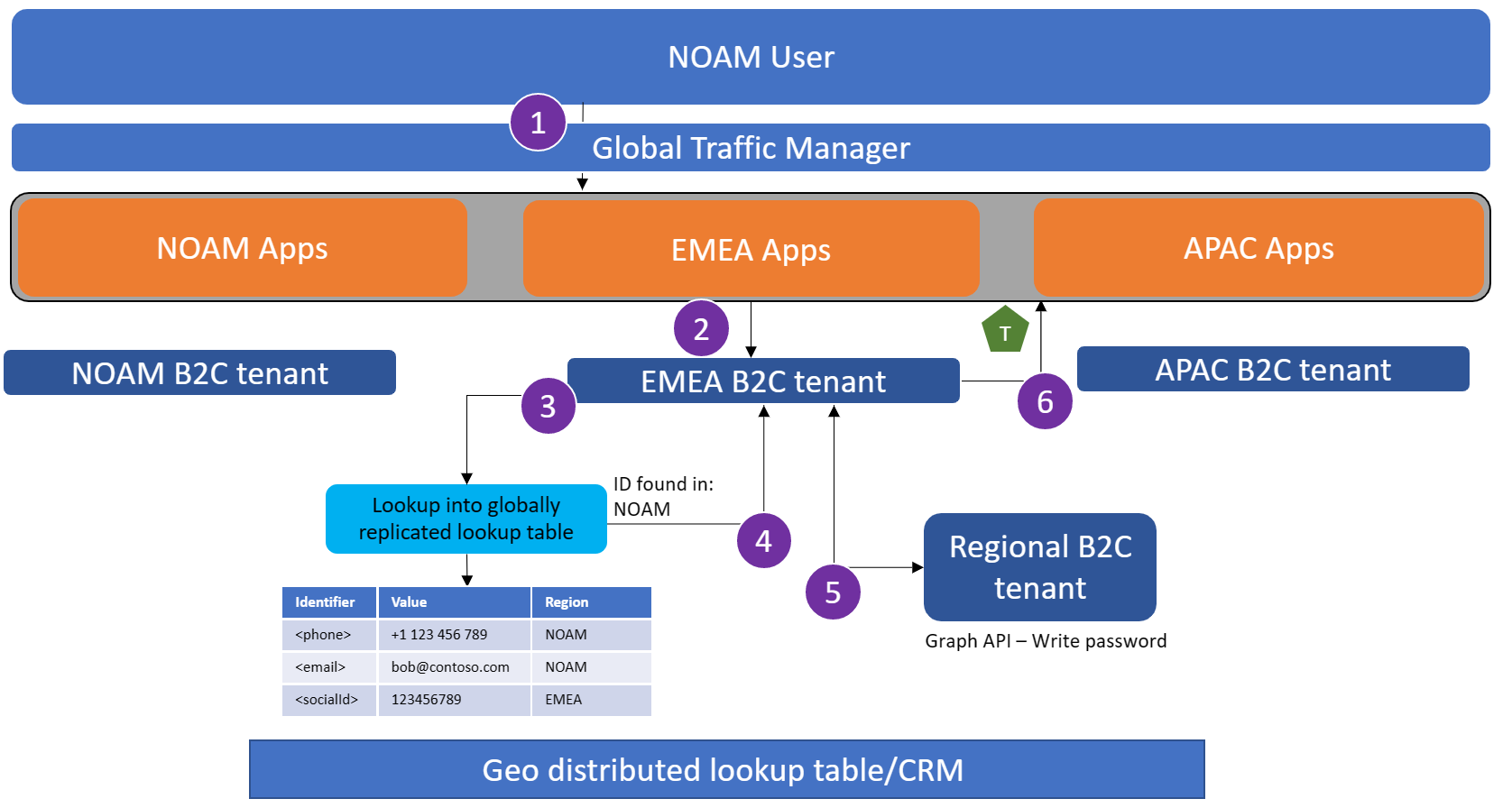

Anmeldung des reisenden Benutzers

Dieser Anwendungsfall veranschaulicht, wie Benutzer zwischen Regionen wechseln und dabei ihre Benutzerprofile und ihre Anmeldeinformationen beibehalten können, die im regionalen Mandanten ihrer Registrierung gespeichert sind.

Benutzer aus Nordamerika (NOAM) versuchen, sich bei myapp.fr anzumelden, da sie auf Urlaub in Frankreich sind. Wenn die Benutzer nicht an ihre lokalen Hostnamen weitergeleitet werden, erzwingt Traffic Manager eine Umleitung.

Der Benutzer landet beim EMEA-Mandanten.

Der Benutzer gibt seine Anmeldeinformationen beim regionalen Mandanten an.

Der regionale Mandant führt ein Lookup in der globalen Nachschlagetabelle durch, da die E-Mail-Adresse des Benutzers nicht im Azure AD B2C-Verzeichnis der EMEA-Region gefunden wurden.

Die E-Mail-Adresse des Benutzers wurde beim Azure AD B2C-Mandanten in der NOAM-Region registriert.

Der Azure AD B2C-Mandant in der EMEA-Region führt einen Microsoft Entra-ROPC-Flow für den Azure AD B2C-Mandanten in der NOAM-Region aus, um die Anmeldeinformationen zu überprüfen.

Hinweis

Mit diesem Aufruf wird auch ein Token abgerufen, mit dem der Benutzer einen Graph-API-Aufruf durchführen kann. Der Azure AD B2C-Mandant in der EMEA-Region führt einen Graph-API-Aufruf an den Azure AD B2C-Mandanten in der NOAM-Region aus, um das Profil des Benutzers abzurufen. Dieser Aufruf wird mit dem Zugriffstoken für die Graph-API authentifiziert, das im letzten Schritt abgerufen wurde.

Der regionale Mandant stellt ein Token aus und gibt es an die App zurück.

Vergessene Kennwörter lokaler Benutzer*innen

Mit diesem Anwendungsfall wird veranschaulicht, wie Benutzer ihre Kennwörter zurücksetzen können, wenn sie sich in ihrem Heimatland/ihrer Heimatregion befinden.

Benutzer aus der EMEA-Region versuchen, sich bei myapp.fr anzumelden. Wenn die Benutzer nicht an ihre lokalen Hostnamen weitergeleitet werden, erzwingt Traffic Manager eine Umleitung.

Der Benutzer erreicht den Azure AD B2C-Mandanten in der EMEA-Region und wählt Kennwort vergessen aus. Der Benutzer gibt seine E-Mail-Adresse ein und bestätigt sie.

Die E-Mail-Adresse wird gesucht, um zu bestimmen, zu welchem regionalen Mandanten der Benutzer gehört.

Der Benutzer gibt ein neues Kennwort an.

Das neue Kennwort wird in den Azure AD B2C-Mandanten in der EMEA-Region geschrieben.

Der regionale Mandant stellt ein Token aus und gibt es an die App zurück.

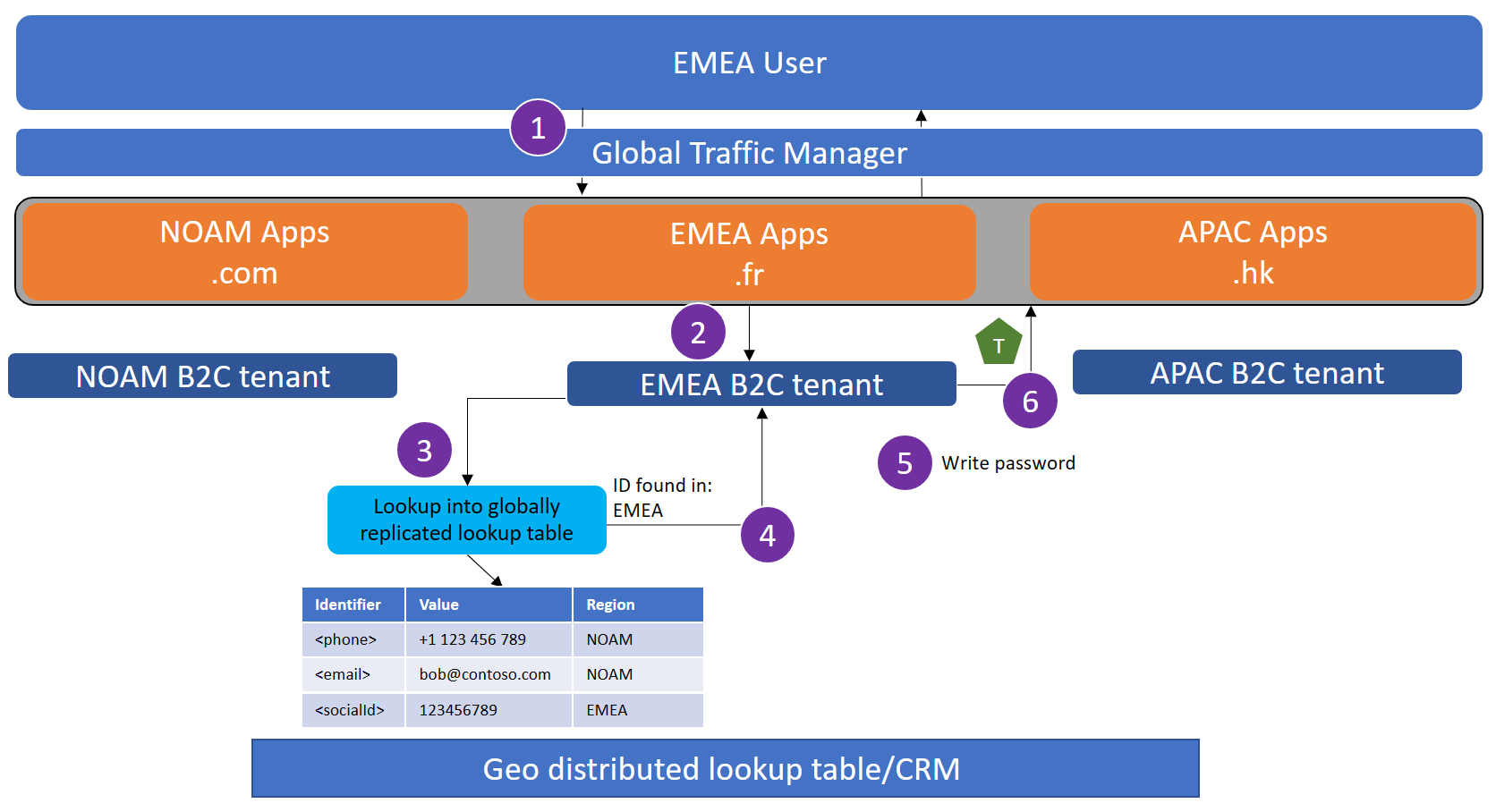

Vergessene Kennwörter reisender Benutzer

Dieser Anwendungsfall veranschaulicht, wie Benutzer ihr Kennwort zurücksetzen können, wenn sie sich aus der Region entfernen, in der ihr Konto registriert ist.

Benutzer aus der NOAM-Region versuchen, sich bei myapp.fr anzumelden, da sie sich im Urlaub in Frankreich befinden. Wenn die Benutzer nicht an ihre lokalen Hostnamen weitergeleitet werden, erzwingt Traffic Manager eine Umleitung.

Der Benutzer erreicht den Azure AD B2C-Mandanten in der EMEA-Region und wählt Kennwort vergessen aus. Der Benutzer gibt seine E-Mail-Adresse ein und bestätigt sie.

Die E-Mail-Adresse wird gesucht, um zu bestimmen, zu welchem regionalen Mandanten der Benutzer gehört.

Die E-Mail-Adresse ist im Azure AD B2C-Mandanten in der NOAM-Region vorhanden. Der Benutzer gibt ein neues Kennwort an.

Das neue Kennwort wird über einen Graph-API-Aufruf in den Azure AD B2C-Mandanten der NOAM-Region geschrieben.

Der regionale Mandant stellt ein Token aus und gibt es an die App zurück.

Kennwortänderung lokaler Benutzer

Mit diesem Anwendungsfall wird veranschaulicht, wie Benutzer ihr Kennwort ändern, nachdem sie sich in der Region angemeldet haben, in der ihr Konto registriert ist.

Benutzer aus der EMEA-Region versuchen, ihr Kennwort zu ändern, nachdem sie sich bei myapp.fr angemeldet haben.

Der Benutzer erreicht den Azure AD B2C-Mandanten der EMEA-Region, und der SSO-Cookiesatz (Single-Sign On, einmaliges Anmelden) ermöglicht ihm, sein Kennwort sofort zu ändern.

Ein neues Kennwort wird in das Benutzerkonto im Azure AD B2C-Mandanten der EMEA-Region geschrieben.

Der regionale Mandant stellt ein Token aus und gibt es an die App zurück.

Kennwortänderung reisender Benutzer

Mit diesem Anwendungsfall wird veranschaulicht, wie Benutzer ihr Kennwort ändern, nachdem sie sich außerhalb der Region angemeldet haben, in der ihr Konto registriert ist.

Benutzer aus der NOAM-Region versuchen, ihr Kennwort zu ändern, nachdem sie sich bei myapp.fr angemeldet haben.

Der Benutzer erreicht den Azure AD B2C-Mandanten der EMEA-Region, und der SSO-Cookiesatz (Single-Sign On, einmaliges Anmelden) ermöglicht ihm, sein Kennwort sofort zu ändern.

Die E-Mail-Adresse des Benutzers wird bei Überprüfung der globalen Nachschlagetabelle im NOAM-Mandanten gefunden.

Das neue Kennwort wird über einen MS Graph-API-Aufruf in das Benutzerkonto im Azure AD B2C-Mandanten der NOAM-Region geschrieben.

Der regionale Mandant stellt ein Token aus und gibt es an die App zurück.

Authentifizierungen durch Verbundidentitätsanbieter

Die folgenden Anwendungsfälle zeigen Beispiele für die Verwendung von Verbundidentitäten für die Registrierung oder Anmeldung als Azure AD B2C-Client.

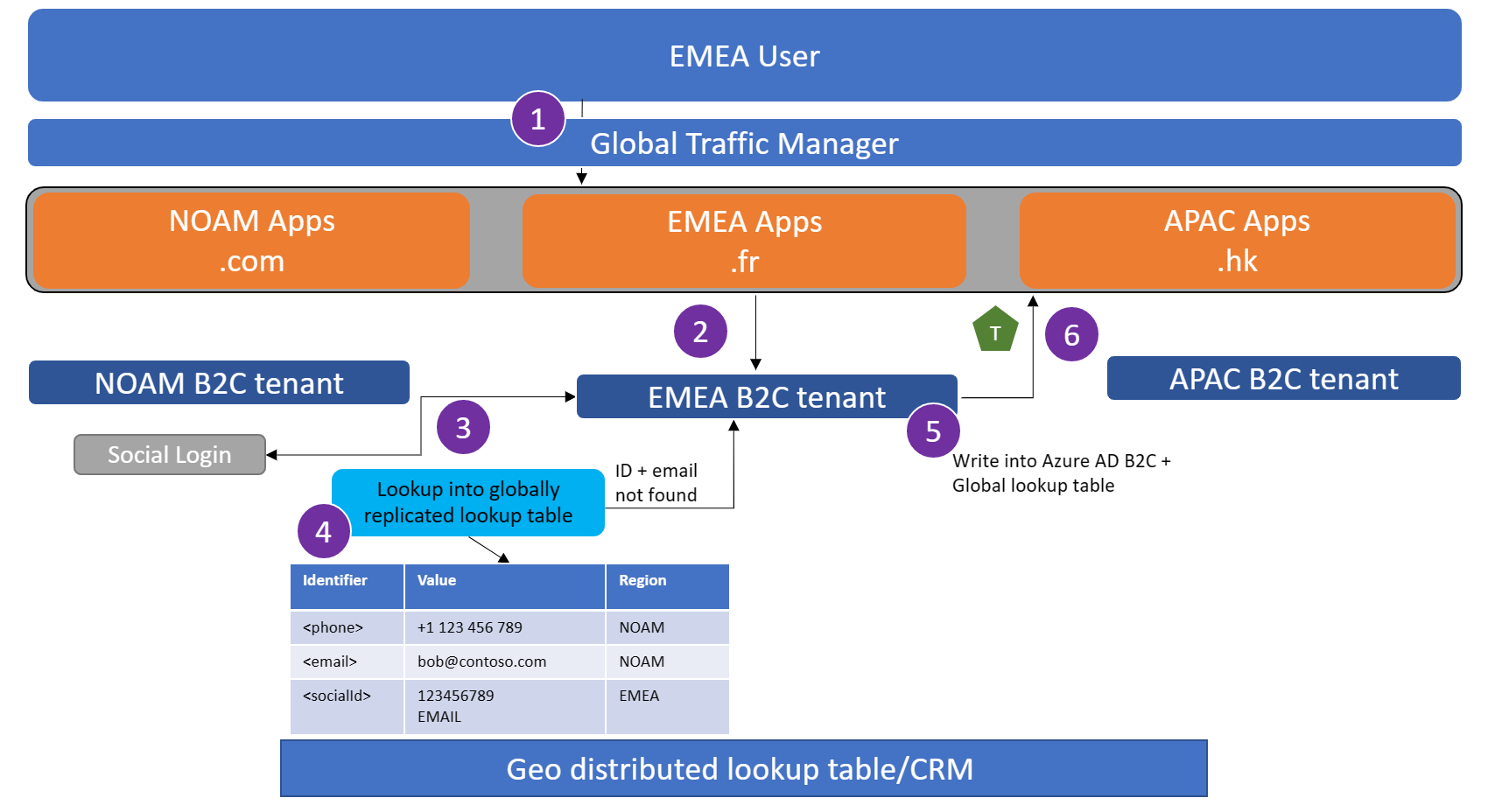

Registrierung einer lokalen Verbund-ID

Mit diesem Anwendungsfall wird veranschaulicht, wie sich Benutzer von ihrer lokalen Region aus mit einer Verbund-ID beim Dienst registrieren.

Benutzer aus der EMEA-Region versuchen, sich bei myapp.fr zu registrieren. Wenn die Benutzer nicht an ihre lokalen Hostnamen weitergeleitet werden, erzwingt Traffic Manager eine Umleitung.

Der Benutzer landet beim EMEA-Mandanten.

Der Benutzer entscheidet, sich mit einem Verbundidentitätsanbieter anzumelden.

Führen Sie ein Lookup in der globalen Nachschlagetabelle durch.

Wenn sich das verknüpfte Konto im Bereich befindet: Fahren Sie fort, wenn weder der Bezeichner des Verbundidentitätsanbieters noch die vom Verbundidentitätsanbieter zurückgegebene E-Mail-Adresse in der Nachschlagetabelle enthalten ist.

Wenn sich das verknüpfte Konto nicht im Bereich befindet: Fahren Sie fort, wenn der vom Verbundidentitätsanbieter zurückgegebene Bezeichner des Verbundidentitätsanbieters nicht in der Nachschlagetabelle enthalten ist.

Schreiben Sie das Benutzerkonto in den Azure AD B2C-Mandanten der EMEA-Region.

Der regionale Mandant stellt ein Token aus und gibt es an die App zurück.

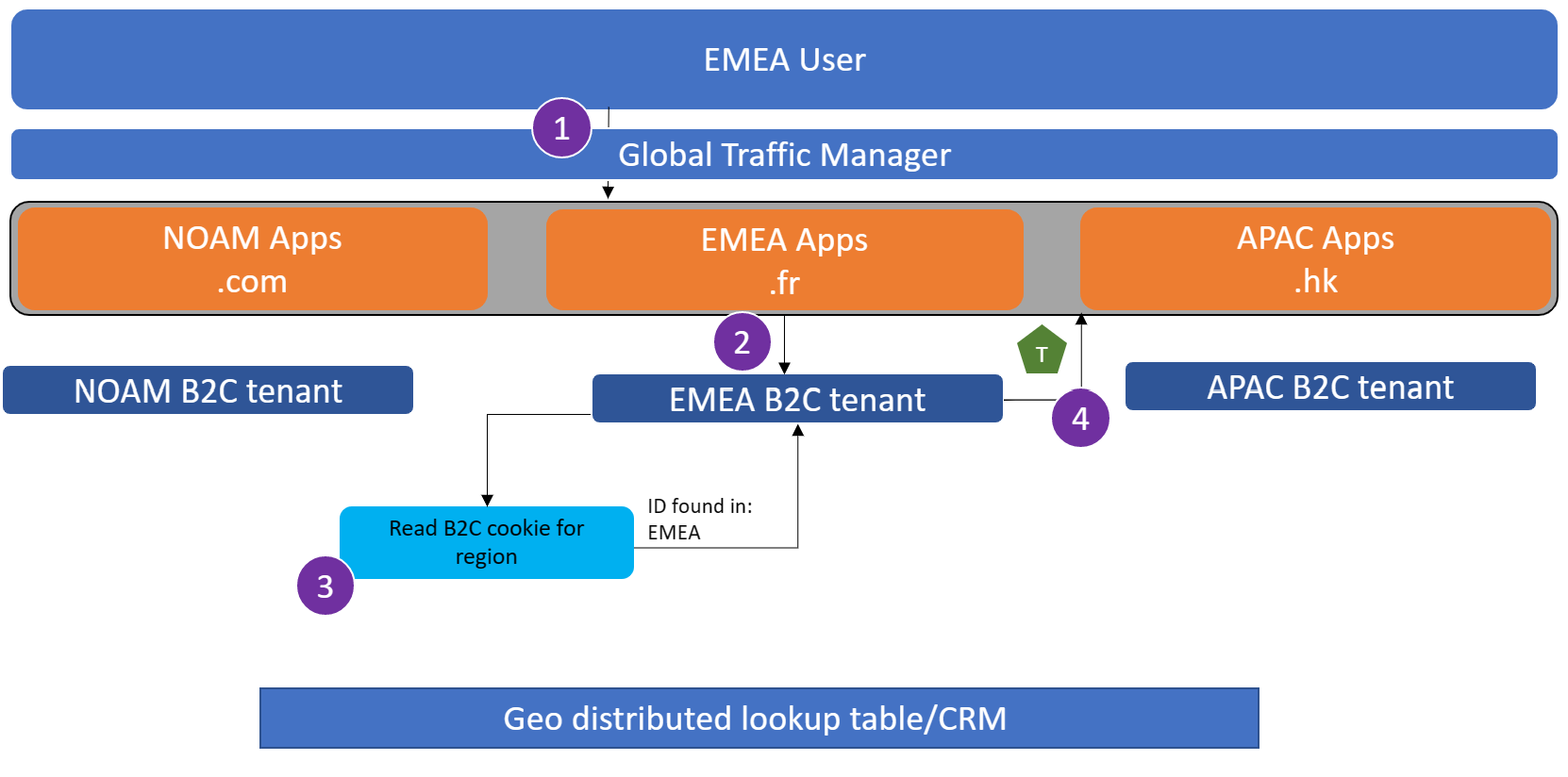

Anmeldung lokaler Verbundbenutzer

Mit diesem Anwendungsfall wird veranschaulicht, wie sich Benutzer aus ihrer lokalen Region mit einer Verbund-ID beim Dienst anmelden.

Benutzer aus der EMEA-Region versuchen, sich bei myapp.fr anzumelden. Wenn die Benutzer nicht an ihre lokalen Hostnamen weitergeleitet werden, erzwingt Traffic Manager eine Umleitung.

Der Benutzer landet beim EMEA-Mandanten.

Der Benutzer entscheidet, sich mit einem Verbundidentitätsanbieter anzumelden.

Führen Sie ein Lookup in der globalen Nachschlagetabelle durch, und vergewissern Sie sich, dass die Verbund-ID des Benutzers in der EMEA-Region registriert ist.

Der regionale Mandant stellt ein Token aus und gibt es an die App zurück.

Anmeldung reisender Verbundbenutzer

Mit diesem Szenario wird veranschaulicht, wie sich Benutzer außerhalb der Region, in der sie registriert sind, mit einem Verbundidentitätsanbieter beim Dienst anmelden.

Benutzer aus der NOAM-Region versuchen, sich bei myapp.fr anzumelden. Wenn die Benutzer nicht an ihre lokalen Hostnamen weitergeleitet werden, erzwingt Traffic Manager eine Umleitung.

Der Benutzer landet beim EMEA-Mandanten.

Der Benutzer entscheidet, sich mit einem Verbundidentitätsanbieter anzumelden.

Hinweis

Verwenden Sie für alle regionalen Azure AD B2C-Mandanten dieselbe App-ID aus der App-Registrierung beim IdP des sozialen Netzwerks. Damit stellen Sie sicher, dass die ID, die vom IdP des sozialen Netzwerks zurückgegeben wird, immer gleich ist.

Führen Sie ein Lookup in der globalen Nachschlagetabelle durch, und ermitteln Sie, ob die Verbund-ID des Benutzers in der NOAM-Region registriert ist.

Lesen Sie die Kontodaten aus dem Azure AD B2C-Mandanten der NOAM-Region mithilfe der MS Graph-API.

Der regionale Mandant stellt ein Token aus und gibt es an die App zurück.

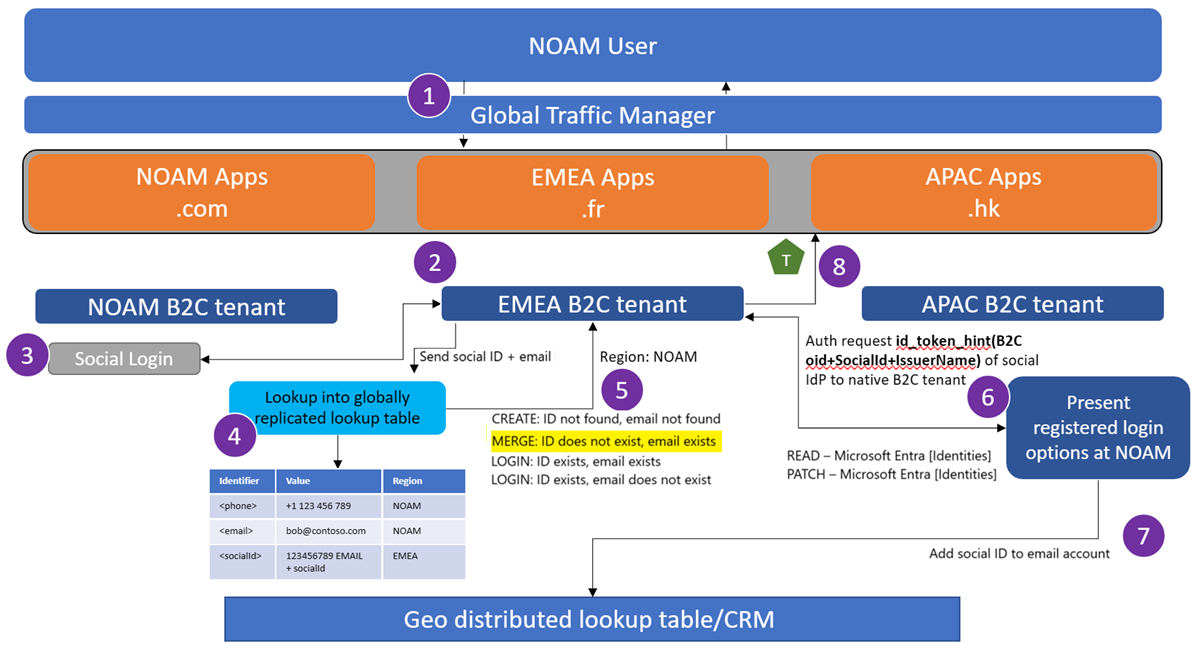

Kontoverknüpfung mit übereinstimmenden Kriterien

In diesem Szenario wird veranschaulicht, wie Benutzer eine Kontoverknüpfung durchführen können, wenn ein übereinstimmende Kriterium (in der Regel eine E-Mail-Adresse) erfüllt ist.

Benutzer aus der EMEA-Region versuchen, sich bei myapp.fr anzumelden. Wenn die Benutzer nicht an ihre lokalen Hostnamen weitergeleitet werden, erzwingt Traffic Manager eine Umleitung.

Der Benutzer landet beim EMEA-Mandanten.

Die Benutzer entscheidet, sich mit einem Verbundidentitätsanbieter oder dem IdP eines sozialen Netzwerks anzumelden.

In der globalen Nachschlagetabelle wird ein Lookup nach der ID durchgeführt, die vom Verbundidentitätsanbieter zurückgegeben wird.

Wenn die ID nicht vorhanden ist, aber die E-Mail-Adresse vom Verbundidentitätsanbieter im Azure AD B2C-Mandanten der EMEA-Region vorhanden ist, gilt dies als Szenario für die Kontoverknüpfung.

Lesen Sie den Benutzer im Verzeichnis, und bestimmen Sie, welche Authentifizierungsmethoden für das Konto aktiviert sind. Zeigen Sie einen Bildschirm an, auf dem sich der Benutzer mit einer vorhandenen Authentifizierungsmethode für dieses Konto anmelden können.

Nachdem der Benutzer nachgewiesen hat, dass er Besitzer des Kontos in Azure AD B2C ist, fügen Sie die neue ID des sozialen Netzwerks dem vorhandenen Konto und dem Konto in der globalen Nachschlagetabelle hinzu.

Der regionale Mandant stellt ein Token aus und gibt es an die App zurück.

Verknüpfen von Konten reisender Benutzer mit übereinstimmenden Kriterien

In diesem Szenario wird veranschaulicht, wie Benutzer eine Kontoverknüpfung durchführen können, wenn sie sich außerhalb der Region befinden.

Benutzer aus der NOAM-Region versuchen, sich bei myapp.fr anzumelden. Wenn die Benutzer nicht an ihre lokalen Hostnamen weitergeleitet werden, erzwingt Traffic Manager eine Umleitung.

Der Benutzer landet beim EMEA-Mandanten.

Die Benutzer entscheidet, sich mit einem Verbundidentitätsanbieter oder dem IdP eines sozialen Netzwerks anzumelden.

In der globalen Nachschlagetabelle wird ein Lookup nach der ID durchgeführt, die vom Verbundidentitätsanbieter zurückgegeben wird.

Wenn die ID nicht vorhanden ist, aber die E-Mail-Adresse vom Verbundidentitätsanbieter in einer anderen Region vorhanden ist, handelt es sich um ein Szenario der Verknüpfung des Kontos eines reisenden Benutzers.

Erstellen Sie einen id_token_hint-Link, der die derzeit gesammelten Ansprüche des Benutzers bestätigt. Starten Sie eine Journey zum Azure AD B2C-Mandanten der NOAM-Region mithilfe eines Verbunds. Der Benutzer weist über den Azure AD B2C-Mandanten der NOAM-Region nach, dass er Besitzer des Kontos ist.

Hinweis

Diese Methode wird verwendet, um vorhandene Kontoverknüpfungslogik im Heimmandanten wiederzuverwenden und externe API-Aufrufe zu reduzieren, mit denen die Identitätssammlung geändert wird. Ein Beispiel einer benutzerdefinierten Richtlinie, die id_token_hint verwendet, finden Sie hier.

Nachdem der Benutzer nachgewiesen hat, dass er das Konto in Azure AD B2C besitzt, fügen Sie die neue ID des sozialen Netzwerks dem vorhandenen Konto hinzu. Dazu führen Sie einen Graph-API-Aufruf an den Azure AD B2C-Mandanten der NOAM-Region durch. Fügen Sie die ID des sozialen Netzwerks dem Konto in der globalen Nachschlagetabelle hinzu.

Der regionale Mandant stellt ein Token aus und gibt es an die App zurück.