Speichern von Dienstprinzipal-Anmeldeinformationen in Azure Stack Hub Key Vault

Zum Entwickeln von Apps in Azure Stack Hub muss normalerweise ein Dienstprinzipal erstellt werden, mit dessen Anmeldeinformationen vor der Bereitstellung eine Authentifizierung durchgeführt wird. Manchmal gehen jedoch die gespeicherten Anmeldeinformationen für den Dienstprinzipal verloren. Dieser Artikel beschreibt das Erstellen eines Dienstprinzipals und das Speichern der Werte für den späteren Abruf in Azure Key Vault.

Weitere Informationen zu Key Vault finden Sie unter Einführung in Key Vault in Azure Stack Hub.

Voraussetzungen

- Ein Abonnement eines Angebots, das den Azure Key Vault-Dienst enthält

- PowerShell ist installiert und für die Verwendung mit Azure Stack Hub konfiguriert.

Key Vault in Azure Stack Hub

Key Vault in Azure Stack Hub unterstützt Sie dabei, kryptografische Schlüssel und Geheimnisse zu schützen, die von Cloud-Apps und -diensten verwendet werden. Mit Key Vault können Sie Schlüssel und Geheimnisse verschlüsseln.

Gehen Sie folgendermaßen vor, um einen Schlüsseltresor zu erstellen:

Melden Sie sich beim Azure Stack Hub-Portal an.

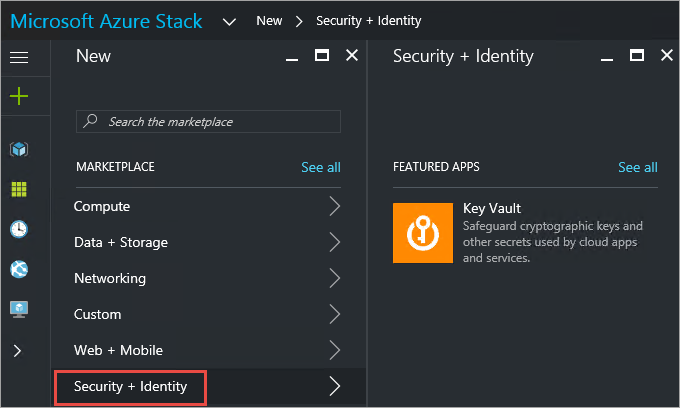

Wählen Sie im Dashboard + Ressource erstellen, Sicherheit + Identität und dann Schlüsseltresor aus.

Weisen Sie Ihrem Tresor im Bereich Schlüsseltresor erstellen unter Name einen Namen zu. Tresornamen dürfen nur alphanumerische Zeichen und Bindestriche (-) enthalten. Sie sollten nicht mit einer Zahl beginnen.

Wählen Sie aus der Liste der verfügbaren Abonnements ein Abonnement aus.

Wählen Sie eine vorhandene Ressourcengruppe aus, oder erstellen Sie eine neue.

Wählen Sie den Tarif aus.

Wählen Sie eine der vorhandenen Zugriffsrichtlinien aus, oder erstellen Sie eine neue. Mithilfe einer Zugriffsrichtlinie können Sie einen Benutzer, eine Anwendung oder eine Sicherheitsgruppe dazu berechtigen, Vorgänge mit diesem Tresor auszuführen.

Wählen Sie optional eine erweiterte Zugriffsrichtlinie aus, um den Zugriff auf Features zu ermöglichen.

Nachdem Sie die Einstellungen konfiguriert haben, wählen Sie OK aus, und wählen Sie dann Erstellen aus. Die Key Vault-Bereitstellung beginnt.

Erstellen eines Dienstprinzipals

Melden Sie sich über das Azure-Portal bei Ihrem Azure-Konto an.

Wählen Sie Microsoft Entra ID, dann App-Registrierungen und dann Hinzufügen aus.

Geben Sie einen Namen und eine URL für die App an. Wählen Sie als Typ für die zu erstellende App entweder Web-App/API oder Nativ aus. Wählen Sie nach dem Festlegen der Werte Erstellen aus.

Wählen Sie Active Directory, App-Registrierungen und dann Ihre Anwendung aus.

Kopieren Sie die Anwendungs-ID, und speichern Sie sie in Ihrem App-Code. In den Beispiel-App wird für die Anwendungs-ID der Begriff Client-ID verwendet.

Wählen Sie zum Generieren eines Authentifizierungsschlüssels die Option Schlüssel aus.

Geben Sie eine Beschreibung und eine Dauer für den Schlüssel an.

Wählen Sie Speichern aus.

Kopieren Sie den Schlüssel, der nach dem Klicken auf Speichern verfügbar wurde.

Speichern des Dienstprinzipals in Key Vault

Melden Sie sich beim Benutzerportal für Azure Stack Hub an, wählen Sie den zuvor erstellten Schlüsseltresor und dann die Kachel Geheimnis aus.

Wählen Sie im Bereich Geheimnis die Option Generieren/importieren aus.

Wählen Sie im Bereich Geheimnis erstellen in der Liste der Optionen Manuell aus. Wenn Sie den Dienstprinzipal mithilfe von Zertifikaten erstellt haben, wählen Sie die Zertifikate aus der Dropdownliste aus, und laden Sie dann die Datei hoch.

Geben Sie als Namen für Ihren Schlüssel die Anwendungs-ID ein, die Sie aus dem Dienstprinzipal kopiert haben. Schlüsselnamen dürfen nur alphanumerische Zeichen und Bindestriche (-) enthalten.

Fügen Sie den Wert des Schlüssels vom Dienstprinzipal auf der Registerkarte Wert ein.

Wählen Sie Dienstprinzipal als Inhaltstyp aus.

Legen Sie Werte für das Aktivierungsdatum und das Ablaufdatum für Ihren Schlüssel fest.

Wählen Sie Erstellen aus, um die Bereitstellung zu starten.

Nach dem erfolgreichen Erstellen des Geheimnisses werden die Dienstprinzipalinformationen dort gespeichert. Sie können sie jederzeit unter Geheimnisse auswählen und die Eigenschaften anzeigen oder ändern. Der Abschnitt Eigenschaften enthält die Geheimnis-ID. Hierbei handelt es sich um einen URI (Uniform Resource Identifier), über den externe Apps auf dieses Geheimnis zugreifen.