Verwalten von Sicherheitsstandards für Azure Local

Gilt für: Azure Local 2311.2 und höher

In diesem Artikel wird beschrieben, wie Sie standardsicherheitseinstellungen für Ihre lokale Azure-Instanz verwalten. Sie können auch die während der Bereitstellung definierten Driftsteuerungs- und geschützten Sicherheitseinstellungen ändern, sodass Ihr Gerät in einem bekannten guten Zustand beginnt.

Voraussetzungen

Bevor Sie beginnen, stellen Sie sicher, dass Sie Zugriff auf ein lokales Azure-System haben, das bereitgestellt, registriert und mit Azure verbunden ist.

Anzeigen der Sicherheitsstandardeinstellungen im Azure-Portal

Um die Sicherheitsstandardeinstellungen im Azure-Portal anzuzeigen, stellen Sie sicher, dass Sie die MCSB-Initiative angewendet haben. Weitere Informationen finden Sie unter Anwenden der Microsoft Cloud Security Benchmark Initiative.

Sie können die Sicherheitsstandardeinstellungen verwenden, um Systemsicherheit, Driftsteuerung und gesicherte Kerneinstellungen auf Ihrem System zu verwalten.

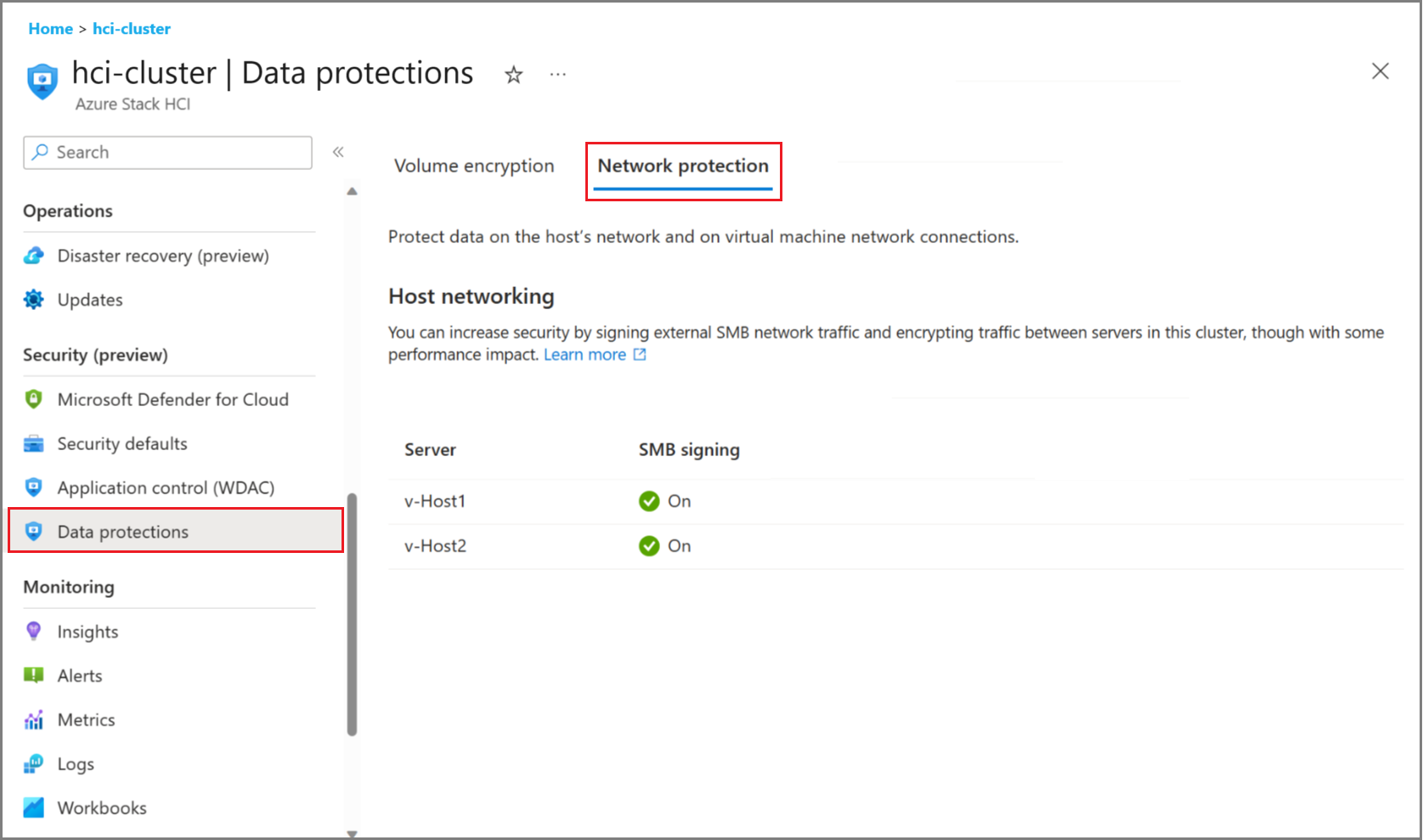

Zeigen Sie den SMB-Signaturstatus auf der >Registerkarte "Datenschutz netzwerkschutz" an. Mit der SMB-Signatur können Sie SMB-Datenverkehr zwischen einer lokalen Azure-Instanz und anderen Systemen digital signieren.

Anzeigen der Compliance mit Sicherheitsgrundwerten im Azure-Portal

Nachdem Sie Ihre lokale Azure-Instanz bei Microsoft Defender für Cloud registriert oder die integrierten Richtlinien-Windows-Computer zugewiesen haben, sollten die Anforderungen der Azure Compute Security Baseline erfüllt sein, wird ein Compliancebericht generiert. Eine vollständige Liste der Regeln, mit der Ihre lokale Azure-Instanz verglichen wird, finden Sie unter Windows-Sicherheitsgrundwerte.

Bei einem lokalen Azure-Computer, wenn alle Hardwareanforderungen für gesicherten Kern erfüllt sind, beträgt die erwartete Standardcompliancebewertung 321 von 324 Regeln , d. h. 99 % der Regeln sind konform.

In der folgenden Tabelle werden die Regeln erläutert, die nicht kompatibel sind, und die Gründe für die aktuelle Lücke:

| Regelname | Konformitätszustand | Ursache | Kommentare |

|---|---|---|---|

| Interaktive Anmeldung: Nachricht für Benutzer, die sich anmelden wollen | Not compliant | Warnung - ""ist gleich"" | Dies muss vom Kunden definiert werden, es ist keine Driftsteuerung aktiviert. |

| Interaktive Anmeldung: Nachrichtentitel für Benutzer, die sich anmelden wollen | Nicht konform | Warnung - "" ist gleich "" | Dies muss vom Kunden definiert werden, es ist keine Driftsteuerung aktiviert. |

| Minimale Kennwortlänge | Nicht konform | Kritisch - Sieben ist kleiner als der Minumwert von 14. | Dies muss vom Kunden definiert werden, es ist keine Driftsteuerung aktiviert, damit diese Einstellung an die Richtlinien Ihrer Organisation angepasst werden kann. |

Korrigieren der Compliance für die Regeln

Um die Compliance für die Regeln zu beheben, führen Sie die folgenden Befehle aus, oder verwenden Sie ein beliebiges anderes Tool:

Rechtlicher Hinweis: Erstellen Sie je nach Den Anforderungen und Richtlinien Ihrer Organisation einen benutzerdefinierten Wert für rechtliche Hinweise. Führen Sie die folgenden Befehle aus:

Set-ItemProperty -Path "HKLM:\Software\Microsoft\Windows\CurrentVersion\Policies\System" -Name "LegalNoticeCaption" -Value "Legal Notice" Set-ItemProperty -Path "HKLM:\Software\Microsoft\Windows\CurrentVersion\Policies\System" -Name "LegalNoticeText" -Value "LegalNoticeText"Mindestkennwortlänge: Legen Sie die Richtlinie für die Mindestkennwortlänge auf 14 Zeichen auf dem lokalen Azure-Computer fest. Der Standardwert ist 7, und jeder Wert unter 14 wird weiterhin von der Überwachungsbasisplanrichtlinie gekennzeichnet. Führen Sie die folgenden Befehle aus:

net accounts /minpwlen:14

Verwalten von Sicherheitsstandardeinstellungen mit PowerShell

Wenn der Driftschutz aktiviert ist, können Sie nur nicht geschützte Sicherheitseinstellungen ändern. Um geschützte Sicherheitseinstellungen zu ändern, die den Basisplan bilden, müssen Sie zuerst den Driftschutz deaktivieren. Informationen zum Anzeigen und Herunterladen der vollständigen Liste der Sicherheitseinstellungen finden Sie unter Security Baseline.

Ändern von Sicherheitsstandardeinstellungen

Beginnen Sie mit der anfänglichen Sicherheitsbasislinie, und ändern Sie dann die während der Bereitstellung definierten Driftsteuerelement- und geschützten Sicherheitseinstellungen.

Abweichungssteuerung aktivieren

Führen Sie die folgenden Schritte aus, um die Driftsteuerung zu aktivieren:

Stellen Sie eine Verbindung mit Ihrem lokalen Azure-Computer her.

Führen Sie das folgende Cmdlet aus:

Enable-AzsSecurity -FeatureName DriftControl -Scope <Local | Cluster>- Lokal – Betrifft nur den lokalen Knoten.

- Cluster – Betrifft alle Knoten im Cluster mithilfe des Orchestrators.

Abweichungssteuerung deaktivieren

Führen Sie die folgenden Schritte aus, um die Driftsteuerung zu deaktivieren:

Stellen Sie eine Verbindung mit Ihrem lokalen Azure-Computer her.

Führen Sie das folgende Cmdlet aus:

Disable-AzsSecurity -FeatureName DriftControl -Scope <Local | Cluster>- Lokal – Betrifft nur den lokalen Knoten.

- Cluster – Betrifft alle Knoten im Cluster mithilfe des Orchestrators.

Wichtig

Wenn Sie das Driftsteuerelement deaktivieren, können die geschützten Einstellungen geändert werden. Wenn Sie das Driftsteuerelement erneut aktivieren, werden alle Änderungen, die Sie an den geschützten Einstellungen vorgenommen haben, überschrieben.

Konfigurieren von Sicherheitseinstellungen während der Bereitstellung

Im Rahmen der Bereitstellung können Sie die Driftsteuerung und andere Sicherheitseinstellungen ändern, die den Sicherheitsgrundwert ihres Clusters darstellen.

In der folgenden Tabelle werden Sicherheitseinstellungen beschrieben, die während der Bereitstellung in Ihrer lokalen Azure-Instanz konfiguriert werden können.

| Funktionsbereich | Feature | Beschreibung | Unterstützt Driftsteuerung? |

|---|---|---|---|

| Governance | Sicherheitsbaseline | Verwaltet die Sicherheitsstandards für jeden Knoten. Schützt vor Änderungen. | Ja |

| Schutz von Anmeldeinformationen | Windows Defender Credential Guard | Verwendet virtualisierungsbasierte Sicherheit, um geheime Schlüssel von Angriffen auf Anmeldeinformationen zu isolieren. | Ja |

| Anwendungssteuerelement | Windows Defender-Anwendungssteuerelement | Steuert, welche Treiber und Apps direkt auf jedem Knoten ausgeführt werden dürfen. | No |

| Verschlüsselung ruhender Daten | BitLocker für Betriebssystemstartvolume | Verschlüsselt das Betriebssystemstartvolume auf jedem Knoten. | No |

| Verschlüsselung ruhender Daten | BitLocker für Datenvolumes | Verschlüsselt freigegebene Clustervolumes (CSVs) auf diesem System | No |

| Schutz vor Daten während der Übertragung | Signieren für externen SMB-Datenverkehr | Signiert SMB-Datenverkehr zwischen diesem System und anderen, um Relayangriffe zu verhindern. | Ja |

| Schutz vor Daten während der Übertragung | SMB-Verschlüsselung für In-Cluster-Datenverkehr | Verschlüsselt den Datenverkehr zwischen Knoten im System (in Ihrem Speichernetzwerk). | No |

Ändern der Sicherheitseinstellungen nach der Bereitstellung

Nachdem die Bereitstellung abgeschlossen ist, können Sie PowerShell verwenden, um Sicherheitseinstellungen zu ändern, während die Driftsteuerung beibehalten wird. Einige Features erfordern einen Neustart, um wirksam zu werden.

PowerShell-Cmdlet-Eigenschaften

Die folgenden Cmdlet-Eigenschaften gelten für das AzureStackOSConfigAgent-Modul . Das Modul wird während der Bereitstellung installiert.

Get-AzsSecurity-Bereich: <Lokal | PerNode | AllNodes | Cluster>- Lokal – Stellt booleschen Wert (true/False) auf dem lokalen Knoten bereit. Kann über eine normale Remote-PowerShell-Sitzung ausgeführt werden.

- PerNode – Stellt einen booleschen Wert (true/False) pro Knoten bereit.

- Bericht – Erfordert CredSSP oder einen lokalen Azure-Computer mit einer RDP-Verbindung (RemoteDesktopprotokoll).

- AllNodes – Stellt booleschen Wert (true/False) bereit, der über Knoten berechnet wird.

- Cluster – Stellt einen booleschen Wert aus dem ECE-Speicher bereit. Interagiert mit dem Orchestrator und fungiert für alle Knoten im Cluster.

Enable-AzsSecurity-Bereich <lokal | Cluster>Disable-AzsSecurity-Bereich <lokal | Cluster>FeatureName - <CredentialGuard | DriftControl | DRTM | HVCI | SideChannelMitigation | SMBEncryption | SMBSigning | VBS>

- Drift-Steuerung

- Credential Guard

- VBS (Virtualisierungsbasierte Sicherheit) – Wir unterstützen nur den Befehl "Aktivieren".

- DRTM (Dynamic Root of Trust for Measurement)

- HVCI (Hypervisor erzwungen, wenn Codeintegrität)

- Entschärfung für Seitenkanal

- SMB-Signierung

- SMB-Clusterverschlüsselung

Wichtig

Enable AzsSecurityundDisable AzsSecurityCmdlets sind nur für neue Bereitstellungen oder für aktualisierte Bereitstellungen verfügbar, nachdem Sicherheitsbaselines ordnungsgemäß auf Knoten angewendet wurden. Weitere Informationen finden Sie unter Verwalten der Sicherheit nach dem Upgrade von Azure Local.

Die folgende Tabelle dokumentiert unterstützte Sicherheitsfeatures, ob sie die Driftsteuerung unterstützen und ob ein Neustart erforderlich ist, um das Feature zu implementieren.

| Name | Feature | Unterstützt die Driftsteuerung | Neustart erforderlich |

|---|---|---|---|

| Aktivieren Sie . |

Virtualisierungsbasierte Sicherheit (VBS) | Ja | Ja |

| Aktivieren Sie . |

Credential Guard | Ja | Ja |

| Aktivieren Sie . Disable |

Dynamic Root of Trust for Measurement (DRTM) | Ja | Ja |

| Aktivieren Sie . Disable |

Hypervisorgeschützte Codeintegrität (HVCI) | Ja | Ja |

| Aktivieren Sie . Disable |

Entschärfung des Seitenkanals | Ja | Ja |

| Aktivieren Sie . Disable |

SMB-Signatur | Ja | Ja |

| Aktivieren Sie . Disable |

SMB-Clusterverschlüsselung | Nein, Clustereinstellung | No |