Verwenden von EAP-TLS

Wichtig

Dies ist die Dokumentation zu Azure Sphere (Legacy). Azure Sphere (Legacy) wird am 27. September 2027 eingestellt, und Benutzer müssen bis zu diesem Zeitpunkt zu Azure Sphere (integriert) migrieren. Verwenden Sie die Versionsauswahl oberhalb des Inhaltsverzeichniss, um die Dokumentation zu Azure Sphere (Integriert) anzuzeigen.

Azure Sphere unterstützt die Verwendung von EAP-TLS (Extensible Authentication Protocol-Transport Layer Security) zum Herstellen von Verbindungen mit WLAN-Netzwerken. EAP-TLS wird über Ethernet nicht unterstützt.

EAP-TLS für WLAN ist eine gängige Authentifizierungsmethode in sicherheitsrelevanten Szenarien. Sie bietet eine deutlich höhere Sicherheit gegenüber der Verwendung des SSID-Kennworts als globales Geheimnis, erfordert jedoch zusätzliche Arbeit, um sicherzustellen, dass das Azure Sphere Gerät und das Netzwerk ordnungsgemäß konfiguriert und authentifiziert werden.

Die EAP-TLS-Protokollspezifikation wird in RFC 5216 ausführlich erläutert. Das Azure Sphere-Betriebssystem implementiert das EAP-TLS-Protokoll nicht direkt. Stattdessen wird die Open-Source-Komponente wpa_supplicant integriert, die das Protokoll implementiert.

Terminologie

Access Point (AP): Ein Netzwerkhardwaregerät, das es anderen WLAN-Geräten ermöglicht, eine Verbindung mit einem kabelgebundenen Netzwerk herzustellen.

Zertifikat: Ein öffentlicher Schlüssel und andere Metadaten, die von einer Zertifizierungsstelle signiert sind.

Zertifizierungsstelle (Zertifizierungsstelle): Eine Entität, die digitale Zertifikate signiert und ausgibt.

Zertifizierungsstellenzertifikat: Das Zertifikat der Stammzertifizierungsstelle, mit dem das Authentifizierungszertifikat des RADIUS-Servers verkettet ist. Dieser öffentliche Schlüssel kann auf dem Azure Sphere-Gerät gespeichert werden.

Clientzertifikat: Das Zertifikat und der private Schlüssel, der für die Authentifizierung beim Netzwerk verwendet wird. Das Clientzertifikat und der zugehörige private Schlüssel werden auf dem Azure Sphere Gerät gespeichert.

Schlüsselpaar: Eine kryptografisch gebundene Gruppe von Schlüsseln. In vielen Szenarien besteht ein Schlüsselpaar aus einem öffentlichen und einem privaten Schlüssel. Im EAP-TLS-Szenario von Azure Sphere steht das Schlüsselpaar jedoch für das Clientzertifikat und den zugehörigen privaten Schlüssel.

Privater Schlüssel: Ein Schlüssel, der nicht für eine Entität mit Ausnahme des vertrauenswürdigen Besitzers verfügbar gemacht werden sollte.

Public Key-Infrastruktur (PKI): Die Rollen, Richtlinien, Hardware, Software und Verfahren, die zum Erstellen, Verwalten, Verteilen, Verwenden, Speichern und Widerrufen digitaler Zertifikate und zum Verwalten der Verschlüsselung mit öffentlichem Schlüssel erforderlich sind.

RemoteauthentifizierungS-Benutzerdienst (RADIUS): Ein Netzwerkprotokoll, das auf Port 1812 arbeitet und eine zentrale Authentifizierungs-, Autorisierungs- und Buchhaltungsverwaltung (AAA oder Triple A) für Benutzer bereitstellt, die eine Verbindung mit einem Netzwerkdienst herstellen und verwenden. Ein RADIUS-Server empfängt Authentifizierungsdaten von einem Client, überprüft diese und ermöglicht dann den Zugriff auf andere Netzwerkressourcen.

Rivest-Shamir-Adleman (RSA): Ein kryptografisches Schlüsselsystem, das auf RFC 3447 basiert).

Supplicant: Der drahtlose Client. Das Azure Sphere-Gerät ist ein Supplicant.

Übersicht über die EAP-TLS-Authentifizierung

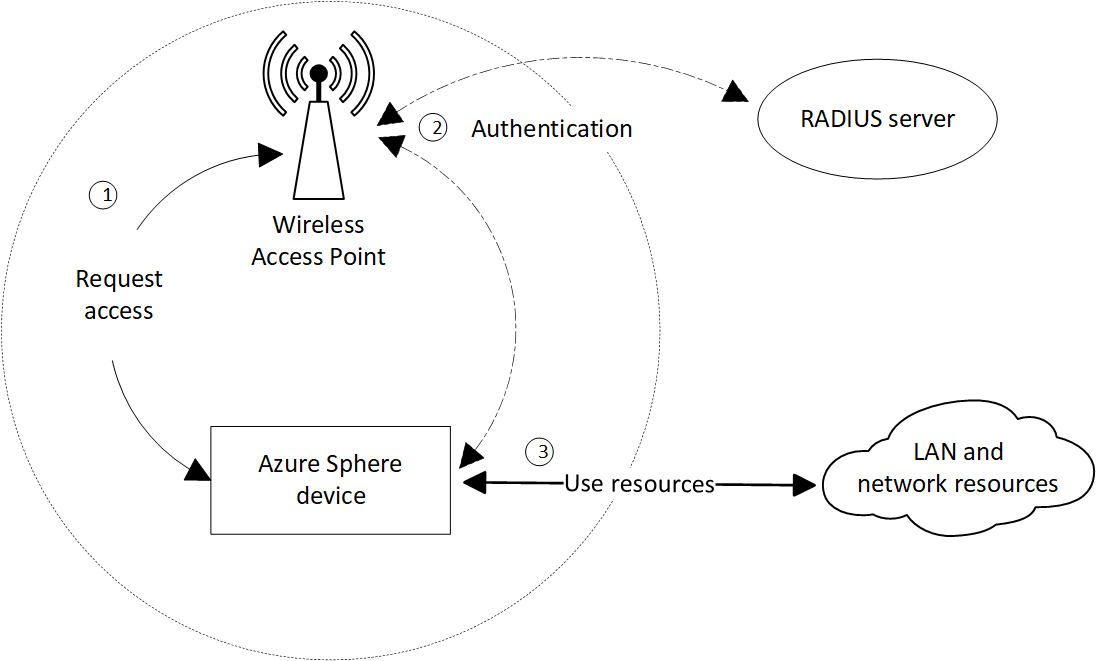

Im folgenden Diagramm wird der Prozess zusammengefasst, in dem ein Azure Sphere-Gerät das EAP-TLS-Protokoll zum Authentifizieren verwendet.

Wenn ein Azure Sphere-Gerät Zugriff auf eine Netzwerkressource benötigt, kontaktiert es einen WLAN-Zugriffspunkt (AP). Beim Empfang der Anforderung fragt der AP nach der Geräteidentität und kontaktiert dann den RADIUS-Server, um den Authentifizierungsprozess zu initiieren. Bei der Kommunikation zwischen Zugriffspunkt und Gerät wird das EAPOL-Protokoll (EAP-Kapselung über LAN) verwendet.

Der Zugriffspunkt codiert die EAPOL-Nachrichten in das RADIUS-Format um und sendet sie an den RADIUS-Server. Der RADIUS-Server stellt Authentifizierungsdienste für das Netzwerk an Port 1812 bereit. Das Azure Sphere-Gerät und der RADIUS-Server führen den Authentifizierungsprozess über den Zugriffspunkt aus, der die Nachrichten zwischen beiden überträgt. Wenn die Authentifizierung abgeschlossen ist, sendet der RADIUS-Server eine Statusmeldung an das Gerät. Wenn die Authentifizierung erfolgreich ist, öffnet der Server den Port für das Azure Sphere-Gerät.

Nach erfolgreicher Authentifizierung kann das Azure Sphere-Gerät auf andere Netzwerk- und Internetressourcen zugreifen.

Unter Serverauthentifizierung und Geräteauthentifizierung wird der Authentifizierungsprozess ausführlicher beschrieben.

Serverauthentifizierung

Die Serverauthentifizierung ist der erste Schritt bei der gegenseitigen EAP-TLS-Authentifizierung. Bei gegenseitiger Authentifizierung authentifiziert der RADIUS-Server nicht nur das Gerät, sondern das Gerät authentifiziert auch den Server. Die Serverauthentifizierung ist nicht unbedingt erforderlich. Es wird jedoch dringend empfohlen, das Netzwerk und die Geräte für die Unterstützung dieser Authentifizierung zu konfigurieren. Mithilfe der Serverauthentifizierung können Sie verhindern, dass ein nicht autorisierter oder falscher Server die Sicherheit des Netzwerks beeinträchtigt.

Zum Aktivieren der Serverauthentifizierung muss der RADIUS-Server über ein Serverauthentifizierungszertifikat verfügen, das von einer Zertifizierungsstelle signiert wurde. Das Serverauthentifizierungszertifikat ist ein „Blatt“ am Ende der Vertrauenskette des Servers, das optional eine Zwischenzertifizierungsstelle enthalten kann und an dessen Ende eine Stammzertifizierungsstelle steht.

Wenn ein Gerät Zugriff anfordert, sendet der Server seine gesamte Vertrauenskette an das Gerät. Azure Sphere erzwingt keine Zeitüberprüfungen für das Serverauthentifizierungszertifikat oder die Vertrauenskette, da das Gerät die Betriebssystemzeit erst dann mit einer gültigen Zeitquelle synchronisieren kann, wenn die Authentifizierung beim Netzwerk erfolgt ist. Wenn das Gerät per Konfiguration einer Stammzertifizierungsstelle vertraut, die der Stammzertifizierungsstelle des Servers entspricht, überprüft es die Identität des Servers. Wenn das Gerät nicht über eine übereinstimmende Stammzertifizierungsstelle verfügt, führt die Serverauthentifizierung zu einem Fehler, und das Gerät kann nicht auf Netzwerkressourcen zugreifen. Sie müssen in der Lage sein, von Zeit zu Zeit die Stammzertifizierungsstelle auf dem Gerät zu aktualisieren, wie unter Aktualisieren des Zertifikats einer Stammzertifizierungsstelle beschrieben.

Geräteauthentifizierung

Nachdem die Serverauthentifizierung abgeschlossen ist, sendet das Gerät sein Clientzertifikat, um seine Anmeldeinformationen anzugeben. Das Gerät kann auch eine Client-ID übergeben. Bei der Client-ID handelt es sich um optionale Informationen, die in einigen Netzwerken möglicherweise zur Authentifizierung erforderlich sind.

Die jeweiligen Anforderungen für eine erfolgreiche Geräteauthentifizierung können je nach Netzwerkkonfiguration variieren. Der Netzwerkadministrator erfordert möglicherweise die Angabe zusätzlicher Informationen, um die Gültigkeit Ihrer Azure Sphere-Geräte nachzuweisen. Unabhängig von der Konfiguration müssen Sie in der Lage sein, das Gerätezertifikat von Zeit zu Zeit zu aktualisieren. Die Vorgehensweise wird unter Aktualisieren eines Clientzertifikats beschrieben.

EAP-TLS-Plattform in Azure Sphere

Die EAP-TLS-Plattform von Azure Sphere bietet die folgenden Funktionen für die Netzwerkkonfiguration und -verwaltung:

- Laden einer PEM-Datei mit dem Clientzertifikat des Geräts und dem privaten Schlüssel für EAP-TLS-Verbindungen mit dem WLAN

- Konfigurieren der WLAN-Schnittstelle für die Verwendung von EAP-TLS. Die PEM-Datei, die das Clientzertifikat des Geräts enthält, muss auf dem Gerät vorhanden sein.

- Herstellen einer Verbindung mit einem vorhandenen Netzwerk ohne EAP-TLS, um ein Gerätezertifikat und einen privaten Schlüssel zu erhalten, ein EAP-TLS-Netzwerk zu aktivieren und eine Verbindung mit dem EAP-TLS-Netzwerk herzustellen

- Aktivieren von Anwendungen für die Verwendung des Zertifikats für Geräteauthentifizierung und -nachweis (Device Authentication and Attestation, DAA), das für HTTPS-Verbindungen verwendet wird, um einen Zertifikatspeicher zu authentifizieren

- WifiConfig-API zum Verwalten von WLAN-Netzwerken.

- Certstore-API zum Verwalten von Zertifikaten

Für alle anderen EAP-TLS-Netzwerkkomponenten ist der lokale Netzwerkadministrator verantwortlich.

Einrichten eines EAP-TLS-Netzwerks

Die Einrichtung des EAP-TLS-Netzwerks liegt in der Verantwortung des Netzwerkadministrators. Der Netzwerkadministrator muss die Public Key-Infrastruktur (PKI) festlegen und sicherstellen, dass alle Netzwerkkomponenten den Richtlinien entsprechen. Die Netzwerkeinrichtung und -konfiguration umfasst unter anderem die folgenden Aufgaben:

- Einrichten des RADIUS-Servers, Erwerben und Installieren seines Zertifizierungsstellenzertifikats und Festlegen der Kriterien für den Nachweis der Geräteidentität

- Konfigurieren der Azure Sphere-Geräte mit der Stammzertifizierungsstelle des RADIUS-Servers, damit sie sich beim Server authentifizieren können

- Erwerben Sie ein Clientzertifikat und einen privaten Schlüssel für jedes Gerät, und laden Sie es auf das Gerät.

Unter Abrufen und Bereitstellen von EAP-TLS-Zertifikaten wird das Abrufen und Bereitstellen von Zertifikaten in verschiedenen Netzwerkszenarien beschrieben.

Das Zertifikat und der private Schlüssel für die Clientauthentifizierung müssen im PEM-Format bereitgestellt werden. Der private Schlüssel kann in PKCS1- oder PKCS8-Syntax angegeben werden, und zwar mit oder ohne symmetrisches Schlüsselkennwort für den privaten Schlüssel. Das Zertifikat der Stammzertifizierungsstelle muss ebenfalls im PEM-Format bereitgestellt werden.

In der folgenden Tabelle werden die Informationen aufgelistet, die für das Konfigurieren eines EAP-TLS-Netzwerks für die Azure Sphere verwendet werden.

| Artikel | Beschreibung | Details |

|---|---|---|

| Clientzertifikat | Signiertes Zertifizierungsstellenzertifikat, das den öffentlichen Schlüssel für das Clientzertifikat enthält. Erforderlich. | Maximale Größe: 8 KiB Maximale Länge der Bezeichnerzeichenfolge: 16 Zeichen |

| Privater Clientschlüssel | Der zum Clientzertifikat gehörige private Schlüssel. Erforderlich. | Maximale Größe: 8 Kib RSA wird unterstützt; ECC-Schlüssel werden nicht unterstützt. |

| Kennwort für privaten Clientschlüssel | Kennwort für die Verschlüsselung des privaten Clientschlüssels. Optional. | Mindestgröße: 1 Byte Maximale Größe: 256 Bytes Leere Zeichenfolgen und NULL-Zeichenfolgen werden als identisch interpretiert. |

| Client-ID | ASCII-Zeichenfolge, die an den RADIUS-Server weitergeleitet wird und zusätzliche Informationen zum Gerät bereitstellt. Wird bei einigen EAP-TLS-Netzwerken benötigt. | Maximale Größe: 254 Bytes Format: user@domainname.com |

| Zertifikat der Stammzertifizierungsstelle | Das Zertifikat der Stammzertifizierungsstelle für das Authentifizierungszertifikat des RADIUS-Servers. Muss auf jedem Gerät konfiguriert werden. Optional, aber dringend empfohlen; wenden Sie sich an Ihren Netzwerkadministrator. | Maximale Größe: 8 KiB Maximale Länge der Bezeichnerzeichenfolge: 16 Zeichen |

Wichtig

Dies gesamte Konfiguration der PKI- und RADIUS-Server für Ihr Netzwerk, einschließlich der Verwaltung des Zertifikatablaufs, liegt in Ihrer Verantwortung.