Konfiguration von Domain Security in Exchange Server 2013 (de-DE)

Es ist nicht ungewöhnlich, SMTP Datenverkehr zu schützen. Auch wenn SMTP Übertragungen nicht immer zu schützen sind. Innerhalb eines Unternehmens ist es recht einfach, die SMTP Datenübertragung mit digitalen Signaturen oder E-Mail Verschlüsselung zu schützen. Sobald es aber um SMTP Datenverkehr mit externen Empfängern geht, wird es komplizierter. Sie können weiterhin digitale Signaturen auf Basis von S/MIME verwenden, allerdings wird die Empfängerseite einer Zertifikat, ausgestellt von einer internen Enterprise CA, nicht vertrauen. Dies stört nicht die Funktion der digitalen Signatur, die Vertrauensstellung selber ist jedoch davon betroffen.

Wenn Sie verschlüsselte E-Mails an externe Empfänger senden möchten, wird es noch einmal komplizierter. Bei Nutzung der eingebauten Outlook Funktionen zur Nachrichtenverschlüsselung ist es notwendig, den öffentlichen Schlüssel jedes Empfängers zu besitzen, an den Sie verschlüsselte E-Mails senden möchten. Innerhalb eines Unternehmens stellt dies kein Problem dar, da die Zertifikate über AD DS veröffentlicht werden können. Für das Szenario verschlüsselte E-Mails an externe Empfänger zu senden existieren einige Lösungen von Drittanbietern. Dieser Artikel zeigt aber, wie es auch mit Exchange möglich ist.

Domain Security ist eine Funktion (Exchange Server 2010 und 2013), mit der der SMTP Datenverkehr zwischen zwei Exchange Organisationen (Partnern) geschützt werden kann. Die Implementierung erfolgt auf Serverebene und erfordert keinerlei Konfiguration auf Benutzerseite (Sender wie Empfänger). Domain Security verwendet Mutual TLS Authentifizierung, um sitzungsbasierte Authentifizierung und Verschlüsselung zu nutzen. Die Mutual TLS Authentifizierung unterscheidet sich von der Standard TLS Implementierung. Bei einer TLS Implementierung überprüft der Client das Serverzertifikat und authentifiziert den Server vor dem Aufbau der Verbindung.

Bei einer Mutual TLS Authentifizierung überprüft jeder Server die Verbindung mit dem anderen Server durch detaillierte Überprüfung des Zertifikates des anderen Servers. Clients sind in keiner Weise involviert. Der sichere SMTP Kanal wird zwischen zwei Exchange Servern hergestellt, im Normalfall über das Internet.

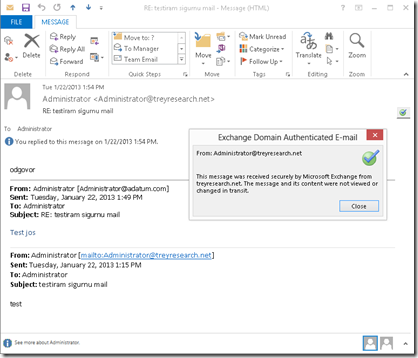

Outlook und Outlook Web App erkennen, dass wie SMTP Verbindung, über die eine Nachricht ausgetauscht wurde, durch Domain Security abgesichert war. Ein grünes Icon mit Haken (“Green Ticky Ticky”) wird an jeder so abgesicherten E-Mail angezeigt.

Wie Sie sehen kann Domain Security zwischen zwei oder mehr bekannten Exchange Organisationen konfiguriert werden. Es kann sicher nicht den gesamten SMTP Datenverkehr zwischen Ihrer Exchange Organisation und externen Empfängern absichern, jedoch kann es einfach und effizient den SMTP Datenverkehr zwischen Partnerunternehmen sichern.

Wie erfolgt nun die Konfiguration von Domain Security? Nachfolgend werden die Konfigurationsschritte für Exchange Server 2013 gezeigt. Jedoch ist die Konfiguration für Exchange Server 2010 fast identisch.

Lassen Sie uns annehmen, dass Domain Security zwischen den beiden Exchange Organisationen adatum.com und treyresearch.net erfolgen soll.

1. Vertrauensstellung zwischen beiden Organisationen herstellen

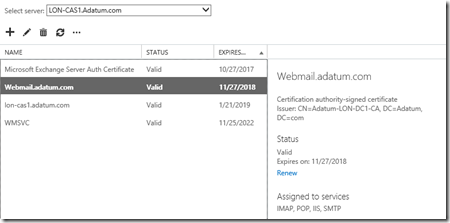

Wie bereits erwähnt, basiert Domain Security auf Zertifikaten. Daher ist es erforderlich, vor der Konfiguration von Domain Security eine Zertifikatsvertrauensstellung zwischen beiden Organisationen herzustellen. Wenn beide Organisationen Zertifikate von öffentlichen Ausgabestellen verwenden, kann Domain Security sofort konfiguriert werden. Ist dies aber nicht der Fall, müssen die Basis-CA (Root-CA) Zertifikate des jeweils anderen Unternehmens auf dem entsprechenden Exchange Server importiert werden. Als Alternative kann man auch Zertifikate für beiden Exchange Organisationen von einer einzigen Basis-CA austellen lassen. Der Punkt ist aber, das jeder beteiligte Exchange Server dem auf dem anderen Exchange Server installierten und dem SMTP Dienst zugewiesenen Zertifikat vertrauen muss. Da es mehrere Wege gibt, müssen Sie sich für den für Sie passenden Weg entscheiden. Ebenso ist es notwendig, dass der CN Name (Common Name) des Zertifikates dem Namen entspricht, den der Exchange Server in der HELO/EHLO Konversation verwendet.

In Exchange Server 2010 erfolgte die Konfiguration auf einem Exchange Server mit Edge Rolle oder aber auf einem Hub Transport Server. Da die Hub Transport Rolle in Exchange Server 2013 nicht mehr exisitiert, erfolgt die Konfiguration entweder auf einem Exchange Server 2013 mit Edge Rolle oder aber auf einem CAS Server. Das verwendete Zertifkat muss mindestens dem SMTP Dienst zugewiesen sein.

2. Konfiguration Domain Security

Da beiden Seiten/Unternehmen E-Mails senden und empfangen werden, müssen die nachfolgenden Schritte in beiden Unternehmen mit den jeweils anderen Domänennamen durchgeführt werden.

Zuerst öffnen Sie die Exchange Management Shell und führen folgendes Cmdlet aus:

Get-TransportConfig | FL

Als Ausgabe erhalten Sie die gesamten Konfiguration der Exchange Transporteinstellungen. Im Besonderen interessieren uns: TLSReceiveDomainSecureList und TLSSendDomainSecureList. Wenn bisher noch keine Domain Security konfiguriert wurde, sind diese beiden Werte leer.

Für die Verwendung von Domain Security müssen diese beiden Attribute entsprechend konfiguriert werden.

TLSReceiveDomainSecureList – bestimmt die Domänen, von denen Sie über Domain Secure und Mutual Transport Layer Security (TLS) Authentifizierung abgesicherte E-Mails empfangen möchten

TLSSendDomainSecureList – bestimme die Domänen, von denen Sie über Domain Secure und Mutual TLS Authentifizierung abgesicherte E-Mails senden möchten

Auf der Seite von adatum.com führen Sie folgende Cmdlets aus:

Set-TransportConfig -TLSSendDomainSecureList adatum.com und

Set-TransportConfig –TLSReceiveDomainSecureList treyresereach.net

Anschließend führen Sie das Get-TransportConfig Cmdlet noch einmal aus und erhalten:

Auf Seiten von treyresearch.net werden die gleichen Cmdlets ausgeführt, jedoch mit getauschten Domänennamen. Wenn Sie Domain Security für mehr als ein Partnerunternehmen konfigurieren, können Sie auch weitere Domänennamen angeben. Das Cmdlet akzeptiert Multi-Value Parameter.

3. Konnektoren konfigurieren

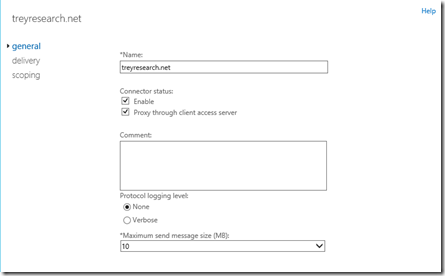

Nun erfolgt die Konfiguration der dedizierten Konnektoren für Domain Security. Zuerst erstellen wir den Sende-Konnektor. Die Konfiguration kann über das Exchange Admin Center (EAC) erfolgen. Navigieren Sie zu Mail Flow, klicken auf Send Connectors und fügen einen neuen Konnektor hinzu. Geben Sie im Assistenten einen Namen für den Konnektor ein und wählen Sie den Typ Partner. Verwenden Sie nicht das Feld Smart Host, sondern belassen Sie die Konfiguration auf Zustellung per MX Record. Als Adressraum geben Sie den Domänennamen des anderen Unternehmens ein. Auf Seiten adatum.com ist dies treyresearch.net. Auf der Source Server Seite des Assistenten wählen Sie aus, welcher Mailbox Server als Source Server verwendet werden soll. Die Einstellung ist nicht so wichtig, da der Konnektor für die Verwendung eines CAS Proxy konfiguriert wird. Nach der Erstellung des Konnektor öffnen Sie die Konnektoreinstellungen durch einen Doppelklick. Aktivieren Sie die Option “Proxy through client access server”. Hier können Sie nun auch noch zusätzlich die erlaubte Nachrichtengröße konfigurieren oder die Protokollierung aktivieren.

Zurück in der Exchange Management Shell führen Sie aus:

Get-SendConnector –identity ConnectorName | FL

Überprüfen Sie den Wert des Attributes DomainSecureEnabled. Es sollte True sein. Sollte dies allerdings nicht der Fall sein, so können Sie es einfach mit folgendem Cmdlet setzen:

Set-SendConnector –identity ConnectorName –DomainSecureEnabled:$true

Nun muss auch ein entsprechender Empfangskonnektor erstellt werden. Zurück in der EAC klicken Sie auf Mail Flow und anschließend auf Receive Connectors. Wählen Sie in der Auswahlliste den passenden Client Access Server aus. Bei Verwendung eines Exchange Server 2013 Edge Servers, erfolgt die Konfiguration des Empfangskonnektors direkt auf dem Edge Server.

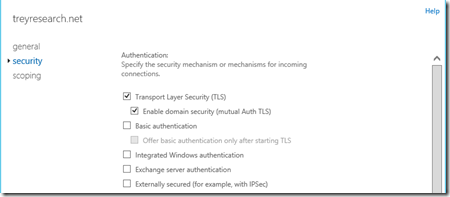

Wählen Sie als Konnektortyp wieder Partner aus und konfigurieren, falls erforderlich, die IP Adresse des Konnektors. Bei der Konfiguration des Netzwerkes geben Sie nur die IP-Adresse des Exchange Servers des Partnerunternehmens ein. Dies sollte die öffentliche IP-Adresse sein, mit der der Exchange Servers des Partnerunternehmens E-Mails versendet. Nach der Erstellung des Konnektors öffnen Sie ebenfalls die Einstellungen erneut mit einem Doppelklick. Stellen Sie sicher, dass die Authentifizierungseinstellungen dem folgenden Screenshot entsprechen.

4. Test von Domain Security

Der einfachste Test ist das Senden einer E-Mail per Outlook von einer Organisation zur anderen. Wenn Sie in Outlook den grünen Haken sehen, haben Sie alles korrekt konfiguriert. Falls nicht, ist jetzt der richtige Zeitpunkt, um die Konnektor-Protokollierung zu aktivieren:

Set-ReceiveConnector ConnectorName -ProtocolLoggingLevel Verbose und

Set-SendConnector ConnectorName -ProtocolLoggingLevel Verbose

Überprüfen Sie den TLS Kanal. Sollte die Nachricht nicht beim Empfänger ankommen und Sie keinen NDR erhalten, so prüfen Sie die Warteschlange.