Manteniendo el Adobe Flash Player

03 de octubre de 2016 Microsoft Secure Blog

Microsoft

Hace años, las vulnerabilidades de Java tenían un vector de ataque principal para muchos atacantes a fin de infectar los sistemas, pero solamente más recientemente, el Adobe Flash Player ha asumido esta responsabilidad.

Siendo responsable por casi de la mitad de todas las detecciones de objetos durante algunos trimestres en 2014, applets de Java en páginas maliciosas fueron disminuyendo a niveles insignificantes, a finales de 2015, debido a una serie de cambios que se hicieron en Java y Internet Explorer en los últimos dos años.

En enero de 2014, se ha actualizado Java Runtime Environment para requerir que todos los applets en los navegadores deben por padrón deben firmados digitalmente. Más tarde ese mismo año, Microsoft publicó actualizaciones para las versiones de Internet Explorer 8 a 11 que comenzó a bloquear los controles ActiveX desactualizados. El navegador por padrón de Windows, Microsoft Edge e Windows 10, no soporta Java o Active X, y otros navegadores como Google Chrome y Mozilla Firefox están haciendo lo mismo.

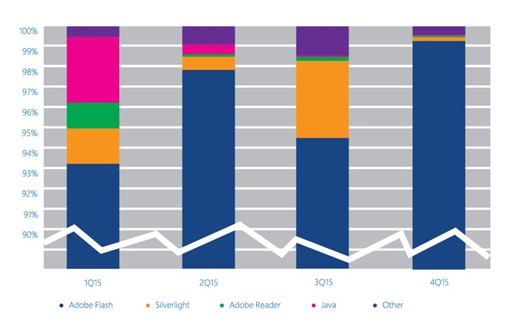

Como defensas contra los ataques de Java ganando fuerza, los objetos Flash Player se convirtió en las amenazas más comúnmente detectadas

que hoy se alojan en páginas web maliciosas por un margen abrumador. Este tipo de explotación ha ganado atención en cada uno de los últimos cuatro trimestres, de un mínimo de 93.3% en el primer trimestre de 2015, a un récord de 99,2% el otoño pasado.

Si bien que esto puede ser preocupante para equipos de seguridad cuyos sitios web y aplicaciones dependen de la funcionalidad del Flash, es claramente una parte importante de la inteligencia. Saber dónde los atacantes están dirigiendo sus amenazas facilita el plan de mitigaciones para defenderse de páginas maliciosas. También ilustra la importancia de mantener toda su tecnología, incluyendo Adobe Flash Player actualizado. Y afortunadamente, con Java, las mitigaciones de navegadores modernos comienzan a defender también contra esta explotación.

Ambos Internet Explorer 11 y Microsoft Edge en Windows 10 ayudam a mitigar muchos de los ataques basados en web. Por ejemplo, Internet Explorer tiene 11 beneficios de validación del IExtension, que puede ayudar a defender contra el malware de Adobe Flash.

Software de seguridad en tiempo real puede implementar la validación para que IExtension bloquee controles de ActiveX e impidan la carga de páginas maliciosas. Cuando Internet Explorer carga una página Web que incluye los controles ActiveX, el navegador llama el software de seguridad para analizar el contenido HTML y un script en la página antes de cargar los controles de ellos mismos. Si el software de seguridad determina que la página es maliciosa (por ejemplo, si se identifica la página como una página con el kit de explotación), puede dirigir a Internet Explorer para evitar los controles individuales o cargar toda la página.

Para un análisis profundo sobre el estado del malware en el último semestre de 2015, echa un vistazo a nuestros últimos Informe de inteligencia de seguridad (Security Intelligence Report SIR). Es una visión de alta

nivel de la estadística más importante de las diez tendencias para profesionales de seguridad. Asegúrese y descargue nuestro Ebook de cyber tendencias de seguridad para el 2016.

Leer en el original: https://blogs.microsoft.com/microsoftsecure/2016/10/03/keeping-adobe-flash-player/