Ransomware: Entendendo o risco

por Tim Rains – Diretor de Segurança

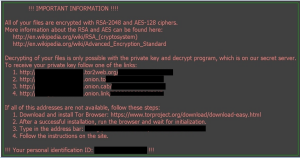

Ransomware é um tipo de malware que mantém arquivos ou computadores para resgate, criptografando arquivos ou bloqueando o desktop ou o navegador do sistema infectado com o malware, para depois exigir um resgate a fim de recuperar o acesso. Os criminosos têm utilizado técnicas de alta pressão para fazer com que as vítimas paguem o resgate, tais como:

- Tornar os dados criptografados irrecuperáveis após um determinado período de tempo

- Ameaçam tornar os dados públicos após ataque (potencialmente dados sensíveis)

- Causar medo, fingindo ser uma autoridade da lei e fazer acusações

- Aumentar o valor do pagamento de resgate com o passar do tempo

- Fazer com que seja impossível fazer o boot da máquina quando ele sobrescreve o registro mestre de inicialização (Master Boot Record) e criptografa os setores físicos do disco

- Ameaçam apagar todos os dados e tornar todos os computadores da empresa inoperáveis

Figura 1: Um exemplo de uma demanda de resgate de ransomware:

O ransonware preocupa toda e qualquer indústria por causa de alguns casos de alto perfil e que não é apenas uma ameaça aos consumidores, mas também está sendo usado em ataques comerciais.

Embora saibamos que os invasores que aproveitam o ransomware são motivados pelo lucro, outras razões subjacentes são ataques à organizações ou indústrias específicas. Outros invasores podem estar simplesmente se aproveitando de suas capacidades; ou seja, eles desenvolveram a capacidade de explorar as vulnerabilidades em certas plataformas ou aplicativos específicos de linha de negócios apenas pelo prazer do sucesso.

Ransomware é um tópico sobre o qual tenho escrito bastante no passado (Ransomware: Formas de se proteger e também o seu negócio, Ransomware em alta na Europa) e que temos abordado extensivamente em alguns volumes do Microsoft Security Intelligence Report (SIR). O Centro de proteção contra malware da Microsoft forneceu informações abrangentes sobre esta categoria de ameaças

- Ransomware

- No mas, Samas - Qual é o MO (Modus Operandi) do ransomware?

- O ransomware de três cabeças- Cerber ou Cerberus

- Locky malware, você tem sorte se puder evitá-lo

- MSRT Outubro de 2015: Tescrypt

- MSRT Setembro de 2015: Teerac

- MSRT Julho de 2015: Crowti

- Ransomware em pauta - Troldesh

- Seu Browser não está travado

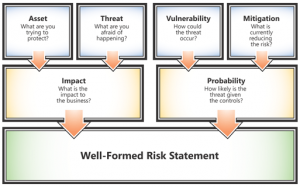

Dada a enorme preocupação na indústria, pensei que este seria o momento de examinar se o risco associado a esta categoria de ameaça tem aumentado. Isto irá ajudar aos CISOs, às equipes de segurança e gestores de riscos, a compreenderem se eles devem priorizar esse risco diferentemente agora do que no passado. Como sempre, o risco é a combinação da probabilidade e impacto.

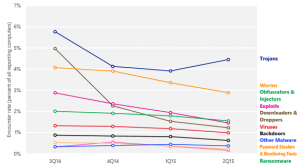

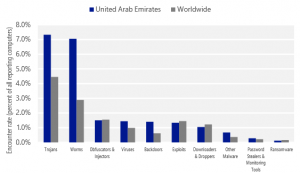

Vou fornecer alguns dados e insights que irão ajudar às organizações a compreender a probabilidade do componente associado ao risco de ransomware. Utilizando os dados do Relatório de Inteligência de Segurança da Microsoft (SIR), que inclui os dados baseados em telemetria de centenas de milhões de sistemas em todo o mundo, podemos ver que o ransomware foi encontrado em todo o mundo com menor frequência que os outros tipos de malware. A figura 2 ilustra a taxa de encontro das categorias de malware para cada trimestre que terminou no segundo trimestre de 2015. A taxa de encontro (Encounter Rate - ER) é a percentagem de computadores que executam o software de segurança da Microsoft em tempo real e que relata ter detectado malware ou software potencialmente indesejado durante o trimestre. A maioria destes encontros são de sistemas que executam o Microsoft Security Essentials ou o Windows Defender e relatam que a instalação de malware por eles bloqueadas.

Figura 2: Taxas de encontro de categorias significativas de malware, terceiro trimestre de 2014 (3T14) - Segundo trimestre de 2015 (2T15)

O ER Global para o ransomware no primeiro trimestre de 2015 (1T15) foi de 0,35% e de 0,16% no segundo trimestre (2T15) como visto na Figura 2. Enquanto o ER para cavalos de Tróia foi 3,92% e 4,45% no 1T15 e 2T15, respectivamente. Isso significa que o ER para cavalos de Tróia foi 11 vezes maior do que o ER de ransomware no 1T15 e 28 vezes maior no 2T15.

Os dados mais recentes para o último semestre de 2015 sugere que houve um ligeiro aumento no ER para ransomware (0,26% no 3T15, 0,40% no 4T15), mas ainda é uma fração de 1 por cento e muito menor do que praticamente qualquer outra categoria de malware. Os dados mais recentes do mês de Março 2016, sugere que o ER global para ransomware foi de 0,2%, colocando quase a par com o ER de trojan downloaders e trojan droppers, mas ainda inferior ao vírus infector e à maioria das outras categorias de ameaça.

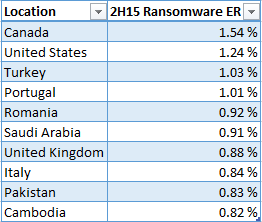

Embora a taxa de encontro global é apenas uma fração de um por cento, existem alguns países/regiões que têm maiores taxas de encontro de ransomware. Isto é, a probabilidade de encontrar ransomware é maior em alguns locais do que outros. Por exemplo, o ER no México foi 5 vezes maior em 0,8 por cento durante o mesmo período. A França e o Canadá tiveram a taxas de encontro de ransomware 4.4 vezes maior do que a média mundial em 0,7%, enquanto os Estados Unidos, a Rússia e a Turquia tiveram taxas de encontro elevadas de ransomware 3,75 vezes maior do que a média mundial, de 0,6%.

Os locais que tiveram as maiores ERs no mundo em 2015 são indicados nas figuras 3 e 4. Portugal e Itália estavam entre os locais com maiores ERs em ambas as metades da 2015.

Figura 3 (esquerda): os países/regiões com maior no mundo no primeiro semestre de 2015; Figura 4 (direita): os países/regiões com maior taxa de encontro de ransomware no mundo no segundo semestre de 2015

Embora o ER de ransomware nos Emirados Árabes (EAU), por exemplo, no primeiro semestre de 2015 foi a mais elevado do mundo, o ransomware ainda é uma das menores categorias de ameaças como a Figura 5 ilustra.

Figura 5: Malware encontrado nos Emirados Árabes no segundo trimestre de 2015, por categoria

A taxa de infecção é normalmente uma fração do ER porque os sistemas têm que encontrar o malware antes que eles possam ficar infectados. Dados os vários volumes do Relatório de Inteligência de Segurança, isso sugere que 70 a 80% de sistemas que executam a Malicious Software Removal Tool (MSRT), têm também em execução o antivírus em tempo real. Isto significa que a maioria dos sistemas serão capazes de bloquear a instalação de ransomware conhecidos antes que eles possam ser infectados. Assim o ER é geralmente muito maior do que a real taxa de infecção.

A taxa de infecção de malware, chamado de computadores limpos por milha (CCM), é medido pelo número de computadores limpos para cada 1.000 computadores que executam o Windows Malicious Software Removal Tool (MSRT). Por exemplo, se o MSRT tem 50.000 execuções em um local específico no primeiro trimestre do ano e remove infecções de 200 computadores, o CCM para essa localização no primeiro trimestre do ano é 4.0 (200 ÷ 50.000 × 1.000).

A detecção de novas famílias de malware são normalmente adicionados ao MSRT a cada mês. O MSRT limpa muitas das famílias mais prevalentes de ransomware, como Win32/Crowti, Ransom: Win32/Reveton, e Win32/Samas. Destes, o Crowti teve o maior CCM no segundo semestre de 2015, 0,04 no 3T15 e 0,01 no 4T15. Isto significa que para cada 1.000 sistemas que executaram MSRT no quarto trimestre de 2015, 0,01 ficou livre do Crowti; isto é que 1/1000 de uma porcentagem de centenas de milhões de sistemas a MSRT é executado em cada mês.

Os dados do ER que eu descrevi acima sugere que o ransomware representa um risco que foi de menor probabilidade em relação a outros tipos de malware em muitas partes do mundo. Mas a rápida evolução do ransomware sugere que estes números poderiam aumentar no futuro.

Email (spam, spear-phishing, etc), engenharia social por meio de Macros de Word e de Excel, ataques de drive-by download, e dispositivos de armazenamento removíveis (unidades USB) estão entre as formas mais comuns que os atacantes têm distribuído ransomware.

A capacidade de invasores menos qualificados de criar campanhas de ransomware aumentou recentemente, devido ao surgimento de ransomware como um serviço (RaaS) em ofertas na Darkweb. Sarento E Enrume são as famílias de ransomware que são exemplos desta abordagem.

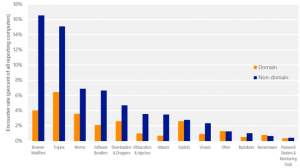

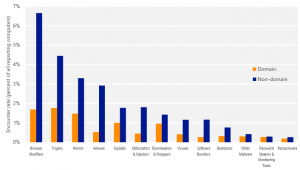

Ransomware está cada vez mais sendo emparelhado com kits de exploração, tais como JS/Axpergle (também conhecido por Angler), e outro malware para ganham persistência em ambientes das vítimas. Mais invasores estão usando mais pontos de distribuição que levou mais empresas a encontrar ransomware como as figuras 6 e 7 ilustra. Além disso, ransomware pode ser distribuído por sistemas através de outros tipos de malware, ou seja as infecções existentes podem aumentar a monetização dos ativos que elas controlam.

Ao comparar estes valores, observe como o ER para ransomware aumentou entre a primeira e a segunda metade do 2015 superando o ER de ladrões de senha e ferramentas de monitoramento. Observe também que o ERde ransomware para sistemas que ingressaram em um domínio superou o de sistemas standalones.

Figura 6: Taxas de encontro de Malware e software indesejados para computadores parte de um domínio e em computadores standalones, no primeiro semestre de 2015, por categoria:

Figura 7: Taxas de encontro de Malware e software indesejados para computadores parte de um domínio e em computadores standalone, no segundo semestre de 2015, por categoria :

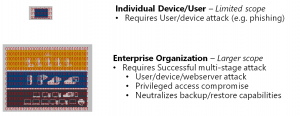

Invasores mais sofisticados que atacam empresas tentam criptografar o maior número de dados críticos. Para isso, eles precisam ir além da criptografia de dados em um único dispositivo. Eles usam todos os truques sujos nos seus kits de ingresso no ambiente de TI de uma organização, explorando vulnerabilidades sem patch, tomando vantagem de sistemas mal configurados e com senhas fracas e de sujeitos à engenharia social.

Os principais pontos de entrada para estes ataques são pontos vulneráveis, como a internet conectada a servidores e estações de trabalho do usuário. Uma vez que tenham comprometido um único sistema, eles usam táticas semelhantes ao estilo ataques de "Advanced Persistent Threat (APT)" para atravessar a infraestrutura procurando mais dados para criptografar. Para tal, vão reunir credenciais no ponto inicial de entrada, tentar obter elevação de privilégios de administrador do domínio (por exemplo), usar essas credenciais para mapear a rede da organização, em seguida mover lateralmente para novos hosts, reunindo mais credenciais que vão permitir criptografar dados dos maiores números de máquinas quanto possível. Os invasores também negarão à vítima da organização acesso aos seus backups, se eles puderem, para aumentar a motivação para pagar o resgate.

Uma vez que os atacantes tenham acesso aos dados (.pdf, .xlsx, .docx, etc) que acreditam que sejam valiosos para a vítima, eles as criptografam. Como ransomware tem evoluído, mais destes tipos de malware usam algoritmos de criptografia forte (padrões AES (Advanced Encryption) por exemplo), que impede a recuperação sem uma chave de decodificação válida para restaurar os arquivos originais de backup. Sem backups, o impacto deste tipo de ataque a uma organização pode ser grave; a perda de propriedade intelectual, dados dos clientes e registros financeiros podem ter consequências irreversíveis.

A família Samas (Resgate:MSIL/Samas) de ransomware é um grande exemplo de ransomware usando algumas dessas táticas. O MMPC publicou um excelente artigo sobre esta família: No mas, Samas - Qual é o MO (Modus Operandi) do ransomware?

A detecção para Samas foi adicionada ao MSRT em Abril de 2016. A taxa de infecção (CCM) para Samas é praticamente nula como ele só tem sido visto e utilizado em ataques direcionados versus utilizados em ataques mais amplos.

Figura 8: resgate:MSIL/ cadeia de infecção Samas

Ransomware foi evoluindo rapidamente. No mês passado (Março 2016) as 5 maiores famílias de ransomware famílias encontradas foram: Ransom:Win32/Tescrypt, Ransom:Win32/Locky, Ransom:Win32/Crowti, Ransom:JS/Brolo, Ransom:Win32/Teerac.

Apesar do serviço de ransomware ter relativamente uma baixa taxa de encontro (ER) e baixas taxas de infecção, ao determinar a probabilidade e o impacto do ransomware nos cálculos de risco é importante considerar que o ransomware também está sendo usado como parte de ransomware como kits de serviço por determinados adversários em ataques direcionados.

O fato que as famílias de ransomware não são muito prevalentes neste ponto é uma boa notícia. Mas não torna menos dolorido para os usuários e as organizações que foram vítimas. É por esta razão que a Microsoft está tão empenhada em continuamente bloquear os invasores, ajudando nossos clientes com essas ameaças. Há uma infinidade de atenuações disponíveis para clientes empresariais, tanto nas instalações locais e como na nuvem. Windows 10 tem numerosos recursos avançados recursos de segurança que podem fazer com que seja muito mais difícil para invasores serem bem sucedidos com ransomware. A equipe de segurança do Office 365 publicou um artigo excelente que fornece atenuações e sua leitura é um altamente recomendável: Como lidar com Ransomware.

Além disso, pedi alguns dos especialistas do Microsoft’s Enterprise Cybersecurity Group para fornecerem algumas orientações com base no trabalho que estão fazendo para ajudar nossos clientes corporativos a proteger, detectar e responder a casos de ransomware. Temos um time exclusivo de Segurança Cibernética, que é um líder de ciber segurança com inigualável experiência com clientes na nuvem. Eles ajudaram numerosos clientes corporativos a proteger, detectar e responder a alguns dos mais sofisticados ataques de ransomware até hoje. Esta experiência informa a sua abordagem, algo parcialmente resumido na tabela abaixo.

| Detect | Ingress protections |

| Auto-scale endpoint protections | |

| Behavioral and deterministic detections leveraging Deep Packet Inspection | |

| Protect | Reputational services |

| High Value Asset protection, containment, isolation | |

| Respond | Response planning |

| Offline backups | |

| Regular hunting and validation |

Vamos compartilhar sobre nosso Grupo de Segurança Cibernética no próximo artigo desta série sobre ransomware.

Tim Rains

Diretor de Segurança da Microsoft

Original: https://blogs.microsoft.com/cybertrust/2016/04/22/ransomware-understanding-the-risk/