(Deprecation) Eliminação Gradual da Aplicação de certificados SHA1 do Windows

Tabela de conteúdos

Plano de SHA-1 da Microsoft

SHA-1 é um hash criptográfico de legado que muitos na comunidade de segurança acreditam que não é mais seguro. Usar o algoritmo de hash SHA-1 em certificados digitais poderia permitir que a um invasor falsificar o conteúdo, executar ataques de phishing ou executar ataques de man-in-the-middle. A Microsoft, em colaboração com outros membros da indústria, estão trabalhando para a eliminação gradual do protocolo de SHA-1 e para avisar os consumidores dos riscos possíveis, quando eles encontram em sites usando o protocolo SHA-1.

Em 2015, anunciamos planos para mudar a maneira em que os dispositivos e aplicativos Windows trata os certificados de SHA-1. Depois de amplas consultas com membros da indústria, nós estamos ajustando o nosso plano para alinhar melhor o risco com a experiência, que nós queremos que nossos clientes tenham.

Essas alterações ocorrerão em várias fases e se destinam aos certificados em cadeia (chain certificates) que são confiáveis como parte do programa Microsoft Trusted Root Program.

O plano tem três fases. Fases 1 e 2 estão centradas em torno de um cenário de navegador. A primeira fase é o que estamos fazendo hoje com o Microsoft Edge e Internet Explorer 11. A fase dois é o que faremos naqueles navegadores a partir de fevereiro de 2017. Fase três é o nosso plano para além de fevereiro de 2017.

Resumo

| Hoje | A partir de 14 de fevereiro de 2017 | |

| TLS Server-Authentication Certificates | Nenhum ícone de cadeado Microsoft Edge e Internet Explorer 11 | Certificado inválido |

| Code Signing Certificates | Não afetado | Não afetado |

| Timestamping Certificates | Não afetado | Não afetado |

| S/MIME Certificates | Não afetado | Não afetado |

| OCSP and CRL Signing Certificates | Não afetado | Não afetado |

| OCSP Signatures | Não afetado | Não afetado |

| OCSP Responses | Não afetado | Não afetado |

| CRL Signatures | Não afetado | Não afetado |

| Code Signature File Hashes | Não afetado | Não afetado |

| Timestamp Signature Hashes | Não afetado | Não afetado |

Detalhes de aplicação

Hoje

A primeira fase do nosso plano é para indicar aos usuários que pesquisam em sites da protegidos por TLS que SHA-1 é menos seguro que SHA-2. Hoje, quando os clientes usam Microsoft Edge ou Internet Explorer 11 para navegar para um site TLS que usa um certificado de entidade final de SHA-1, os clientes vão notar que o navegador não exibe um ícone de cadeado.

Plano de Fevereiro de 2017

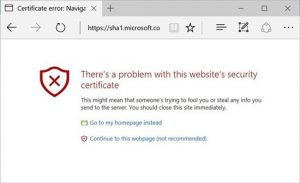

Em 14 de fevereiro de 2017, a Microsoft irá lançar uma atualização para Microsoft Edge e Internet Explorer 11 que irá exibir uma página de aviso de certificado inválido alertando os usuários que sua conexão não é segura. Apesar de não recomendarmos isso, os clientes têm a opção de continuar navegando no site.

Fevereiro de 2017 experiência do usuário navegando em um site protegido com um certificado SHA-1

Planos após Fevereiro de 2017

Após fevereiro de 2017, temos a intenção de fazer mais para alertar os consumidores sobre o risco de fazer o download de software assinado usando um certificado de SHA-1. Nosso objetivo é desenvolver uma experiência comum, a nível de sistema operacional que todos os aplicativos possam usar para avisar os usuários sobre a criptografia fraca como o SHA-1.

Perguntas Freqüentes

O que ocorre com os certificados auto-assinados de TLS?

Em fevereiro, de 2017, não haverá nenhum impacto para as raízes que não estão incluídos no programa de Microsoft Trusted Root Program, como por exemplos Enterprise ou raízes auto-assinadas que você escolheu para confiar.

O que ocorre com os certificados TLS de cross-chain ?

Um certificado cross-chain assinado com Microsoft Trusted Root à sua própria raiz não será afetado em fevereiro de 2017.

Como posso determinar se meu ambiente será impactado pele desaprovação do TLS em fevereiro de 2017?

Você pode habilitar o log do uso dos certificados de SHA-1 para um diretório digitando os seguintes comandos em um Prompt de comando do administrador.

Primeiro crie um diretório de log e conceder acesso universal:

set LogDir=C:\Log

mkdir %LogDir%

icacls %LogDir% /grant *S-1-15-2-1:(OI)(CI)(F)

icacls %LogDir% /grant *S-1-1-0:(OI)(CI)(F)

icacls %LogDir% /grant *S-1-5-12:(OI)(CI)(F)

icacls %LogDir% /setintegritylevel L

Habilite o registro do certificado

Certutil -setreg chain\WeakSignatureLogDir %LogDir%

Certutil -setreg chain\WeakSha1ThirdPartyFlags 0x80900008