Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

(2017年5月24日,台北) 針對目前在全球肆虐的勒索病毒 WannaCrypt 攻擊事件,微軟在 5 月 12 日即發現藉由透過未更新作業系統漏洞進行攻擊的蠕蟲散播的狀況。雖然微軟主動推送安全更新至使用者的電腦上,但仍有企業用戶可能因延遲部署相關修補安全漏洞的修補程式,而成為此次 WannaCrypt 勒索軟體攻擊之下的受害者。

截至目前為止,Exchange Online 產品的工程師團隊已清楚了解全球受到的嚴重衝擊,未安裝 March 2017 MS17-010 的 Windows 裝置將可能會遭受 WannaCry 勒索軟體的威脅。此刻,我們的資訊保護 (Information Protection) 產品團隊也掌握了持續肆虐的勒索軟體;Exchange Online Protection (EOP) 及進階威脅防護 (ATP) 已推出能偵測到 WannaCry 的定義檔(Microsoft Anti-Malware 產品 1.243.290.0 版之後的定義檔皆能偵測到目前版本的 WannaCry),但未來仍可能出現新版本或變種。因此,列出以下指南,以及從 EOP/ATP 角度探討此次攻擊的反制重點,請確保您所有裝置已安裝最新版更新,並遵循以下指南:

- Exchange Online 如何透過EOP/ATP 來主動防禦勒索病毒透過郵件方式傳遞

- 商務用 OneDrive 使用者如何因應勒索病毒的威脅

- On-Premise 自建系統用戶,如何透過 Exchange 傳輸規則(Transport Rules)來封鎖勒索軟體所使用的檔案外掛程式

- Exchange Online 如何透過 EOP/ATP 來主動防禦勒索病毒透過郵件方式傳遞

Office 365 ATP 進階威脅防護提供六大核心功能以強化您的電子郵件安全:

- 安全附件: 安全附件的設計旨在及早偵測尚無病毒碼資訊的惡意附件,並提供更出色的零時差防護,確保您的郵件系統安全無虞。只要是仍無已知病毒/惡意程式碼簽章的郵件與附件,都會路由到特殊的 Hypervisor 環境,利用各種機器學習與分析技術執行行為分析,以偵測不良意圖。隨後安全附件功能會觸發一般常見夾帶惡意內容的附件,如 Office 文件、PDF、執行檔 (EXE) 和 Flash 檔案。若未偵測到任何可疑活動,系統就會釋出該附件並送至郵件信箱。

- 安全連結: 安全連結的功能可防止使用者因點選電子郵件中的網址而前往惡意網站。有時攻擊者會將惡意網址偽裝成看似安全的連結,在收到郵件後透過轉寄服務將使用者重新導向至不安全的網站。當使用者點選這類連結時,ATP 的安全連結功能可提供主動防護。使用者每次點選連結,這項防護機制都將啟動,以確保動態封鎖惡意連結,而正常連結則仍可供存取。

- 安全附件動態傳遞: 動態傳遞藉由傳送僅帶有附件預留位置的電子郵件內文,同時將實際的可疑附件送交安全附件掃描,以免電子郵件有所延誤。這樣收件者就可以讀取及回覆郵件,且會收到原始附件正由系統分析中的通知。附件經過清理後即會替換預留位置,否則的話系統管理員可以篩除潛在有害的惡意附件。

- 網址觸發: 網址觸發將提供更深入的保護以防範惡意網址。當使用者點選連結時,Office 365 ATP 不但會檢查惡意網址的清單,還將在沙箱環境中對位於目的地網址的惡意附件執行即時惡意程式碼行為分析。例如,若電子郵件附有網頁伺服器上某份 Word 文件的連結,系統便會將該份文件下載至沙箱環境後視同附件予以觸發。

- 內容詳盡的報告和追蹤功能: 安全附件有兩份流量報告,依處置方式 (封鎖、替換等) 與檔案類型顯示租用戶的彙總資料。報告中也將顯示各項詳細資料 (如日期、寄件者、收件者、ID、主旨)。安全連結提供進階報告功能,方便您得知有誰點閱了惡意連結,從而能盡快採取補救措施。內容詳盡的報告和網址追蹤功能讓您可獲得組織內遭鎖定對象的重要洞察報告,並從中得知您所面臨的攻擊類別。報告和郵件追蹤功能讓您可調查因不明病毒或惡意程式碼而遭到封鎖的郵件,網址追蹤功能讓您追蹤郵件中使用者已點選過的每一個惡意連結。

- 威脅情報儀表板: Office 365 安全與規範中心內的威脅情報儀表板讓您能夠徹底了解世界各地遭受威脅的現況,以及您的組織面臨的主要風險。其將分析來自 Windows 端點、Azure Advanced Threat Analytics 和 Office 365 進階威脅防護(ATP) 的資料,針對全球已知威脅向各組織提出警示。安全性系統管理員可利用這項資料來追蹤威脅製造者及當前趨勢,以便更妥善保護其資產。

- 商務用OneDrive 使用者如何因應勒索病毒的威脅

許多勒索軟體的攻擊非常縝密,即使備有防護措施仍防不勝防。若您或企業裡有人遭到攻擊,請謹記,支付贖金不保證拿得回檔案,反倒可能使您成為更多惡意軟體下手的目標。遇到勒索軟體,關鍵是即時處理,務必馬上採取行動,不應拖延。若過兩週才處理,就很可能無法有效補救這個問題。以下步驟是針對 Office 365 及商務用 OneDrive 使用者,其他使用者可採本機檔案還原步驟。

步驟一:務必先備份檔案

我們無法保證您一定能取回資料。所以請先備份您的檔案。

步驟二:停用 ActiveSync 及 OneDrive 同步功能

停用 ActiveSync 及商務用 OneDrive同步功能。若這些功能保持開啟,您雲端的檔案可能會遭到覆蓋。

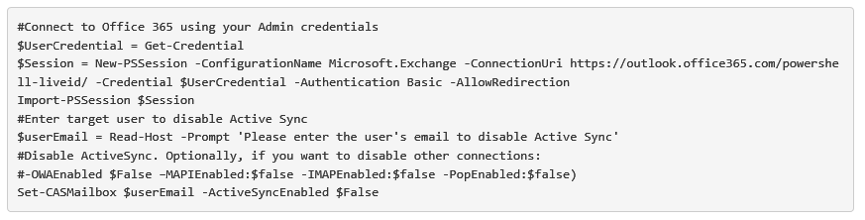

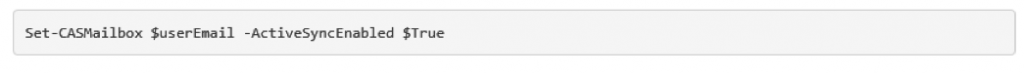

ActiveSync 讓您能將 Exchange Online 的電子郵件同步至 Office 365,如懷疑電子郵件資料遭惡意勒索軟體鎖定,應暫時停用 ActiveSync 以免雲端資料遭到鎖定。欲停用 ActiveSync,可於 PowerShell 執行以下腳本:

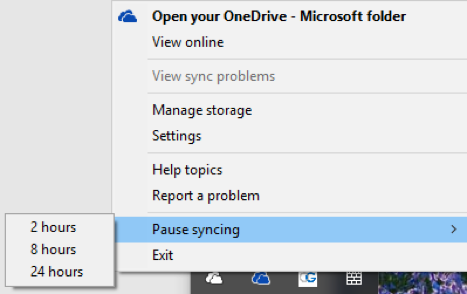

OneDrive 的同步功能可將文件資料同步至商務用 OneDrive。停用此功能,就可避免可能遭感染的裝置更新至雲端。如確定只有一台裝置受到感染,可使用本機客戶端內建的「暫停同步」功能。

步驟三:移除裝置內的惡意軟體

對於所有可能受到攻擊的裝置,以防毒軟體完整掃描,移除勒索軟體(惡意軟體)。上述裝置可包括所有進行同步的裝置,或對應磁碟機的裝置。如未安裝防毒軟體,或防毒軟體無法偵測到此惡意勒索軟體,請使用 Windows Defender 或 Microsoft Security Essentials。此外,惡意軟體移除工具 (MSRT) 也可協助您移除勒索軟體或惡意軟體。如上述方式皆無法解決問題,可嘗試離線執行 Windows Defender 或按照進階疑難排解的指示。

步驟四:還原商務用 OneDrive 中的檔案

商務用 OneDrive 讓您能還原任何儲存的檔案,有以下兩個選擇:

- 透過 Portal 頁面還原檔案

使用者可透過使用者介面,還原先前版本的檔案。作法如下:

- 登入 com portal 頁面的商務用 OneDrive

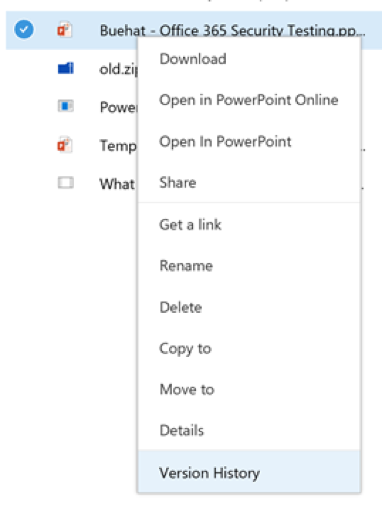

- 在想還原的檔案上按右鍵,並選「版本歷史」

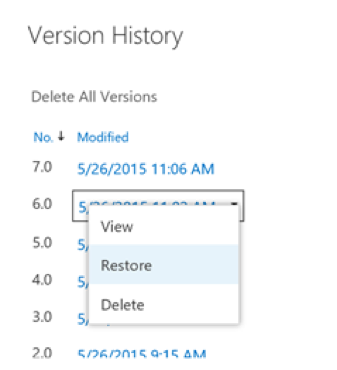

- 在想還原的版本點擊下拉選單,再選「還原」

欲更了解此功能,請見支援文章〈還原商務用 OneDrive 先前版本的文件〉。

- 要求網站集合還原服務 (Site Collection Restore service)

如大量檔案受到影響,將無法透過登入 Portal 使用者介面還原。遇此請況,請提出「網站集合還原」的支援要求,可還原過去 14 天內的檔案。關於如何提出要求,詳見 SharePoint Online 部落格的「還原選擇」(Restore Option)。

步驟五:重新開啟 ActiveSync 及商務用 OneDrive 的同步功能

裝置中的勒索軟體清除乾淨並還原檔案後,就可重新開啟 ActiveSync。

您即可透過回復流程重新啟用商務用 OneDrive 同步功能,可參見以下影片說明:Video: Stop or pause syncing libraries with OneDrive for Business。

- On-Premise 自建系統用戶,如何透過 Exchange 傳輸規則(Transport Rules)來封鎖勒索軟體所使用的檔案外掛程式:

勒索軟體常利用電子郵件夾帶的巨集或執行檔攻擊,感染受害者的裝置。Exchange 傳輸規則可透過以下方式保護您的使用者:

- 如使用者收到副檔名支援巨集的附件,警告使用者巨集的風險。

- 如使用者收到副檔名支援巨集的附件,加以追蹤。

- 如電子郵件夾帶能執行巨集的附件(尤其是 .doc 等 legacy 副檔名)或夾帶執行檔,加以阻擋。

有關Exchange傳輸規則的設定及如何停用 Office 文件巨集的詳細內容及步驟可參考https://blogs.technet.microsoft.com/office365security/how-to-deal-with-ransomware/

由於此次的勒索軟體攻擊鎖定未安裝 March 2017 MS17-010 的 Windows 裝置,請確保您所有裝置已安裝最新版的更新,並善用Office 365 的偵測、防禦、備份與還原功能,協助您抵禦勒索軟體的威脅,保護企業珍貴的資產,也能防禦其他潛在攻擊於無形。

# # #

關於微軟

微軟 (那斯達克證交所上市代號︰MSFT) 是「行動優先、雲端至上」的世界中,具有領導地位的平台及生產力企業,其使命是幫助全球每一個人和每一個機構,都能實現更多、成就更大。