[Update] Hinweise zum Umgang mit der Zero-Day-Lücke in Java

Unter anderem das BSI warnt in einem Hinweis vor einer noch nicht geschlossenen (Zero Day) Lücke in der weit verbreiteten Software Java von Oracle. Die Lücke wird bereits seit einigen Tagen missbraucht, um Windows-PCs mit Schadsoftware zu infizieren; prinzipiell sind auch Rechner mit Mac OS X und Linux auf gleichem Weg angreifbar, derzeit wird aber durch Ausnutzen der Java-Lücke keine Malware für dieses System verteilt.

Die Schwachstelle betrifft per se alle auf einem PC installierten Browser, nicht den Internet Explorer allein.

Denn zur Infektion des Computers genügt der Aufruf einer bösartig manipulierten Webseite mit einem beliebigen Browser. Laut BSI wird die Schwachstelle im Moment beispielsweise durch manipulierte Werbebanner missbraucht, die auf ansonsten legitimen Webseiten zu finden sind. Es ist kein weiterer Klick oder der Download von Dateien notwendig (Drive-by-Exploit). Inzwischen wurde die Attacke laut F-Secure auch in das auf Untergrundmärkten verkaufte Exploit-Kit Blackhole integriert, so dass mit großflächigen Angriffen zu rechnen ist.

Es gibt derzeit keine Informationen von Oracle, wann mit einem Update für die betroffenen Java-Varianten zu rechnen ist. Der nächste turnusmäßige Updatetag ist der 12. Oktober. Daher bleibt momentan nur die Empfehlung, durch Deinstallation der Software gänzlich auf den Einsatz von Java zu verzichten, bis die Lücke geschlossen wird. Ist Java zwingend notwendig für das Funktionieren von kritischen Anwendungen, sollte es dennoch abgeschaltet und nur zum Ausführen dieser Anwendungen wieder aktiviert werden. Vor dem Surfen im Web sind die Plug-ins dringend wieder zu deaktivieren.

Wege zum Deaktivieren von Java

[Update:

Nachdem die zuvor beschriebenen Wege zum Deaktivieren der Plug-ins in manchen Fällen nicht den gewünschten Effekt zeigen, wurden die folgenden Passagen überarbeitet. Ob der jeweils beschriebene Weg zum Erfolg führte, demonstriert der Aufruf der Seite https://java.com/de/download/testjava.jsp. Erscheint hier die Meldung „Auf Ihrem System wurde keine funktionsfähige Java-Version ermittelt“, kann der Browser nicht länger auf die fehlerhafte Software zugreifen.]

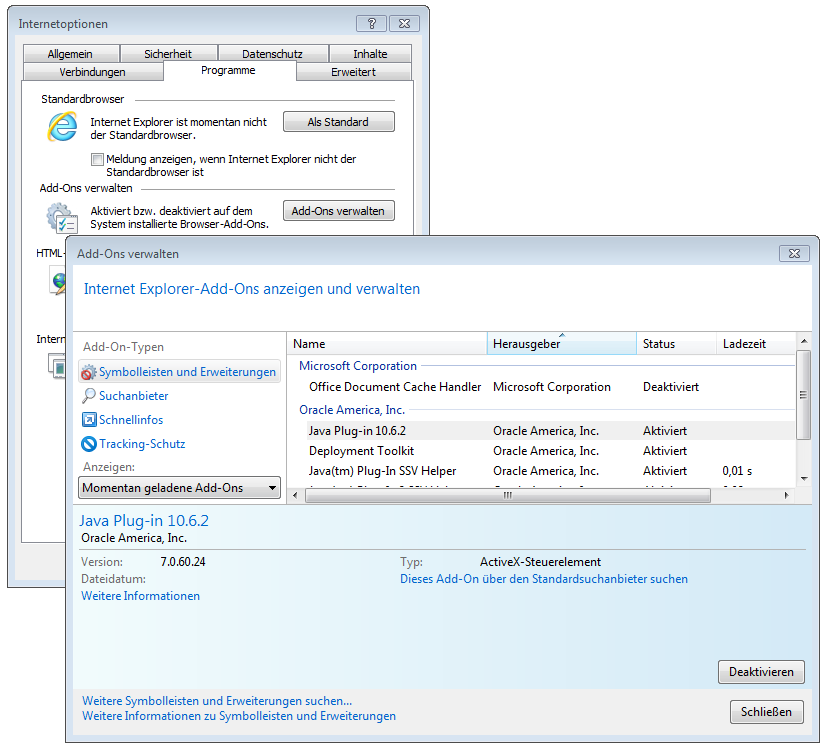

Wichtig: Tauchen in der Liste der Add-ons nur die Einträge „Java(tm) Plug-In SSV Helper“ und „Java(tm) Plug-In 2 SSV Helper“ auf, dann ist Java zwar installiert, wurde jedoch noch nicht initialisiert. Das Deaktivieren dieser beiden Einträge bringt somit keinen Sicherheitsgewinn, sie dienen lediglich dem Update der Java-Komponenten in Enterprise-Umgebungen. Erst nach einmaliger Verwendung von Java finden sich die richtigen Einträge (siehe Screenshot) in der Liste.

Wirkungsvoller ist das gänzliche deaktivieren von Java. Hierzu in der Windows-Systemsteuerung unter „Programme“ den Eintrag „Java“ öffnen. Im Java Control Panel anschließend unter dem Reiter „Java“ auf die Schaltfläche „Ansicht“ klicken und dann das Häkchen in der Spalte „Aktiviert“ bei allen Einträgen entfernen. Sollte sich der Haken nicht entfernen lassen, durch Klick auf „Hinzufügen“ einen leeren Eintrag erzeugen und die Einträge dann deaktivieren. Danach durch Klick auf „Ok“ und nochmals „Ok“ das Control Panel schließen.

Einen weiteren Weg beschreiben die Kollegen vom Antivirensoftwarehersteller G-Data auf ihrer Webseite. Dort finden sich auch Anleitungen, wie sich das Plug-in in anderen Browsern als dem Internet Explorer abschalten lässt. Für IT-Profis geeignet ist der Weg, den ein Supportdokument von Microsoft (auf Englisch) beschreibt. Diese Schritte erfordern den Einsatz von Regedit und sollten daher nur von erfahrenen Anwendern nachvollzogen werden.

Hat wider Erwarten keines der oben beschriebenen Vorgehen Erfolg gezeigt und Java wird nach Aufruf der Testseite immer noch als aktiv erkannt, bleibt vorerst nur die Deinstallation der Software, um sich vor den derzeit kursierenden Attacken zu schützen.

Medienberichten zufolge haben polnische Sicherheitsexperten bereits im April 2012 insgesamt 19 Sicherheitslücken in Java entdeckt und Oracle umgehend benachrichtigt. Zwei dieser Schwachstellen sind es, die derzeit für die Infektion von PCs missbraucht werden.