“Action recommended: Allow outbound traffic to all Azure SQL Database routers in ” メールの対処方法について

高原 伸城

Support Escalation Engineer

皆さん、こんにちは。 BI Data Platform サポートチームの 高原 です。

今回は、Azure SQL Database でよくある質問事項の一つである ”Action recommended: Allow outbound traffic to all Azure SQL Database routers in <データセンター>” メールの対処方法について紹介します。

皆さんは、先日 Azure SQL Database に接続をする際に利用される Gateway に割り振られた IP アドレスが追加されたことをご存知でしょうか。

接続先の IP アドレスをファイアウォールで絞った環境では、この変更により影響を受ける可能性があります。

また、Azure SQL Database を使用している方は、以下のようなメール (タイトル: ”Action recommended: Allow outbound traffic to all Azure SQL Database routers in <データセンター>” ) を受領しているかもしれません。

---

Configure outbound firewall rules to include new Azure SQL Database routers in <Data Center> to avoid disruption

You’re receiving this email because you’re an Azure SQL Database customer.

We’re adding Tabular Data Stream (TDS) connection router hardware to Azure SQL Database in the <Data Center> region to improve connection speed and stability. As we add the new hardware, the server connections associated with the subscriptions listed at the bottom of this email may be affected if your outbound traffic is restricted.

Upgrade details

The <Data Center> region previously had one TDS connection router: <IP Address> . We have added a new router with IP address: <Added IP Address> . DNS records for servers in the <Data Center> region will point to one of these two IP addresses. Learn more about the IP addresses of the new router.

How this affects you

The upgrade will not affect database content or availability; however, connectivity could be disrupted if the environments from which you are connecting use outbound firewall rules. This operation might affect you if you have outbound firewall rules configured to disallow connections or traffic to the IP address of the new router, <Added IP Address> , on TCP port 1433. It will manifest in this or a similar error message:

A network-related or instance-specific error occurred while establishing a connection to SQL Server. The server was not found or was not accessible. Verify that the instance name is correct and that SQL Server is configured to allow remote connections.

Recommended action

We recommend that you configure outbound firewall rules to allow traffic to the IP addresses of all routers ( <IP Address> , <Added IP Address> ) on TCP port 1433 to avoid connectivity disruptions.

If you don’t have outbound firewall rules that disallow connections or traffic to the new router, no action is needed.

---

送付されたメールでは、アプリケーション から Azure SQL Database へ接続を確立する際、ゲートウェイ (Gateway) を経由することになるのですが、この ゲートウェイの IP アドレスが追加されたことを通知しています。

そのため、アウトバウンド (Outbound) 側のファイア ウォール (F/W) で TCP 1433 ポートの通信を制限している場合、追加された IP アドレスに対しても ファイアウォールの設定を追加する必要があります。

オンプレミス環境からインターネット回線を経由する際の アウトバウンド側のファイア ウォールで TCP 1433 ポートの通信を特定の IP アドレス のみに制限されている場合は、追加された ゲートウェイの IP アドレスを追加ください。追加しなければ、今後、アプリケーション から Azure SQL Database への接続が失敗する可能性があります。

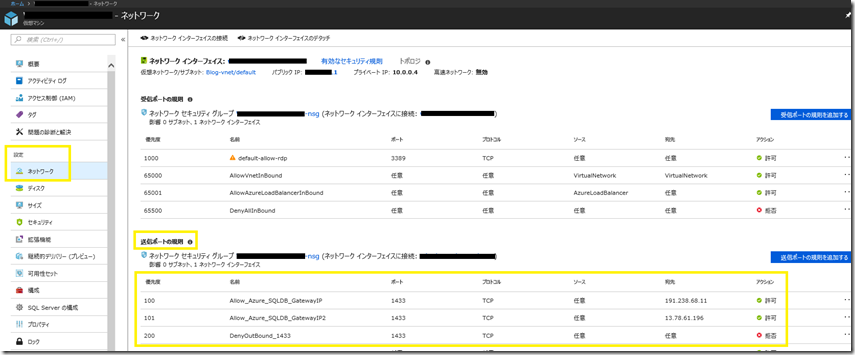

また、Azure 仮想マシンから Azure SQL Database へ接続している場合で、かつ、送信ポートの規則で TCP 1433 ポートの通信を特定の IP アドレス のみに制限されている場合は、同様に設定を追加ください。

なお、ゲートウェイの IP アドレスは、以下の公開情報で 各データセンター毎に公開されています。

[補足]

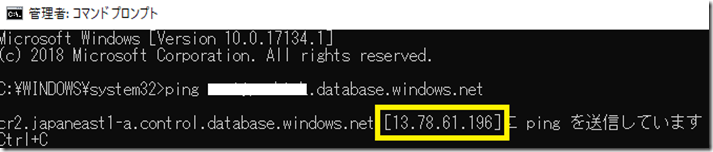

ゲートウェイの IP アドレスは、各 Azure SQL Database サーバーに紐づいています。 例えば、東日本に作成された Azure SQL Database サーバーには、191.237.240.43 もしくは、13.78.61.196 が紐づいています。

なお、データセンター毎に割り当てられている ゲートウェイの IP アドレスが異なるため、西日本に Azure SQL Database サーバーを作成されている場合、 191.238.68.11 もしくは、 104.214.148.156 が紐づくことになります。

現在使用している Azure SQL Database サーバーで、どの ゲートウェイの IP アドレスが紐づいているかを確認したい場合は、PING コマンドを Azure SQL Database サーバーに対して実行することで、確認することが出来ます。

しかしながら、Azure SQL Database サーバーに紐づく ゲートウェイの IP アドレスを固定化することは出来ません。そのため、Reconfiguration のタイミングなどにより、紐づく ゲートウェイの IP アドレスが変わる可能性がありますので、ご注意ください。

※ 本Blogの内容は、 2018年5月 現在の内容となっております。