セキュリティが強化された Windows ファイアウォールで、Quick Mode の整合性アルゴリズムに SHA-256 を選択できない

こんにちは。Windows Platform サポートチームです。

セキュリティが強化された Windows ファイアウォールの GUI上から、Quick Mode の整合性アルゴリズムの既定値 (SHA-1) をカスタマイズする場合、SHA-256 を選択することができない現象が報告されています。

本件につきまして、最新情報をご案内いたします。

問題の概要

Windows Vista SP1 および Windows Server 2008 SP1 以降の Windows OS においては、

下記技術情報に記載の通り、IPsec のデータ保護設定 (Quick Mode) の整合性アルゴリズムに、

SHA-256 を利用することがサポートされております。

** 技術情報

しかし、セキュリティが強化された Windows ファイアウォールの GUI上から、Quick Mode の整合性アルゴリズムの既定値 (SHA-1) をカスタマイズする場合、SHA-256 を選択することができません。

この現象は、現状の最新クライアント OS である Windows 10 v1703、及び、最新サーバー OS である Windows Server 2016 でも発生します。

** 再現手順

- セキュリティが強化された Windows ファイア ウォール画面を開きます。

- [ローカル コンピューターのセキュリティが強化された Windows ファイアウォール] お右クリックして、[プロパティ] をクリックします。

- [IPsec の設定] タブをクリックし、[IPsec 既定] – [カスタマイズ] ボタンをクリックします。

- [データ保護 (クイック モード)] – [詳細設定] をクリックし、[カスタマイズ] ボタンをクリックします。

- [データ整合性アルゴリズム] または [データ整合性及び暗号化アルゴリズム] の項目にて、[追加] または [編集] ボタンをクリックします。

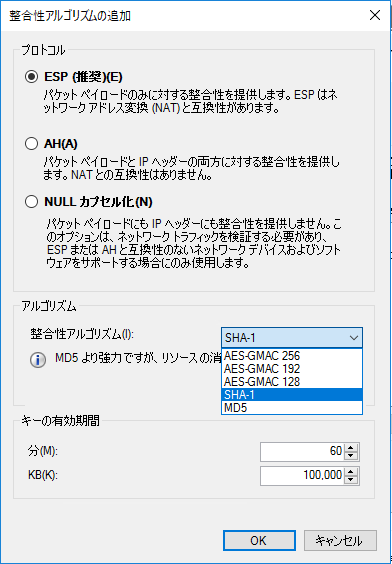

- [整合性アルゴリズム] のコンボボックスの一覧を開きますと、以下の通り、SHA-256 が表示されません。

※ 参考 : Windows Server 2016 の “データ整合性アルゴリズム” の編集画面

原因

本現象は、[セキュリティが強化された Windows ファイアウォール] の不具合 (※ GUI の不備)であり、

Windows 10 v1703 及び Windows Server 2016 より後の、将来の OS バージョンで修正を検討しております。

回避策

Netsh コマンドを利用して接続セキュリティ規則を追加することで、Quick Mode の整合性アルゴリズムに SHA-256 を指定できます。

** コマンド例

Netsh advfirewall consec add rule name=test endpoint1=any endpoint2=any action=requestinrequestout description=”Use SHA 256 for Integrity and AES192 for encryption” auth1=computerpsk auth1psk="xxxxx" qmsecmethods=ah:sha256+esp:sha256-aes192

特記事項

本情報の内容(添付文書、リンク先などを含む)は、作成日時点でのものであり、予告なく変更される場合があります。