Évolution XSS et Internet Explorer

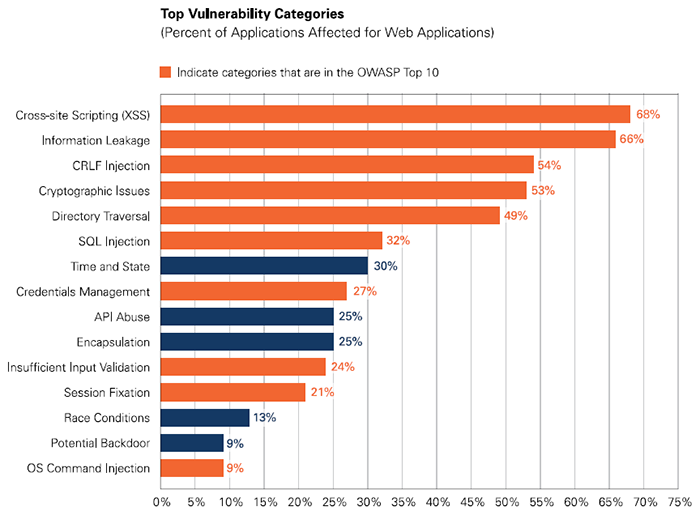

En 2005, le script de site à site (XSS, Cross-Site Scripting) a été identifié comme le type de vulnérabilité logicielle le plus fréquemment signalé. Une étude plus récente menée par Veracode à partir de données émanant de la base de données des incidents de piratage Web montre que XSS est la vulnérabilité la plus répandue dans les applications Web et la deuxième la plus susceptible d'être exploitée dans les attaques du monde réel.

Diagramme présenté avec l'autorisation de Veracode

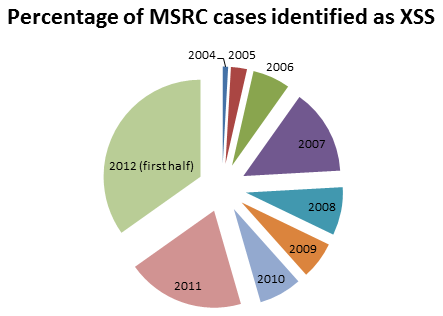

Les données du Centre de réponse aux problèmes de sécurité Microsoft (MSRC) montrent l'évolution des vulnérabilités XSS signalées :

Évolution des vulnérabilités XSS signalées entre 2004 et 2012 (première moitié)

Le diagramme ci-dessus met en évidence l'importance croissante du script de site à site (XSS) par rapport aux autres types de vulnérabilité signalées en pourcentage, année après année.

Pour protéger les utilisateurs, Internet Explorer a implémenté plusieurs mesures de prévention parallèles ciblant XSS, notamment les cookies httpOnly, security=restricted IFRAMES, toStaticHTML() et le filtre XSS IE. IE10 prend en charge la nouvelle norme HTML5 IFRAME Sandbox, qui permet aux développeurs d'applications Web de contrôler plus étroitement le comportement du contenu incorporé. Nous entendons poursuivre ces investissements, car les données du monde réel continuent à montrer un accroissement de la quantité relative des vulnérabilités XSS sur le terrain.

Pour examiner l'impact du filtre XSS IE, nous avons effectué une analyse poussée de toutes les vulnérabilités signalées au Centre MSRC au cours de la première moitié de l'année 2012. Cette analyse a montré qu'actuellement, le filtre XSS IE s'applique à 37 % de toutes les vulnérabilités légitimes qui sont signalées au Centre MSRC. (D'un point de vue global, précisons que la sécurité de la mémoire représente une autre classe des vulnérabilités fréquemment signalées. Cette catégorie représente 24 % des vulnérabilités au sein du même jeu de données.)

Le filtre XSS IE n'est qu'un exemple qui montre que notre stratégie contre les menaces du navigateur ne s'arrête pas aux mesures de prévention liées à la protection de la mémoire, telles que les protections ASLR et DEP/NX. Avec l'augmentation du nombre de clients et d'entreprises qui utilisent les technologies Web, la création de mesures de prévention à l'encontre du script de site à site et d'autres vulnérabilités des applications Web est devenue de plus en plus importante. Nous sommes heureux de voir l'effet des mesures de prévention contre la menace du script de site à site et notre objectif est d'innover en permanence dans ce domaine à l'avenir.

—David Ross, ingénieur informatique principal de sécurité, Centre de réponse aux problèmes de sécurité Microsoft (MSRC)