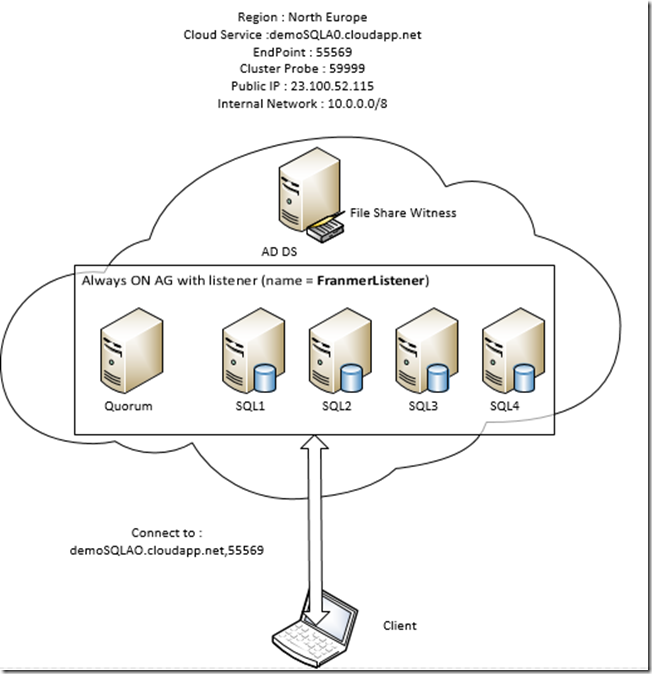

SQL Server 2014 : AlwaysON Availability Group dans Azure (Partie 2)

Voici le deuxième article consacré à la mise en place d’une solution SQL Server 2014 AlwayON Availability Group dans Azure. Les articles sont découpés selon le plan suivant :

- Création de l’infrastructure Cloud

- Création de l’infrastructure virtuelle

- Mise en place du Failover cluster

- Configuration SQL

- Création du listener

- Test de la bascule AlwaysON

Ce billet va traiter de la deuxième partie, “Création de l’infrastructure virtuelle”. Pour rappel, à la fin de cette première série d’articles, nous aurons l’architecture suivante :

Création de l’infrastructure virtuelle

Création du DC

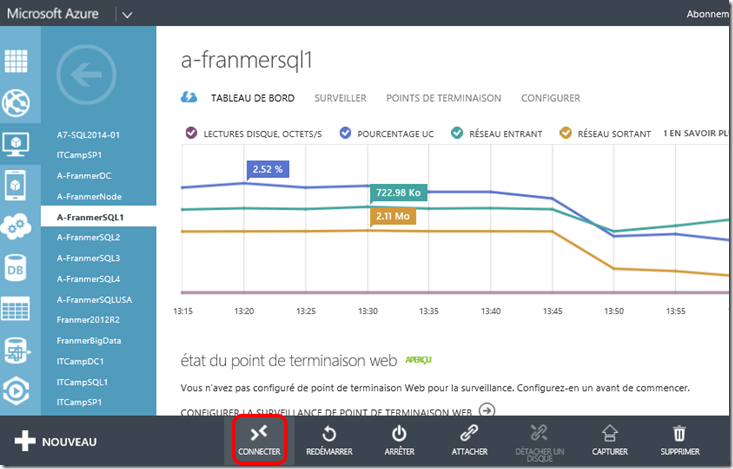

Depuis votre portail Azure, connectez-vous à la machine virtuelle du domaine contrôleur via le bureau à distance.

Sur le bandeau de gauche, cliquez sur « Machines virtuelles ».

Sélectionnez la machine virtuelle qui porte votre domaine contôleur.

En bas de la fenêtre, cliquez sur « Connecter ».

Dans le « pop-up » qui apparaît, cliquez sur le bouton « Open ».

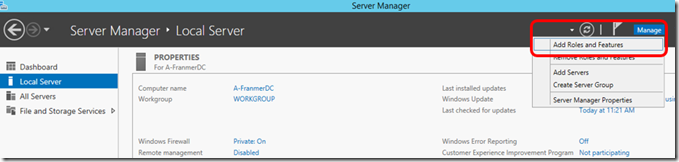

Une fois dans la machine virtuelle, allez dans « Server Manager ». En haut à droite, cliquez sur « Manage » puis « Add Roles and Features ».

Passez les étapes jusqu’à la rubrique « Server Roles ». Cochez la case « Active Directory Domain Services ».

Cliquez sur « Next » et allez jusqu’à la fin de l’assistant.

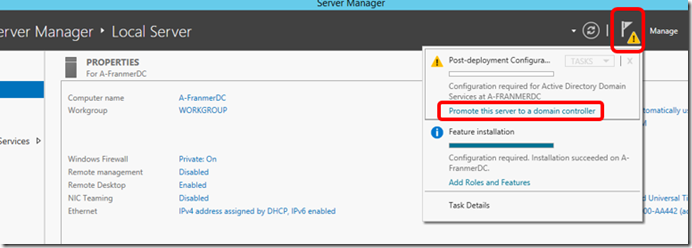

Une fois l’installation terminée, toujours dans le « Server Manager », en haut à droite, notez-le panneau jaune d’avertissement. Cliquez dessus et cliquez sur « Promote this server to a domain controller ».

Dans la fenêtre « Active Directory Domain Services Configuration Wizard », sélectionnez « Add a new forest ». Renseignez le champ « Root domain name ».

Cliquez sur « Next ».

Définissez le mot de passe pour le mode de restauration.

Cliquez sur « Next ».

Définissez le nom NetBIOS.

Cliquez sur « Next ».

Cliquez sur « Next ».

Cliquez sur « Install ».

Redémarrez la machine virtuelle.

Configuration des comptes utilisateurs

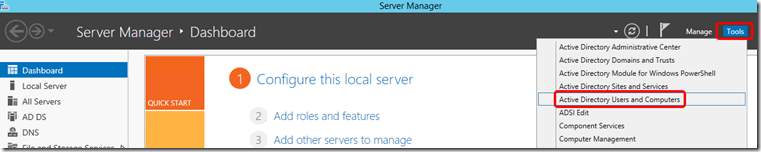

Une fois le domaine contrôleur redémarré, connectez-vous avec le compte de domaine. Dans le « Server Manager », cliquez sur le menu « Tool », puis sur « Active Directory Users and Computers ».

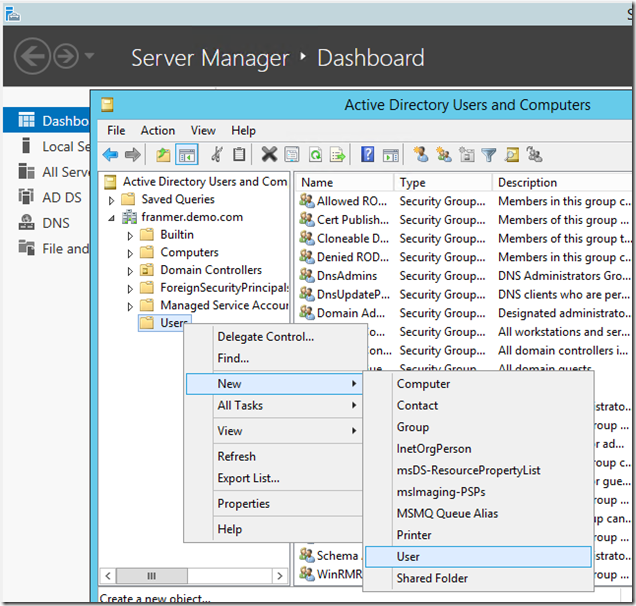

Dans la fenêtre « Active Directory Users and Computers », dans la partie gauche, faîtes un clic droit sur le dossier « Users ». Sélectionnez « New » puis « User ».

Définissez un compte pour réaliser les installations. Cliquez sur « Next »

Définissez le mot de passe pour le compte d’installation. Décochez la case « User must change password at next logon » et cochez la case « Password never expires ».

Cliquez sur « Next ».

Créez de la même manière les comptes pour les services SQL (dans mon cas j’ai créé SQL1, SQL2, SQL3 et SQL4).

Cliquez sur « Next » .

Définition des permissions

Donnez les permissions au compte d’installation (Install).

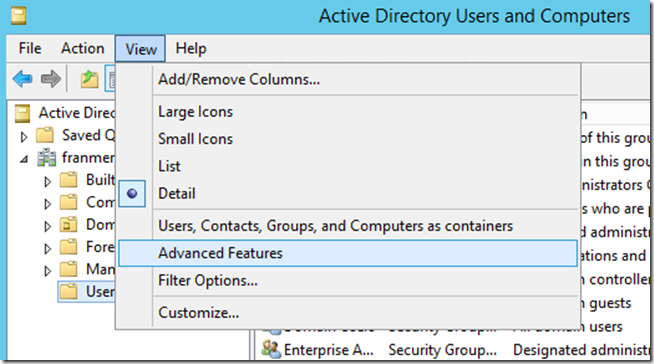

Dans la fenêtre « Active Directory Users and Computers », cliquez sur le menu « View » puis sur « Advanced Features » .

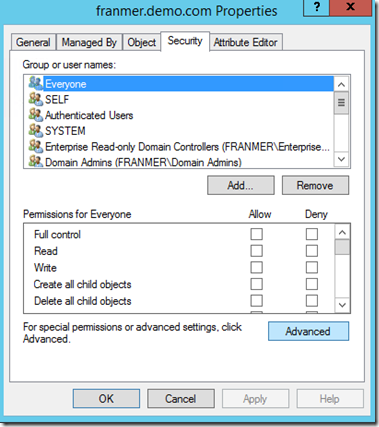

Toujours dans la fenêtre « Active Directory Users and Computers », faîtes un clic droit sur votre domaine (ici : franmer.demo.com) et sélectionnez « Properties ».

Dans la fenêtre « Properties », cliquez sur l’onglet « security » et cliquez sur le bouton « Advanced ».

Dans la fenêtre « Advanced Security Settings for… » , cliquez sur le bouton « Add ».

Dans la fenêtre « Permission Entry for… », Cliquez sur « Select Principal ».

Définissez votre compte d’installation. Dans mon cas c’est le compte « Franmer\Install ».

Une fois de retour dans la fenêtre « Permission Entry for… », cochez les cases « Allow for Read all properties » et « Create Computer objects ».

Cliquez sur « Ok » plusieurs fois pour fermer toutes les fenêtres.

Joindre les serveurs au domaine

Modification du réseau virtuel : Ajout du DNS

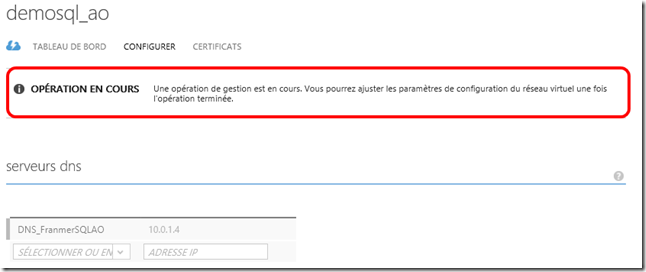

Depuis le portail Azure, dans le bandeau de gauche, cliquez sur « Réseau », puis sélectionnez votre réseau virtuel.

Après vois sélectionné votre réseau virtuel, cliquez sur l’onglet « Configurer ».

Entrez un nom pour votre DNS et renseignez l’adresse IP de votre DNS. Dans mon cas c’est l’adresse 10.0.1.4.

En bas de l’écran cliquez sur le bouton « Enregistrer ».

Après avoir cliqué sur « Enregistrer » un message d’information doit vous avertir d’une opération en cours.

Redémarrez vos machines, excepté le domaine contrôleur.

Joindre les machines virtuelles dans le domaine

Connectez-vous sur une machine virtuelle, que vous souhaitez joindre au domaine, via le bureau à distance. En bas de l’écran cliquez sur le bouton « Connecter ».

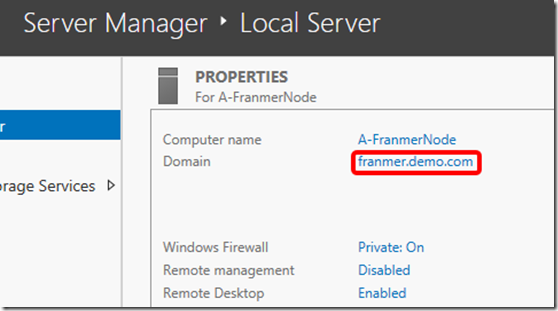

Une fois connecté, dans la console de management du server, dans la partie gauche, cliquez sur « Local Server ».

Dans la partie centrale, cliquez sur le lien « Workgroup ».

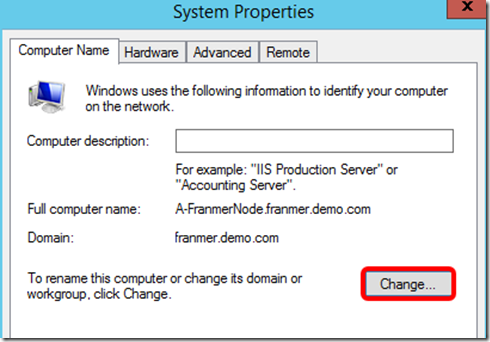

Dans la fenêtre « System Properties », cliquez sur le bouton « Change ».

Dans la partie « Member of », sélectionnez « Domain » puis renseigner le nom FQDN de votre domaine.

Cliquez sur le bouton « Ok ».

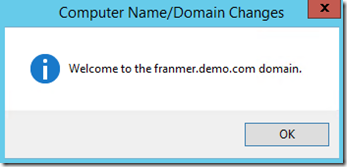

Vous devez normalement avoir un message de bienvenue dans votre domaine.

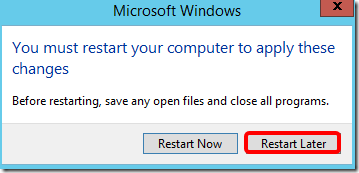

Une autre fenêtre vous demande de redémarrer. Cliquez sur « Restart Later ».

La console de management de votre serveur a dû normalement se mettre à jour.

Création d’un groupe de sécurité SQL Server

Maintenant que vos serveurs SQL ont rejoints le domaine, nous allons créer un groupe de sécurité. Ce groupe nous permettra par la suite d’appliquer sur l’ensemble des membres de ce groupe des « policies » telles que des règles de firewall.

A partir du domaine contrôleur, depuis le « Server Manager », cliquez sur « Tools », « Active Directory Users and Computers ».

Déroulez le dossier de votre domaine et faîtes un clic droit sur le dossier « Users », et cliquez sur « New » puis sur « Group »

Dans la fenêtre « New Object – Group », donnez un nom à votre groupe et sélectionnez « Universal » dans le « Group scope ». Laissez le « Group Type » sur « Security ».

Cliquez sur « Ok ».

Votre groupe de sécurité est créé.

Faîtes un double clic sur votre groupe de sécurité.

Cliquez sur l’onglet « Members ».

Rajoutez vos serveurs SQL en utilisant le bouton « Add ».

Entrez le nom de vos machines et cliquez sur le bouton « Check Names ».

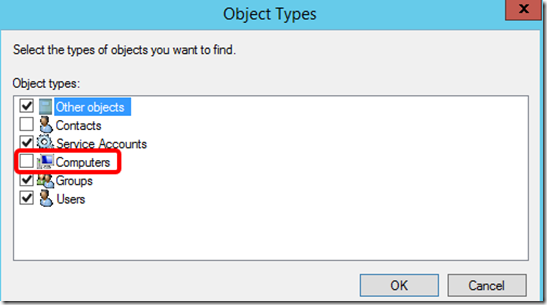

Il se peut que vos serveurs ne soient pas trouvés du premier coup.

Dans la fenêtre « Name Not Found », Cliquez sur le bouton « Object Types ».

Et cochez la case « Computeurs ».

Cliquez sur « Ok ».

Une fois tous vos serveurs rajoutés, cliquez sur « Ok ».

Ajout des règles de Firewall dans une GPO

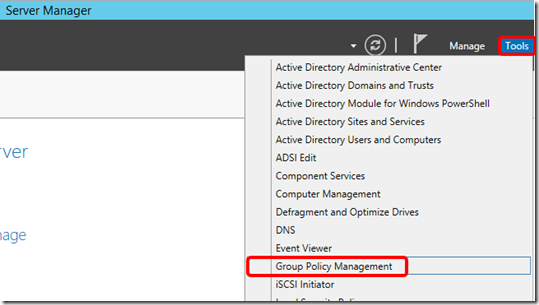

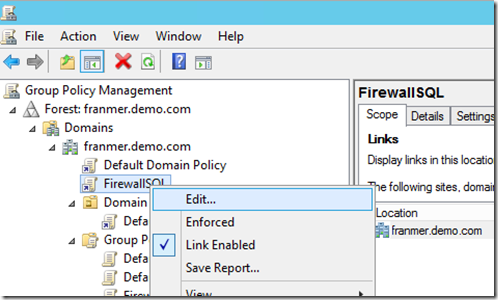

Toujours sur le domaine contrôleur, depuis le « Server Manager ». Cliquez sur « Tools » puis sur « Group Policy Management ».

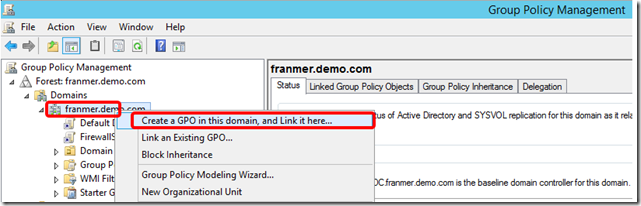

Une fois dans la console « Group Policy Management », dans la partie gauche, faîtes un clic droit sur votre nom de domaine.

Dans le menu contextuel, cliquez sur « Create a GPO in this domaine, and Link it here… ».

Dans la fenêtre « New GPO », donnez un nom à votre GPO.

Cliquez sur « Ok ».

Votre règle apparaît dans la partie gauche de la console. Faîtes un clic droit dessus et sélectionnez « Edit… ».

La fenêtre « Group Policy Management Editor » s’ouvre.

Déroulez les dossiers jusqu’à arriver au niveau « Indound Rules ».

Faîtes un clic droit sur « Indound Rules », puis sélectionnez « New Rule… »

Dans la fenêtre « New Inboud Rule Wizard », laissez le bouton radio sur « Program ».

Cliquez sur « Next ».

Dans le champ « This program path », entrez le chemin vers le fichier exécutable de SQL Server. Par défaut il se trouve :

%ProgramFiles%\Microsoft SQL Server\MSSQL12.MSSQLSERVER\MSSQL\Binn\sqlservr.exe.

Cliquez sur « Next ».

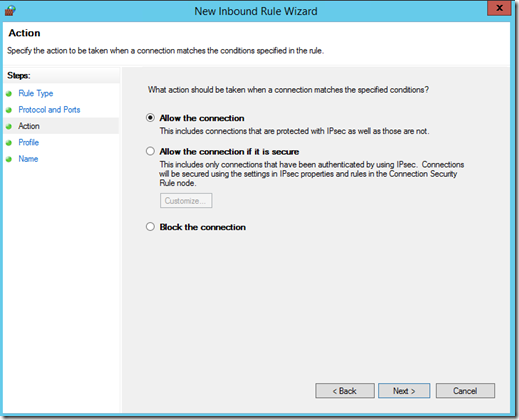

Laissez sur « Allow the connection ».

Cliquez sur « Next ».

Cliquez sur « Next ».

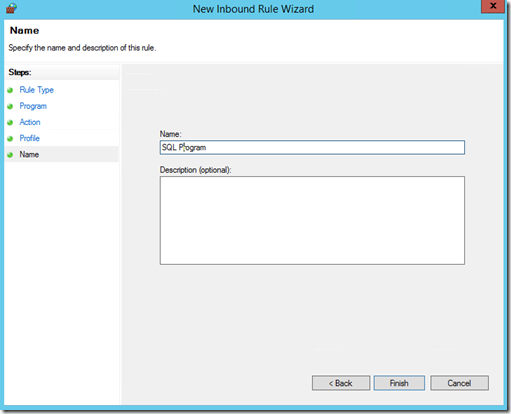

Donnez un nom à votre règle. Cliquez sur « Finish ».

Répétez l’opération pour créer 2 nouvelles règles :

- Une pour rajouter le port du « listener ».

- Une pour le port de la sonde du « Load Balancer » .

Dans mon exemple, ça sera respectivement les ports 55569 et 59999.

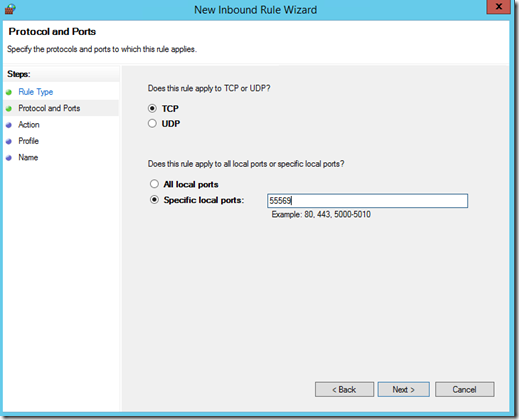

Dans la fenêtre « New Inbound Rule Wizard », sélectionnez « Port ».

Cliquez sur « Next ».

Dans la partie « Protocol and Ports », laissez « TCP » puis dans le champ « Specific local ports », entrez le « futur » port de votre listener.

Dans mon exemple, ça sera le port 55569. Cliquez sur « Next ».

Laissez sur « Allow the connection » et cliquez sur « Next ».

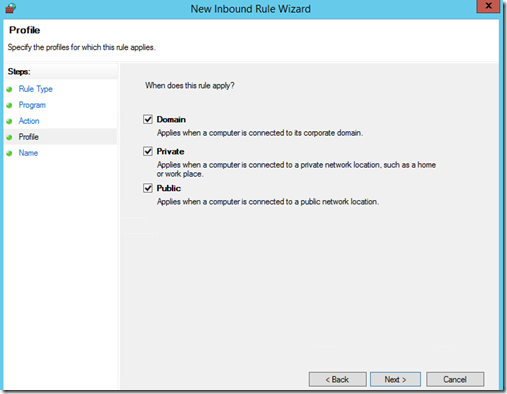

Laissez les 3 cases cochées et cliquez sur « Next ».

Donnez un nom à votre règle. Cliquez sur « Finish ».

Recommencez l’opération pour rajouter le port de la sonde du « Load balancer » (59999 dans mon exemple). Ensuite vous pourrez rajouter d’autres règles ici pour les propager sur vos serveurs SQL.

Une fois toutes les règles de Firewall rajoutées, fermez la fenêtre du « Group Policy Management Editor ».

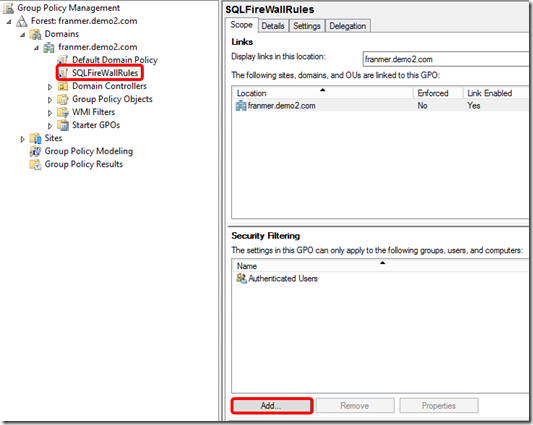

Nous allons maintenant rajouter notre groupe de serveurs SQL à la « policy ».

Dans la fenêtre « Group Policy Management », dans la partie Centrale, en bas, cliquez sur le bouton « Add ».

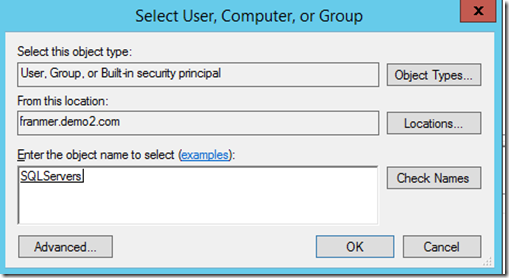

Dans la fenêtre « Select User, Computer or Group », entrez le nom de votre group de sécurité et cliquez sur « Check Names ».

Cliquez sur « OK ».

Vous devez donc vous retrouvez avec 2 groupes de sécurités. Cliquez sur le groupe « Authenticated Users ». Cliquez ensuite sur le bouton « Remove ».

Cliquez « Ok » lors de l’avertissement :

Voilà ! Notre Groupe de « policy » est terminée.

Redémarrez vos serveur SQL afin qu’ils héritent des modifications que l’on vient de faire.

Après redémarrage, le Firewall de chacune des machines SQL a été mis à jour :

Gestion des droits d’un compte d’installation

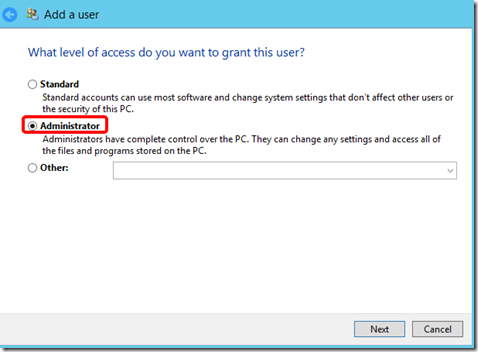

Sur les machines SQL Server, donner les droits pour le compte « Install ». Pour ce faire, depuis l’interface Modern UI, commencez à taper « Give administrative… ». Dans les suggestions, apparaît « Give administrative rights to a domain user ». Cliquez dessus.

Dans la fenêtre « User Accounts », cliquez sur le bouton « Add… ».

Rajoutez le compte d’installation. Ci-dessous une copie d’écran de mon installation :

Donnez le droit « Administrator » à ce compte. Cliquez sur « Next ».

Dans la dernière fenêtre, cliquez sur « Finish ».

Vous devez voir apparaître le nouveau compte dans la partie « Users for this computer ».

Répétez l’opération sur toutes les machines SQL.

Dans le prochain article, nous aborderons la création du Failover Cluster .

Pour tester Windows Server 2012 R2, Windows 8, SQL Server 2014 et Power BI, vous pouvez télécharger gratuitement une version d’évaluation :

Windows Server 2012 R2:

-

- d'une image ISO : https://aka.ms/jeveuxWindowsServer2012R2

- d'un fichier VHD avec un système préinstallé : https://aka.ms/jeveuxWindowsServer2012R2

SQL Server 2014 :

Power BI :

Testez Azure gratuitement pendant un mois :

Comments

- Anonymous

January 01, 2003

Thanks - Anonymous

July 15, 2014

Voici le troisième article consacré à la mise en place d’une solution SQL Server 2014 AlwayON Availability - Anonymous

July 21, 2014

Voici le quatrième article consacré à la mise en place d’une solution SQL Server 2014 AlwayON - Anonymous

July 22, 2014

Voici le cinquième article consacré à la mise en place d’une solution SQL Server 2014 AlwayON - Anonymous

July 24, 2014

Voici le sixième et dernier article consacré à la mise en place d’une solution SQL Server 2014 - Anonymous

September 04, 2014

Après avoir monté une solution SQL AlwaysON dans des machines virtuelles Azure (IaaS), nous allons voir - Anonymous

June 05, 2015

Pour les DC dans Azure, il faut impérativement installer la base AD (NTDS) et les logs sur un disque dur virtuel de données sans aucun cache. L'installation sur C: n'est donc pas supportée car susceptible d'être la cause d'USB Rollback. Donc E: mini et surtout pas D: (volume temporaire dans les VM Azure)