Dynamics CRM 2013 クレームベース認証およびインターネットに接続する展開 (IFD) 構成について Part 1

みなさん、こんにちは。

今回から 4 回にわたり、Microsoft Dynamics CRM 2013 におけるクレームベース認証および

インターネットに接続する展開 (IFD) 構成の手順についてご紹介します。

Dynamics CRM 2013 に限らず、古いバージョンも含め、このクレームベース認証、および IFD 構成の

手順についてのお問い合わせは最近頻度が高いものとなっています。

しかしながら、現状ではご案内させていただく情報は大半が英語標記のものであるため、画面ショット

付きの日本語の資料はないかとご質問をいただくことが増えました。

このようなお客様のご要望から、今回このブログにてクレームベース認証および IFD 構成の手順を

日本語にてご紹介いたします。

手順等については、できる限り画面ショットを増やし、よりわかりやすくご紹介させていただきますが、

下記資料および記事サイトも併せてご参考にしてください。

Configuring Claims-based Authentication for Microsoft Dynamics CRM Server (英語)

https://www.microsoft.com/en-us/download/details.aspx?id=41701

※こちらは Microsoft Dynamics CRM 2011 用として作成されておりますが、Microsoft Dynamics CRM 2013

においてもほぼ同様の設定手順となります。

Dynamics CRM 2011 クレームベース認証構成のポイント

https://blogs.msdn.com/b/crmjapan/archive/2011/12/14/dynamics-crm-2011-claim-authentication-tips.aspx

動作環境

弊社にて今回使用した環境構成は以下となります。

共通内容 :

ドメイン (contoso.com) に参加

Operating System : Windows Server 2012 Datacenter (サーバー 1 ~ 4 に共通)

1. ドメイン コントローラ (DC) サーバー

サーバー名 : dcexchg2010

IP アドレス : 192.168.2.51

役割または機能 :

- Active Directory ドメイン サービス (contoso.com)

- DNS サーバー

- Active Directory 証明書サービス (AD CS)

※Part 1 でインストールから設定方法までを記載しています

以下サービス アカウントを作成

- CRM 用アカウント

contoso\crma : アプリケーション サービス アカウント

contoso\crmdw : 展開 Web サービス アカウント

contoso\crmsp : サンドボックス 処理 アカウント

consoto\crmap : 非同期処理サービス アカウント

以下 OU を作成

- CRM2013

2. AD FS サーバー

サーバー名 : adfs

IP アドレス : 192.168.2.52

役割または機能 :

- Active Directory フェデレーション サービス (AD FS)

※Part 3 でインストールから設定方法までを記載します

3. SQL サーバー

サーバー名 : crmsql

IP アドレス : 192.168.2.53

SQL Server 2012 Service Pack 1 (CU 適用なし)

4. CRM サーバー

サーバー名 : crm2013jpn

IP アドレス : 192.168.2.54

Dynamics CRM 2013 サーバー (フル サーバー)

バージョン : SP1 + UR1

組織名:CRM2013

Dynamics CRM 2013 コンポーネント

- レポート拡張

以下の CRM 用サービス アカウントをローカルの Performce Log Users グループに所属させます。

contoso\crma : アプリケーション サービス アカウント

consoto\crmap : 非同期処理サービス アカウント

5. CLIENT

Operating System : Windows 7 Enterprise Service Pack 1

Internet Explorer 10

前提条件

- 作業は Domain Administartors に属する管理者アカウントにて行っています。

- 証明機関については、弊社製品である Active Directory 証明書サービス (AD CS) を使用しました。

なお、AD CS については下記を参考にしてください。

参考情報 :

ステップ バイ ステップガイド - Windows Server Active Directory 証明書サービス

https://technet.microsoft.com/library/cc772393(v=ws.10).aspx

- 今回使用する環境はクレームベース認証、およびIFD構成を検証するための評価目的であるため、

Active Directory 証明書サービスを使用し、ワイルド カード証明書 (*.contoso.com) の SSL 証明書を

作成しています。

この self-signed certificate の使用にあたっては、上記ご案内した弊社のホワイトペーパ―

Configuring Claims-based Authentication for Microsoft Dynamics CRM Server (英語) の

Certificate selection and requirements 項目の Self-signed certificate から詳細な情報をご参照ください。

- サードパーティー製の証明機関を使用して 証明書を作成する場合は、今回ご紹介する内容は

スキップしていただき、次回ご案内する内容からご参考ください。

構成手順

セクション 1 : Active Directory 証明書サービス (AD CS) 機能の追加と構成

セクション 2 : 証明書の発行

セクション 3 : 証明書のインポートおよびエクスポート

セクション 4 : SSL 証明書のバインディング (HTTPS)、および DNS 設定

セクション 5 : Active Directory フェデレーション サービス (AD FS) のインストール、およびその構成

セクション 6 : クレームベース認証の構成

セクション 7 : AD FS 構成 Part 2 (証明書利用者信頼の追加)

セクション 8 : IFD の構成

セクション 9 : AD FS 構成 Part 3 (証明書利用者信頼の追加)

今回ご紹介する内容はセクション 1 から 2 までとなります。

セクション 1 : Active Directory 証明書サービス (AD CS) 機能の追加と構成

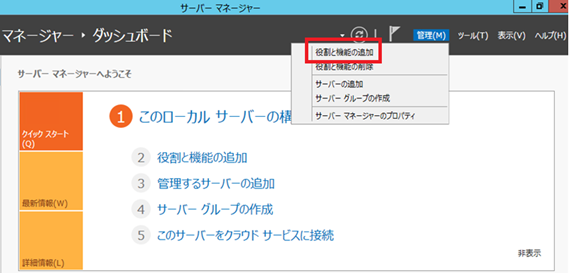

1. DC サーバー (サーバー名 : dcexchg2010) の サーバー マネージャー > ダッシュボード > 管理 >

役割と機能の追加 から Active Directory 証明書サービス の追加を行います。

2. [次へ] をクリックします。

3. [役割ベースまたは機能ベースのインストール] が選択されていることを確認し、 [次へ] をクリック

します。

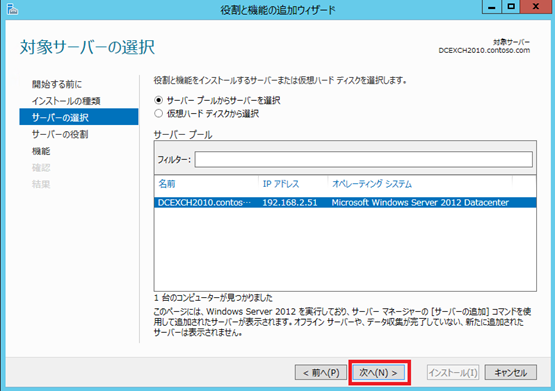

4. [サーバー プールからサーバーを選択] が選択されていることを確認し、 [次へ] をクリックします。

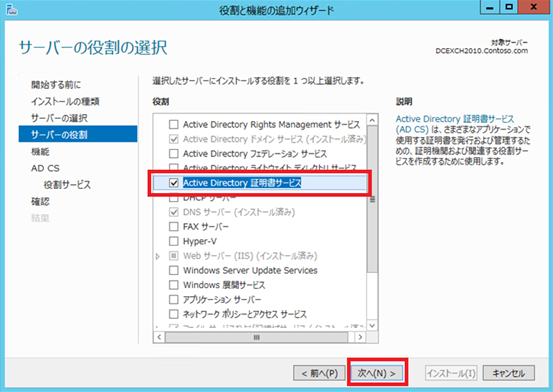

5. [Active Directory 証明書サービス] を選択します。

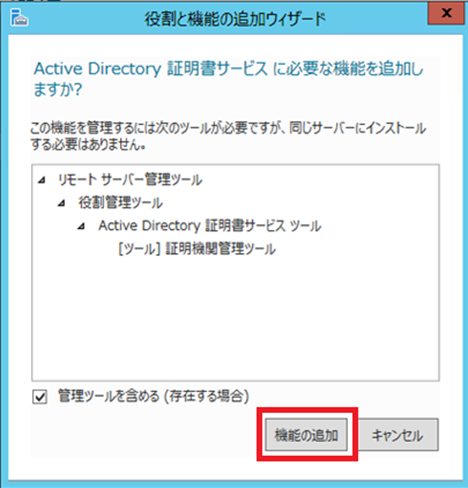

6. [機能の追加] をクリックします。

7. [次へ] をクリックします。

8. [次へ] をクリックします。

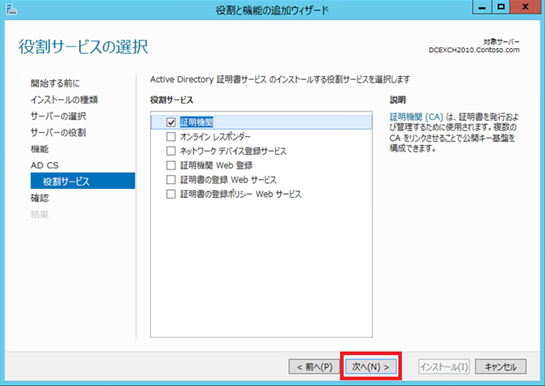

9. [証明機関] を選択し、[次へ] をクリックします。

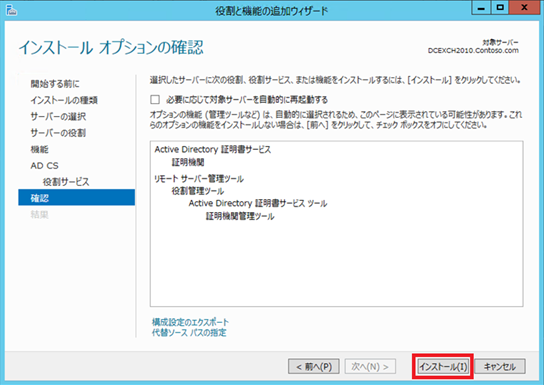

10. [インストール] をクリックします。

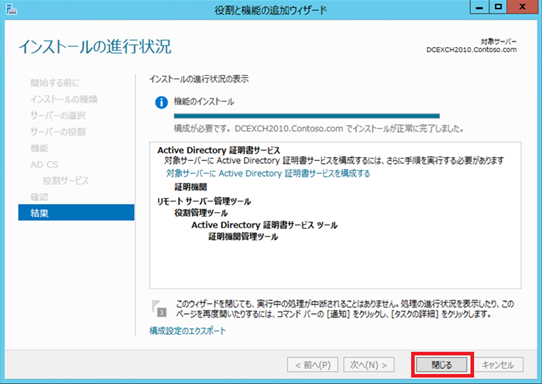

11. これで Active Directory 証明書サービス (AD CS) のインストールが完了しました。引き続き AD CS の

構成を行います。

12. サーバー マネージャー の「通知」より、「対象サーバーに Active Directory 証明書サービスを構成...」

をクリックします。

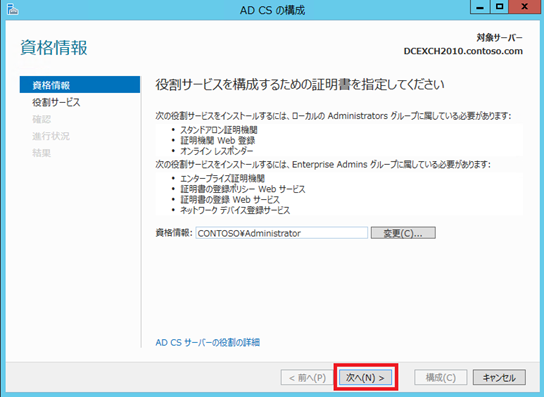

13. AD CS の構成場面の資格情報に各役割サービスをインストールするために必要な権限を付与されている

管理者ユーザーが指定されているか確認し、[次へ] をクリックします。

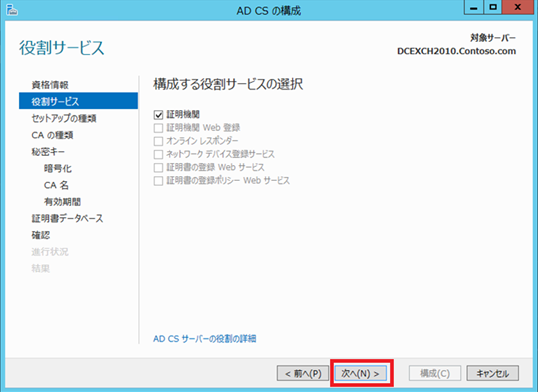

14. [証明機関] が選択されていることを確認し、 [次へ] をクリックします。

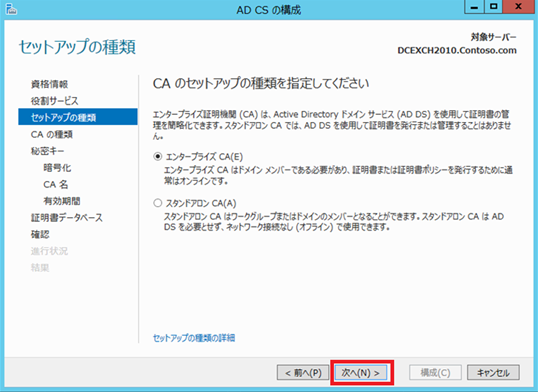

15. [エンタープライズ CA] が選択されていることを確認し、 [次へ] をクリックします。

16. [ルート CA] が選択されていることを確認し、 [次へ] をクリックします。

17. [新しい秘密キーを作成する] が選択されていることを確認し、[次へ] をクリックします。

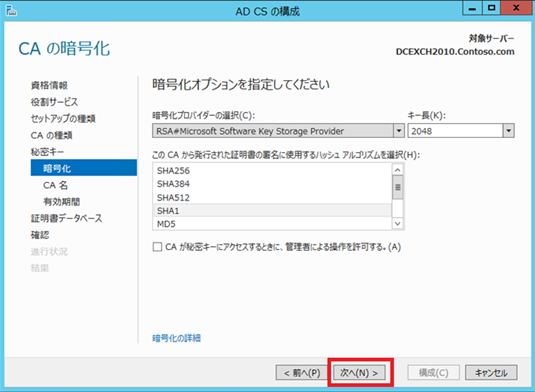

18. 暗号化オプションを選択し、[次へ] をクリックします。

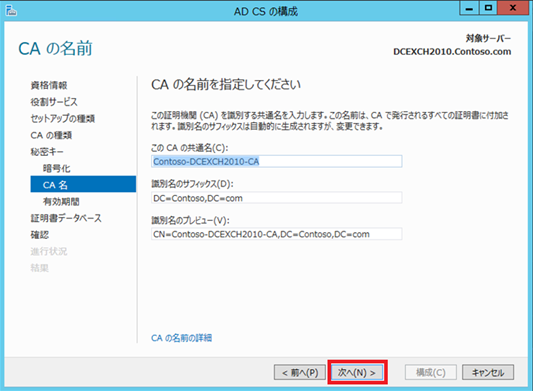

19. 自動入力された値を確認し、[次へ] をクリックします。

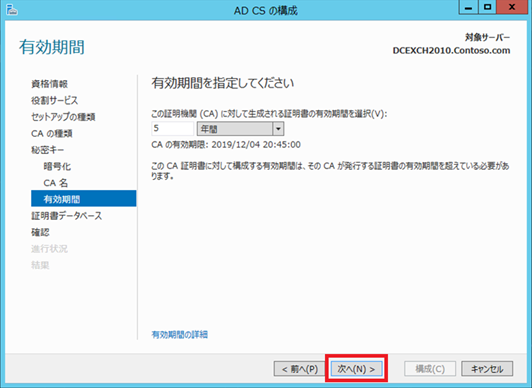

20. 有効期間を選択し、[次へ] をクリックします。

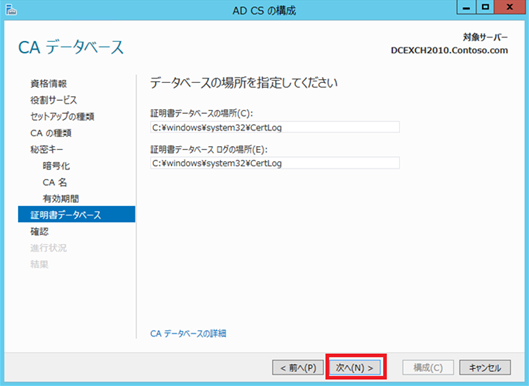

21. 自動入力された値を確認し、[次へ] をクリックします。

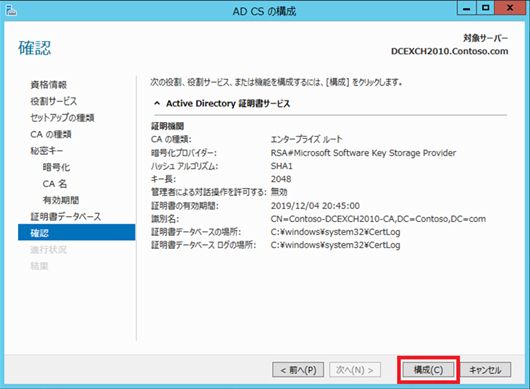

22. 画面情報を確認し、[構成] をクリックします。

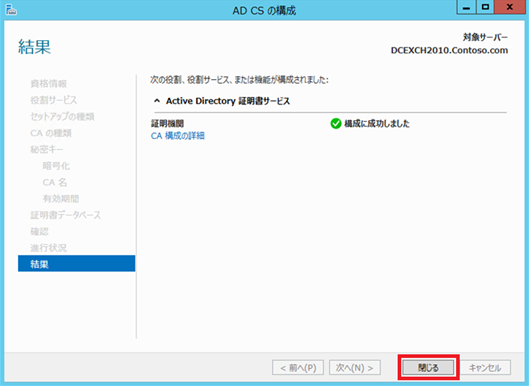

23. Active Directory 証明書サービス の 証明機関 が構成されました。[閉じる] をクリックします。

セクション 2 : 証明書の発行

今回ご紹介する内容では、証明書要求の作成から完了までの手順を使用しましたが、ドメイン証明書の

作成にて行う方法もあります。

以下弊社ブログをご参考ください

Dynamics CRM 2013 設置型 検証環境における SSL 証明書の作成方法

https://blogs.msdn.com/b/crmjapan/archive/2014/10/10/creating-ssl-certificates-for-crm-2013-test-environment.aspx

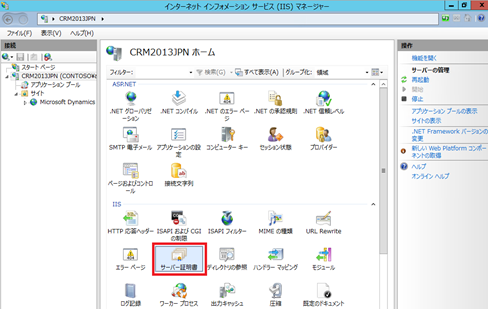

1. CRM サーバー (サーバー名 : crmsql) のサーバー マネージャー より > ダッシュボード > ツール >

インターネット インフォメーション サービス (IIS) マネージャー を開きます。

2. 証明書の要求の作成を行います。 機能ビューより「サーバー証明書」をクリックします。

3. 操作の項目から「証明書の要求の作成...」をクリックします。

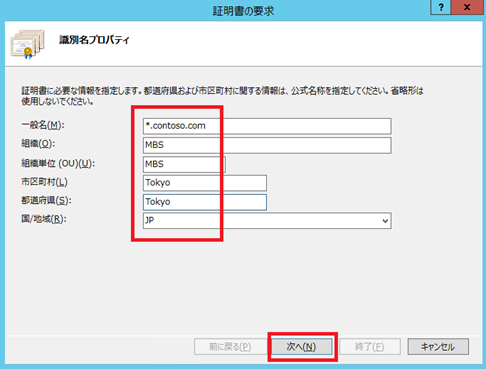

4. 証明書の要求画面が開きますので、必要な情報を入力し、[次へ] をクリックします。

※ワイルドカードを指定するため、一般名には *.contoso.com を入力します。

5. [暗号化サービス プロバイダー] 選択し、[次へ] をクリックします。

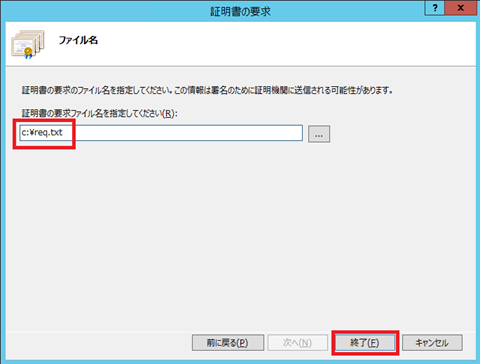

6. 証明書の要求のファイルを保存します。 今回は C ドライブ配下に req.txt という名前で保存します。

[終了] をクリックします。

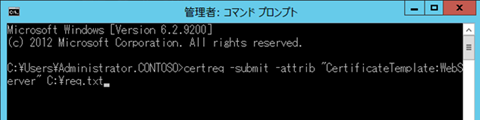

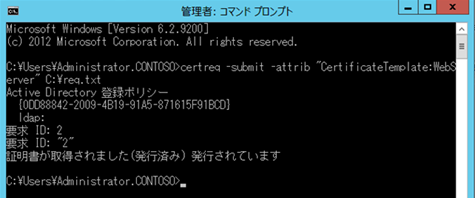

7. コマンド プロンプトを管理者権限で立ち上げ、以下のコマンドを実行します。

certreq -submit -attrib "CertificateTemplate: WebServer" C:\req.txt

"C:req.txt" は先程の手順で、証明書の要求のファイル名の指定先となります。

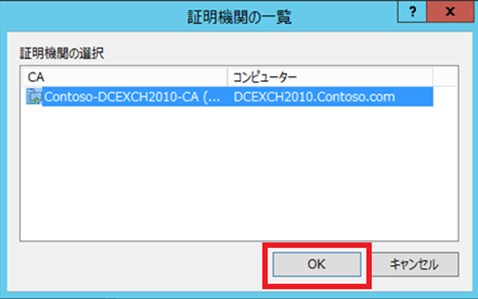

8. 実行コマンドに問題が無ければ、証明機関の一覧が以下のように表示されます。

[OK] をクリックします。

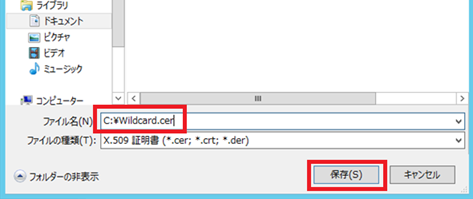

9. 証明書の保存先を指定し、[保存] をクリックします。 今回は C ドライブ配下に Wildcerd.cer という

ファイル名で保存します。

10. これで証明書の発行が完了しました。 次は証明書の要求の完了作業を行います。

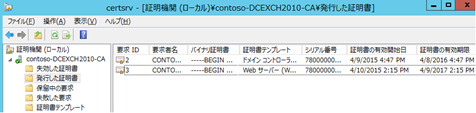

11. 証明書の要求の完了作業を行う前に、一旦 DC サーバー (サーバー名 : dcexchg2010) に戻り、

先程発行を完了した証明書が証明機関に追加されていることを確認します。

サーバー マネージャー > ダッシュボード > ツール > 証明機関 > 発行した証明書

12. CRM サーバー (サーバー名 : crmsql) に戻り、IIS マネージャーの機能ビューより、サーバー証明書 >

操作 の項目から「証明書要求の完了」をクリックすると、証明書の要求を完了する画面が開きます。

証明機関の応答が含まれるファイル名 (C:\Wildcerd.cer)、フレンドリ名 (*.contoso.com) を入力し、

[OK] をクリックします。

13. これでサーバー証明書発行に関する一連の作業が終わりました。

14. 上記手順は、ADFS サーバーにて、Active Directory フェデレーション サービス をインストール

した後に、CRM サーバーを AFDS サーバーに置き換えて実施する必要があります。

※ ADFS サーバーでの Active Directory フェデレーション サービス インストールに関しては、

Part 3 にて紹介予定です。

まとめ

次回は証明書のインポート/エクスポート作業、証明書のバインディングおよび DNS 設定について

紹介します。

今回の構成手順は、特に初めてクレームベース認証、および IFD 構成を行う方々に分かり易いよう、

画面ショットを多く記載させていただきました。 Part 2 以降もすぐにご紹介させていただきますので、

お楽みに。

- Dynamics CRM サポート 岡村 千香

※本情報の内容(添付文書、リンク先などを含む)は、作成日時点でのものであり、予告なく変更される場合があります