Arbeiten mit der ATA-Konsole

Gilt für: Advanced Threat Analytics Version 1.9

Verwenden Sie die ATA-Konsole, um verdächtige Aktivitäten zu überwachen und darauf zu reagieren, die von ATA erkannt wurden.

Die Eingabe der ? Taste bietet Tastenkombinationen für die Barrierefreiheit im ATA-Portal.

Aktivieren des Zugriffs auf die ATA-Konsole

Um sich erfolgreich bei der ATA-Konsole anzumelden, müssen Sie sich mit einem Benutzer anmelden, dem die richtige ATA-Rolle für den Zugriff auf die ATA-Konsole zugewiesen wurde. Weitere Informationen zur rollenbasierten Zugriffssteuerung (Role-Based Access Control, RBAC) in ATA finden Sie unter Arbeiten mit ATA-Rollengruppen.

Anmelden bei der ATA-Konsole

Hinweis

Ab ATA 1.8 erfolgt der Anmeldevorgang bei der ATA-Konsole mithilfe des einmaligen Anmeldens.

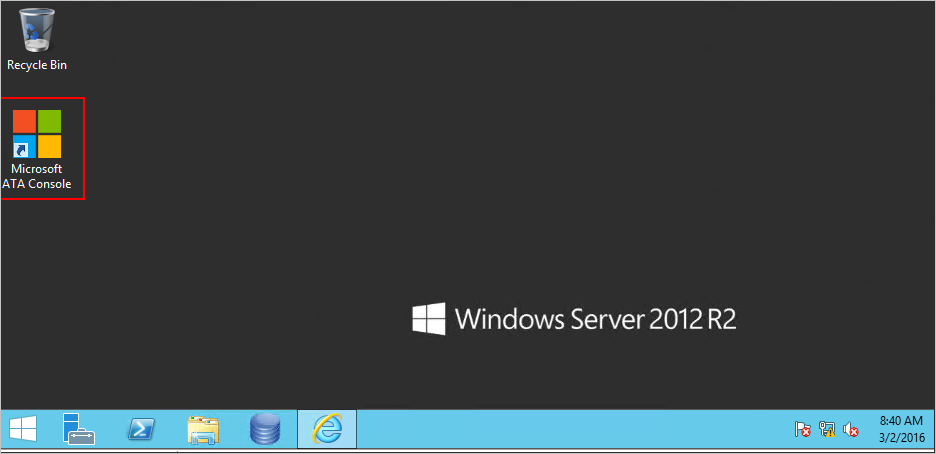

Klicken Sie auf dem ATA Center-Server auf dem Desktop auf das Symbol der Microsoft ATA-Konsole , oder öffnen Sie einen Browser, und navigieren Sie zur ATA-Konsole.

Hinweis

Sie können auch einen Browser über ATA Center oder das ATA-Gateway öffnen und zu der IP-Adresse navigieren, die Sie in der ATA Center-Installation für die ATA-Konsole konfiguriert haben.

Wenn der Computer, auf dem ATA Center installiert ist, und der Computer, von dem aus Sie auf die ATA-Konsole zugreifen möchten, beide in die Domäne eingebunden sind, unterstützt ATA einmaliges Anmelden, das in Windows-Authentifizierung integriert ist. Wenn Sie sich bereits bei Ihrem Computer angemeldet haben, verwendet ATA dieses Token, um Sie bei der ATA-Konsole anzumelden. Sie können sich auch mit einer Smartcard anmelden. Ihre Berechtigungen in ATA entsprechen Ihrer Administratorrolle.

Hinweis

Melden Sie sich mit Ihrem ATA-Administratorbenutzernamen und -kennwort bei dem Computer an, von dem aus Sie auf die ATA-Konsole zugreifen möchten. Alternativ können Sie Ihren Browser als anderer Benutzer ausführen oder sich bei Windows abmelden und sich mit Ihrem ATA-Administratorbenutzer anmelden. Um die ATA-Konsole zur Eingabe von Anmeldeinformationen aufzufordern, greifen Sie über eine IP-Adresse auf die Konsole zu, und Sie werden aufgefordert, Anmeldeinformationen einzugeben.

Um sich mit SSO anzumelden, stellen Sie sicher, dass die ATA-Konsolenwebsite in Ihrem Browser als lokale Intranetwebsite definiert ist und Sie über einen Kurznamen oder localhost darauf zugreifen.

Hinweis

Zusätzlich zur Protokollierung jeder verdächtigen Aktivitäts- und Integritätswarnung wird jede Konfigurationsänderung, die Sie in der ATA-Konsole vornehmen, im Windows-Ereignisprotokoll auf dem ATA Center-Computer, unter Anwendungs- und Dienstprotokoll und dann microsoft ATA überwacht. Jede Anmeldung bei der ATA-Konsole wird ebenfalls überwacht.

Die Konfiguration, die sich auf das ATA-Gateway auswirkt, wird auch im Windows-Ereignisprotokoll des ATA-Gatewaycomputers protokolliert.

Die ATA-Konsole

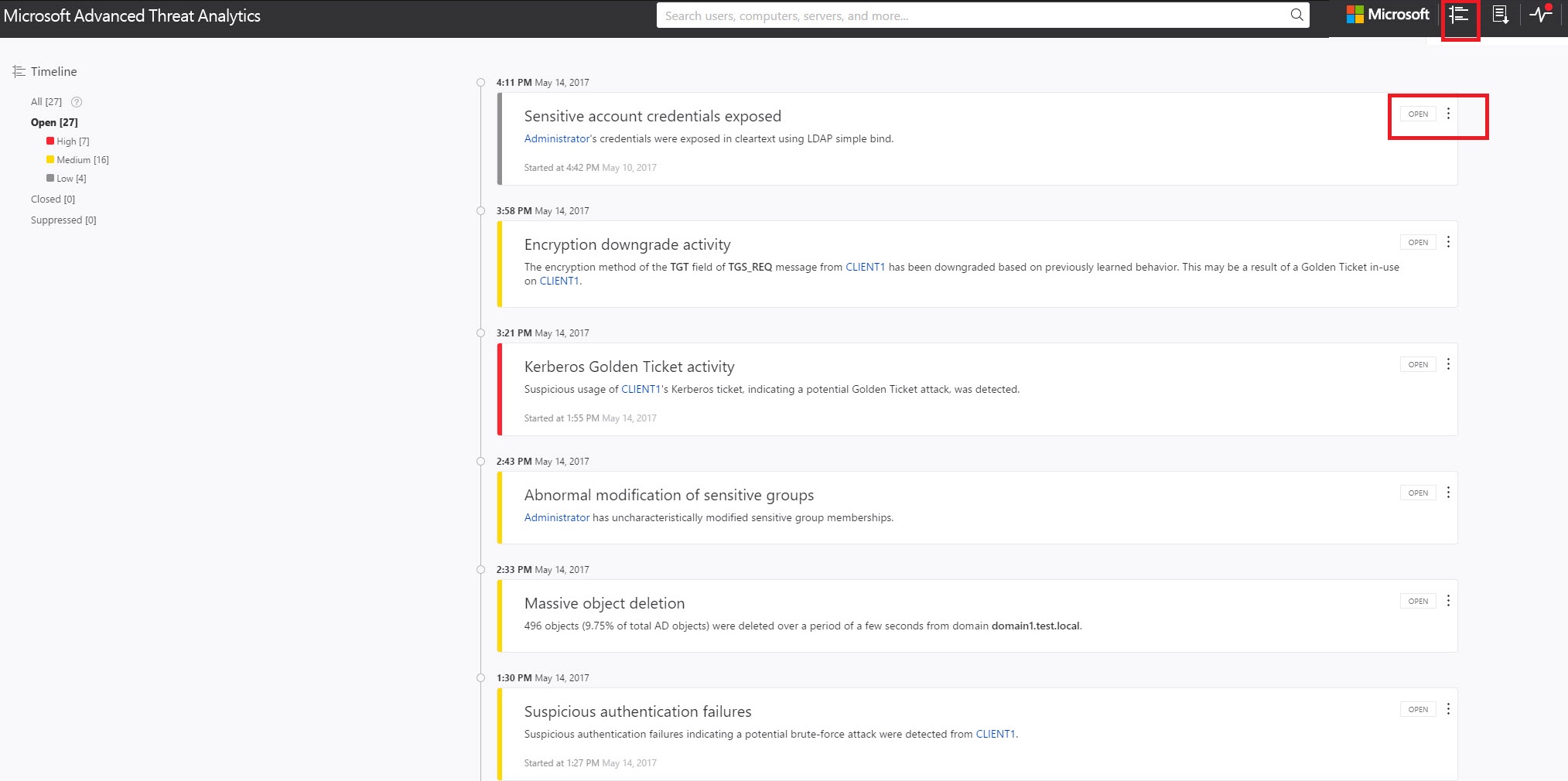

Die ATA-Konsole bietet Ihnen einen schnellen Überblick über alle verdächtigen Aktivitäten in chronologischer Reihenfolge. Es ermöglicht Ihnen, Details zu jeder Aktivität zu untersuchen und Aktionen basierend auf diesen Aktivitäten auszuführen. Die Konsole zeigt auch Warnungen und Benachrichtigungen an, um Probleme mit dem ATA-Netzwerk oder neue Aktivitäten hervorzuheben, die als verdächtig eingestuft werden.

Dies sind die wichtigsten Elemente der ATA-Konsole.

Angriffszeitlinie

Dies ist die Standardzielseite, zu der Sie gelangen, wenn Sie sich bei der ATA-Konsole anmelden. Standardmäßig werden alle geöffneten verdächtigen Aktivitäten auf der Angriffszeitlinie angezeigt. Sie können die Angriffszeitlinie so filtern, dass verdächtige Aktivitäten alle, Geöffnet, Verworfen oder Unterdrückt angezeigt werden. Sie können auch den Schweregrad anzeigen, der jeder Aktivität zugewiesen ist.

Weitere Informationen finden Sie unter Arbeiten mit verdächtigen Aktivitäten.

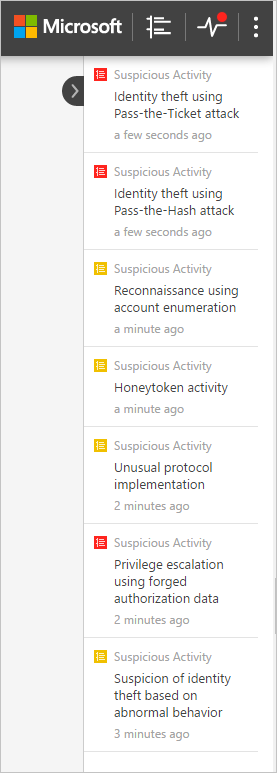

Benachrichtigungsleiste

Wenn eine neue verdächtige Aktivität erkannt wird, wird die Benachrichtigungsleiste automatisch auf der rechten Seite geöffnet. Wenn seit der letzten Anmeldung neue verdächtige Aktivitäten vorhanden sind, wird die Benachrichtigungsleiste geöffnet, nachdem Sie sich erfolgreich angemeldet haben. Sie können jederzeit auf den Pfeil rechts klicken, um auf die Benachrichtigungsleiste zuzugreifen.

Neuerungen

Nachdem eine neue Version von ATA veröffentlicht wurde, wird oben rechts das Fenster Neuerungen angezeigt, um Sie darüber zu informieren, was in der neuesten Version hinzugefügt wurde. Außerdem erhalten Sie einen Link zum Versionsdownload.

Filterbereich

Sie können basierend auf Status und Schweregrad filtern, welche verdächtigen Aktivitäten in der Angriffszeitlinie oder auf der Registerkarte verdächtige Aktivitäten des Entitätsprofils angezeigt werden.

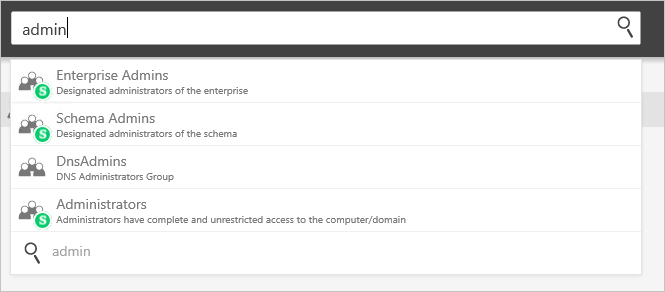

Suchleiste

Im oberen Menü finden Sie eine Suchleiste. Sie können in ATA nach einem bestimmten Benutzer, Computer oder Gruppen suchen. Um es auszuprobieren, beginnen Sie einfach mit der Eingabe.

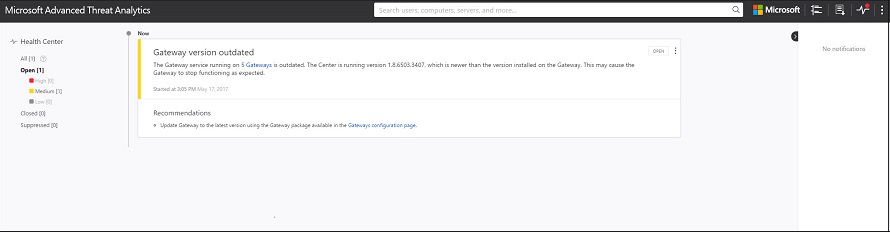

Gesundheitszentrum

Im Health Center erhalten Sie Warnungen, wenn etwas in Ihrer ATA-Bereitstellung nicht ordnungsgemäß funktioniert.

Jedes Mal, wenn bei Ihrem System ein Problem auftritt, z. B. ein Konnektivitätsfehler oder ein nicht verbundenes ATA-Gateway, informiert Sie das Integritätscenter-Symbol, indem ein roter Punkt angezeigt wird.

Vertrauliche Gruppen

Die folgende Liste von Gruppen wird von ATA als vertraulich eingestuft. Jede Entität, die Mitglied dieser Gruppen ist, wird als vertraulich betrachtet:

- Schreibgeschützte Enterprise-Domänencontroller

- Domänen-Admins

- Domänencontroller

- Schemaadministratoren,

- Organisations-Admins

- Gruppenrichtlinie Creator-Besitzer

- Schreibgeschützte Domänencontroller

- Administratoren

- PowerUser

- Kontooperatoren

- Serveroperatoren

- Druckoperatoren,

- Sicherungsoperatoren,

- Replikatoren

- Remotedesktopbenutzer

- Netzwerkkonfigurationsoperatoren

- Vertrauens-Generatoren für eingehende Gesamtstruktur

- DNS-Administratoren

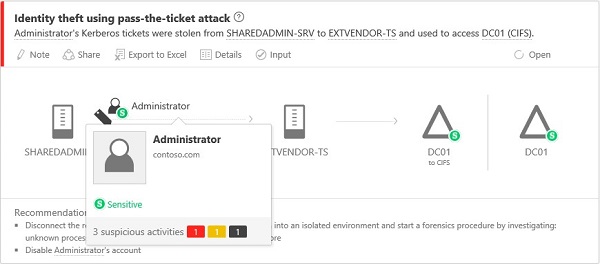

Miniprofil

Wenn Sie mit dem Mauszeiger auf eine Entität zeigen, wird an einer beliebigen Stelle in der Konsole, an der eine einzelne Entität angezeigt wird, z. B. ein Benutzer oder ein Computer, automatisch ein Miniprofil geöffnet, in dem die folgenden Informationen angezeigt werden, sofern verfügbar:

Name

Bild

E-Mail

Telefonisch

Anzahl verdächtiger Aktivitäten nach Schweregrad