Schritt 3: Planen einer Clusterbereitstellung mit Lastenausgleich

Der nächste Schritt besteht darin, die Lastenausgleichskonfiguration und die Clusterbereitstellung zu planen.

| Aufgabe | BESCHREIBUNG |

|---|---|

| 3.1 Planen des Lastenausgleichs | Entscheiden Sie, ob Sie den Windows-Netzwerklastenausgleich (Network Load Balancing, NLB) oder einen externen Lastenausgleich (Load Balancer, ELB) verwenden möchten. |

| 3.2 Planen von IP-HTTPS | Wenn kein selbstsigniertes Zertifikat verwendet wird, benötigt der RAS-Server ein SSL-Zertifikat auf jedem Server im Cluster, um IP-HTTPS-Verbindungen zu authentifizieren. |

| 3.3 Planen von VPN-Clientverbindungen | Beachten Sie die Anforderungen für VPN-Clientverbindungen. |

| 3.4 Planen des Netzwerkadressenservers | Wenn die Website des Netzwerkaddressenservers auf dem RAS-Server gehostet wird und kein selbstsigniertes Zertifikat verwendet wird, stellen Sie sicher, dass jeder Server im Cluster über ein Serverzertifikat verfügt, um die Verbindung mit der Website zu authentifizieren. |

3.1 Planen des Lastenausgleichs

Der Remotezugriff kann auf einem einzelnen Server oder auf einem Cluster von RAS-Servern bereitgestellt werden. Für den Datenverkehr zum Cluster kann ein Lastenausgleich durchgeführt werden, um Hochverfügbarkeit und Skalierbarkeit für DirectAccess-Clients zu gewährleisten. Es gibt zwei Optionen für den Lastenausgleich:

Windows NLB-Windows: Windows NLB ist ein Windows-Serverfeature. Für die Verwendung benötigen Sie keine zusätzliche Hardware, da alle Server im Cluster für die Verwaltung der Datenverkehrslast verantwortlich sind. Windows NLB unterstützt maximal acht Server in einem RAS-Cluster.

Externer Lastenausgleich: Die Verwendung eines externen Lastenausgleichs erfordert externe Hardware, um die Datenverkehrslast zwischen den RAS-Clusterservern zu verwalten. Darüber hinaus unterstützt die Verwendung eines externen Lastenausgleichs maximal 32 RAS-Server in einem Cluster. Bei der Konfiguration des externen Lastausgleichs sind einige Punkte zu beachten:

Der Administrator muss sicherstellen, dass die über den Remotezugriffs-Lastenausgleichs-Assistenten konfigurierten virtuellen IP-Adressen auf den externen Lastenausgleichsmodulen (z. B. F5 Big-Ip Local Traffic Manager System) verwendet werden. Wenn der externe Lastenausgleich aktiviert ist, werden die IP-Adressen auf den externen und internen Schnittstellen zu virtuellen IP-Adressen heraufgestuft, und sie müssen an den Lastenausgleichsmodulen angeflanscht werden. Dies geschieht, damit der Administrator den DNS-Eintrag für den öffentlichen Namen der Clusterbereitstellung nicht ändern muss. Außerdem werden die IPsec-Tunnelendpunkte von den Server-IP-Adressen abgeleitet. Wenn der Administrator separate virtuelle IP-Adressen bereitstellt, kann der Client keine Verbindung mit dem Server herstellen. Siehe Beispiel zum Konfigurieren von DirectAccess mit externem Lastenausgleich in 3.1.1 Beispiel für die Konfiguration eines externen Lastenausgleichs.

Viele externe Lastenausgleichsmodule (einschließlich F5) unterstützen den Lastenausgleich von 6to4 und ISATAP nicht. Wenn der RAS-Server ein ISATAP-Router ist, sollte die ISATAP-Funktion auf einen anderen Computer verschoben werden. Wenn sich die ISATAP-Funktion auf einem anderen Computer befindet, müssen die DirectAccess-Server über eine native IPv6-Konnektivität mit dem ISATAP-Router verfügen. Beachten Sie, dass diese Konnektivität vor dem Konfigurieren von DirectAccess vorhanden sein sollte.

Wenn Teredo für den externen Lastausgleich verwendet werden soll, müssen alle RAS-Server über zwei aufeinanderfolgende öffentliche IPv4-Adressen als dedizierte IP-Adressen verfügen. Die virtuellen IP-Adressen des Clusters müssen außerdem über zwei aufeinanderfolgende öffentliche IPv4-Adressen verfügen. Dies gilt nicht für Windows NLB, bei dem nur die virtuellen IP-Adressen des Clusters über zwei aufeinanderfolgende öffentliche IPv4-Adressen verfügen müssen. Wenn Teredo nicht verwendet wird, sind keine zwei aufeinanderfolgende IP-Adressen erforderlich.

Der Administrator kann von Windows NLB zu externem Lastenausgleich und umgekehrt wechseln. Beachten Sie, dass der Administrator nicht vom externen Lastenausgleich zu Windows NLB wechseln kann, wenn er über mehr als 8 Server in der externen Lastenausgleichsbereitstellung verfügt.

3.1.1 Beispiel für die Konfiguration eines externen Lastenausgleichs

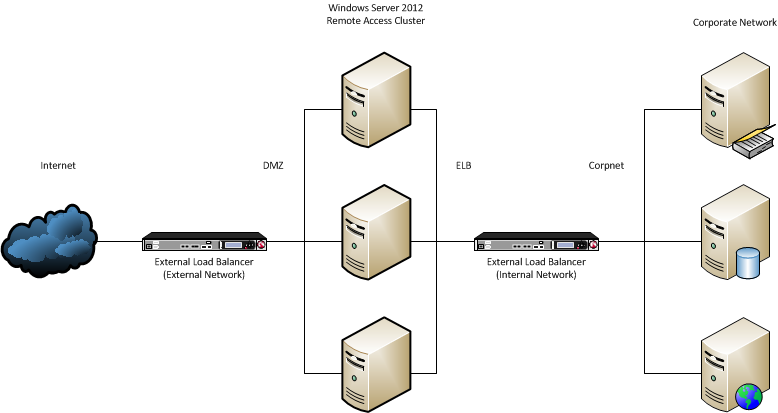

In diesem Abschnitt werden die Konfigurationsschritte zum Aktivieren eines externen Lastenausgleichs für eine neue Remotezugriffsbereitstellung beschrieben. Bei Verwendung eines externen Lastenausgleichs sieht der RAS-Cluster möglicherweise wie in der folgenden Abbildung aus. Hier sind die RAS-Server über einen Lastenausgleich im internen Netzwerk mit dem Unternehmensnetzwerk und über einen Lastenausgleich, der mit dem externen Netzwerk verbunden ist, mit dem Internet verbunden:

Informationen zur Planung

Externe VIPs (IP-Adressen, die der Client zum Herstellen einer Verbindung mit dem Remotezugriff verwendet) wurden als 131.107.0.102, 131.107.0.103 festgelegt.

Lastenausgleich auf externen Netzwerk-Self-IPs: 131.107.0.245 (Internet), 131.107.1.245

Das Umkreisnetzwerk (auch als demilitarisierte Zone und DMZ bezeichnet) befindet sich zwischen dem Lastenausgleich im externen Netzwerk und dem RAS-Server.

IP-Adressen für den RAS-Server im Umkreisnetzwerk: 131.107.1.102, 131.107.1.103

IP-Adressen für den RAS-Server im ELB-Netzwerk (d. h. zwischen dem RAS-Server und dem Lastenausgleich im internen Netzwerk): 30.11.1.101, 2006:2005:11:1::101

Lastenausgleich auf internen Netzwerk-Self-IPs: 30.11.1.245 2006:2005:11:1::245 (ELB), 30.1.1.245 2006:2005:1:1::245 (Corpnet)

Interne VIPs (IP-Adressen, die für den Clientwebtest und den Netzwerkadressenserver verwendet werden, sofern auf den RAS-Servern installiert) wurden als 30.1.1.10, 2006:2005:1:1::10 festgelegt.

Schritte

Konfigurieren Sie den externen Netzwerkadapter des RAS-Servers (der mit dem Umkreisnetzwerk verbunden ist) mit den Adressen 131.107.0.102, 131.107.0.103. Dieser Schritt ist erforderlich, damit die DirectAccess-Konfiguration die richtigen IPsec-Tunnelendpunkte erkennt.

Konfigurieren Sie den internen Netzwerkadapter des RAS-Servers (der mit dem ELB-Netzwerk verbunden ist) mit den IP-Adressen des Webtest-/Netzwerkadressenservers (30.1.1.10, 2006:2005:1:1::10). Dieser Schritt ist erforderlich, damit Clients auf die Webtest-IP-Adresse zugreifen können, sodass der Netzwerkkonnektivitäts-Assistent den Verbindungsstatus zu DirectAccess korrekt angibt. Dieser Schritt ermöglicht auch den Zugriff auf den Netzwerkadressenserver, wenn er auf dem DirectAccess-Server konfiguriert ist.

Hinweis

Stellen Sie sicher, dass der Domänencontroller über den RAS-Server mit dieser Konfiguration erreichbar ist.

Konfigurieren Sie einen DirectAccess-Einzelserver auf dem RAS-Server.

Aktivieren Sie den externen Lastenausgleich in der DirectAccess-Konfiguration. Verwenden Sie 131.107.1.102 als externe dedizierte IP-Adresse (DIP) (131.107.1.103 wird automatisch ausgewählt). Verwenden Sie 30.11.1.101, 2006:2005:11:1::101 als interne DIPs.

Konfigurieren Sie die externen virtuellen IP-Adressen (VIP) auf dem externen Lastenausgleich mit den Adressen 131.107.0.102 und 131.107.0.103. Konfigurieren Sie außerdem die internen VIPs auf dem externen Lastenausgleich mit den Adressen 30.1.1.10 und 2006:2005:1:1::10.

Der RAS-Server wird nun mit den geplanten IP-Adressen konfiguriert, und die externen und internen IP-Adressen für den Cluster werden gemäß den geplanten IP-Adressen konfiguriert.

3.2 Planen von IP-HTTPS

Zertifikatanforderungen: Während der Bereitstellung des RAS-Einzelservers haben Sie entweder ein IP-HTTPS-Zertifikat, das von einer öffentlichen oder internen Zertifizierungsstelle ausgestellt wurde, oder ein selbstsigniertes Zertifikat verwendet. Für die Clusterbereitstellung müssen Sie für jedes Mitglied des RAS-Clusters den gleichen Zertifikattyp verwenden. Das heißt, wenn Sie ein von einer öffentlichen Zertifizierungsstelle ausgestelltes Zertifikat verwendet haben (empfohlen), müssen Sie auf jedem Mitglied des Clusters ein von einer öffentlichen Zertifizierungsstelle ausgestelltes Zertifikat installieren. Der Antragstellername des neuen Zertifikats sollte mit dem Antragstellernamen des IP-HTTPS-Zertifikats identisch sein, das derzeit in Ihrer Bereitstellung verwendet wird. Beachten Sie, dass diese während der Clusterbereitstellung automatisch auf jedem Server konfiguriert werden, wenn Sie selbstsignierte Zertifikate verwenden.

Präfixanforderungen: Remotezugriff ermöglicht den Lastenausgleich sowohl für SSL-basierten Datenverkehr als auch für DirectAccess-Datenverkehr. Zum Lastenausgleich des gesamten IPv6-basierten DirectAccess-Datenverkehrs muss der Remotezugriff das IPv4-Tunneling für alle Übergangstechnologien untersuchen. Da IP-HTTPS-Datenverkehr verschlüsselt ist, ist die Untersuchung des Inhalts des IPv4-Tunnels nicht möglich. Damit für IP-HTTPS-Datenverkehr ein Lastenausgleich ausgeführt werden kann, müssen Sie ein ausreichend breites IPv6-Präfix zuweisen, damit jedem Clustermitglied ein anderes IPv6 /64-Präfix zugewiesen werden kann. Sie können maximal 32 Server in einem Cluster mit Lastenausgleich konfigurieren. Daher müssen Sie ein „/59“-Präfix angeben. Dieses Präfix muss zur internen IPv6-Adresse des RAS-Clusters geroutet werden können und wird im Assistenten zum Einrichten des RAS-Servers konfiguriert.

Hinweis

Die Präfixanforderungen sind nur in einem internen Netzwerk mit IPv6-Unterstützung (nur IPv6 oder IPV4+IPv6) relevant. In einem reinen IPv4-Unternehmensnetzwerk wird das Clientpräfix automatisch konfiguriert, und der Administrator kann es nicht ändern.

3.3 Planen von VPN-Clientverbindungen

Im Zusammenhang mit VPN-Client-Verbindungen gibt es eine Reihe von Überlegungen:

Für den VPN-Clientdatenverkehr kann kein Lastenausgleich ausgeführt werden, wenn VPN-Clientadressen mithilfe von DHCP zugeordnet werden. Ein statischer Adresspool ist erforderlich.

RRAS kann in einem Cluster mit Lastenausgleich aktiviert werden, der nur für DirectAccess bereitgestellt wurde, indem Sie VPN aktivieren im Taskbereich der Remotezugriffs-Verwaltungskonsole verwenden.

Alle VPN-Änderungen, die in der Routing- und Remotezugriffs-Verwaltungskonsole (rrasmgmt.msc) vorgenommen wurden, müssen manuell auf allen RAS-Servern im Cluster repliziert werden.

Damit für den VPN-IPv6-Clientdatenverkehr ein Lastenausgleich ausgeführt kann, müssen Sie ein 59-Bit-IPv6-Präfix angeben.

3.4 Planen des Netzwerkadressenservers

Wenn Sie die Netzwerkadressenserver-Website auf dem RAS-Einzelserver ausführen, haben Sie während der Bereitstellung entweder ein von einer internen Zertifizierungsstelle (CA) ausgestelltes Zertifikat oder ein selbstsigniertes Zertifikat verwendet. Beachten Sie Folgendes:

Jedes Mitglied des RAS-Clusters muss über ein Zertifikat für den Netzwerkadressenserver verfügen, das dem DNS-Eintrag für die Netzwerkadressenserver-Website entspricht.

Das Zertifikat für jeden Clusterserver muss auf die gleiche Weise ausgestellt werden wie das aktuelle Netzwerkadressenserver-Zertifikat des RAS-Einzelservers. Wenn Sie beispielsweise ein von einer internen Zertifizierungsstelle ausgestelltes Zertifikat verwendet haben, müssen Sie ein von der internen Zertifizierungsstelle ausgestelltes Zertifikat auf jedem Mitglied des Clusters installieren.

Wenn Sie ein selbstsigniertes Zertifikat verwendet haben, wird während der Clusterbereitstellung automatisch ein selbstsigniertes Zertifikat für jeden Server konfiguriert.

Der Antragstellername des Zertifikats darf nicht mit dem Namen eines Servers in der RAS-Bereitstellung identisch sein.