Konfigurieren der AMSI-Integration mit SharePoint Server

GILT FÜR: 2013

2013  2016

2016  2019

2019  Subscription Edition

Subscription Edition  SharePoint in Microsoft 365

SharePoint in Microsoft 365

Einführung

Die Cybersicherheitslandschaft hat sich grundlegend verändert, wie umfangreiche, komplexe Angriffe und Signale zeigen, dass von Menschen betriebene Ransomware auf dem Vormarsch ist. Mehr denn je ist es wichtig, Ihre lokale Infrastruktur sicher und auf dem neuesten Stand zu halten, einschließlich SharePoint-Server.

Um Kunden dabei zu helfen, ihre Umgebungen zu schützen und auf die zugehörigen Bedrohungen durch die Angriffe zu reagieren, führen wir die Integration zwischen SharePoint Server und windows Antimalware Scan Interface (AMSI) ein. AMSI ist ein vielseitiger Standard, mit dem Anwendungen und Dienste in jedes AMSI-fähige Anti-Malware-Produkt integriert werden können, das auf einem Computer vorhanden ist.

Die AMSI-Integrationsfunktion wurde entwickelt, um zu verhindern, dass böswillige Webanforderungen SharePoint-Endpunkte erreichen. Beispielsweise, um ein Sicherheitsrisiko in einem SharePoint-Endpunkt auszunutzen, bevor der offizielle Fix für das Sicherheitsrisiko installiert wurde.

Ab SharePoint Server-Abonnementedition (SPSE) Version 25H1 erweitert das AMSI seine Scanfunktionen, um die Textkörper von HTTP-Anforderungen einzuschließen. Dieses Feature zum Überprüfen des Anforderungstexts ist nützlich, um Bedrohungen zu erkennen und zu mindern, die möglicherweise in Anforderungsnutzlasten eingebettet sind, und bietet eine umfassendere Sicherheitslösung.

Hinweis

Das neue Feature zum Überprüfen des Anforderungstexts ist nur für SharePoint Server-Abonnementedition Benutzer verfügbar.

AMSI-Integration mit SharePoint Server

Wenn eine AMSI-fähige Antiviren- oder Antischadsoftwarelösung in SharePoint Server integriert ist, kann sie und Anforderungen an den Server untersuchen HTTP und HTTPS verhindern, dass SharePoint Server gefährliche Anforderungen verarbeitet. Jedes AMSI-fähige Antiviren- oder Antischadsoftwareprogramm, das auf dem Server installiert ist, führt die Überprüfung aus, sobald der Server mit der Verarbeitung der Anforderung beginnt.

Der Zweck der AMSI-Integration besteht nicht darin, vorhandene Antiviren-/Antischadsoftwareschutzmaßnahmen zu ersetzen, die bereits auf dem Server installiert sind. Es soll eine zusätzliche Schutzebene vor böswilligen Webanforderungen an SharePoint-Endpunkte bereitstellen. Kunden sollten weiterhin SharePoint-kompatible Antivirenlösungen auf ihren Servern bereitstellen, um zu verhindern, dass ihre Benutzer Dateien mit Viren hochladen oder herunterladen.

Voraussetzungen

Überprüfen Sie vor dem Aktivieren der AMSI-Integration die folgenden Voraussetzungen auf jedem SharePoint Server:

- Windows Server 2016 oder höher

- SharePoint Server-Abonnementedition Version 22H2 oder höher

- SharePoint Server 2019 Build 16.0.10396.20000 oder höher (KB-5002358: Sicherheitsupdate vom 14. März 2023 für SharePoint Server 2019)

- SharePoint Server 2016 Build 16.0.5391.1000 oder höher (KB-5002385: Sicherheitsupdate vom 11. April 2023 für SharePoint Server 2016)

- Microsoft Defender mit AV-Engine-Version 1.1.18300.4 oder höher (alternativ ein kompatibler AMSI-fähiger Drittanbieter für Antiviren-/Antischadsoftware)

Aktivieren/Deaktivieren von AMSI für SharePoint Server

Ab den Sicherheitsupdates vom September 2023 für SharePoint Server 2016/2019 und dem Featureupdate version 23H2 für SharePoint Server-Abonnementedition wird die AMSI-Integration in SharePoint Server standardmäßig für alle Webanwendungen in SharePoint Server aktiviert. Diese Änderung zielt darauf ab, die allgemeine Sicherheit von Kundenumgebungen zu erhöhen und potenzielle Sicherheitsverletzungen zu minimieren. Basierend auf ihren Anforderungen behalten Kunden jedoch die Möglichkeit, die AMSI-Integrationsfunktionalität zu deaktivieren.

Um die Sicherheitsupdates vom September 2023 zu initiieren, müssen Kunden nur das Update installieren und den Konfigurations-Assistenten für SharePoint-Produkte ausführen.

Hinweis

Wenn Kunden die Installation des öffentlichen Updates vom September 2023 überspringen, wird diese Änderung bei der Installation des nachfolgenden öffentlichen Updates aktiviert, das die Sicherheitsupdates vom September 2023 für SharePoint Server 2016/2019 oder das Featureupdate 23H2 für SharePoint Server-Abonnementedition enthält.

Wenn Kunden es vorziehen, die AMSI-Integration nicht automatisch in ihren SharePoint Server-Farmen zu aktivieren, können sie die folgenden Schritte ausführen:

- Installieren Sie die Sicherheitsupdates vom September 2023 für SharePoint Server 2016/2019 oder version 23H2 für SharePoint Server-Abonnementedition.

- Führen Sie den Konfigurations-Assistenten für SharePoint-Produkte aus.

- Führen Sie die Standardschritte aus, um die AMSI-Integrationsfunktion in Ihren Webanwendungen zu deaktivieren.

Wenn Sie diese Schritte ausführen, versucht SharePoint nicht, das Feature während der Installation zukünftiger öffentlicher Updates erneut zu aktivieren.

Konfigurieren von AMSI über die Benutzeroberfläche

Wenn Sie SharePoint Server 2016/2019 oder frühere Versionen von SharePoint Server-Abonnementedition Version 25H1 verwenden, führen Sie die folgenden Schritte aus, um die AMSI-Integration für jede Webanwendung manuell zu deaktivieren oder zu aktivieren:

- Öffnen Sie die SharePoint-Zentraladministration, und wählen Sie Anwendungsverwaltung aus.

- Wählen Sie unter Webanwendungen die Option Webanwendungen verwalten aus.

- Wählen Sie die Webanwendung aus, für die Sie die AMSI-Integration aktivieren möchten, und wählen Sie auf der Symbolleiste Features verwalten aus.

- Wählen Sie auf dem Bildschirm SharePoint Server Antimalware Scanningdie Option Deaktivieren aus, um die AMSI-Integration zu deaktivieren, oder wählen Sie Aktivieren aus, um die AMSI-Integration zu aktivieren.

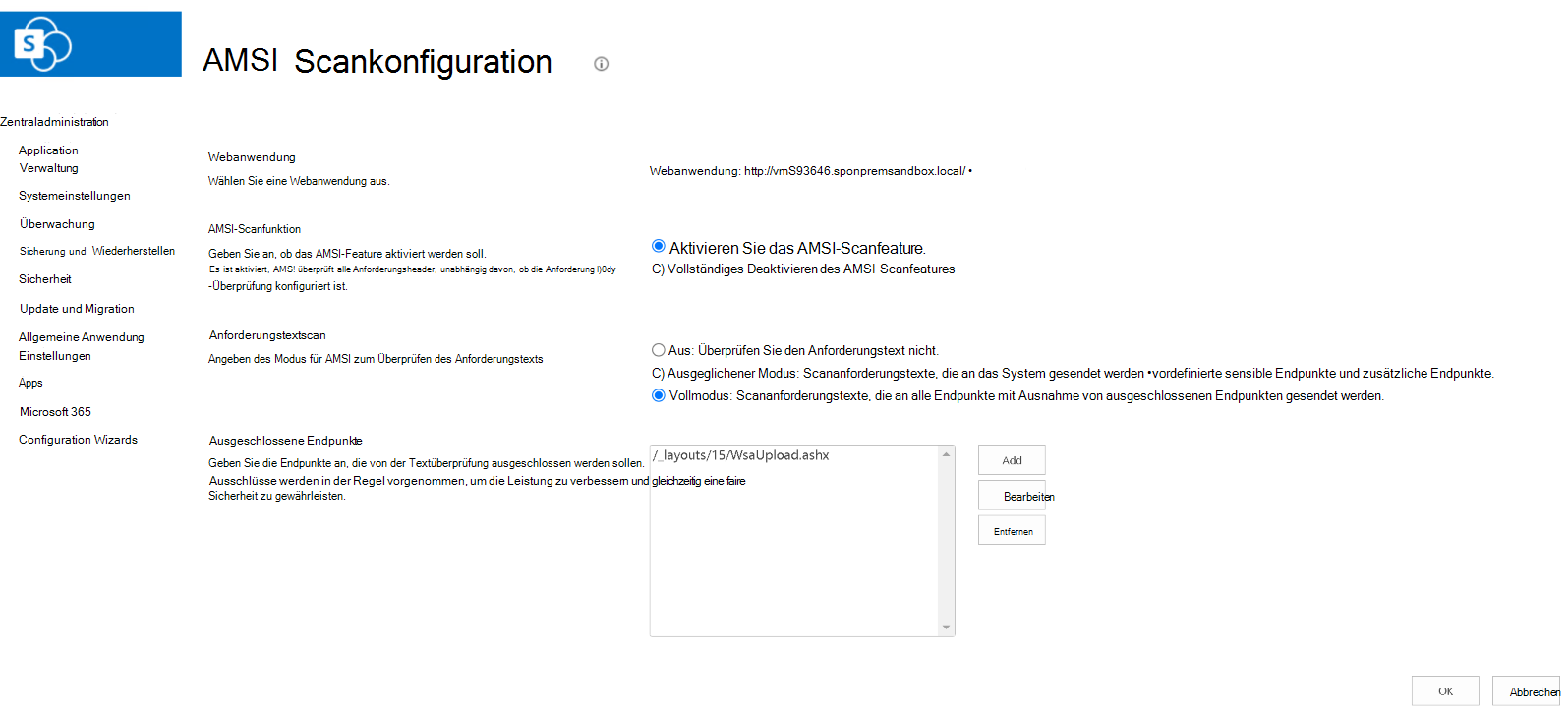

Wenn Sie das SharePoint Server-Abonnementedition Version 25H1-Featureupdate installiert haben, führen Sie die folgenden Schritte aus, um die AMSI-Integrationseinstellungen zu aktivieren oder zu deaktivieren und zu konfigurieren:

Öffnen Sie die SharePoint-Zentraladministration.

Wechseln Sie zum Abschnitt Sicherheit.

Wählen Sie AMSI-Konfiguration aus.

Wählen Sie auf der Seite AMSI-Scankonfiguration die gewünschte Webanwendung aus.

Als Nächstes können Sie das AMSI-Scanfeature aktivieren oder deaktivieren, indem Sie die entsprechende Option auswählen.

- Um die AMSI-Überprüfung zu aktivieren, wählen Sie die Schaltfläche AMSI-Scanfunktion aktivieren aus. Dadurch wird sichergestellt, dass alle HTTP-Anforderungsheader gescannt werden.

- Um die Überprüfung zu deaktivieren, wählen Sie die Schaltfläche AMSI-Scanfunktion vollständig deaktivieren aus.

Wählen Sie nach der Aktivierung den Scanmodus Anforderungstext aus, um den Anforderungstext gemäß Ihren spezifischen Anforderungen aus den folgenden verfügbaren Optionen zu überprüfen:

- Aus: Deaktiviert die Textkörperüberprüfung. Dies wirkt sich nicht auf die vorhandene Funktion zum Überprüfen von Headern aus.

- Ausgeglichener Modus: Überprüft Anforderungstexte, die an systemdefinierte sensible Endpunkte und andere Endpunkte gesendet werden, die für die Aufnahme in den Textscan angegeben sind.

- Vollmodus: Überprüft Anforderungstexte, die an alle Endpunkte mit Ausnahme der explizit ausgeschlossenen gesendet werden, um die Leistung zu verbessern und gleichzeitig eine faire Sicherheit zu gewährleisten.

Geben Sie die Endpunkte an, die gemäß dem von Ihnen ausgewählten Modus ein- oder ausgeschlossen werden sollen, und klicken Sie auf Hinzufügen.

Stellen Sie sicher, dass die Endpunkte den gesamten Anforderungs-URI-Pfad enthalten. Schließen Sie beispielsweise ein

/SitePages/Home.aspx, damit URLs wiehttp://test.contoso.com/SitePages/Home.aspxundhttp://test.contoso.com/sites/marketing/SitePages/Home.aspxüberprüft werden können. Informationen zur Syntaxstruktur von URI finden Sie unter Uniform Resource Identifier – Wikipedia.Nachdem Sie die erforderlichen Änderungen vorgenommen haben, wählen Sie OK aus, um sie effektiv anzuwenden.

Hinweis

- Jede Webanwendung muss unabhängig für AMSI konfiguriert werden, und die angegebene Endpunktliste gilt nur für diese Webanwendung.

- Die neue Textscanfunktion bleibt nach dem Upgrade deaktiviert, wenn die AMSI für eine Webanwendung deaktiviert ist.

- Die Textkörperüberprüfung kann nicht aktiviert werden, ohne die Headerüberprüfung zu aktivieren.

- Die Standardkonfiguration für die Textüberprüfung ist der ausgeglichene Modus. Nach dem Upgrade auf SPSE Version 25H1 ist für jede Webanwendung, für die AMSI aktiviert war, auch die Textüberprüfung im ausgeglichenen Modus aktiviert.

Konfigurieren von AMSI mithilfe von PowerShell

Alternativ können Sie die AMSI-Integration für eine Webanwendung mithilfe von PowerShell-Befehlen aktivieren/deaktivieren.

Führen Sie zum Deaktivieren den folgenden PowerShell-Befehl aus:

Disable-SPFeature -Identity 4cf046f3-38c7-495f-a7da-a1292d32e8e9 -Url <web application URL>

Führen Sie zum Aktivieren den folgenden PowerShell-Befehl aus:

Enable-SPFeature -Identity 4cf046f3-38c7-495f-a7da-a1292d32e8e9 -Url <web application URL>

Nach dem Upgrade auf SharePoint Server-Abonnementedition Version 25H1-Build können Sie die Einstellungen für die Textüberprüfung auch mithilfe von PowerShell konfigurieren. Führen Sie den folgenden Befehl aus, um den Textscanmodus festzulegen:

$webAppUrl = "http://spwfe"

$webApp = Get-SPWebApplication -Identity $webAppUrl

$webApp.AMSIBodyScanMode = 1 # 0 = Off, 1 = Balanced, 2 = Full

$webApp.Update() # To save changes

# Iisreset # restarting the IIS service or recycling the app pool may be required when switching modes

Führen Sie den folgenden Befehl aus, um den Textscanmodus mit Zielendpunkten auf ausgeglichenen Modus festzulegen:

# Get current list of targeted endpoints

$webApp.AMSITargetedEndpoints

# Add a targeted endpoint

$webApp.AddAMSITargetedEndpoints('/test/page123', 1)

# Get a certain targeted endpoint

$webApp.GetAMSITargetedEndpoint('/test/page123')

# Remove a targeted endpoint

$webApp.RemoveAMSITargetedEndpoints('/test/page123')

# Update the web app object to save changes

$webApp.Update()

Führen Sie den folgenden Befehl aus, um den Textscanmodus auf Den vollständigen Modus mit ausgeschlossenen Endpunkten festzulegen:

# Get current list of excluded endpoints

$webApp.AMSIExcludedEndpoints

# Add an excluded endpoint

$webApp.AddAMSIExcludedEndpoints('/test/page123', 1)

# Get a certain excluded endpoint

$webApp.GetAMSIExcludedEndpoint('/test/page123')

# Remove an excluded endpoint

$webApp.RemoveAMSIExcludedEndpoints('test123456')

# Update the web app object to save changes

$webApp.Update()

Testen und Überprüfen der AMSI-Integration mit SharePoint Server

Sie können das Amsi-Feature (Antimalware Scan Interface) testen, um sicherzustellen, dass es ordnungsgemäß funktioniert. Dies umfasst das Senden einer Anforderung an SharePoint Server mit einer speziellen Testzeichenfolge, die Microsoft Defender zu Testzwecken erkennt. Diese Testzeichenfolge ist nicht gefährlich, aber Microsoft Defender behandelt sie so, als wäre sie böswillig, sodass Sie bestätigen können, wie sie sich verhält, wenn sie auf böswillige Anforderungen trifft.

Wenn die AMSI-Integration in SharePoint Server aktiviert ist und Microsoft Defender als Malwareerkennungsmodul verwendet, führt das Vorhandensein dieser Testzeichenfolge dazu, dass die Anforderung von AMSI blockiert wird, anstatt von SharePoint verarbeitet zu werden.

Die Testzeichenfolge ähnelt der EICAR-Testdatei , unterscheidet sich jedoch geringfügig, um Verwirrung bei der URL-Codierung zu vermeiden.

Sie können die AMSI-Integration testen, indem Sie die Testzeichenfolge entweder als Abfragezeichenfolge oder als HTTP-Header in Ihrer Anforderung an SharePoint Server hinzufügen.

Verwenden einer Abfragezeichenfolge zum Testen der AMSI-Integration

amsiscantest:x5opap4pzx54p7cc7$eicar-standard-antivirus-test-fileh+h*

Beispiel: Senden einer Anforderung an https://servername/sites/sitename?amsiscantest:x5opap4pzx54p7cc7$eicar-standard-antivirus-test-fileh+h*

Invoke-WebRequest -Uri "https://servername/sites/sitename?amsiscantest:x5opap4pzx54p7cc7$eicar-standard-antivirus-test-fileh+h*" -Method GET

Verwenden eines HTTP-Headers zum Testen der AMSI-Integration

amsiscantest: x5opap4pzx54p7cc7$eicar-standard-antivirus-test-fileh+h*

Beispiel: Senden Sie eine Anforderung, die wie folgt aussieht.

GET /sites/sitename HTTP/1.1

Host: servername

amsiscantest: x5opap4pzx54p7cc7$eicar-standard-antivirus-test-fileh+h*

Microsoft Defender erkennt dies als folgenden Exploit:

Exploit:Script/SharePointEicar.A

Hinweis

Wenn Sie eine andere Engine für die Erkennung von Schadsoftware als Microsoft Defender verwenden, sollten Sie sich an Ihren Anbieter für die Malwareerkennungs-Engine wenden, um die beste Möglichkeit zum Testen der Integration mit dem AMSI-Feature in SharePoint Server zu ermitteln.

Weitere Referenzen

Auswirkungen der Verwendung von Microsoft Defender als primäre AMSI-Lösung auf die Leistung

Standardmäßig wird Microsoft Defender Antivirus (MDAV), eine AMSI-fähige Lösung, automatisch aktiviert und auf Endpunkten und Geräten installiert, auf denen Windows 10, Windows Server 2016 und höher ausgeführt wird. Wenn Sie keine Antiviren-/Antischadsoftwareanwendung installiert haben, funktioniert die SharePoint Server AMSI-Integration mit MDAV. Wenn Sie eine andere Antiviren-/Antischadsoftwareanwendung installieren und aktivieren, wird MDAV automatisch deaktiviert. Wenn Sie die andere App deinstallieren, wird MDAV automatisch wieder aktiviert, und die SharePoint Server-Integration funktioniert mit MDAV.

Die Verwendung von MDAV auf SharePoint Server bietet folgende Vorteile:

- MDAV ruft Signaturen ab, die schädlichen Inhalten entsprechen. Wenn Microsoft von einem Exploit erfährt, der blockiert werden kann, kann eine neue MDAV-Signatur bereitgestellt werden, um zu verhindern, dass sich der Exploit auf SharePoint auswirkt.

- Verwenden vorhandener Technologien zum Hinzufügen von Signaturen für schädliche Inhalte.

- Nutzen Sie das Know-how des Microsoft-Schadsoftware-Forschungsteams für das Hinzufügen von Signaturen.

- Verwenden bewährter Methoden, die MDAV bereits für das Hinzufügen anderer Signaturen anwendet.

Dies kann auswirkungen auf die Leistung der Webanwendung haben, da die AMSI-Überprüfung CPU-Ressourcen verwendet. Es gibt keine eindeutigen Auswirkungen auf die Leistung der AMSI-Überprüfung beim Testen mit MDAV und keine Änderungen an den vorhandenen dokumentierten SharePoint Server-Antivirenausschlüssen. Jeder Antivirenanbieter entwickelt eigene Definitionen, die AMSI-Technologie nutzen. Daher hängt Ihr Schutzniveau weiterhin davon ab, wie schnell Ihre spezifische Lösung aktualisiert werden kann, um die neuesten Bedrohungen zu erkennen.

Microsoft Defender Version über die Befehlszeile

Hinweis

Wenn Sie Microsoft Defender verwenden, können Sie die Befehlszeile verwenden und sicherstellen, dass die Signaturen mit der neuesten Version aktualisiert werden.

- Starten Sie

Command Promptals Administrator. - Navigieren Sie zu

%ProgramData%\Microsoft\Windows Defender\Platform\<antimalware platform version>. - Ausführen

mpcmdrun.exe -SignatureUpdate.

Diese Schritte bestimmen Ihre aktuelle Engine-Version, suchen nach aktualisierten Definitionen und berichten.

Copyright (C) Microsoft Corporation. All rights reserved.

C:\ProgramData\Microsoft\Windows Defender\Platform\4.18.2105.5-0>MpCmdRun.exe -SignatureUpdate

Signature update started . . .

Service Version: 4.18.2106.6

Engine Version: 1.1.18300.4

AntiSpyware Signature Version: 1.343.1364.0

AntiVirus Signature Version: 1.343.1364.0

Signature update finished. No updates needed

C:\ProgramData\Microsoft\Windows Defender\Platform\4.18.2105.5-0>