Microsoft Graph-Connector-Agent

Die Verwendung lokaler Connectors erfordert die Installation von Microsoft Graph-Connector-Agent-Software . Es ermöglicht eine sichere Datenübertragung zwischen lokalen Daten und den Connector-APIs. Dieser Artikel führt Sie durch die Installation und Konfiguration des Agents.

Installation

Laden Sie die neueste Version des Microsoft Graph-Connector-Agents herunter, und installieren Sie die Software mithilfe der Installationskonfiguration Assistent. Versionshinweise zur Connector-Agent-Software finden Sie hier.

Überprüfen der Ausführungsrichtlinie

Die Ausführungsrichtlinie muss festgelegt werden, um die Ausführung von remote signierten Skripts zu ermöglichen. Wenn eine Richtlinie auf Computer- oder Gruppenebene dasselbe einschränkt, schlägt die Installation von GCA fehl. Führen Sie den folgenden Befehl aus, um die Ausführungsrichtlinie abzurufen:

Get-ExecutionPolicy -List

Weitere Informationen und das Festlegen der richtigen Ausführungsrichtlinie finden Sie unter Ausführungsrichtlinie.

Empfohlene Konfiguration

Mithilfe der empfohlenen Konfiguration des Computers kann der Connector-Agent instance bis zu drei Verbindungen verarbeiten. Alle darüber hinausgehend betreffenden Verbindungen können die Leistung aller Verbindungen auf dem Agent beeinträchtigen. Dies ist die empfohlene Konfiguration:

- Windows 10, Windows Server 2016 R2 und höher

- .NET Framework 4.7.2

- .NET Core Desktop Runtime 8.0 (x64)

- 8 Kerne, 3 GHz

- 16 GB RAM, 2 GB Speicherplatz

- Netzwerkzugriff auf Datenquelle und Internet über 443

Wenn die Proxyserver oder Firewalls Ihres organization die Kommunikation mit unbekannten Domänen blockieren, fügen Sie der Zulassungsliste die folgenden Regeln hinzu:

| M365 Enterprise | M365 GCC | M365 GCCH |

|---|---|---|

1. *.servicebus.windows.net |

1. *.servicebus.usgovcloudapi.net |

1. *.servicebus.usgovcloudapi.net |

2. *.events.data.microsoft.com |

2. *.events.data.microsoft.com |

2. *.events.data.microsoft.com |

3. *.office.com |

3. *.office.com |

3. *.office.com, *.office365.us |

4. https://login.microsoftonline.com |

4. https://login.microsoftonline.com |

4. https://login.microsoftonline.com, https://login.microsoftonline.us |

5. https://gcs.office.com/ |

5. https://gcsgcc.office.com |

5. https://gcs.office365.us/ |

6. https://graph.microsoft.com/ |

6. https://graph.microsoft.com |

6. https://graph.microsoft.com/, https://graph.microsoft.us/ |

Hinweis

Die Proxyauthentifizierung wird nicht unterstützt. Wenn Ihre Umgebung über einen Proxy verfügt, der eine Authentifizierung erfordert, empfiehlt es sich, dem Connector-Agent zu erlauben, den Proxy zu umgehen.

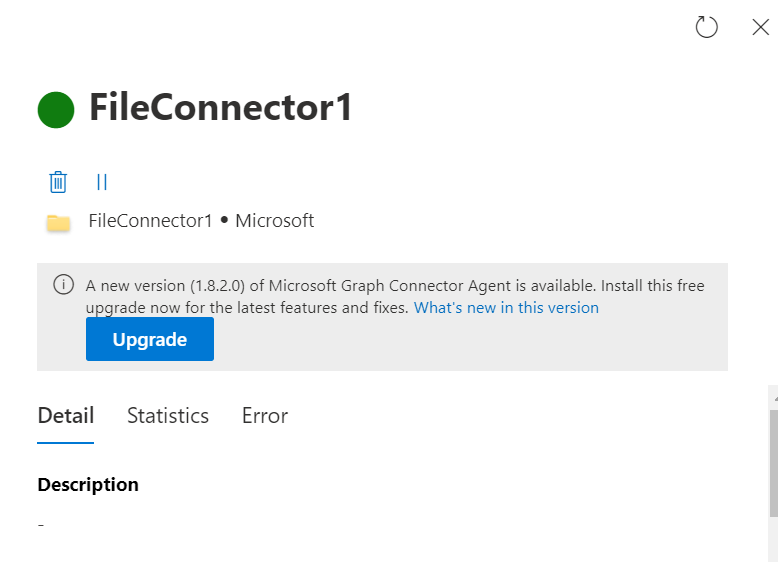

Upgraden

Der Microsoft Graph-Connector-Agent kann auf zwei Arten aktualisiert werden:

Laden Sie den Microsoft Graph-Connector-Agent manuell über den Link im Installationsabschnitt herunter, und installieren Sie es.

Klicken Sie auf die Schaltfläche "Upgrade", die im Verbindungsbereich verfügbar ist, wie in der Abbildung gezeigt:

Die Upgradeschaltfläche ist für Agents, die von Version 1.x auf Version 2.x aktualisieren, nicht verfügbar. Führen Sie die folgenden Schritte aus, wenn der Agent von version 1.x auf 2.x aktualisiert wird:

Laden Sie das Installationsprogramm über den Link im Installationsabschnitt herunter.

Das Installationsprogramm fordert Sie auf, die .NET 8 Desktop-Runtime zu installieren, falls sie noch nicht installiert ist.

Zulassen der Kommunikation mit dem Endpunkt *.office.com.

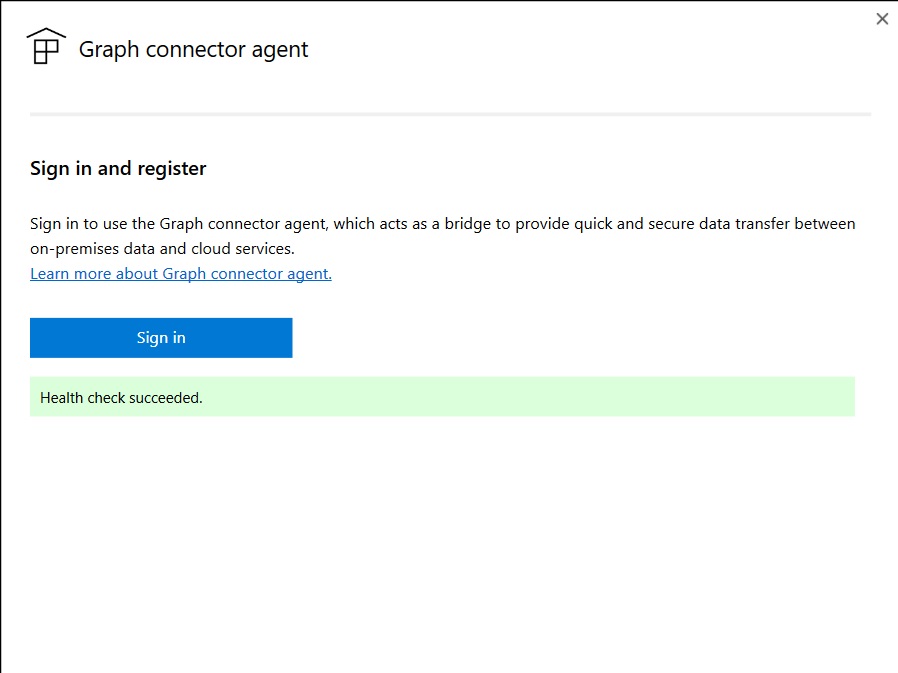

Nach der Installation wird die GCA-Konfigurations-App neu gestartet. Wenn GCA nicht registriert ist, melden Sie sich an, und fahren Sie mit der Registrierung fort.

Wenn GCA bereits registriert ist, zeigt die GCA-Konfigurations-App die folgende Erfolgsmeldung an:

Wenn Sie Fehler feststellen, führen Sie die vorgeschlagenen Schritte zur Entschärfung in der Fehlermeldung aus, und schließen Sie & öffnen Sie die GCA-Konfigurations-App erneut.

Wenn die Fehlermeldung lautet: "Die Integrität des Agents kann nicht bestimmt werden. Wenn der Fehler weiterhin auftritt, wenden Sie sich an den Support.", starten Sie GcaHostService neu (Schritte im Abschnitt zur Problembehandlung), und öffnen Sie die GCA-Konfigurations-App erneut.

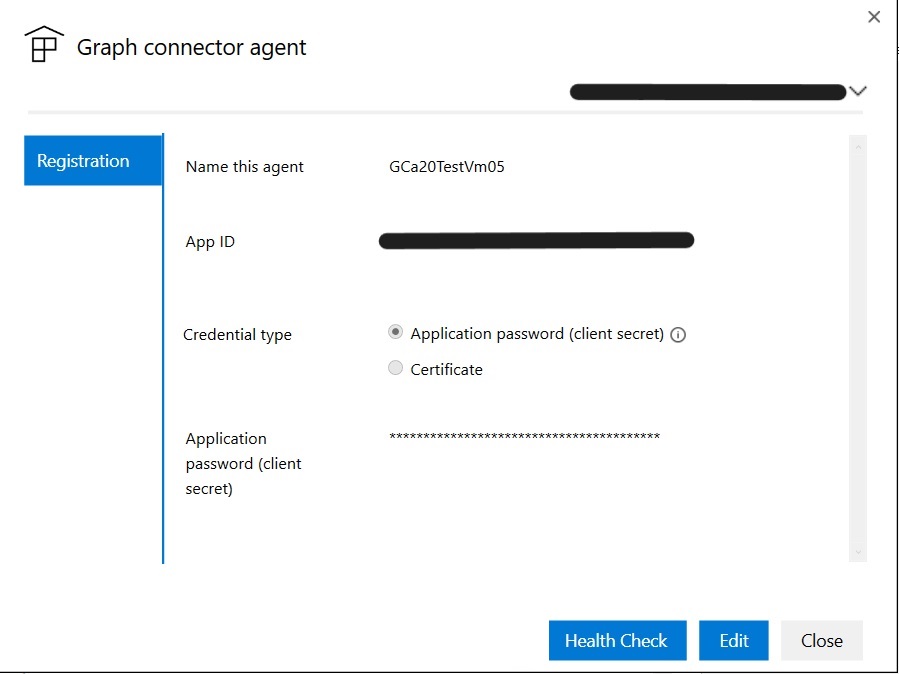

Sie können die Überprüfungen jederzeit ausführen, indem Sie die GCA-Konfigurations-App schließen und öffnen oder die Schaltfläche "Integritätsprüfung" neben der Schaltfläche "Bearbeiten" im Bildschirm mit den Registrierungsdetails verwenden.

Hinweis

Wenn der Microsoft Graph-Connector-Agent deinstalliert und neu installiert wird, müssen alle vorhandenen Verbindungen neu erstellt werden. Alte Verbindungen werden unbrauchbar und können nicht neu erstellt werden. Löschen Sie nach der Neuinstallation des Agents ältere Verbindungen, und erstellen Sie neue Verbindungen.

Erstellen und Konfigurieren einer App für den Agent

Melden Sie sich zunächst an, und beachten Sie, dass die mindestens erforderliche Berechtigung für das Konto der Suchadministrator ist. Der Agent fordert Sie dann auf, Authentifizierungsdetails anzugeben. Führen Sie die Schritte zum Erstellen einer App aus, und generieren Sie die erforderlichen Authentifizierungsdetails.

App erstellen

Wechseln Sie zum Azure-Portal, und melden Sie sich mit Administratoranmeldeinformationen für den Mandanten an.

Navigieren Sie im Navigationsbereich zu Microsoft Entra ID ->App-Registrierungen, und wählen Sie Neue Registrierung aus.

Geben Sie einen Namen für die App an, und wählen Sie Registrieren aus.

Notieren Sie sich die Anwendungs-ID (Client-ID).

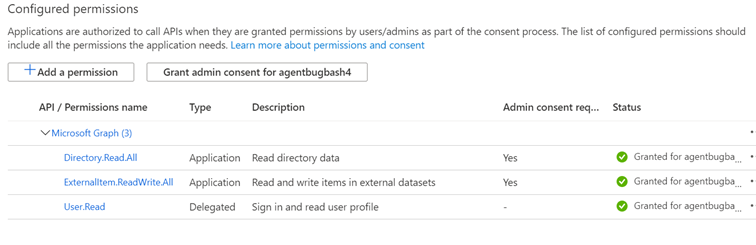

Öffnen Sie API-Berechtigungen im Navigationsbereich, und wählen Sie Berechtigung hinzufügen aus.

Wählen Sie Microsoft Graph und dann Anwendungsberechtigungen aus.

Suchen Sie nach den folgenden Berechtigungen, und wählen Sie Berechtigungen hinzufügen aus.

Berechtigung Wann ist die Erforderliche Berechtigung? ExternalItem.ReadWrite.OwnedBy oder ExternalItem.ReadWrite.All Immer ExternalConnection.ReadWrite.OwnedBy Immer Directory.Read.All Erforderlich für Dateifreigabe-, MS SQL- und Oracle SQL-Connectors Wählen Sie Administratoreinwilligung für [TenantName] erteilen aus, und bestätigen Sie, indem Sie Ja auswählen.

Überprüfen Sie, ob sich die Berechtigungen im Status "Gewährt" befinden.

Konfigurieren einer Authentifizierung

Sie können Authentifizierungsdetails mithilfe eines geheimen Clientschlüssels oder zertifikats angeben. Führen Sie die Schritte Ihrer Wahl aus.

Konfigurieren des geheimen Clientschlüssels für die Authentifizierung

Wechseln Sie zum Azure-Portal, und melden Sie sich mit Administratoranmeldeinformationen für den Mandanten an.

Öffnen Sie die App-Registrierung im Navigationsbereich, und wechseln Sie zur entsprechenden App. Wählen Sie unter Verwalten die Option Zertifikate und Geheimnisse aus.

Wählen Sie Neuer geheimer Clientschlüssel und dann einen Ablaufzeitraum für das Geheimnis aus. Kopieren Sie das generierte Geheimnis, und speichern Sie es, da es nicht erneut angezeigt wird.

Verwenden Sie diesen geheimen Clientschlüssel und die Anwendungs-ID, um den Agent zu konfigurieren. Alphanumerische Zeichen werden akzeptiert. Sie können keine Leerzeichen im Feld Name des Agents verwenden.

Verwenden eines Zertifikats für die Authentifizierung

Für die Verwendung der zertifikatbasierten Authentifizierung gibt es drei einfache Schritte:

- Erstellen oder Abrufen eines Zertifikats

- Hochladen des Zertifikats in die Azure-Portal

- Zuweisen des Zertifikats zum Agent

Schritt 1: Abrufen eines Zertifikats

Sie können das Skript verwenden, um ein selbstsigniertes Zertifikat zu generieren. Ihr organization lässt möglicherweise keine selbstsignierten Zertifikate zu. Verwenden Sie in diesem Fall diese Informationen, um die Anforderungen zu verstehen und ein Zertifikat gemäß den Richtlinien Ihrer organization zu erwerben.

$dnsName = "<TenantDomain like agent.onmicrosoft.com>" # Your DNS name

$password = "<password>" # Certificate password

$folderPath = "D:\New folder\" # Where do you want the files to get saved to? The folder needs to exist.

$fileName = "agentcert" # What do you want to call the cert files? without the file extension

$yearsValid = 10 # Number of years until you need to renew the certificate

$certStoreLocation = "cert:\LocalMachine\My"

$expirationDate = (Get-Date).AddYears($yearsValid)

$certificate = New-SelfSignedCertificate -DnsName $dnsName -CertStoreLocation $certStoreLocation -NotAfter $expirationDate -KeyExportPolicy Exportable -KeySpec Signature -KeyLength 2048 -KeyAlgorithm RSA -HashAlgorithm SHA256

$certificatePath = $certStoreLocation + '\' + $certificate.Thumbprint

$filePath = $folderPath + '\' + $fileName

$securePassword = ConvertTo-SecureString -String $password -Force -AsPlainText

Export-Certificate -Cert $certificatePath -FilePath ($filePath + '.cer')

Export-PfxCertificate -Cert $certificatePath -FilePath ($filePath + '.pfx') -Password $securePassword

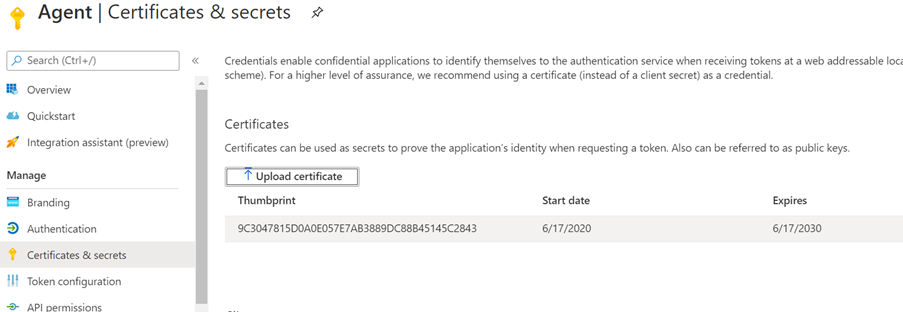

Schritt 2: Hochladen des Zertifikats in die Azure-Portal

Öffnen Sie die Anwendung, und navigieren Sie im linken Bereich zum Abschnitt Zertifikate und Geheimnisse.

Wählen Sie Zertifikat hochladen aus, und laden Sie die .cer-Datei hoch.

Öffnen Sie die App-Registrierung , und wählen Sie im Navigationsbereich Zertifikate und Geheimnisse aus. Kopieren Sie den Zertifikatfingerabdruck.

Schritt 3: Zuweisen des Zertifikats zum Agent

Die Verwendung des Beispielskripts zum Generieren eines Zertifikats würde die PFX-Datei an dem im Skript angegebenen Speicherort speichern.

Laden Sie die Pfx-Zertifikatdatei auf den Agent-Computer herunter.

Doppelklicken Sie auf die pfx-Datei, um das Dialogfeld für die Zertifikatinstallation zu starten.

Wählen Sie Lokaler Computer als Speicherort bei der Installation des Zertifikats aus.

Öffnen Sie nach der Installation des Zertifikats über das StartmenüComputerzertifikate verwalten.

Wählen Sie unter Persönliche> Zertifikate das neu installierte Zertifikataus.

Halten Sie das Zertifikat gedrückt (oder klicken Sie mit der rechten Maustaste darauf), und wählen Sie Alle Aufgaben>Private Schlüssel verwalten aus.

Wählen Sie im Dialogfeld "Berechtigungen" die Option Hinzufügen aus. Es wird ein neues Fenster geöffnet. Wählen Sie "Standorte" aus. Wählen Sie unter den angezeigten Speicherorten den Computer aus, auf dem der Agent installiert ist, und wählen Sie OK aus.

Geben Sie im Dialogfeld für die Benutzerauswahl Folgendes ein: NT Service\GcaHostService , und wählen Sie OK aus. Wählen Sie nicht Namen überprüfen aus.

Klicken Sie im Dialogfeld "Berechtigungen" auf OK. Der Agent-Computer ist jetzt so konfiguriert, dass der Agent Token mithilfe des Zertifikats generiert.

Problembehandlung

Installationsfehler

Wenn ein Installationsfehler auftritt, überprüfen Sie die Installationsprotokolle, indem Sie folgendes ausführen: msiexec /i "< path to msi >\GcaInstaller.msi" /L*V "< destination path >\install.log". Stellen Sie sicher, dass sie keine Sicherheitsausnahmen erhalten. Im Allgemeinen treten diese Ausnahmen aufgrund falscher Richtlinieneinstellungen auf. Die Ausführungsrichtlinie muss remote signiert werden. Weitere Informationen finden Sie im Abschnitt "Installation" dieses Dokuments.

Wenn die Fehler nicht behebt werden können, senden Sie eine E-Mail an Microsoft Graph | Unterstützung mit den Protokollen.

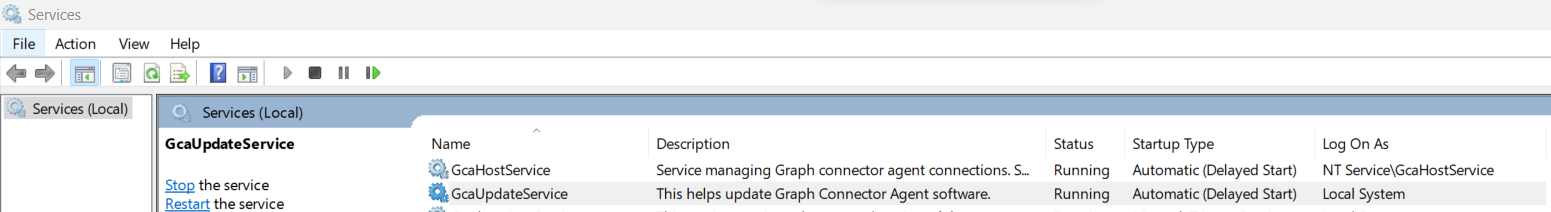

Registrierungsfehler

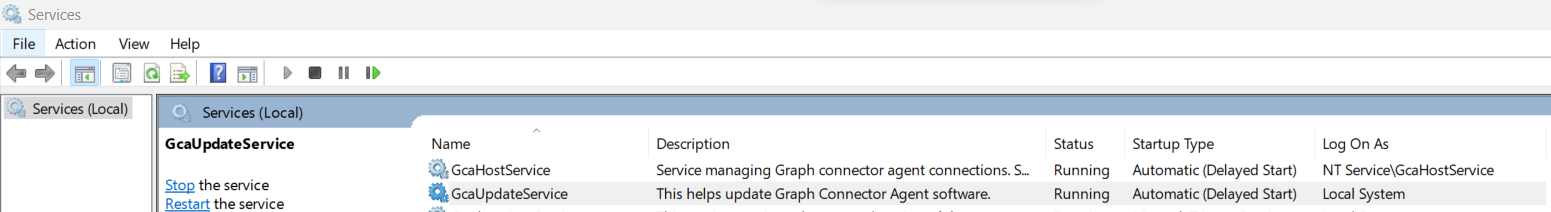

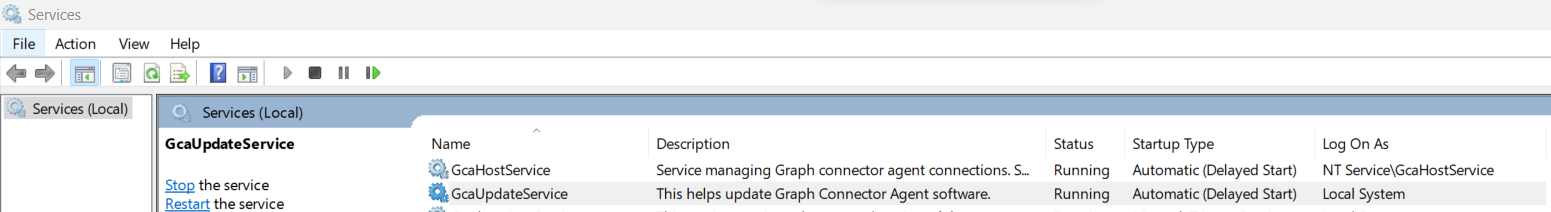

Wenn bei der Anmeldung zum Konfigurieren der Anwendung ein Fehler auftritt und der Fehler "Fehler bei der Anmeldung, wählen Sie die Anmeldeschaltfläche aus, um es erneut zu versuchen", auch nach erfolgreicher Browserauthentifizierung, öffnen Sie services.msc, und überprüfen Sie, ob GcaHostService ausgeführt wird. Wenn es nicht gestartet wird, starten Sie es manuell. Wechseln Sie im Task-Manager zu Dienste, und überprüfen Sie, ob GcaHostService ausgeführt wird. Andernfalls klicken Sie mit der rechten Maustaste, und starten Sie den Dienst.

Wenn der Dienst nicht mit dem Fehler "Der Dienst wurde aufgrund eines Anmeldefehlers nicht gestartet" gestartet werden kann, überprüfen Sie, ob das virtuelle Konto "NT Service\GcaHostService" über die Berechtigung zum Anmelden als Dienst auf dem Computer verfügt. Anweisungen finden Sie unter diesem Link . Wenn die Option zum Hinzufügen eines Benutzers oder einer Gruppe unter Lokale Richtlinien\Zuweisung von Benutzerrechten ausgegraut ist, bedeutet dies, dass der Benutzer, der versucht, dieses Konto hinzuzufügen, keine Administratorrechte auf diesem Computer hat oder dass eine Gruppenrichtlinie dies außer Kraft setzt. Die Gruppenrichtlinie muss aktualisiert werden, damit sich der Hostdienst als Dienst anmelden kann.

Fehler nach der Registrierung

Nach der Registrierung können sich einige lokale Einstellungen auf die Konnektivität des Agents auswirken.

Agent ist offline

Der Agent gilt als offline, wenn er die Microsoft Graph-Connectordienste nicht kontaktieren kann. Führen Sie in solchen Fällen die folgenden Schritte aus:

Überprüfen, ob der Agent ausgeführt wird: Melden Sie sich bei dem Computer an, auf dem der Agent installiert ist, und überprüfen Sie, ob er ausgeführt wird. Wechseln Sie im Task-Manager zu Dienste, und überprüfen Sie, ob GcaHostService ausgeführt wird. Andernfalls klicken Sie mit der rechten Maustaste, und starten Sie den Dienst.

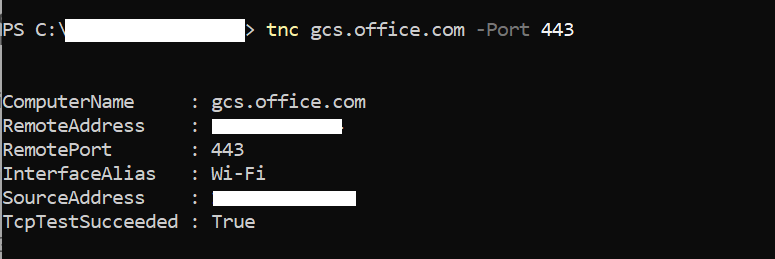

Überprüfen Sie, ob die Gcs.office.com der Domäne erreichbar ist. (Ersetzen Sie für einen GCC-Mandanten gcsgcc.office.com, und ersetzen Sie für einen GCCHigh-Mandanten gcs.office365.us, wie in der ausgangstabelle gezeigt.) Führen Sie die folgenden Schritte aus:

- Führen Sie in PowerShell den folgenden Befehl aus:

tnc gcs.office.com -Port 443Die Antwort sollte die Ausgabe "TcpTestSucceeded: True" wie gezeigt enthalten:

Wenn es false ist, überprüfen Sie, ob die Domäne in Ihrem Proxy/Ihrer Firewall zulässig ist und dass Anforderungen den Proxy durchlaufen.

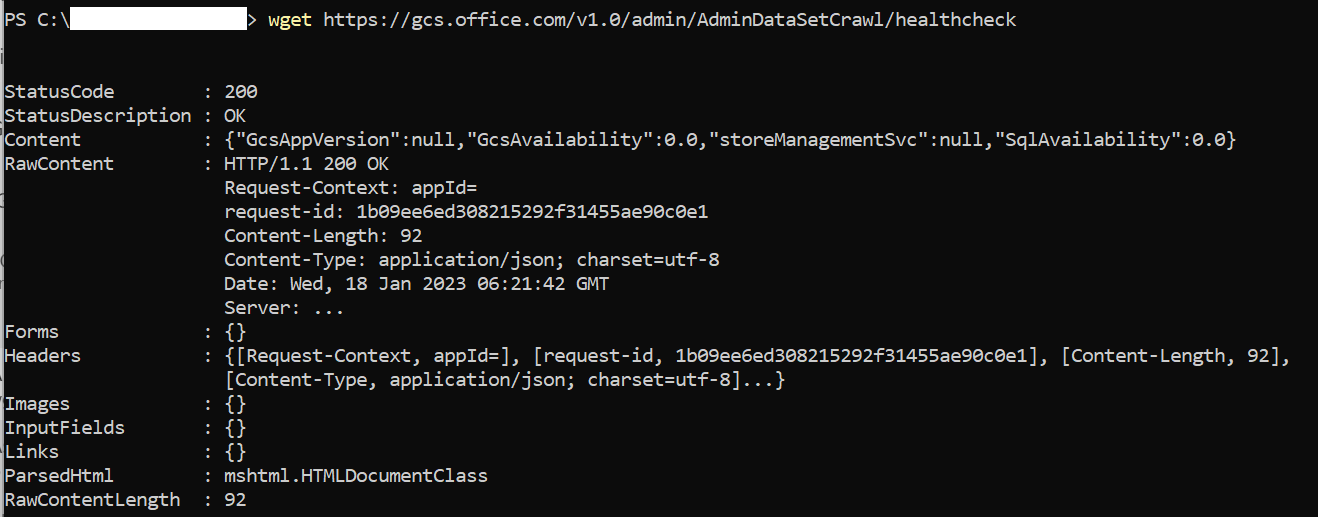

- Führen Sie für einen spezifischeren Test oder wenn Sie tnc nicht ausführen können, weil DER ICMP-Ping in Ihrem Netzwerk blockiert ist, den folgenden Befehl aus:

wget https://gcs.office.com/v1.0/admin/AdminDataSetCrawl/healthcheckDie Ausgabe sollte "StatusCode: 200" enthalten.

Wenn es nicht 200 ist, überprüfen Sie, ob die Domäne in Ihrem Proxy/Ihrer Firewall zulässig ist und dass Anforderungen den Proxy durchlaufen.

Wenn die Schritte erfolgreich ausgeführt wurden und der Agent weiterhin offline ist, überprüfen Sie die GCA-Protokolle auf Netzwerkproxyprobleme.

- GcaHostService-Protokolle befinden sich am angegebenen Speicherort (Möglicherweise müssen Sie manuell zu diesem Pfad navigieren – Kopieren und Einfügen im Datei-Explorer funktioniert möglicherweise nicht):

- Für Windows Server 2016 Betriebssystem: C:\Users\GcaHostService\AppData\Local\Microsoft\GraphConnectorAgent\HostService\logs

- Für alle anderen unterstützten Windows-Betriebssystemversionen: C:\Windows\ServiceProfiles\GcaHostService\AppData\Local\Microsoft\GraphConnectorAgent\HostService\logs

- Sortieren Sie die Protokolldateien im Ordner in umgekehrter Reihenfolge von "Änderungszeit", und öffnen Sie die letzten beiden Dateien.

- Suchen Sie nach Fehlermeldungen mit folgendem Text: "Es konnte keine Verbindung hergestellt werden, da der Zielcomputer dies aktiv abgelehnt hat."

- Gibt an, dass ein Problem mit den Netzwerkeinstellungen vorliegt, die verhindern, dass das virtuelle GcaHostService-Konto den https://gcs.office.com Endpunkt kontaktiert.

- Wenden Sie sich an Ihr Netzwerk-/Proxyteam, um zuzulassen, dass das virtuelle Konto (NT Service\GcaHostService) Datenverkehr an diese Domäne senden kann.

- Sie können überprüfen, ob das Problem behoben ist, wenn die Protokolldatei diese Fehler nicht mehr enthält.

- GcaHostService-Protokolle befinden sich am angegebenen Speicherort (Möglicherweise müssen Sie manuell zu diesem Pfad navigieren – Kopieren und Einfügen im Datei-Explorer funktioniert möglicherweise nicht):

Wenn ihr Problem durch keinen der Schritte behoben wird, senden Sie eine E-Mail an Microsoft Graph | Unterstützen sie, und stellen Sie die beiden neuesten Protokolldateien vom oben genannten Speicherort bereit.

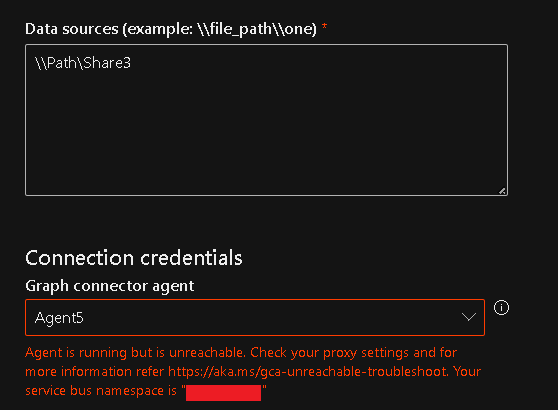

Agent ist nicht erreichbar

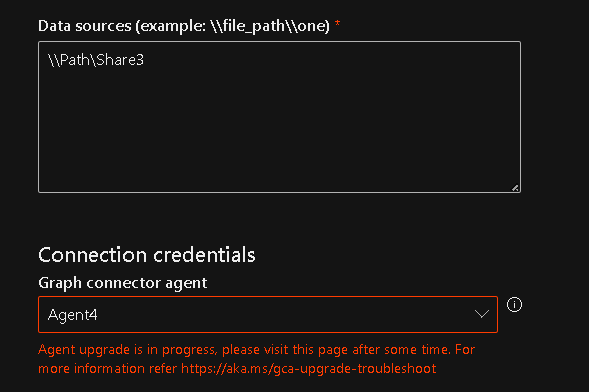

Beim Einrichten der Verbindung, wenn der Agent nicht erreichbar ist, wird dieser Bildschirm angezeigt:

Führen Sie die folgenden Schritte aus, um die Problembehandlung zu beheben, indem Sie den in den Fehlerdetails angegebenen Service Bus-Namespace verwenden:

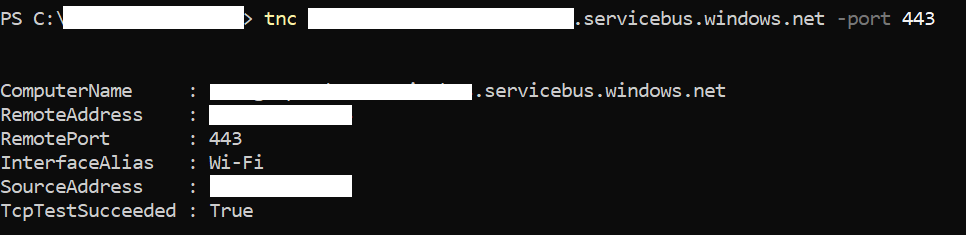

Führen Sie in PowerShell den folgenden Befehl aus:

tnc <yournamespacename>.servicebus.windows.net -port 443Die Antwort sollte die Ausgabe "TcpTestSucceeded: True" enthalten:

Wenn es false ist, überprüfen Sie, ob die Domäne in Ihrem Proxy/Ihrer Firewall zulässig ist und dass Anforderungen den Proxy durchlaufen.

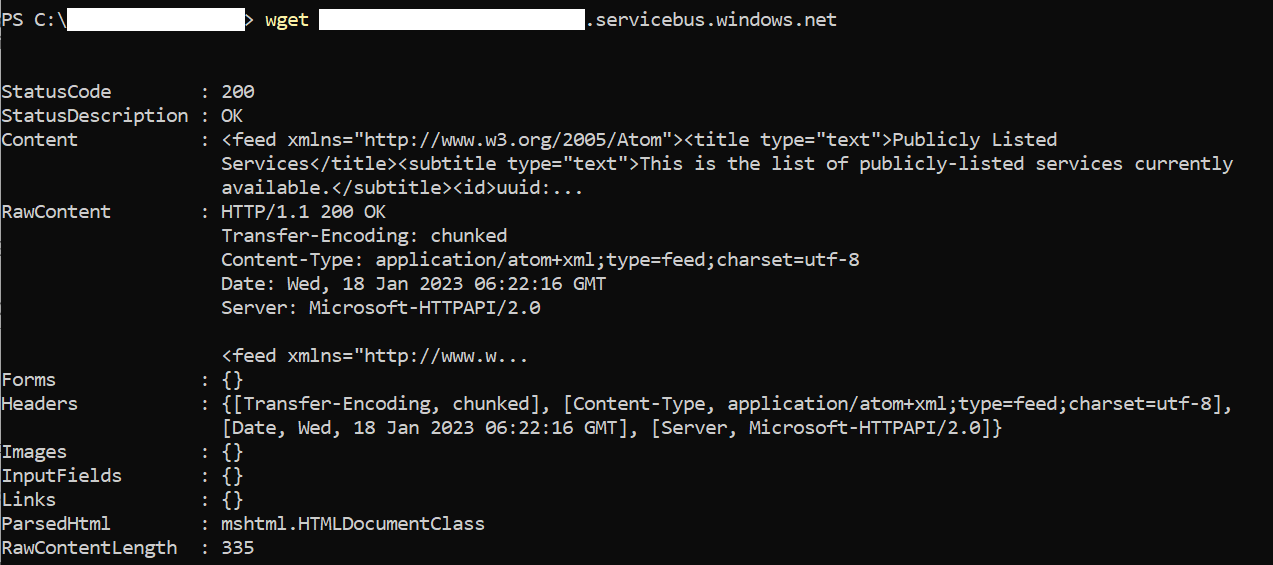

Wenn Sie tnc nicht ausführen können, weil ICMP-Ping in Ihrem Netzwerk blockiert ist, führen Sie den folgenden Befehl in PowerShell aus:

wget https://<yournamespacename>.servicebus.windows.net/Die Ausgabe sollte "StatusCode: 200" enthalten:

Wenn es false ist, überprüfen Sie, ob die Domäne in Ihrem Proxy/Ihrer Firewall zulässig ist und dass Anforderungen den Proxy durchlaufen.

Wenn ihr Problem durch keinen der Schritte behoben wird, senden Sie eine E-Mail an Microsoft Graph | Unterstützen sie, und stellen Sie die beiden neuesten Protokolldateien vom oben genannten Speicherort bereit.

Update wird ausgeführt

Dieser Fehler tritt auf, wenn bereits ein Update ausgeführt wird und der Fehler nach maximal 30 Minuten verschwinden sollte.

Wenn der Fehler nach 30 Minuten weiterhin auftritt, führen Sie die folgenden Schritte aus:

Überprüfen, ob der Agent ausgeführt wird: Melden Sie sich bei dem Computer an, auf dem der Agent installiert ist, und überprüfen Sie, ob er ausgeführt wird. Wechseln Sie im Task-Manager zu Dienste, und überprüfen Sie, ob GcaHostService ausgeführt wird. Andernfalls klicken Sie mit der rechten Maustaste, und starten Sie den Dienst.

Wenn das Problem weiterhin angezeigt wird, senden Sie eine E-Mail an Microsoft Graph | Unterstützung und Bereitstellung der beiden neuesten Protokolldateien. Manuelles Durchlaufen des Speicherorts für den Zugriff auf die Protokolle und Freigeben desSelben für das Team: C:\Windows\System32\config\systemprofile\AppData\Local\Microsoft\GraphConnectorAgent\AgentUpdateApp\logs

Verbindungsfehler

Wenn die Aktion "Verbindung testen" beim Erstellen einer Verbindung fehlschlägt und den Fehler "Bitte überprüfen Sie Benutzername/Kennwort und den Datenquellenpfad" anzeigt, auch wenn der angegebene Benutzername und das Kennwort korrekt sind, stellen Sie sicher, dass das Benutzerkonto über interaktive Anmelderechte für den Computer verfügt, auf dem der Connector-Agent installiert ist. Sie können die Dokumentation zur Verwaltung von Anmelderichtlinien lesen, um die Anmelderechte zu überprüfen. Stellen Sie außerdem sicher, dass sich die Datenquelle und der Agent-Computer im selben Netzwerk befinden.