Azure Synapse Analytics: IP-Firewallregeln

In diesem Artikel werden IP-Firewallregeln erläutert, und Sie erfahren, wie Sie diese in Azure Synapse Analytics konfigurieren.

IP-Firewallregeln

IP-Firewallregeln gewähren oder verweigern den Zugriff auf Ihren Azure Synapse-Arbeitsbereich, basierend auf der IP-Quelladresse der jeweiligen Anforderung. Sie können IP-Firewallregeln für Ihren Arbeitsbereich konfigurieren. Auf Arbeitsbereichsebene konfigurierte IP-Firewallregeln gelten für alle öffentlichen Endpunkte des Arbeitsbereichs (dedizierte SQL-Pools, serverloser SQL-Pool und Entwicklung). Die maximale Anzahl von IP-Firewallregeln ist auf 128 beschränkt. Wenn die Einstellung Azure-Diensten und -Ressourcen den Zugriff auf diese Servergruppe gestatten aktiviert ist, zählt dies als eine einzige Firewallregel für den Arbeitsbereich.

Erstellen und Verwalten von IP-Firewallregeln

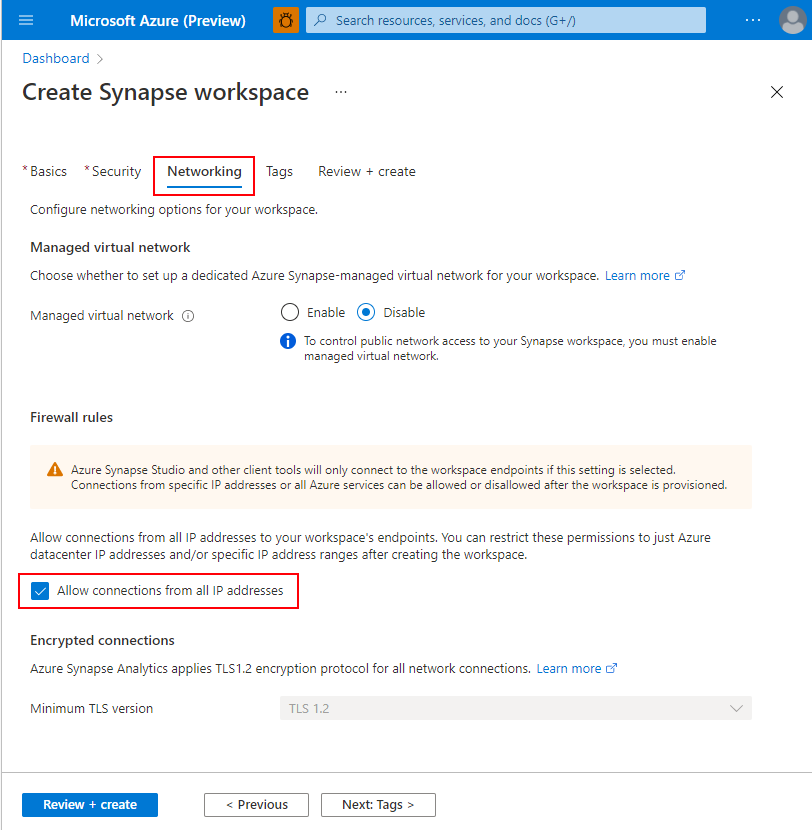

Es gibt zwei Möglichkeiten, um einem Azure Synapse-Arbeitsbereich IP-Firewallregeln hinzuzufügen. Um eine IP-Firewall zu Ihrem Arbeitsbereich hinzuzufügen, wählen Sie Netzwerk aus, und aktivieren beim Erstellen des Arbeitsbereichs die Option Verbindungen von allen IP-Adressen zulassen.

Wichtig

Dieses Feature ist nur für Azure Synapse-Arbeitsbereiche verfügbar, die keinem verwalteten virtuellen Netzwerk zugeordnet sind.

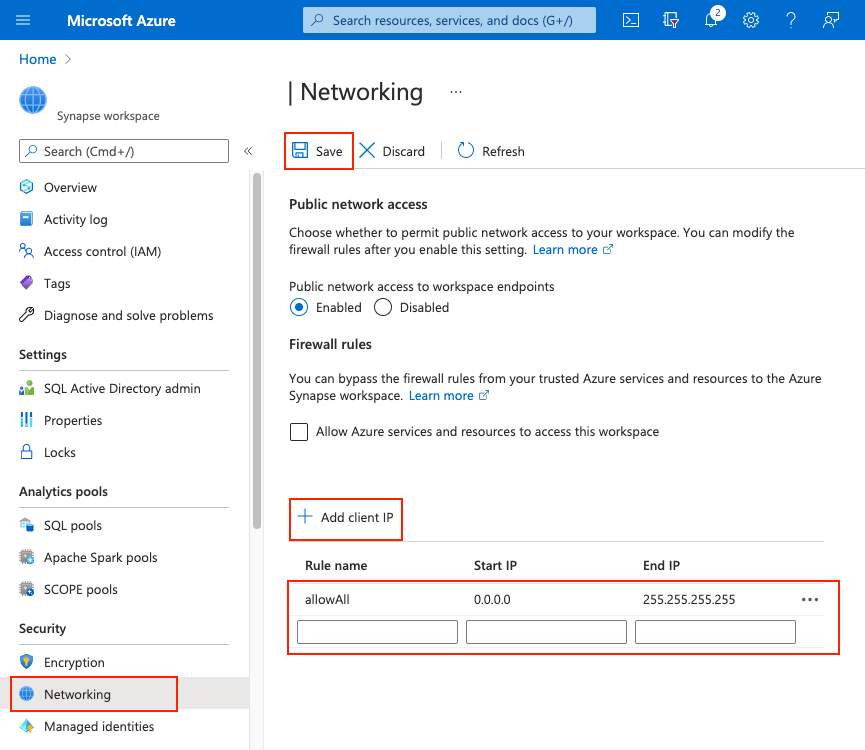

Sie können einem Synapse-Arbeitsbereich auch nach der Erstellung IP-Firewallregeln hinzufügen. Wählen Sie dazu im Azure-Portal im Bereich Sicherheit die Option Firewalls aus. Um eine neue IP-Firewallregel hinzuzufügen, geben Sie einen Namen sowie eine Start-IP-Adresse und eine End-IP-Adresse an. Wenn Sie abschließend Speichern aus.

Hinweis

Das Feature für den Zugriff aus öffentlichen Netzwerken ist nur für Azure Synapse-Arbeitsbereiche verfügbar, die einem verwalteten virtuellen Netzwerk von Azure Synapse Analytics zugeordnet sind. Sie können Ihren Azure Synapse-Arbeitsbereich jedoch immer noch für das öffentliche Netzwerk öffnen, unabhängig von seiner Zuordnung zu einem verwalteten virtuellen Netzwerk. Weitere Informationen finden Sie unter Zugriff aus öffentlichen Netzwerken.

Herstellen einer Verbindung mit Azure Synapse aus dem eigenen Netzwerk

Sie können über Synapse Studio eine Verbindung mit Ihrem Synapse-Arbeitsbereich herstellen. Sie können auch SQL Server Management Studio (SSMS) verwenden, um eine Verbindung mit den SQL-Ressourcen (dedizierte SQL-Pools und serverloser SQL-Pool) in Ihrem Arbeitsbereich herzustellen.

Vergewissern Sie sich, dass die Firewall in Ihrem Netzwerk und auf Ihrem lokalen Computer ausgehende Kommunikation an TCP-Port 80, 443 und 1443 zulässt. Diese Ports werden von Synapse Studio verwendet.

Um eine Verbindung mithilfe von Tools wie SSMS oder Power BI herzustellen, müssen Sie die ausgehende Kommunikation über den TCP-Port 1433 zulassen. Der von SSMS (Desktop Application) verwendete 1433-Port.

Hinweis

Azure Policy arbeitet auf einer Ebene über anderen Azure-Diensten, indem Richtlinienregeln für PUT-Anforderungen und GET-Antworten von Ressourcentypen angewendet werden, die zwischen Azure Resource Manager und dem besitzenden Ressourcenanbieter (RP) ausgetauscht werden. Aktualisierungen der Firewalleinstellungen des Synapse-Arbeitsbereichs im Azure-Portal werden jedoch mithilfe von POST-Aufrufen durchgeführt, z. B. mit dem ReplaceAllIpFirewallRules-Vorgang.

Aufgrund dieses Designs können Azure Policy-Definitionen keine Änderungen an Netzwerkeinstellungen blockieren, die über POST-Vorgänge vorgenommen wurden. Daher können Änderungen an Firewallregeln über das Azure-Portal Azure Policy umgehen, auch wenn restriktive Richtlinien vorhanden sind.

Verwalten der Firewall für den Azure Synapse-Arbeitsbereich

Weitere Informationen zum Verwalten der Firewall finden Sie in der Azure SQL-Dokumentation zum Verwalten von Firewalls auf Serverebene. Azure Synapse unterstützt nur IP-Firewallregeln auf Serverebene. IP-Firewallregeln auf Datenbankebene werden nicht unterstützt.

Weitere Informationen zu den Methoden zum programmgesteuerten Verwalten der Firewall finden Sie unter:

Zugehöriger Inhalt

- Erstellen eines Azure Synapse-Arbeitsbereichs

- Erstellen eines Azure Synapse-Arbeitsbereichs mit einem verwalteten virtuellen Arbeitsbereichsnetzwerk

- Problembehandlung bei Konnektivitätsproblemen mit Azure Private Link

- Behandeln von Problemen mit der Konnektivität privater Azure-Endpunkte