Bereitstellungsvoraussetzungen für die Microsoft Sentinel-Lösungen für SAP-Anwendungen

In diesem Artikel werden die Voraussetzungen für die Bereitstellung der Microsoft Sentinel-Lösung für SAP-Anwendungen aufgeführt, die je nachdem, ob Sie einen Datenkonnektor-Agent bereitstellen oder die agentlose Lösung mit dem SAP Cloud Connector verwenden. Wählen Sie oben auf dieser Seite die Option aus, die Ihrer Bereitstellung entspricht.

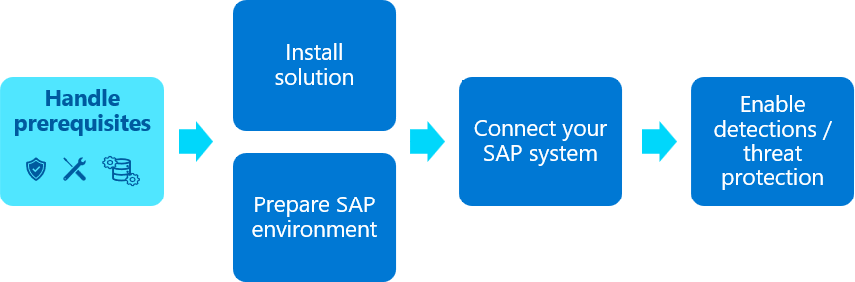

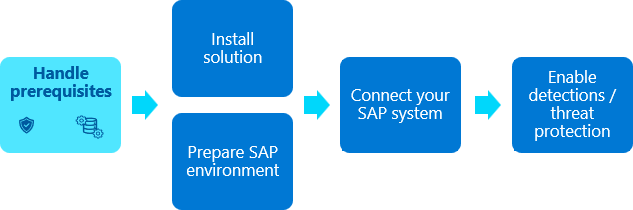

Die Überprüfung und Sicherstellung, dass Sie alle Voraussetzungen haben oder verstehen, ist der erste Schritt bei der Bereitstellung der Microsoft Sentinel-Lösung für SAP-Anwendungen. Wählen Sie einen Verbindungstyp aus, um die Voraussetzungen für Ihre Umgebung auflisten zu können.

Die Inhalte in diesem Artikel sind für Ihre Sicherheits-, Infrastruktur- und SAP BASIS-Teams relevant.

Inhalte in diesem Artikel sind für Ihre Sicherheits- und SAP BASIS-Teams relevant.

Wichtig

Die Lösung ohne Agent von Microsoft Sentinel ist in der eingeschränkten Vorschau als vorab freigegebenes Produkt verfügbar, das vor der kommerziellen Veröffentlichung noch erheblich geändert werden kann. Microsoft übernimmt hinsichtlich der hier bereitgestellten Informationen keine Gewährleistungen, weder ausdrücklich noch konkludent. Der Zugriff auf die Lösung ohne Agenterfordert außerdem die Registrierung und steht während des Vorschauzeitraums nur für genehmigte Kunden und Partner zur Verfügung. Weitere Informationen finden Sie unter Microsoft Sentinel for SAP goes agentless.

Voraussetzungen für Azure

In der Regel werden azure-Voraussetzungen von Ihren Sicherheitsteams verwaltet.

| Voraussetzung | BESCHREIBUNG | Erforderlich/optional |

|---|---|---|

| Zugriff auf Microsoft Sentinel | Notieren Sie sich Ihre *Arbeitsbereichs-ID und ihren Primärschlüssel für Ihren Log Analytics-Arbeitsbereich, der für Microsoft Sentinel aktiviert ist. Sie finden diese Details in Microsoft Sentinel: Wählen Sie im Navigationsmenü Einstellungen>Arbeitsbereichseinstellungen>Agent-Verwaltung aus. Kopieren Sie die Arbeitsbereichs-ID und den Primärschlüssel, und fügen Sie sie in eine temporäre Datei ein, um sie während des Bereitstellungsprozesses zu verwenden. |

Erforderlich |

| Berechtigungen zum Erstellen von Azure-Ressourcen | Sie müssen über die erforderlichen Berechtigungen zum Bereitstellen von Lösungen aus dem Microsoft Sentinel-Inhaltshub verfügen. Sie müssen auch über eine Besitzerrolle in der Microsoft Sentinel-Ressourcengruppe verfügen, die für Folgendes erforderlich ist: – Erstellen der Datensammlungsregel und des Datensammlungsendpunkts. – Zuweisen der Rolle "Monitoring Metrics Publisher " für die Datensammlungsregel. Weitere Informationen finden Sie unter Voraussetzungen für die Bereitstellung von Microsoft Sentinel-Lösungen und integrierten Microsoft Entra-Rollen. |

Erforderlich |

| Berechtigungen zum Erstellen eines Azure-Schlüsseltresors oder zum Zugriff auf einen bestehenden | Verwenden Sie Azure Key Vault, um geheime Schlüssel zu speichern, die zum Herstellen einer Verbindung mit Ihrem SAP-System erforderlich sind. Weitere Informationen finden Sie unter Zuweisen von Key Vault-Zugriffsberechtigungen. | Erforderlich, wenn Sie die SAP-Systemanmeldeinformationen in Azure Key Vault speichern möchten. Optional, wenn Sie sie in einer Konfigurationsdatei speichern möchten. Weitere Informationen finden Sie unter Erstellen eines virtuellen Computers und Konfigurieren des Zugriffs auf Ihre Anmeldeinformationen. |

| Berechtigungen zum Zuweisen einer privilegierten Rolle zum SAP-Datenconnector-Agent | Für die Bereitstellung des SAP-Datenconnector-Agents müssen Sie der VM-Identität Ihres Agents bestimmte Berechtigungen für den Microsoft Sentinel-Arbeitsbereich gewähren. Verwenden Sie dazu die Rolle des Agent-Operators für Microsoft Sentinel-Geschäftsanwendungen. Um diese Rolle zu gewähren, benötigen Sie Besitzer-Berechtigungen für die Ressourcengruppe, in der sich Ihr Microsoft Sentinel-Arbeitsbereich befindet. Weitere Informationen finden Sie unter Verbinden Ihres SAP-Systems durch Bereitstellen des Datenkonnektor-Agent-Containers. |

Erforderlich. Wenn Sie nicht über Besitzer-Berechtigungen für die Ressourcengruppe verfügen, kann der relevante Schritt auch von einer anderen Person ausgeführt werden, die über die entsprechenden Berechtigungen verfügt. Dies erfolgt dann separat, nachdem der Agent vollständig bereitgestellt wurde. |

Systemvoraussetzungen für den Datenkonnektor-Agent-Container

In der Regel werden systemvoraussetzungen von Ihren Infrastrukturteams verwaltet.

| Voraussetzung | BESCHREIBUNG |

|---|---|

| Systemarchitektur | Die Datenkonnektorkomponente der SAP-Lösung wird als Docker-Container bereitgestellt. Der Containerhost kann entweder ein physischer Computer oder ein virtueller Computer sein, er kann entweder lokal oder in einer beliebigen Cloud betrieben werden. Die VM, die den Container hostet, muss sich nicht im selben Azure-Abonnement wie Ihr Microsoft Sentinel-Arbeitsbereich befinden, nicht einmal im selben Microsoft Entra-Mandanten. |

| Unterstützte Linux-Versionen | Der SAP-Datenconnector-Agent wird mit den folgenden Linux-Distributionen getestet: – Ubuntu 18.04 oder höher – SLES Version 15 oder höher – RHEL Version 7.7 oder höher Wenn Sie ein anderes Betriebssystem verwenden, müssen Sie den Container möglicherweise manuell bereitstellen und konfigurieren. Weitere Informationen finden Sie unter Deploy the Microsoft Sentinel for SAP data connector agent container with expert options or open a support ticket. |

| Empfehlungen für die Dimensionierung des virtuellen Computers |

Mindestspezifikation, etwa für eine Laborumgebung: Standard_B2s-VM mit: – Zwei Kerne – 4 GB RAM Standardconnector (Standard): Standard D2as_v5-VM oder Standard_D2_v5-VM mit: – Zwei Kerne – 8 GB RAM Mehrere Connectors: Standard_D4as_v5 oder Standard_D4_v5-VM mit: – Vier Kerne – 16 GB RAM |

| Administratorrechte | Administratorrechte (Stamm) sind auf dem Containerhostcomputer erforderlich. |

| Netzwerkverbindungen | Stellen Sie sicher, dass der Container Zugriff auf Folgendes hat: Microsoft Sentinel: – Azure-Schlüsseltresor (in dem Bereitstellungsszenario, in dem der Azure-Schlüsseltresor zum Speichern von Geheimnissen verwendet wird – Den Host der SAP-Umgebung über die folgenden TCP-Ports: 32xx, 5xx13, 33xx und 48xx (falls SNC verwendet wird), wobei xx für die SAP-Instanznummer steht. |

| Software-Hilfsprogramme | Das Bereitstellungsskript für den SAP-Datenconnector installiert die folgende erforderliche Software auf der Containerhost-VM (je nach verwendeter Linux-Distribution kann die Liste geringfügig abweichen): - Unzip - NetCat - Docker - jq - curl |

| Verwaltete Identität oder Dienstprinzipal | Die neueste Version des SAP-Datenkonnektor-Agents erfordert eine verwaltete Identität oder einen Dienstprinzipal, um sich bei Microsoft Sentinel zu authentifizieren. Legacy-Agents werden für Updates auf die neueste Version unterstützt und müssen dann eine verwaltete Identität oder einen Dienstprinzipal verwenden, um mit Updates auf nachfolgende Versionen fortzufahren. |

SAP-Voraussetzungen für den Datenkonnektor-Agent-Container

Wir empfehlen, dass Ihr SAP BASIS-Team die VORAUSSETZUNGEN des SAP-Systems überprüfen und sicherstellen kann. Es ist dringend zu empfehlen, die Verwaltung Ihres SAP-Systems von einem erfahrenen SAP-Systemadministrator durchführen zu lassen.

| Voraussetzung | BESCHREIBUNG |

|---|---|

| Unterstützte SAP-Versionen | Der SAP-Datenconnector-Agent unterstützt SAP NetWeaver-Systeme und wurde mit SAP_BASIS-Versionen 731 und höher getestet. Für bestimmte Schritte in diesem Tutorial stehen alternative Anweisungen zur Verfügung, wenn Sie mit der älteren SAP-Version SAP_BASIS 740 arbeiten. |

| Erforderliche Software | SAP NetWeaver RFC SDK 7.50 (Hier herunterladen) Stellen Sie sicher, dass Sie auch über ein SAP-Benutzerkonto verfügen, um auf die Downloadseite für SAP-Software zugreifen zu können. |

| SAP-Systemdetails | Notieren Sie sich die folgenden SAP-Systemdetails: – SAP-System-IP-Adresse und FQDN-Hostname – SAP-Systemnummer, z. B. 00– SAP-System-ID aus dem SAP NetWeaver-System (z. B. NPL) – SAP-Client-ID, z. B. 001 |

| Zugriff auf SAP NetWeaver-Instanz | Der SAP-Datenconnector-Agent verwendet einen der folgenden Mechanismen für die Authentifizierung beim SAP-System: – SAP ABAP-Benutzer/Kennwort – Ein Benutzer mit einem X.509-Zertifikat. Für diese Option sind zusätzliche Konfigurationsschritte erforderlich. Weitere Informationen finden Sie unter Konfigurieren des Systems für die Verwendung von SNC für sichere Verbindungen. |

| SAP-Rollenanforderungen | Damit der SAP-Datenconnector eine Verbindung mit Ihrem SAP-System herstellen kann, müssen Sie eine SAP-Systemrolle erstellen. Es wird empfohlen, die erforderliche Systemrolle durch Bereitstellen der SAP-NPLK900271 Änderungsanforderung (CR) zu erstellen. Weitere Informationen finden Sie unter Konfigurieren der Microsoft Sentinel-Rolle. |

| Empfohlene CRs für zusätzliche Unterstützung | Stellen Sie empfohlene CRs auf Ihrem SAP-System bereit, um zusätzliche Details abzurufen, z. B. Client-IP-Adresse und zusätzliche Protokolle. Weitere Informationen finden Sie unter Konfigurieren der Unterstützung für zusätzliche Datenabrufe (empfohlen). |

Voraussetzungen für Azure

In der Regel werden azure-Voraussetzungen von Ihren Sicherheitsteams verwaltet.

| Voraussetzung | BESCHREIBUNG | Erforderlich/optional |

|---|---|---|

| Zugriff auf die eingeschränkte Vorschau | Für die Agentless-Lösung müssen Sie sich registrieren und sind nur für genehmigte Kunden und Partner während des begrenzten Vorschauzeitraums verfügbar. Weitere Informationen finden Sie unter Limited Preview Sign Up: Microsoft Sentinel Solution for SAP – Agent-less Data Connector. | Erforderlich |

| Berechtigungen zum Erstellen von Azure-Ressourcen | Sie müssen folgendes haben: – Die erforderlichen Berechtigungen zum Bereitstellen von Lösungen aus dem Microsoft Sentinel-Inhaltshub. Weitere Informationen finden Sie unter Voraussetzungen für die Bereitstellung von Microsoft Sentinel-Lösungen und integrierten Microsoft Entra-Rollen. Besitzer in der Microsoft Sentinel-Ressourcengruppe , erforderlich für: – Erstellung von Datensammlungsregel und Datensammlungsendpunkt. – Überwachen der Rollenzuweisung von Metriken publisher für die Datensammlungsregel. |

Erforderlich |

| Berechtigungen inMicrosoft Entra | Sie müssen über Berechtigungen in der Microsoft Entra-ID verfügen, die zum Erstellen von App-Registrierungen erforderlich ist. Diese Berechtigung kann über die Mitgliedschaft der integrierten Microsoft Entra-ID-Rolle abgerufen werden: - Anwendungsentwickler. |

Erforderlich |

SAP-Voraussetzungen für den agentlosen Datenkonnektor

Wir empfehlen, dass Ihr SAP BASIS-Team die VORAUSSETZUNGEN des SAP-Systems überprüfen und sicherstellen kann. Es ist dringend zu empfehlen, die Verwaltung Ihres SAP-Systems von einem erfahrenen SAP-Systemadministrator durchführen zu lassen.

| Voraussetzung | BESCHREIBUNG |

|---|---|

| Unterstützte SAP-Versionen | Die Agentless-Lösung unterstützt SAP NetWeaver-Systeme mit SAP_BASIS Versionen 750 und höher. |

| SAP-Umgebung | Ihre SAP-Umgebung muss folgendes haben: Das RSAU_API_GET_LOG_DATA Funktionsmodul, remote aktiviert auf Ihrem SAP-System. Weitere Informationen finden Sie in der SAP-Dokumentation. Ein SAP BTP-Unterkonto mit aktivierten Diensten: - SAP Integration Suite - SAP Process Integration Runtime - Cloud Foundry Runtime Weitere Informationen finden Sie in der SAP-Dokumentation. Testkonten werden unterstützt. Sap Cloud Connector bereitgestellt SAP NetWeaver Version 7.5 oder höher |

| SAP-Rollen und -Berechtigungen | Sie müssen über die folgenden Rollen in Ihren SAP-Systemen verfügen: In SAP NetWeaver 7.5+: SAP Netweaver Administrator In SAP BTP sind alle folgenden Rollen zu verwenden: - Unterkontoadministrator – Integrationsbereitstellung - PI_Administrator - PI_Integration_Developer - PI_Business_Expert |

Planen der Aufnahme

Es wird empfohlen, Ihre Systeme zu testen, um die Anzahl der Protokolle zu ermitteln, die jedes Ihrer SAP-Systeme an Microsoft Sentinel sendet. Die Abrechnung von Microsoft Sentinel hängt von der Anmeldegröße ab, die wiederum von Faktoren wie Systemnutzung, bereitgestellten Modulen, Anzahl der Benutzer, ausgeführten Anwendungsfällen, Netzwerkdatenverkehr und Protokolltypen abhängt.

Weitere Informationen finden Sie unter:

- Lösungspreis

- Kosten planen und die Preise und Abrechnung von Microsoft Sentinel verstehen

- Reduzieren der Kosten für Microsoft Sentinel

- Verwalten und Überwachen der Kosten für Microsoft Sentinel