Bereitstellen der Microsoft Sentinel-Lösung für SAP BTP

In diesem Artikel wird beschrieben, wie Sie die Microsoft Sentinel-Lösung für SAP Business Technology Platform (BTP)-System bereitstellen. Die Microsoft Sentinel-Lösung für SAP BTP überwacht und schützt Ihr SAP BTP-System. Es sammelt Überwachungsprotokolle und Aktivitätsprotokolle aus der BTP-Infrastruktur und BTP-basierten Anwendungen und erkennt dann Bedrohungen, verdächtige Aktivitäten, unzulässige Aktivitäten und vieles mehr. Erfahren Sie mehr über die Lösung.

Voraussetzungen

Überprüfen Sie zunächst, dass Sie Folgendes durchgeführt haben:

- Sie haben die Microsoft Sentinel-Lösung aktiviert.

- Sie verfügen über einen definierten Microsoft Sentinel-Arbeitsbereich sowie über Lese- und Schreibberechtigungen für den Arbeitsbereich.

- Ihre Organisation verwendet SAP BTP (in einer Cloud Foundry-Umgebung), um Interaktionen mit SAP-Anwendungen und anderen Geschäftsanwendungen zu optimieren.

- Sie verfügen über ein SAP BTP-Konto (das BTP-Konten in der Cloud Foundry-Umgebung unterstützt). Sie können auch ein SAP BTP-Testkonto verwenden.

- Sie verfügen über den SAP BTP-Überwachungsprotokoll-Verwaltungsdienst („auditlog-management“) sowie den Dienstschlüssel (siehe Einrichten des BTP-Kontos und der BTP-Lösung).

- Sie haben die Rolle „Microsoft Sentinel-Mitwirkende*r“ im Microsoft Sentinel-Zielarbeitsbereich.

Einrichten des BTP-Kontos und der BTP-Lösung

So richten Sie das BTP-Konto und die Lösung ein:

Nachdem Sie sich bei Ihrem BTP-Konto anmelden können (siehe Voraussetzungen), folgen Sie den Schritten zum Abrufen des Überwachungsprotokolls im SAP BTP-System.

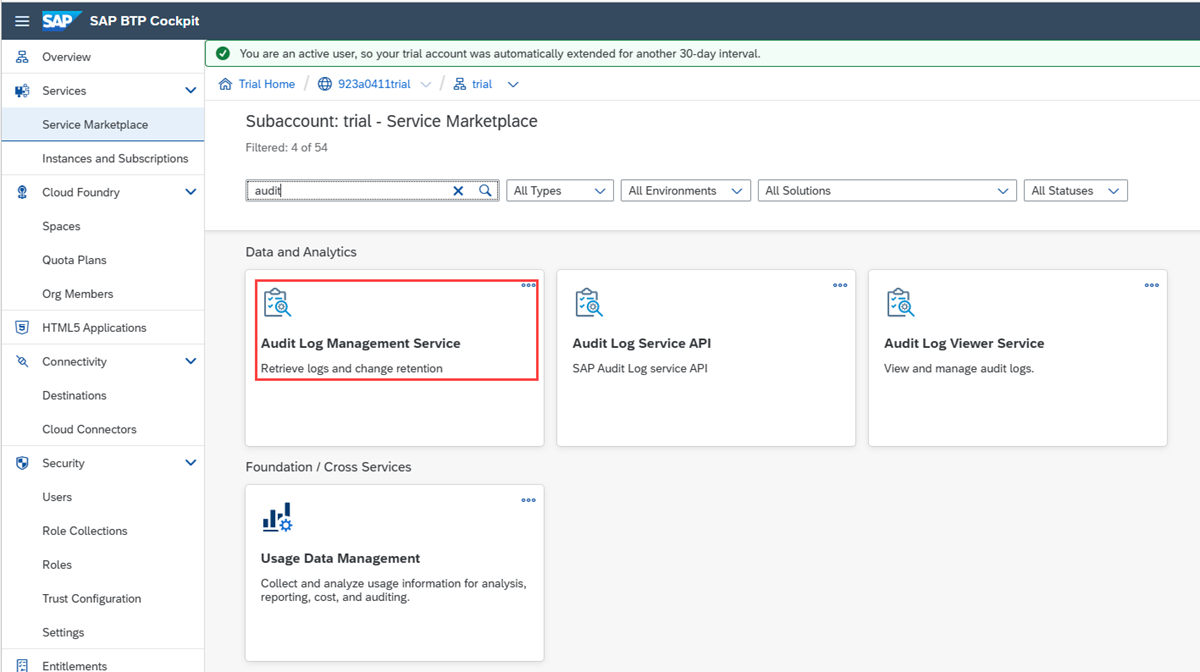

Wählen Sie im SAP BTP-Cockpit den Überwachungsprotokoll-Verwaltungsdienst aus.

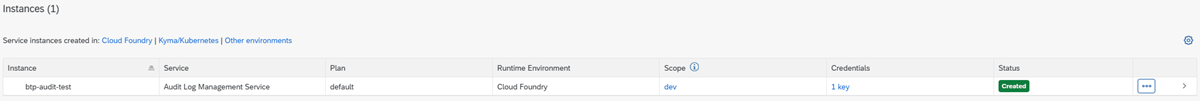

Erstellen Sie eine Instanz des Überwachungsprotokoll-Verwaltungsdiensts im BTP-Unterkonto.

Erstellen Sie einen Dienstschlüssel und notieren Sie die Werte für

url,uaa.clientid,uaa.clientecretunduaa.url. Diese Werte sind erforderlich, um den Datenconnector bereitzustellen.Hier sind Beispiele für diese Feldwerte:

-

url:

https://auditlog-management.cfapps.us10.hana.ondemand.com -

uaa.clientid:

00001111-aaaa-2222-bbbb-3333cccc4444|auditlog-management!b1237 -

uaa.clientsecret:

aaaaaaaa-0b0b-1c1c-2d2d-333333333333 -

uaa.url:

https://trial.authentication.us10.hana.ondemand.com

-

url:

Melden Sie sich beim Azure-Portal an.

Navigieren Sie zum Microsoft Sentinel-Dienst.

Wählen Sie Inhaltshub aus, und suchen Sie in der Suchleiste nach BTP.

Wählen Sie SAP BTP aus.

Wählen Sie Installieren aus.

Weitere Informationen zum Verwalten der Lösungskomponenten finden Sie unter Ermitteln und Bereitstellen von standardmäßig vorhandenen Inhalten.

Klicken Sie auf Erstellen.

Wählen Sie die Ressourcengruppe und den Microsoft Sentinel-Arbeitsbereich, in dem die Lösung bereitgestellt werden soll.

Wählen Sie Weiter aus, bis Sie die Prüfung bestanden haben und wählen Sie Erstellen aus.

Wenn die Lösungsbereitstellung abgeschlossen ist, kehren Sie zu Ihrem Microsoft Sentinel-Arbeitsbereich zurück, und wählen Sie Datenkonnektoren aus.

Geben Sie BTP in der Suchleiste ein, und wählen Sie dann SAP BTP aus.

Wählen Sie Connectorseite öffnen aus.

Vergewissern Sie sich auf der Konnektorseite, dass Sie die aufgeführten erforderlichen Voraussetzungen erfüllen und führen Sie die Konfigurationsschritte durch. Wenn Sie fertig sind, wählen Sie Konto hinzufügen aus.

Geben Sie die Parameter an, die Sie zuvor während der Konfiguration definiert haben. Der angegebene Unterkontoname wird als Spalte in der Tabelle

SAPBTPAuditLog_CLprojiziert und kann verwendet werden, um die Protokolle zu filtern, wenn mehrere Unterkonten vorhanden sind.Hinweis

Durch das Abrufen von Überwachungen für das globale Konto werden nicht automatisch Überwachungen für das Unterkonto abgerufen. Führen Sie die Connectorkonfigurationsschritte für die einzelnen Unterkonten aus, die Sie überwachen möchten, und führen Sie diese Schritte auch für das globale Konto aus. Überprüfen Sie diese Überlegungen zur Kontoüberwachungskonfiguration.

Stellen Sie sicher, dass BTP-Protokolle in den Microsoft Sentinel-Arbeitsbereich fließen:

- Melden Sie sich bei Ihrem BTP-Unterkonto an und führen Sie einige Aktivitäten durch, die Protokolle erzeugen, z. B. Anmeldungen, Hinzufügen von Benutzern, Ändern von Berechtigungen und Ändern von Einstellungen.

- Warten Sie 20 bis 30 Minuten, bis die Protokolle zu fließen beginnen.

- Bestätigen Sie auf der Seite SAP BTP-Connector, dass Microsoft Sentinel die BTP-Daten empfängt, oder fragen Sie die Tabelle SAPBTPAuditLog_CL direkt ab.

Aktivieren Sie die Arbeitsmappe und die Analyseregeln, die als Teil der Lösung bereitgestellt werden, indem Sie diese Richtlinien befolgen.

Berücksichtigen Sie Ihre Kontoüberwachungskonfigurationen

Der letzte Schritt im Bereitstellungsprozess besteht darin, Ihre Konfigurationen für globale Konten und Unterkonten zu berücksichtigen.

Konfiguration der Überwachung des globalen Kontos

Wenn Sie den Überwachungsprotokollabruf im BTP-Cockpit für das globale Konto aktivieren: Wenn sich das Unterkonto, für das Sie den Überwachungsprotokoll-Verwaltungsdienst berechtigen möchten, unter einem Verzeichnis befindet, müssen Sie den Dienst zunächst auf Verzeichnisebene berechtigen. Nur dann können Sie den Dienst auf der Ebene des Unterkontos berechtigen.

Konfiguration der Überwachung des Unterkontos

Um die Überprüfung für ein Unterkonto zu aktivieren, führen Sie die Schritte in der Dokumentation „SAP-Unterkontoüberprüfung-Abruf-API“ aus.

In der API-Dokumentation wird beschrieben, wie Sie den Abruf des Überwachungsprotokolls mithilfe der Cloud Foundry-CLI aktivieren.

Sie können die Protokolle auch über die Benutzeroberfläche abrufen:

- Legen Sie in Ihrem Unterkonto im SAP Service Marketplace eine Instanz von Protokollüberprüfung-Verwaltungsdienst an.

- Erstellen Sie in der neuen Instanz einen Dienstschlüssel.

- Sehen Sie sich den Dienstschlüssel an und rufen Sie die erforderlichen Parameter aus Schritt 4 der Konfigurationsanleitung in der Datenkonnektor-Benutzeroberfläche ab (url, uaa.url, uaa.clientid und uaa.clientsecret).

Drehen des geheimen BTP-Clientschlüssels

Es wird empfohlen, die geheimen Clientschlüssel des BTP-Unterkontos regelmäßig zu rotieren. Einen automatisierten, plattformbasierten Ansatz finden Sie im Artikel Automatische Verlängerung von Zertifikaten im SAP BTP-Vertrauensspeicher mit Azure Key Vault – oder wie die Verwaltung von Ablaufdaten endgültig der Vergangenheit angehört (SAP-Blog).

Das folgende Beispielskript veranschaulicht das Aktualisieren eines vorhandenen Datenconnectors mit einem neuen geheimen Schlüssel, der aus Azure Key Vault abgerufen wird.

Bevor Sie beginnen, erfassen Sie die Werte, die Sie für die Skriptparameter benötigen, einschließlich:

- Die Abonnement-ID, Ressourcengruppe und der Arbeitsbereichsname für Ihren Microsoft Sentinel-Arbeitsbereich.

- Der Schlüsseltresor und der Name des Schlüsseltresorschlüssels.

- Der Name des Datenconnectors, den Sie mit einem neuen geheimen Schlüssel aktualisieren möchten. Um den Namen des Datenconnectors zu identifizieren, öffnen Sie den SAP BPT-Datenconnector auf der Microsoft Sentinel-Datenconnectors-Seite. Der Name des Datenconnectors weist die folgende Syntax auf: BTP_{connector name}

param(

[Parameter(Mandatory = $true)] [string]$subscriptionId,

[Parameter(Mandatory = $true)] [string]$workspaceName,

[Parameter(Mandatory = $true)] [string]$resourceGroupName,

[Parameter(Mandatory = $true)] [string]$connectorName,

[Parameter(Mandatory = $true)] [string]$clientId,

[Parameter(Mandatory = $true)] [string]$keyVaultName,

[Parameter(Mandatory = $true)] [string]$secretName

)

# Import the required modules

Import-Module Az.Accounts

Import-Module Az.KeyVault

try {

# Login to Azure

Login-AzAccount

# Retrieve BTP client secret from Key Vault

$clientSecret = (Get-AzKeyVaultSecret -VaultName $keyVaultName -Name $secretName).SecretValue

if (!($clientSecret)) {

throw "Failed to retrieve the client secret from Azure Key Vault"

}

# Get the connector from data connectors API

$path = "/subscriptions/{0}/resourceGroups/{1}/providers/Microsoft.OperationalInsights/workspaces/{2}/providers/Microsoft.SecurityInsights/dataConnectors/{3}?api-version=2024-01-01-preview" -f $subscriptionId, $resourceGroupName, $workspaceName, $connectorName

$connector = (Invoke-AzRestMethod -Path $path -Method GET).Content | ConvertFrom-Json

if (!($connector)) {

throw "Failed to retrieve the connector"

}

# Add the updated client ID and client secret to the connector

$connector.properties.auth | Add-Member -Type NoteProperty -Name "clientId" -Value $clientId

$connector.properties.auth | Add-Member -Type NoteProperty -Name "clientSecret" -Value ($clientSecret | ConvertFrom-SecureString -AsPlainText)

# Update the connector with the new auth object

Invoke-AzRestMethod -Path $path -Method PUT -Payload ($connector | ConvertTo-Json -Depth 10)

}

catch {

Write-Error "An error occurred: $_"

}