Navigieren, Selektieren und Verwalten von Microsoft Sentinel-Incidents im Azure-Portal

In diesem Artikel wird beschrieben, wie Sie im Azure-Portal zu Ihren Incidents navigieren und eine einfache Triage durchführen.

Voraussetzungen

Die Rollenzuweisung Microsoft Sentinel-Antwortberechtigter ist erforderlich, um Incidents untersuchen zu können.

Weitere Informationen zu Rollen in Microsoft Sentinel.

Wenn ein Gastbenutzer Vorfälle zuweisen muss, muss diesem im Microsoft Entra-Mandanten die Rolle Verzeichnisleseberechtigter zugewiesen werden. Regulären Benutzenden (keine Gastbenutzende) ist diese Rolle standardmäßig zugewiesen.

Navigation in und Selektierung von Incidents

Wählen Sie im Microsoft Sentinel-Navigationsmenü unter Bedrohungsverwaltung die Option Incidents aus.

Auf den Incidents-Seiten finden Sie grundlegende Informationen zu allen Ihren offenen Incidents. Zum Beispiel:

Oben auf dem Bildschirm finden Sie eine Symbolleiste mit Aktionen, die Sie außerhalb eines bestimmten Incidents ausführen können – entweder für das gesamte Raster oder für mehrere ausgewählte Incidents. Außerdem wird die Anzahl der offenen Incidents, ob sie neu oder aktiv sind, sowie die Anzahl der offenen Incidents nach Schweregrad angezeigt.

Im zentralen Bereich finden Sie das Incidentraster, eine Liste von Incidents, die mit den Filtersteuerelementen am Anfang der Liste gefiltert wird, sowie eine Suchleiste, über die Sie bestimmte Incidents suchen können.

Auf der Seite befindet sich ein Detailbereich, in dem wichtige Informationen zu dem Incident angezeigt werden, der in der zentralen Liste markiert ist, sowie Schaltflächen zum Ausführen bestimmter spezifischer Aktionen für diesen Incident.

Ihr Security Operations-Team hat möglicherweise Automatisierungsregeln eingerichtet, um eine grundlegende Triage neuer Incidents durchzuführen und sie den richtigen Mitarbeitenden zuzuweisen.

Filtern Sie in diesem Fall die Incidentliste nach Besitzer, um die Liste auf die Incidents zu beschränken, die Ihnen oder Ihrem Team zugewiesen sind. Diese gefilterte Gruppe stellt Ihre persönliche Workload dar.

Andernfalls können Sie die grundlegende Selektierung selbst durchführen. Beginnen Sie damit, dass Sie die Liste der Incidents mit den verfügbaren Filterkriterien wie Status, Schweregrad oder Produktname zu filtern. Weitere Informationen finden Sie unter Suchen nach Incidents.

Selektieren Sie einen bestimmten Incident, und führen Sie direkt über den Detailbereich auf der Seite Incidents sofort eine Aktion für diesen aus, ohne die Seite des Incidents mit den vollständigen Details anzeigen zu müssen. Zum Beispiel:

Untersuchen von Microsoft Defender XDR-Vorfällen in Microsoft Defender XDR: Folgen Sie dem Link Untersuchen in Microsoft Defender XDR, um zu dem parallelen Vorfall im Defender-Portal zu wechseln. Alle Änderungen, die Sie in Microsoft Defender XDR am Incident vornehmen, werden mit demselben Incident in Microsoft Sentinel synchronisiert.

Öffnen der Liste der zugewiesenen Aufgaben: Bei Incidents, für die Aufgaben zugewiesen wurden, wird die Anzahl der abgeschlossenen Aufgaben und die Gesamtaufgabenanzahl sowie einen Link Vollständige Details anzeigen angezeigt. Folgen Sie dem Link, um die Seite Incidentaufgaben zu öffnen und die Liste der Aufgaben für diesen Incident anzuzeigen.

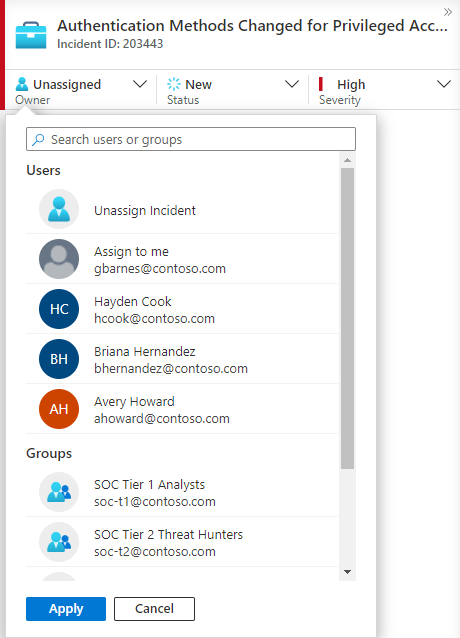

Weisen Sie einem Benutzer oder einer Gruppe den Besitz des Incidents zu, indem Sie in der Dropdownliste Besitzer eine Auswahl treffen.

Die zuletzt ausgewählten Benutzenden und Gruppen stehen in der angezeigten Dropdownliste ganz oben.

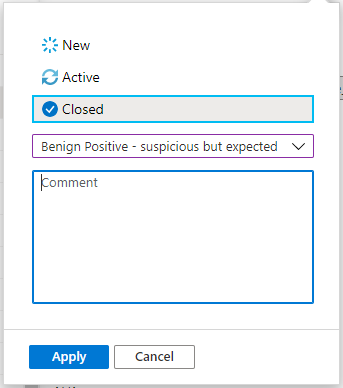

Aktualisieren Sie den Status des Incidents (z. B. von Neu auf Aktiv oder Geschlossen), indem Sie in der Dropdownliste Status eine Auswahl treffen. Beim Schließen eines Incidents müssen Sie einen Grund angeben. Weitere Informationen finden Sie unter Schließen von Incidents.

Ändern Sie den Schweregrad des Incidents, indem Sie in der Dropdownliste Schweregrad eine Auswahl treffen.

Fügen Sie Tags hinzu, um Ihre Incidents zu kategorisieren. Möglicherweise müssen Sie im Detailbereich nach unten scrollen, um den Bereich anzuzeigen, in dem Tags hinzugefügt werden können.

Fügen Sie Kommentare hinzu, um Ihre Aktionen, Ideen, Fragen und mehr zu protokollieren. Möglicherweise müssen Sie im Detailbereich nach unten scrollen, um den Bereich anzuzeigen, in dem Kommentare hinzugefügt werden können.

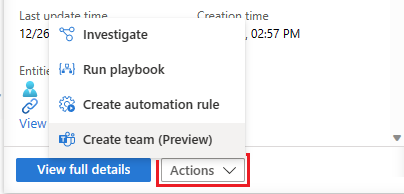

Wenn die Informationen im Detailbereich ausreichen, um weitere Korrektur- oder Entschärfungsaktionen auszulösen, wählen Sie unten die Schaltfläche Aktionen aus, um eine der folgenden Aktionen auszuführen:

Aktion BESCHREIBUNG Untersuchen Verwenden Sie das grafische Untersuchungstool, um Beziehungen zwischen Warnungen, Entitäten und Aktivitäten innerhalb dieses Incidents als auch über andere Incidents hinweg zu ermitteln. Ausführen von Playbooks Führen Sie ein Playbook für diesen Incident aus, um bestimmte Anreicherungs-, Zusammenarbeits- oder Antwortaktionen durchzuführen, die Ihre technischen SOC-Fachkräfte möglicherweise verfügbar gemacht haben. Erstellen von Automatisierungsregeln Erstellen Sie eine Automatisierungsregel, die in Zukunft nur für Incidents wie diesen ausgeführt wird (mithilfe derselben Analyseregel generiert), um die zukünftige Workload zu verringern oder eine vorübergehende Änderung der Anforderungen (z. B. für einen Penetrationstest) zu berücksichtigen. Erstellen von Teams (Vorschau) Erstellen Sie ein Team in Microsoft Teams, um abteilungsübergreifend mit anderen Personen oder Teams an der Behandlung des Incidents zusammenzuarbeiten. Zum Beispiel:

Wenn weitere Informationen zu dem Incident erforderlich sind, wählen Sie Vollständige Details anzeigen im Detailbereich aus, um die Gesamtheit der Details des Incidents anzuzeigen, einschließlich der Warnungen und Entitäten im Incident, einer Liste ähnlicher Incidents und ausgewählter wichtigster Erkenntnisse.

Suchen nach Incidents

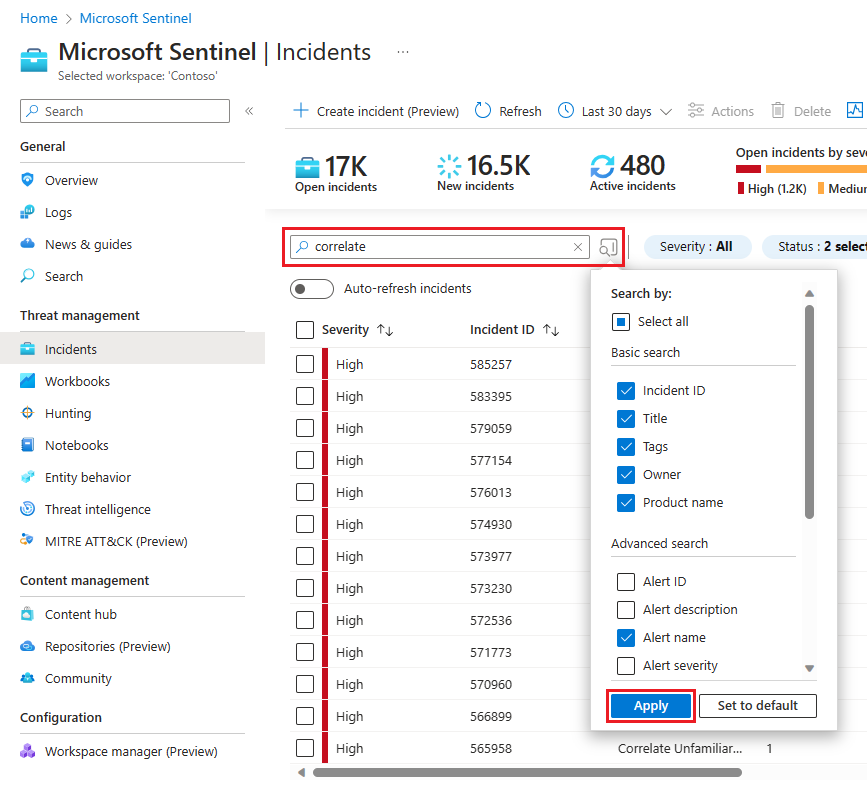

Um einen bestimmten Incident schnell zu finden, geben Sie eine Suchzeichenfolge in das Suchfeld oberhalb des Rasters „Incidents“ ein, und drücken Sie die EINGABETASTE, um die Liste der angezeigten Incidents entsprechend zu ändern. Wenn Ihr Incident nicht in den Ergebnissen enthalten ist, können Sie Ihre Suche mithilfe der Optionen unter Erweiterte Suche eingrenzen.

Zum Ändern der Suchparameter wählen Sie die Schaltfläche Suchen und dann die Parameter aus, für die Sie die Suche ausgeführen möchten.

Zum Beispiel:

Standardmäßig werden Incidentsuchvorgänge nur für die Werte Incident-ID, Titel, Tags, Besitzer und Produktname ausgeführt. Scrollen Sie im Suchbereich in der Liste nach unten, um einen oder mehrere weitere Parameter für die Suche auszuwählen, und wählen Sie Anwenden aus, um die Suchparameter zu aktualisieren. Wählen Sie Auf Standard festlegen, um die ausgewählten Parameter auf die Standardoption zurückzusetzen.

Hinweis

Bei der Suche im Feld Besitzer werden sowohl Namen als auch E-Mail-Adressen unterstützt.

Die Verwendung erweiterter Suchoptionen ändert das Suchverhalten wie folgt:

| Suchverhalten | BESCHREIBUNG |

|---|---|

| Farbe der Suchschaltfläche | Die Farbe der Suchschaltfläche ändert sich abhängig von den Parametertypen, die jeweils in der Suche verwendet werden.

|

| Automatische Aktualisierung | Die Verwendung von erweiterten Suchparametern verhindert, dass Sie die automatische Aktualisierung Ihrer Ergebnisse auswählen können. |

| Entitätsparameter | Alle Entitätsparameter werden für erweiterte Suchvorgänge unterstützt. Bei der Suche in einem Entitätsparameter wird die Suche in allen Entitätsparametern ausgeführt. |

| Suchzeichenfolgen | Die Suche nach einer Zeichenfolge enthält alle Wörter in der Suchabfrage. Bei Suchzeichenfolgen muss die Groß-/Kleinschreibung beachtet werden. |

| Arbeitsbereichsübergreifende Unterstützung | Erweiterte Suchvorgänge werden für arbeitsbereichsübergreifende Ansichten nicht unterstützt. |

| Anzahl der angezeigten Suchergebnisse | Wenn Sie erweiterte Suchparameter verwenden, werden jeweils nur 50 Ergebnisse angezeigt. |

Tipp

Wenn Sie den gesuchten Incident nicht finden können, entfernen Sie Suchparameter, um Ihre Suche zu erweitern. Wenn Ihre Suchergebnisse zu viele Elemente enthalten, fügen Sie weitere Filter hinzu, um Ihre Ergebnisse einzugrenzen.

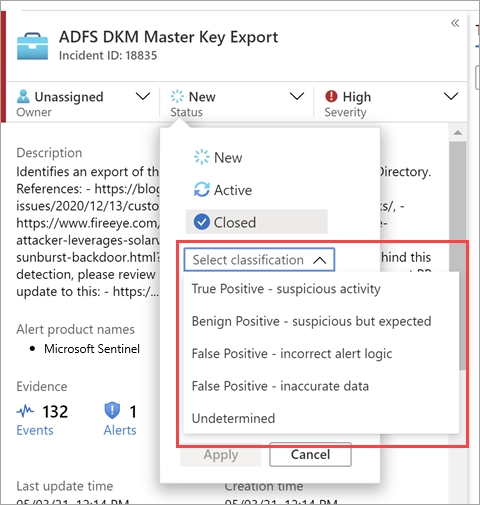

Schließen von Incidents

Nachdem Sie einen Incident behoben haben (z. B. nach Abschluss Ihrer Untersuchung), legen Sie den Status des Incidents auf Geschlossen fest. Dabei werden Sie gefragt, ob Sie den Incident klassifizieren möchten, indem Sie den Grund für die Schließung angeben. Dieser Schritt ist obligatorisch.

Wählen Sie Klassifizierung auswählen und dann in der Dropdownliste eine der folgenden Optionen aus:

- True Positive: verdächtige Aktivität

- Gutartig positiv: verdächtig, aber erwartet

- False Positive: falsche Warnungslogik

- False Positive: falsche Daten

- Unbestimmt

Weitere Informationen zu falsch positiven und unbedenklichen positiven Ergebnissen finden Sie unter Behandeln falsch positiver Ergebnisse in Microsoft Sentinel

Nachdem Sie eine geeignete Klassifizierung ausgewählt haben, fügen Sie in das Feld Kommentar einen beschreibenden Text hinzu. Dies ist nützlich, falls Sie sich noch einmal auf diesen Incident beziehen müssen. Wenn Sie fertig sind, wählen Sie Anwenden aus. Der Incident wird geschlossen.

Nächster Schritt

Weitere Informationen finden Sie unter Genaues Untersuchen von Incidents mit Microsoft Sentinel im Azure-Portal.