Tutorial: Hinzufügen von Sicherheitsheadern mit der Regel-Engine

Wichtig

Azure Front Door (klassisch) wird am 31. März 2027 eingestellt. Um Dienstunterbrechungen zu vermeiden, ist es wichtig, dass Sie Ihre (klassischen) Azure Front Door-Profile bis März 2027 zur Azure Front Door Standard- oder Premium-Stufe migrieren. Weitere Informationen finden Sie unter Einstellung von Azure Front Door (klassisch).

In diesem Tutorial wird gezeigt, wie Sie Sicherheitsheader implementieren, um browserbasierte Sicherheitsrisiken zu vermeiden, z. B. HTTP Strict-Transport-Security (HSTS), X-XSS-Protection, Content-Security-Policy und X-Frame-Options. Sicherheitsattribute können auch mit Cookies definiert werden.

Das folgende Beispiel zeigt, wie Sie allen eingehenden Anforderungen, die dem Pfad entsprechen, der in der Route definiert ist, mit der Ihre Regel-Engine-Konfiguration verknüpft ist, einen Content-Security-Policy-Header hinzufügen. In diesem Szenario dürfen nur Skripts von der vertrauenswürdigen Website https://apiphany.portal.azure-api.net in der Anwendung ausgeführt werden.

In diesem Tutorial lernen Sie Folgendes:

- Konfigurieren einer Inhaltssicherheitsrichtlinie (Content-Security-Policy) im Regelmodul

Voraussetzungen

- Ein Azure-Abonnement.

- Eine Azure Front Door-Instanz. Um die Schritte in diesem Tutorial auszuführen, müssen Sie über eine mit der Regel-Engine konfigurierte Azure Front Door-Instanz verfügen. Weitere Informationen finden Sie im Schnellstart: Erstellen einer Azure Front Door-Instanz und Konfigurieren der Regel-Engine.

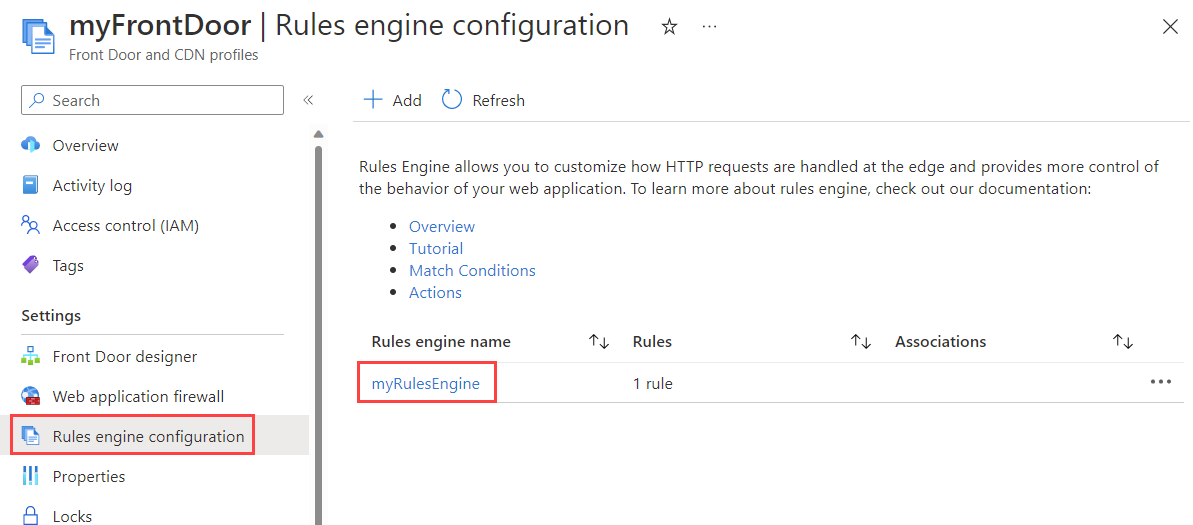

Hinzufügen eines Content-Security-Policy-Headers im Azure-Portal

Wechseln Sie in der Azure Front-Door-Ressource zu Einstellungen, und wählen Sie die Option zur Regel-Engine-Konfiguration aus. Wählen Sie die Regel-Engine aus, in der Sie den Sicherheitsheader hinzufügen möchten.

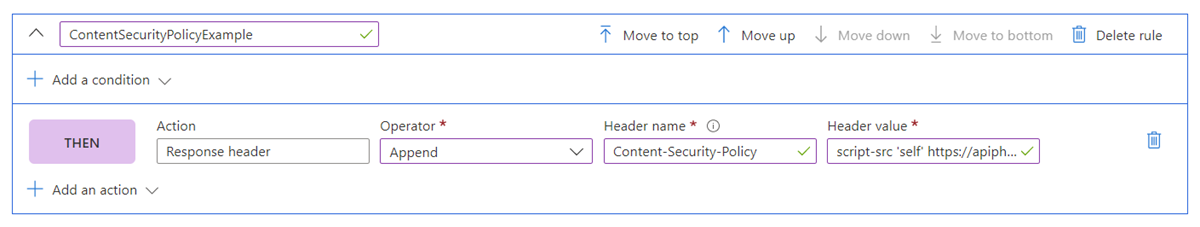

Wählen Sie Regel hinzufügen aus, um eine neue Regel zu erstellen. Geben Sie der Regel einen Namen, und wählen Sie dann Aktion hinzufügen>Antwortheader aus.

Legen Sie den Operator auf Anfügen fest, um diesen Header allen eingehenden Anforderungen für diese Route hinzuzufügen.

Geben Sie als Headernamen Content-Security-Policy ein, und geben Sie die Werte für diesen Header an. Verwenden Sie in diesem Beispiel

script-src 'self' https://apiphany.portal.azure-api.net. Klicken Sie auf Speichern.

Hinweis

Kopfzeilenwerte sind auf 640 Zeichen beschränkt.

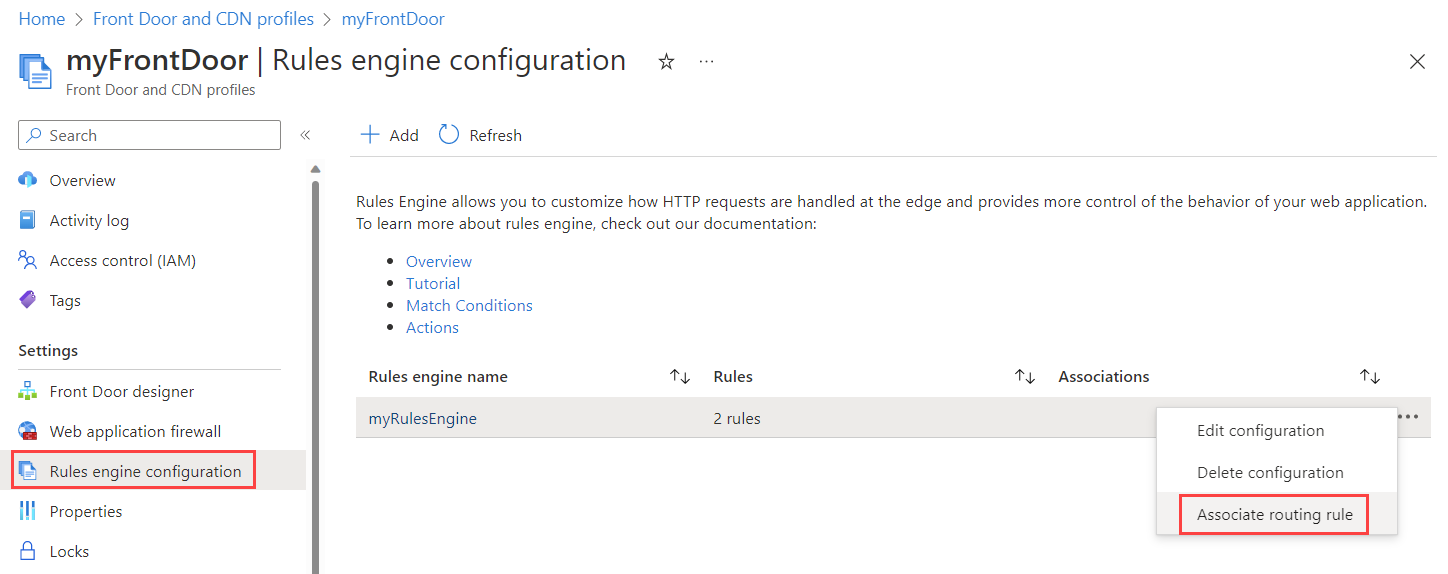

Ordnen Sie nach dem Hinzufügen der Regeln die Konfiguration Ihrer Regel-Engine der Routingregel der ausgewählten Route zu. Dieser Schritt ist erforderlich, damit die Regel wirksam wird.

Hinweis

In diesem Beispiel wurden der Regel keine Übereinstimmungsbedingungen hinzugefügt. Diese Regel wird auf alle eingehenden Anforderungen angewendet, die dem in der Routingregel definierten Pfad entsprechen. Um sie auf eine Teilmenge der Anforderungen anzuwenden, fügen Sie der Regel bestimmte Übereinstimmungsbedingungen hinzu.

Bereinigen von Ressourcen

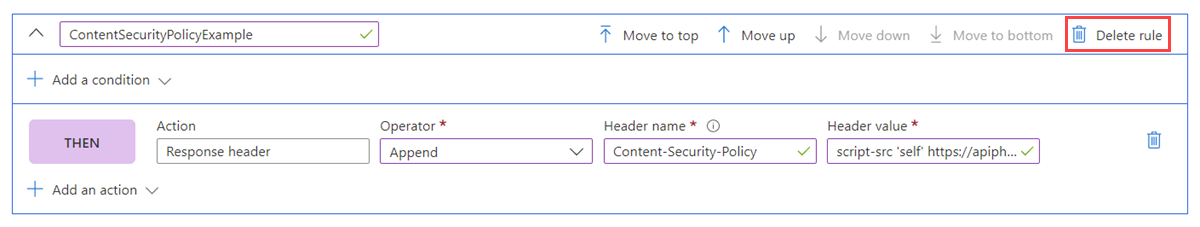

Wenn Sie die in den vorherigen Schritten konfigurierte Sicherheitsheaderregel nicht mehr benötigen, können Sie sie entfernen. Wechseln Sie dazu zur Regel-Engine in Ihrer Azure Front Door-Ressource, und wählen Sie Regel löschen aus.

Nächste Schritte

Im nächsten Tutorial erfahren Sie, wie Sie eine Web Application Firewall-Instanz für Ihre Azure Front Door-Instanz konfigurieren.