Protokollunterstützung für HTTP-Header in Azure Front Door

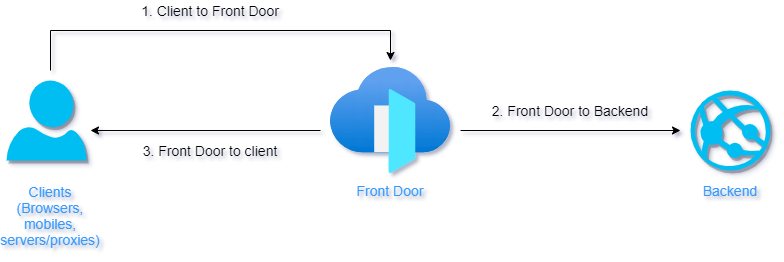

Dieser Artikel beschreibt das Protokoll, das Front Door mit Teilen des Aufrufpfads unterstützt (siehe Abbildung). Die folgenden Abschnitte enthalten Informationen zu HTTP-Headern, die von Front Door unterstützt werden.

Wichtig

Azure Front Door zertifiziert keine HTTP-Header, die hier nicht dokumentiert sind.

Vom Client zu Azure Front Door

Azure Front Door akzeptiert die meisten Header für die eingehende Anforderung, ohne sie zu ändern. Einige reservierte Header werden beim Senden aus der eingehenden Anforderung entfernt, einschließlich der Header mit dem Präfix X-FD-*.

Der Header für Debuganforderungen (X-Azure-DebugInfo) liefert zusätzliche Debuginformationen zu Front Door. Sie müssen den Anforderungsheader X-Azure-DebugInfo: 1 vom Client an Azure Front Door senden, um die optionalen Antwortheader von Azure Front Door an diesen Client zu erhalten.

Von Front Door zum Back-End

Azur Front Door enthält Header für eine eingehende Anforderung, sofern sie nicht aufgrund von Einschränkungen entfernt werden. Azure Front Door fügt außerdem die folgenden Header an:

| Header | Beispiel und Beschreibung |

|---|---|

| Via | Via: 1.1 Azure Front Door fügt die HTTP-Version des Clients, gefolgt von Azure, als Wert für den Via-Header hinzu. Dieser Header gibt die HTTP-Version des Clients an, und dass Front Door für die Anforderung zwischen dem Client und dem Back-End als Empfänger zwischengeschaltet war. |

| X-Azure-ClientIP | X-Azure-ClientIP: 127.0.0.1 Stellt die Client-IP-Adresse dar, die mit der zu verarbeitenden Anforderung verknüpft ist. Beispiel: Eine Anforderung von einem Proxy wird möglicherweise dem X-Forwarded-For-Header hinzugefügt, um die IP-Adresse des ursprünglichen Aufrufers anzugeben. |

| X-Azure-SocketIP | X-Azure-SocketIP: 127.0.0.1 Stellt die Socket-IP-Adresse dar, die mit der TCP-Verbindung verknüpft ist, von der die aktuelle Anforderung stammt. Die Client-IP-Adresse einer Anforderung entspricht möglicherweise nicht der Socket-IP-Adresse, da die Client-IP-Adresse durch einen Benutzer willkürlich überschrieben werden kann. |

| X-Azure-Ref | X-Azure-Ref: 0zxV+XAAAAABKMMOjBv2NT4TY6SQVjC0zV1NURURHRTA2MTkANDM3YzgyY2QtMzYwYS00YTU0LTk0YzMtNWZmNzA3NjQ3Nzgz Eine eindeutige Verweiszeichenfolge, die eine von Azure Front Door verarbeitete Anforderung identifiziert. Diese Zeichenfolge wird zum Durchsuchen von Zugriffsprotokollen verwendet und ist zur Problembehandlung wichtig. |

| X-Azure-RequestChain | X-Azure-RequestChain: hops=1 Diesen Header verwendet Front Door, um Anforderungsschleifen zu erkennen, und Benutzer sollten dafür keine Abhängigkeit erstellen. |

| X-Azure-FDID | X-Azure-FDID: a0a0a0a0-bbbb-cccc-dddd-e1e1e1e1e1e1 Eine Verweiszeichenfolge, die angibt, dass die Anforderung von einer bestimmten Front Door-Ressource stammt. Der Wert kann im Azure-Portal angezeigt oder über die Verwaltungs-API abgerufen werden. Sie können diesen Header in Kombination mit IP-ACLs verwenden, um den Endpunkt so zu sperren, dass nur Anforderungen von einer bestimmten Front Door-Ressource angenommen werden. Weitere Informationen finden Sie in den häufig gestellten Fragen (FAQ). |

| X-Forwarded-For | X-Forwarded-For: 127.0.0.1 Das HTTP-Headerfeld „X-Forwarded-For (XFF)“ identifiziert oft die Ursprungs-IP-Adresse eines Clients, der über einen HTTP-Proxy oder Lastverteiler eine Verbindung zu einem Webserver herstellt. Falls ein XFF-Header vorhanden ist, fügt Front Door die Socket-IP-Adresse des Clients daran an, oder fügt den XFF-Header mit der Socket-IP-Adresse des Clients hinzu. |

| X-Forwarded-Host | X-Forwarded-Host: contoso.azurefd.net Das X-Forwarded-Host-HTTP-Headerfeld ist eine gängige Methode zum Identifizieren des ursprünglich vom Client im Host-HTTP-Anforderungsheader angeforderten Hosts. Dies liegt daran, dass der Hostname aus Azure Front Door für den Back-End-Server, der die Anforderung verarbeitet, abweichen kann. Vorherige Werte werden von Azure Front Door überschrieben. |

| X-Forwarded-Proto | X-Forwarded-Proto: http Das HTTP-Headerfeld X-Forwarded-Proto wird häufig zum Identifizieren des Ursprungsprotokolls einer HTTP-Anforderung verwendet. Front Door könnte basierend auf der Konfiguration über HTTPS mit dem Back-End kommunizieren. Dies gilt auch, wenn eine HTTP-Anforderung an den Reverseproxy gesendet wird. Alle vorherigen Werte werden durch Front Door außer Kraft gesetzt. |

| X-FD-HealthProbe | Das HTTP-Headerfeld X-FD-HealthProbe dient dazu, den Integritätstest von Front Door zu identifizieren. Wenn der Header auf 1 festgelegt ist, stammt die Anforderung vom Integritätstest. Es kann verwendet werden, um den Zugriff von Front Door mit einem bestimmten Wert für das Headerfeld X-Forwarded-Host einzuschränken. |

Von Front Door zum Client

Vom Back-End an Azure Front Door gesendete Header werden auch an den Client weitergeleitet. Front Door fügt außerdem die folgenden Header an alle Antworten an den Client an:

| Header | Beispiel und Beschreibung |

|---|---|

| X-Azure-Ref | X-Azure-Ref: 0zxV+XAAAAABKMMOjBv2NT4TY6SQVjC0zV1NURURHRTA2MTkANDM3YzgyY2QtMzYwYS00YTU0LTk0YzMtNWZmNzA3NjQ3Nzgz Dabei handelt es sich um eine eindeutige Verweiszeichenfolge, die eine von Front Door verarbeitete Anforderung identifiziert, die für die Problembehandlung wichtig ist, da sie zum Suchen nach Zugriffsprotokollen verwendet wird. |

| X-Cache | X-Cache:: Dieser Header beschreibt den Zwischenspeicherungsstatus der Anforderung. Weitere Informationen finden Sie unter Zwischenspeicherung mit Azure Front Door. |

Optionale Debug-Antwort-Header

Sie müssen den Anforderungsheader X-Azure-DebugInfo: 1 übermitteln, um die folgenden optionalen Antwortheader zu aktivieren.

| Header | Beispiel und Beschreibung |

|---|---|

| X-Azure-OriginStatusCode | X-Azure-OriginStatusCode: 503 Dieser Header enthält den vom Back-End zurückgegebenen HTTP-Statuscode. Mithilfe dieses Headers können Sie ohne Zuhilfenahme der Back-End-Protokolle den HTTP-Statuscode ermitteln, der von der Anwendung zurückgegeben wird, die in Ihrem Back-End ausgeführt wird. Dieser Statuscode unterscheidet sich möglicherweise vom HTTP-Statuscode in der Antwort, die von Front Door an den Client gesendet wird. Mit diesem Header können Sie ermitteln, ob das Back-End fehlerhaft ist oder ob das Problem beim Front Door-Dienst vorliegt. |

| X-Azure-InternalError | Dieser Header enthält den von Azure Front Door bei der Verarbeitung der Anforderung gefundenen Fehlercode. Dieser Fehler gibt an, dass das Problem intern im Azure Front Door-Dienst bzw. in der Azure Front Door-Infrastruktur aufgetreten ist. Melden Sie das Problem dem Support. |

| X-Azure-ExternalError | X-Azure-ExternalError: 0x830c1011, The certificate authority is unfamiliar Dieser Header zeigt den Fehlercode an, den Front Door-Server beim Herstellen einer Verbindung mit dem Back-End-Server zum Verarbeiten einer Anforderung erhalten. Dieser Header hilft bei der Identifizierung von Problemen mit der Verbindung zwischen Front Door und der Back-End-Anwendung. Dieser Header enthält eine ausführliche Fehlermeldung, mit deren Hilfe Sie Konnektivitätsprobleme mit Ihrem Back-End identifizieren können (z. B. bei der DNS-Auflösung, bei ungültigen Zertifikaten usw.). |

Nächste Schritte

- Erfahren Sie, wie Sie ein Azure Front Door-Profil erstellen.

- Erfahren Sie mehr über die Funktionsweise von Azure Front Door.