Konfigurieren von Netzwerkzugriffssteuerung

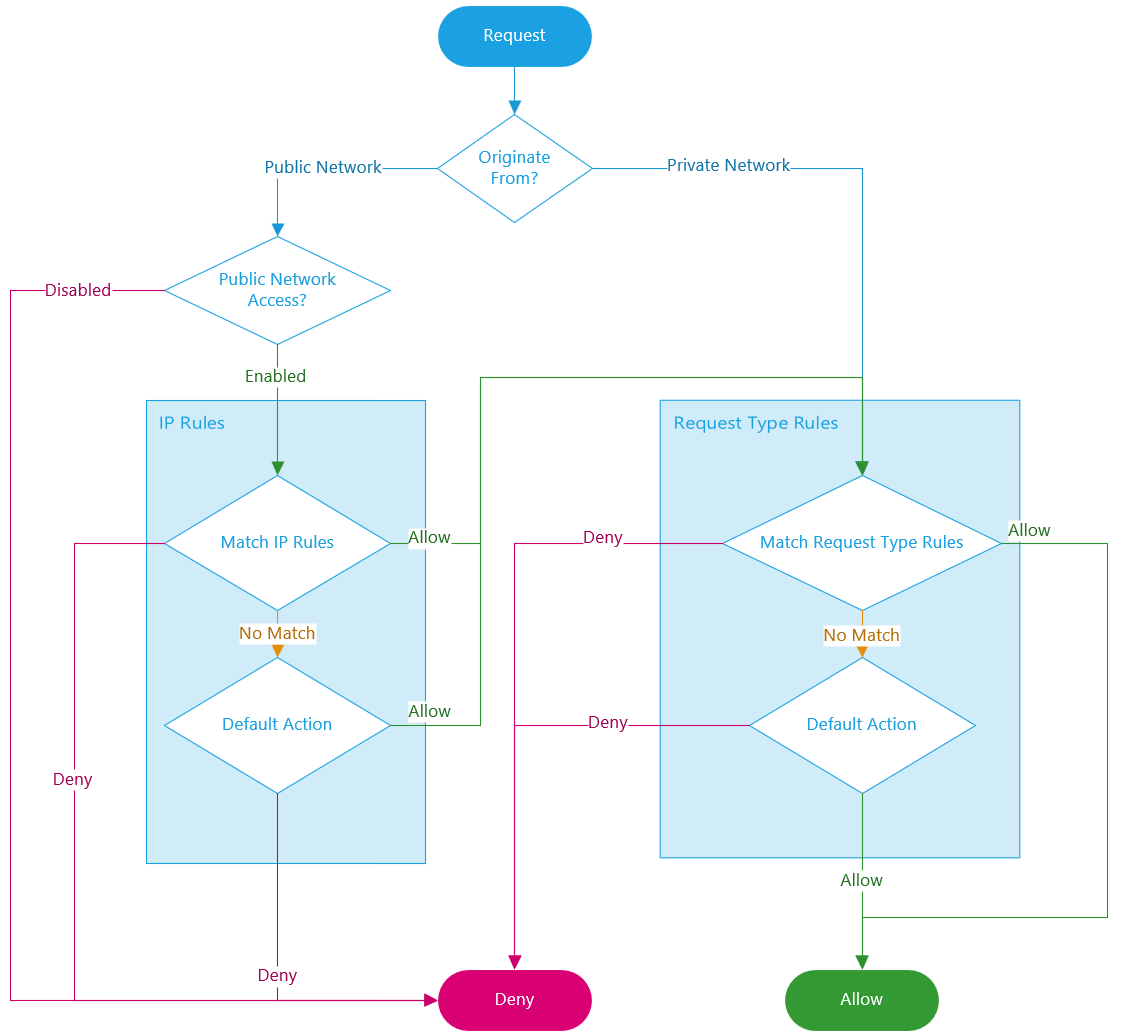

Mit Azure SignalR Service können Sie den Zugriff auf Ihren Dienstendpunkt auf der Grundlage von Anforderungstypen und Netzwerkuntergruppen sichern und verwalten. Wenn Sie Regeln für die Netzwerkzugriffssteuerung konfigurieren, können nur Anwendungen, die Anforderungen aus den angegebenen Netzwerken stellen, auf Ihren SignalR Service zugreifen.

Wichtig

Eine Anwendung, die bei aktivierten Netzwerk- Zugriffssteuerungsregeln auf einen SignalR Service zugreift, benötigt weiterhin eine ordnungsgemäße Autorisierung für die Anforderung.

Öffentlicher Netzwerkzugriff

Wir bieten einen einzigen, vereinheitlichten Switch, um die Konfiguration des öffentlichen Netzwerkzugriffs zu vereinfachen. Der Switch verfügt über die folgenden Optionen:

- Deaktiviert: Blockiert den öffentlichen Netzwerkzugriff vollständig. Alle anderen Regeln der Netzwerkzugriffssteuerung werden für öffentliche Netzwerke ignoriert.

- Aktiviert: Erlaubt den öffentlichen Netzwerkzugriff, der durch zusätzliche Regeln für die Netzwerkzugriffssteuerung weiter reguliert wird.

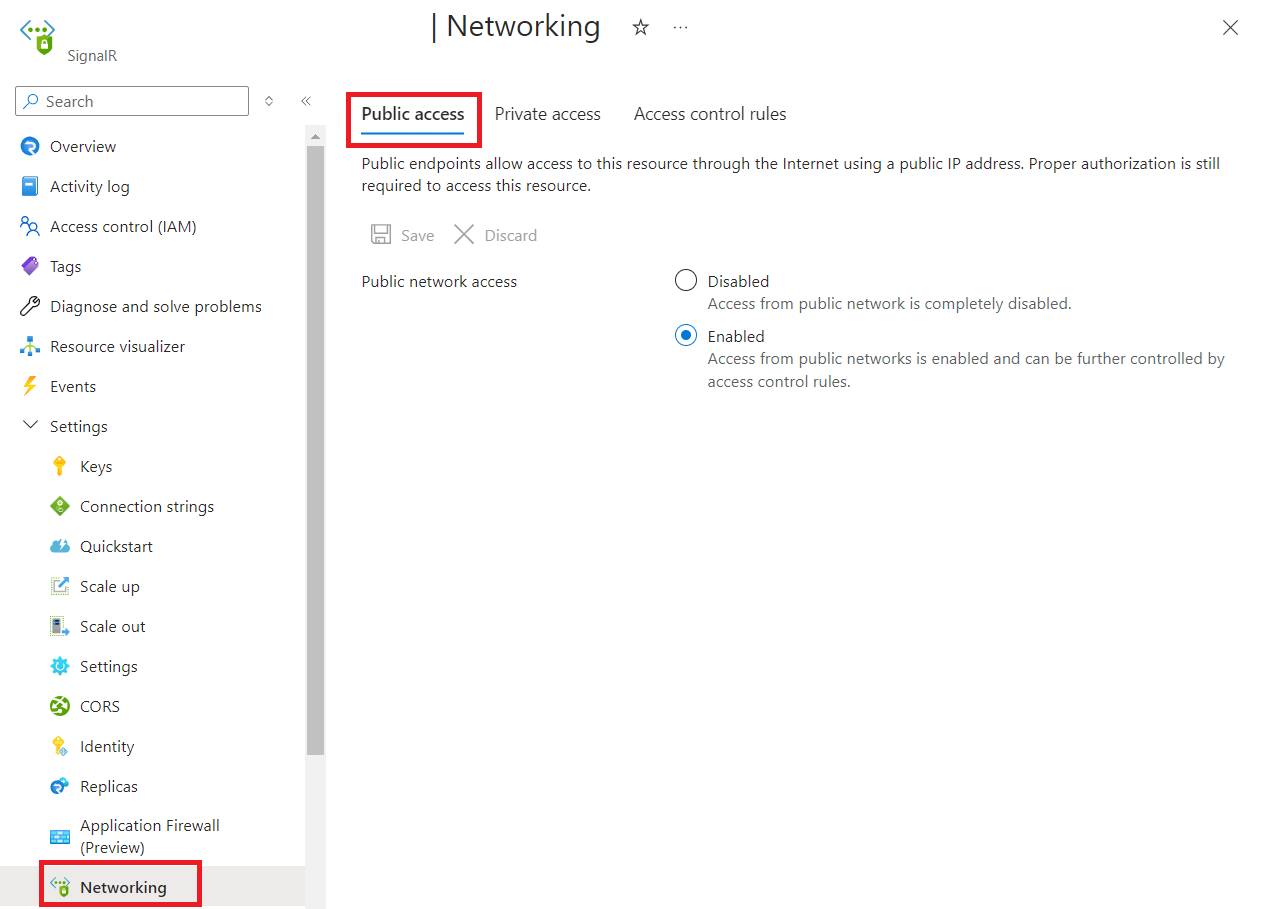

- Konfigurieren des öffentlichen Netzwerkzugriffs über das Portal

- Konfigurieren des öffentlichen Netzwerkzugriffs über Bicep

Navigieren Sie zur SignalR Service-Instanz, die Sie sichern möchten.

Wählen Sie im linken Menü die Option Netzwerk aus. Wählen Sie die Registerkarte Öffentlicher Zugriff aus:

Wählen Sie Aktiviert oder Deaktiviert aus.

Klicken Sie zum Übernehmen der Änderungen auf Speichern.

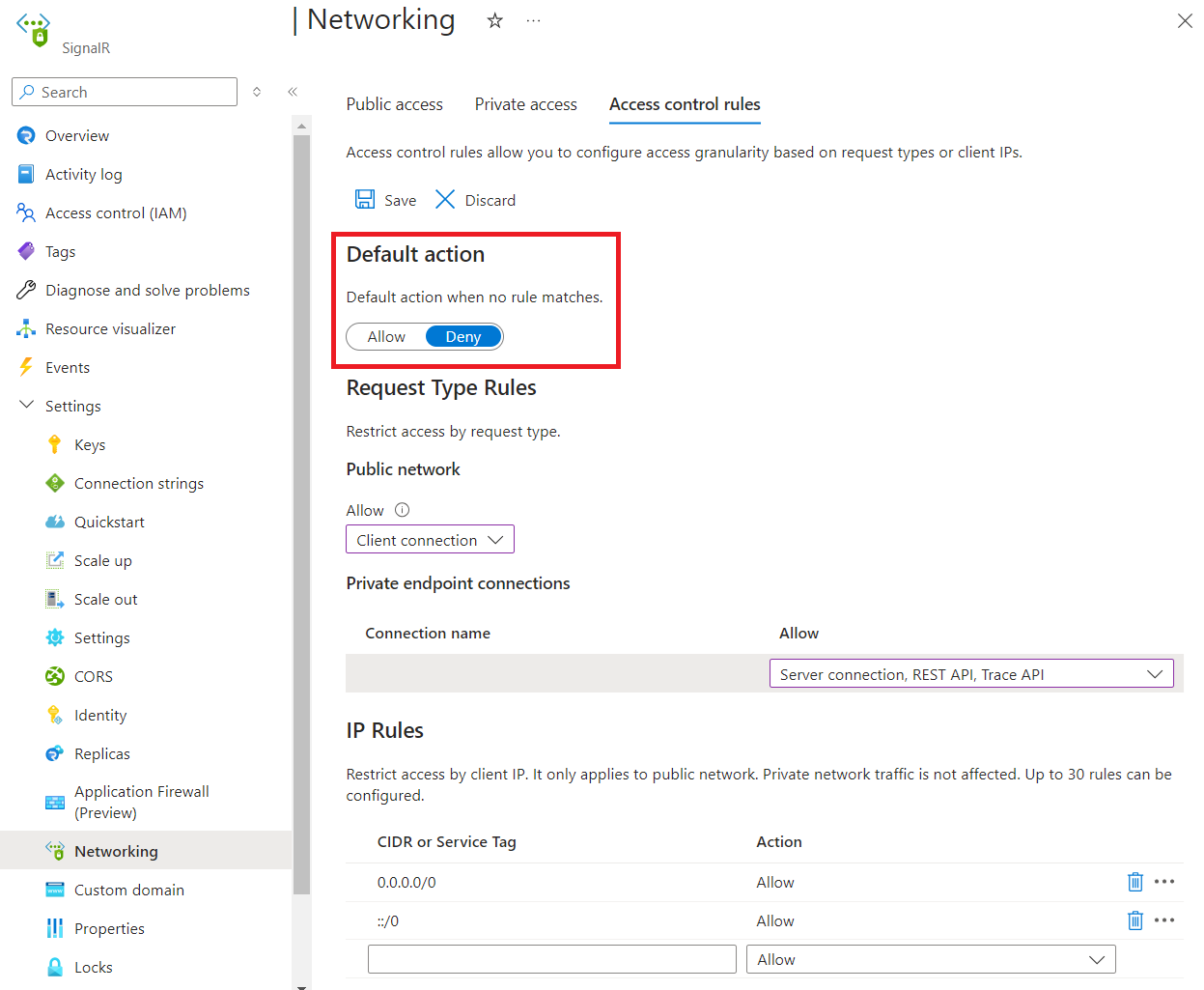

Standardaktion

Die Standardaktion wird angewendet, wenn keine andere Regel passt.

Navigieren Sie zur SignalR Service-Instanz, die Sie sichern möchten.

Wählen Sie im Menü auf der linken Seite die Option Netzwerkzugriffssteuerung aus.

Um die Standardaktion zu bearbeiten, schalten Sie die Schaltfläche Zulassen/Verweigern um.

Klicken Sie zum Übernehmen der Änderungen auf Speichern.

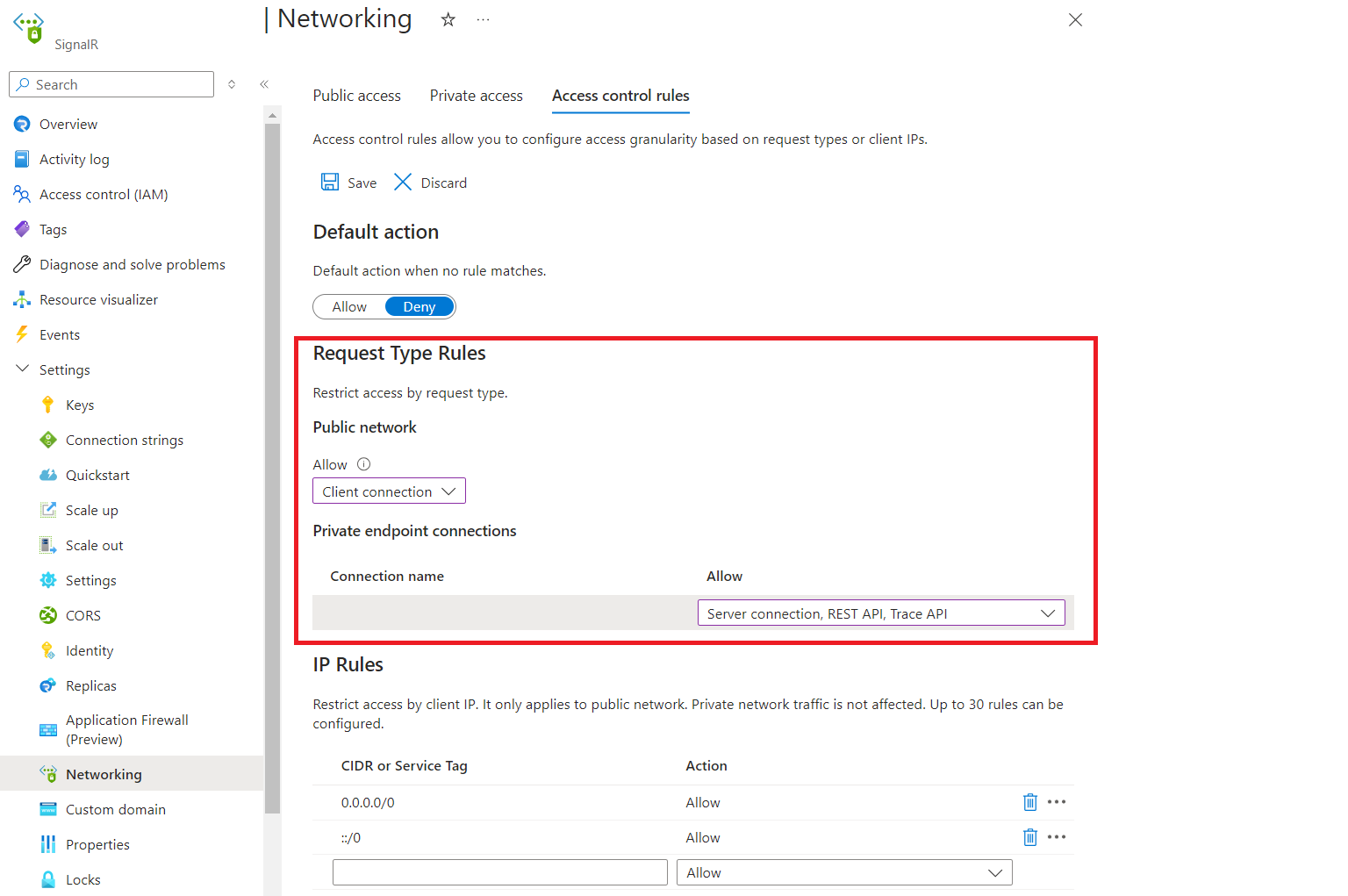

Regeln für Anforderungstypen

Sie können Regeln konfigurieren, um bestimmte Anforderungstypen sowohl für das öffentliche Netzwerk als auch für jeden privaten Endpunkt zuzulassen oder abzulehnen.

Beispielsweise sind Serververbindungen in der Regel hochprivilegiert. Um die Sicherheit zu erhöhen, können Sie deren Ursprung einschränken. Sie können Regeln konfigurieren, um alle Serververbindungen aus dem öffentlichen Netzwerk zu blockieren und nur Verbindungen aus einem bestimmten virtuellen Netz zuzulassen.

Wenn keine Regel passt, wird die Standardaktion angewendet.

- Konfigurieren von Regeln für Anforderungstypen über das Portal

- Konfigurieren von Regeln für Anforderungstypen über Bicep

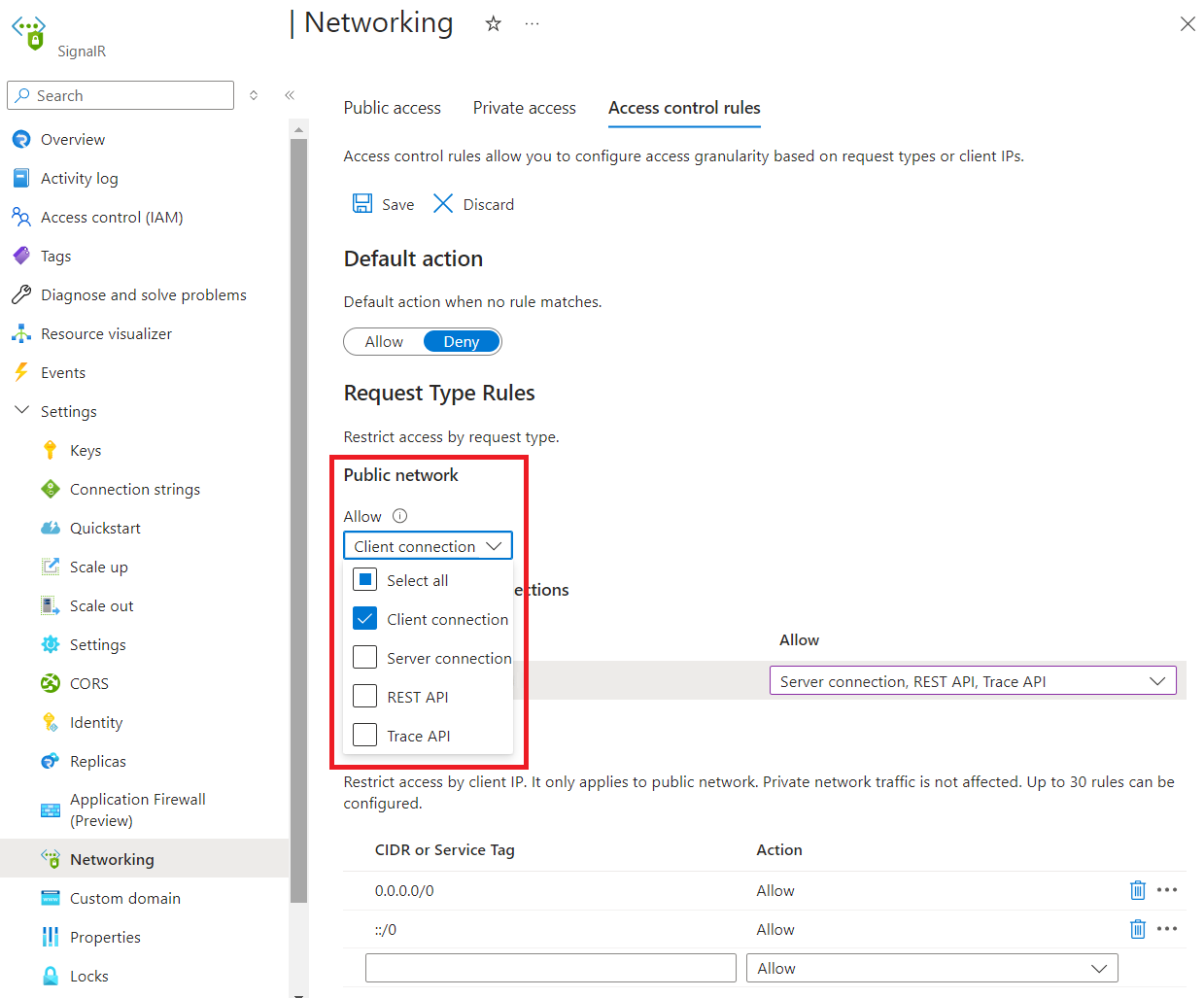

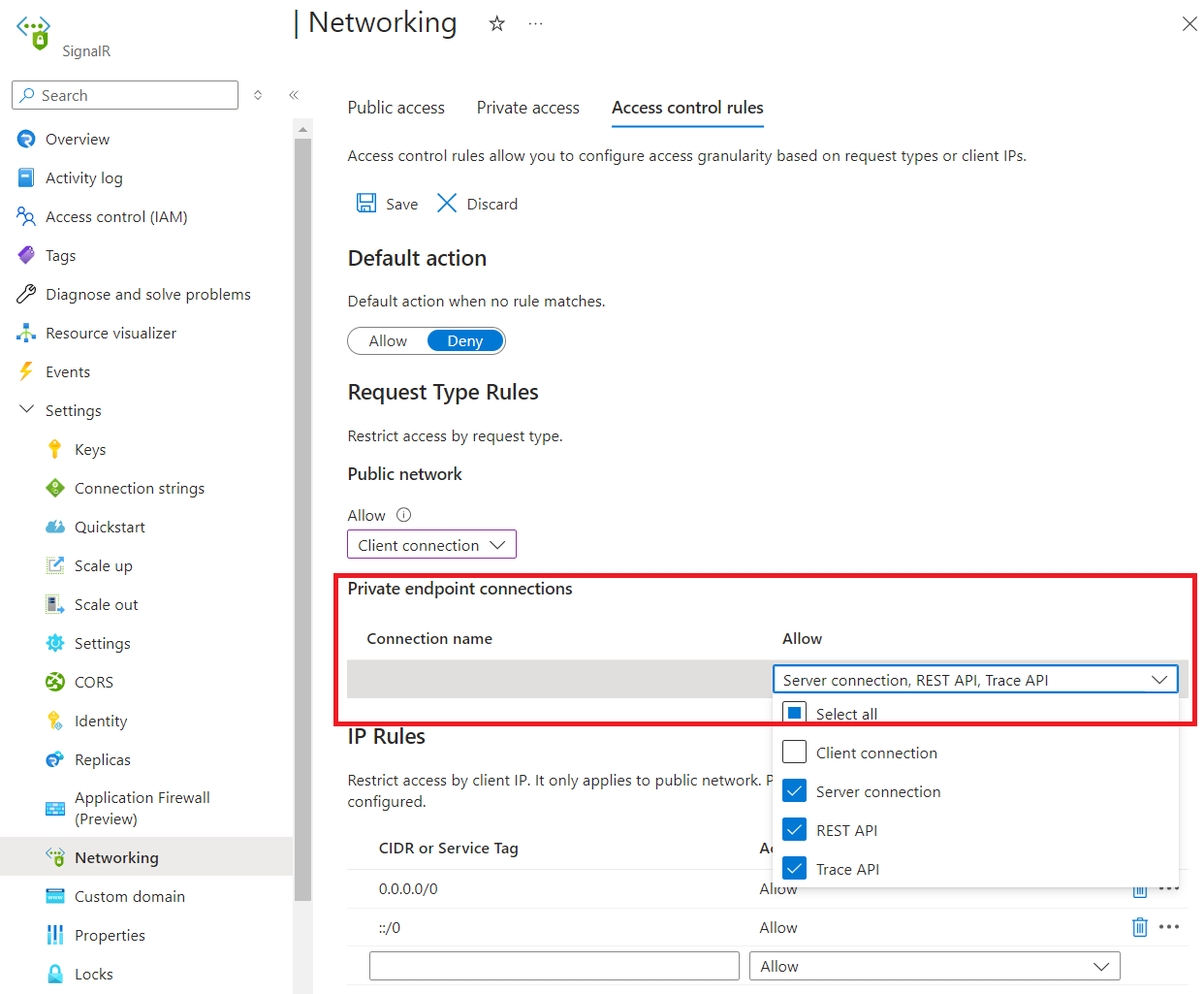

Navigieren Sie zur SignalR Service-Instanz, die Sie sichern möchten.

Wählen Sie im Menü auf der linken Seite die Option Netzwerkzugriffssteuerung aus.

Wählen Sie zum Bearbeiten der öffentlichen Netzwerkregel zulässige Anforderungstypen unter Öffentliches Netzwerk aus.

Wählen Sie zum Bearbeiten der Netzwerkregeln für den privaten Endpunkt zulässige Anforderungstypen unter Private Endpunktverbindungen in jeder Zeile aus.

Klicken Sie zum Übernehmen der Änderungen auf Speichern.

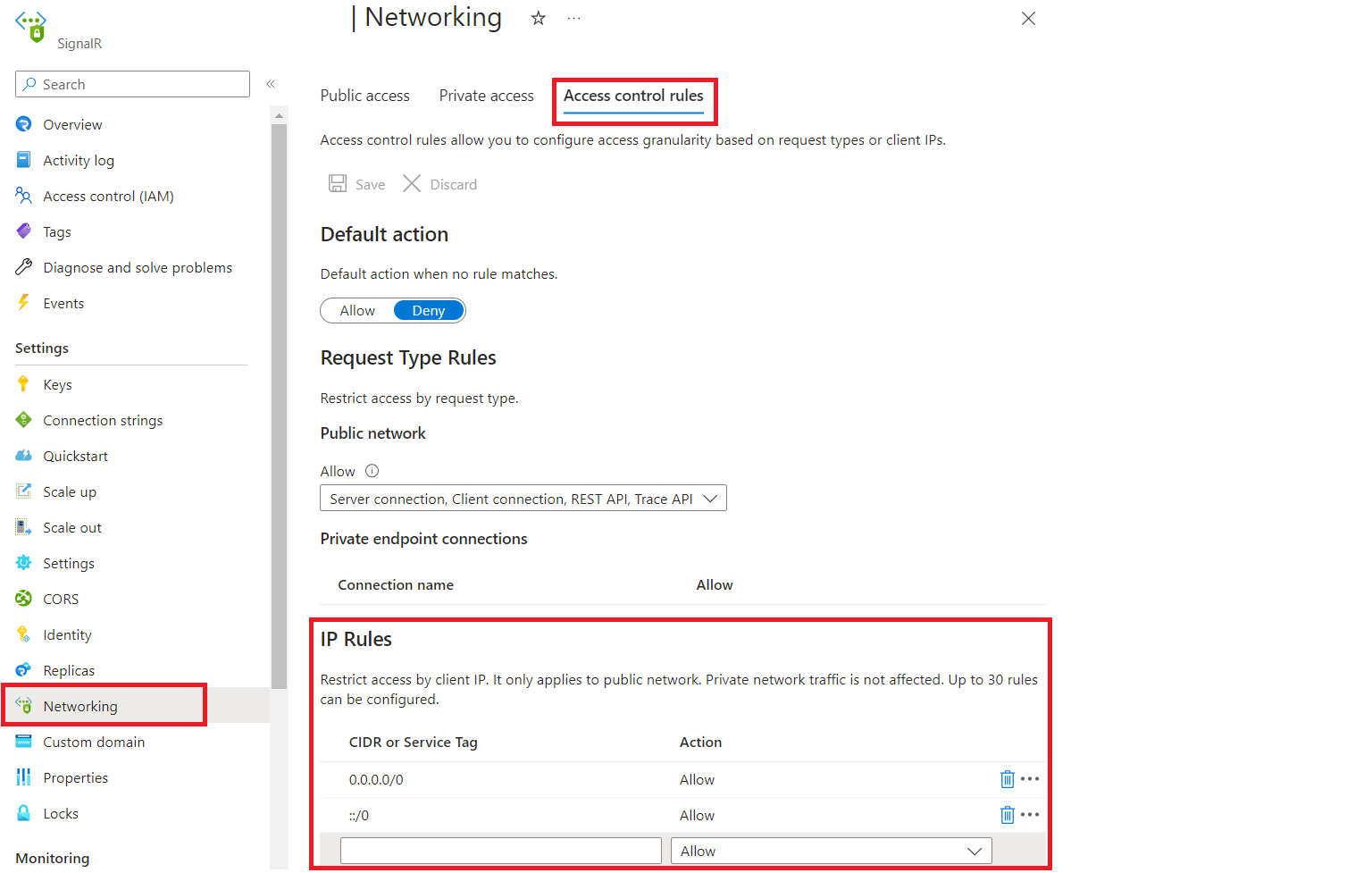

IP-Regeln

Mit IP-Regeln können Sie den Zugriff auf bestimmte öffentliche Internet-IP-Adressbereiche gewähren oder verweigern. Diese Regeln können verwendet werden, um den Zugriff auf bestimmte internetbasierte Dienste und firmeneigene Netzwerke zuzulassen oder um den allgemeinen Internetverkehr zu blockieren.

Es gelten folgende Einschränkungen:

- Sie können bis zu 30 Regeln konfigurieren.

- Adressbereiche müssen in der CIDR-Notation angegeben werden, z. B.

16.17.18.0/24. Unterstützt werden sowohl IPv4- als auch IPv6-Adresstypen. - IP-Regeln werden in der Reihenfolge ausgewertet, in der sie definiert sind. Wenn keine Regel passt, wird die Standardaktion angewendet.

- IP-Regeln gelten nur für den öffentlichen Datenverkehr und können den Datenverkehr von privaten Endpunkten nicht blockieren.

Navigieren Sie zur SignalR Service-Instanz, die Sie sichern möchten.

Wählen Sie im linken Menü die Option Netzwerk aus. Wählen Sie die Registerkarte Regeln für die Zugriffssteuerung aus:

Bearbeiten Sie die Liste im Abschnitt IP-Regeln.

Klicken Sie zum Übernehmen der Änderungen auf Speichern.

Nächste Schritte

Weitere Informationen zu Azure Private Link.