Workload-Identitätsverbund in Azure Arc-fähigen Kubernetes (Vorschau)

Softwareworkloads, die auf Kubernetes-Clustern ausgeführt werden, benötigen eine Identität, um Ressourcen zu authentifizieren und darauf zuzugreifen oder mit anderen Diensten zu kommunizieren. Für eine Softwareworkload, die außerhalb von Azure ausgeführt wird, müssen Sie Anwendungsanmeldeinformationen verwenden, z. B. einen geheimen Schlüssel oder ein Zertifikat, um auf Ressourcen zuzugreifen, die von Microsoft Entra geschützt sind (z. B. Azure Key Vault oder Azure Blob Storage). Diese Anmeldeinformationen stellen ein Sicherheitsrisiko dar und müssen sicher gespeichert und regelmäßig durchgewechselt werden. Außerdem besteht das Risiko einer Dienstausfallzeit, wenn die Anmeldeinformationen ablaufen.

Mit dem Workloadidentitätsverbund können Sie eine benutzerseitig zugewiesene verwaltete Identität oder App-Registrierung in Microsoft Entra ID so konfigurieren, dass sie Token von einem externen Identitätsanbieter (IdP) wie Kubernetes vertraut. Die vom Benutzer zugewiesene verwaltete Identität oder App-Registrierung in Microsoft Entra ID wird zu einer Identität für Softwareworkloads, die auf Arc-fähigen Kubernetes-Clustern ausgeführt werden. Nachdem diese Vertrauensstellung erstellt wurde, kann Ihre Workload vertrauenswürdige Token aus den Arc-fähigen Kubernetes-Clustern gegen Zugriffstoken von der Microsoft Identity Platform austauschen. Ihre Softwarearbeitsauslastung verwendet dieses Zugriffstoken, um auf die von Microsoft Entra geschützten Ressourcen zuzugreifen. Mit dem Arbeitsauslastungsidentitätsverbund können Sie daher den Wartungsaufwand für die manuelle Verwaltung von Anmeldeinformationen eliminieren und damit das Risiko, dass Geheimnisse preisgegeben werden oder Zertifikate ablaufen, eliminieren.

Wichtig

Das Feature für den Azure Arc-Workloadidentitätsverbund befindet sich derzeit in der VORSCHAU. Die zusätzlichen Nutzungsbestimmungen für Microsoft Azure-Vorschauen enthalten rechtliche Bedingungen. Sie gelten für diejenigen Azure-Features, die sich in der Beta- oder Vorschauversion befinden oder aber anderweitig noch nicht zur allgemeinen Verfügbarkeit freigegeben sind.

Funktionsweise der Workloadidentität mit Azure Arc-fähigen Kubernetes-Clustern

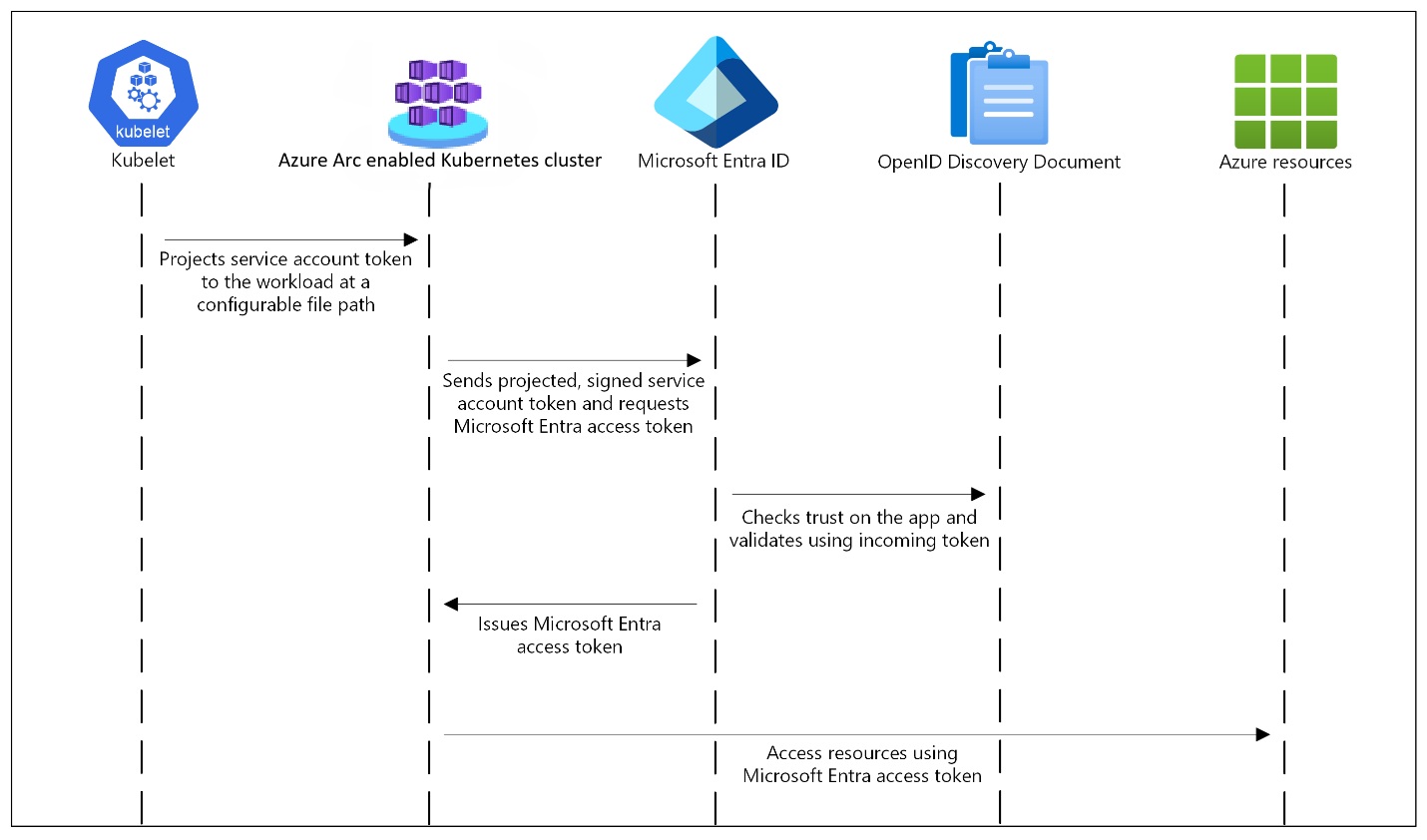

Die Workloadidentitätsunterstützung für Azure Arc-fähige Kubernetes verwendet die Volumenprojektion des Dienstkontotokens (d. h. ein Dienstkonto), sodass Workload-Pods eine Kubernetes-Identität verwenden können. Ein Kubernetes-Token wird ausgegeben, und der OIDC-Verbund (OpenID Connect) ermöglicht Kubernetes-Anwendungen den sicheren Zugriff auf Azure-Ressourcen mit Microsoft Entra ID basierend auf mit Anmerkungen versehenen Dienstkonten.

Das Arc-fähige Kubernetes-Cluster fungiert als Tokenherausgeber. Microsoft Entra ID verwendet OIDC, um öffentliche Signierschlüssel zu ermitteln und die Authentizität des Dienstkontotokens zu überprüfen, bevor es gegen ein Microsoft Entra-Token ausgetauscht wird. Ihre Workload kann mithilfe der Azure Identity-Clientbibliothek oder der Microsoft Authentication Library (MSAL) ein auf ihr Volume projiziertes Dienstkontotoken gegen ein Microsoft Entra-Token austauschen.

Die folgenden Tabelle zeigt die erforderlichen OIDC-Ausstellerendpunkte für die Microsoft Entra-Workload-ID.

| Endpunkt | BESCHREIBUNG |

|---|---|

{IssuerURL}/.well-known/openid-configuration |

Auch als OIDC-Ermittlungsdokument bezeichnet. Es enthält die Metadaten zu den Konfigurationen des Ausstellers. |

{IssuerURL}/openid/v1/jwks |

Es enthält die öffentlichen Signaturschlüssel, die Microsoft Entra ID verwendet, um die Authentizität des Dienstkontotokens zu überprüfen. |

Dienstkontobezeichnungen und -anmerkungen

Microsoft Entra Workload ID unterstützt die folgenden Zuordnungen im Zusammenhang mit einem Dienstkonto:

- 1:1: Ein Dienstkonto verweist auf ein Microsoft Entra-Objekt.

- n:1: Mehrere Dienstkonten verweisen auf dasselbe Microsoft Entra-Objekt.

- 1:n: Ein Dienstkonto verweist auf mehrere Microsoft Entra-Objekte, indem die Client-ID-Anmerkung geändert wird. Weitere Informationen finden Sie unter Verbinden mehrerer Identitäten mit einem Kubernetes-Dienstkonto.

Anforderungen

Azure Arc-fähige Kubernetes-Cluster unterstützen Microsoft Entra Workload Identity ab Agent Version 1.21.

Um das Workload-Identitätsfeature zu verwenden, benötigen Sie Azure CLI, Version 2.64 oder höher, und az connectedk8s-Version 1.10.0 oder höher. Achten Sie darauf, Ihre Azure CLI-Version zu aktualisieren, bevor Sie Ihre az connectedk8s-Version aktualisieren. Wenn Sie Azure Cloud Shell verwenden, wird die neueste Version der Azure CLI installiert.

Microsoft Entra Workload ID funktioniert besonders gut mit den Azure Identity-Clientbibliotheken oder der Sammlung der Microsoft Authentication Library (MSAL), wenn Sie die Anwendungsregistrierung verwenden. Ihre Workload kann eine dieser Bibliotheken verwenden, um Azure-Cloudressourcen nahtlos zu authentifizieren und darauf zuzugreifen.

Weitere Informationen zur Integration in beliebte Bibliotheken finden Sie unter Verwenden der Microsoft Entra Workload ID mit AKS.

Aktuelle Einschränkungen

Beachten Sie die folgenden aktuellen Einschränkungen:

- Es können maximal 20 Anmeldeinformationen für Verbundidentitäten pro verwalteter Identität konfiguriert werden.

- Nachdem die Anmeldeinformationen für Verbundidentitäten anfänglich hinzugefügt wurden, dauert es einige Sekunden, bis sie verteilt werden.

- In bestimmten Regionen wird die Erstellung von Anmeldeinformationen für Verbundidentitäten für benutzerseitig zugewiesene verwaltete Identitäten nicht unterstützt.