Suchen nach dem Überwachungsprotokoll für Ereignisse in Microsoft Teams

Wichtig

Das Microsoft Teams Admin Center ersetzt schrittweise das Skype for Business Admin Center, und wir migrieren Teams-Einstellungen aus dem Microsoft 365 Admin Center dazu. Wenn eine Einstellung migriert wurde, wird eine Benachrichtigung angezeigt, und Sie werden dann zum Speicherort der Einstellung im Teams Admin Center weitergeleitet. Weitere Informationen finden Sie unter Verwalten von Teams während des Übergangs zum Teams Admin Center.

Das Überwachungsprotokoll kann Ihnen helfen, bestimmte Aktivitäten in Microsoft-Diensten zu untersuchen. Für Microsoft Teams finden Sie hier einige der Aktivitäten, die überwacht werden:

- Teamerstellung

- Löschung von Teams

- Hinzufügen von Kanälen

- Kanal gelöscht

- Kanaleinstellung geändert

Eine vollständige Liste der überwachten Teams-Aktivitäten finden Sie unter Teams-Aktivitäten im Überwachungsprotokoll.

Hinweis

Überwachungsereignisse von privaten Kanälen werden ebenso wie für Teams und Standardkanäle protokolliert.

Aktivieren der Überwachung in Teams

Bevor Sie überwachungsdaten anzeigen können, müssen Sie zuerst die Überwachung im Microsoft Purview-Portal oder im Microsoft Purview-Complianceportal aktivieren. Weitere Informationen finden Sie unter Aktivieren oder Deaktivieren der Überwachung.

Wichtig

Überwachungsdaten sind nur ab dem Zeitpunkt verfügbar, an dem Sie die Überwachung aktiviert haben.

Abrufen von Microsoft Teams-Daten aus dem Überwachungsprotokoll

Zum Abrufen von Überwachungsprotokollen für Teams-Aktivitäten verwenden Sie das Microsoft Purview-Portal oder das Complianceportal. Schritt-für-Schritt-Anweisungen finden Sie unter Durchsuchen des Überwachungsprotokolls.

Wichtig

Überwachungsdaten sind nur im Überwachungsprotokoll sichtbar, wenn die Überwachung aktiviert ist.

Die Dauer, in der ein Überwachungsdatensatz aufbewahrt und im Überwachungsprotokoll durchsuchbar ist, hängt von Ihrem Microsoft 365- oder Office 365-Abonnement ab, und insbesondere von der Art der Lizenz, die Benutzern zugewiesen ist. Weitere Informationen finden Sie in der Dienstbeschreibung des Security & Compliance Center.

Tipps zum Suchen im Überwachungsprotokoll

Hier finden Sie Tipps zum Suchen nach Teams-Aktivitäten im Überwachungsprotokoll.

Sie können bestimmte Aktivitäten auswählen, nach der gesucht werden soll, indem Sie auf das Kontrollkästchen neben einer oder mehreren Aktivitäten klicken. Wenn eine Aktivität ausgewählt ist, können Sie sie auswählen, um die Auswahl abzubrechen. Sie können auch das Suchfeld verwenden, um die Aktivitäten anzuzeigen, die das von Ihnen eingegebene Schlüsselwort enthalten.

Wählen Sie zum Anzeigen von Ereignissen für Aktivitäten, die mithilfe von Cmdlets ausgeführt werden, in der Liste Aktivitätendie Option Ergebnisse für alle Aktivitäten anzeigen aus. Wenn Sie den Namen des Vorgangs für diese Aktivitäten kennen, geben Sie ihn in das Suchfeld ein, um die Aktivität anzuzeigen, und wählen Sie ihn dann aus.

Um die aktuellen Suchkriterien zu löschen, wählen Sie Alle löschen aus. Der Datumsbereich wird auf die Standardeinstellung für die letzten sieben Tage zurückgesetzt.

Wenn 5,000 Ergebnisse gefunden werden, können Sie wahrscheinlich davon ausgehen, dass mehr als 5.000 Ereignisse die Suchkriterien erfüllen. Sie können die Suchkriterien verfeinern und die Suche erneut ausführen, um weniger Ergebnisse zurückzugeben, oder Sie können alle Suchergebnisse exportieren, indem SieAlle Ergebnisse herunterladen> auswählen. Schritt-für-Schritt-Anweisungen zum Exportieren von Überwachungsprotokollen finden Sie unter Durchsuchen des Überwachungsprotokolls.

Sehen Sie sich dieses Video zur Verwendung der Audioprotokollsuche an. Treten Sie Ansuman Acharya, Programmmanager für Teams, bei, während er zeigt, wie sie eine Überwachungsprotokollsuche für Teams durchführen.

Microsoft Teams-Aktivitäten

Eine Liste aller Ereignisse, die für Benutzer- und Administratoraktivitäten in Teams im Microsoft 365-Überwachungsprotokoll protokolliert werden, finden Sie unter:

- Teams-Aktivitäten im Überwachungsprotokoll

- Verschiebt die App in Teams-Aktivitäten im Überwachungsprotokoll

- Updates App in Teams-Aktivitäten im Überwachungsprotokoll

Office 365-Verwaltungsaktivitäts-API

Sie können die Office 365-Verwaltungsaktivitäts-API verwenden, um Informationen zu Teams-Ereignissen abzurufen. Weitere Informationen zum Schema der Verwaltungsaktivitäts-API für Teams finden Sie unter Teams-Schema.

Zuordnung in Teams-Überwachungsprotokollen

Mitgliedschaftsänderungen an Teams (z. B. hinzugefügte oder gelöschte Benutzer), die über Microsoft Entra ID, das Microsoft 365-Verwaltungsportal oder Microsoft 365-Gruppen Graph-API vorgenommen wurden, werden in Teams-Überwachungsnachrichten und im Kanal Allgemein mit einer Zuordnung zu einem vorhandenen Besitzer des Teams und nicht zum tatsächlichen Initiator der Aktion angezeigt. Lesen Sie in diesen Szenarien Microsoft Entra ID- oder Microsoft 365-Gruppenüberwachungsprotokolle, um die relevanten Informationen anzuzeigen.

Verwenden von Defender for Cloud Apps zum Festlegen von Aktivitätsrichtlinien

Mithilfe Microsoft Defender for Cloud Apps Integration können Sie Aktivitätsrichtlinien festlegen, um mithilfe der APIs des App-Anbieters eine Vielzahl von automatisierten Prozessen zu erzwingen. Diese Richtlinien ermöglichen es Ihnen, bestimmte Aktivitäten zu überwachen, die von verschiedenen Benutzern ausgeführt werden, oder unerwartet hohe Raten einer bestimmten Art von Aktivität zu verfolgen.

Nachdem Sie eine Aktivitätserkennungsrichtlinie festgelegt haben, wird mit der Generierung von Warnungen begonnen. Warnungen werden nur für Aktivitäten generiert, die nach dem Erstellen der Richtlinie auftreten. Im Folgenden finden Sie einige Beispielszenarien für die Verwendung von Aktivitätsrichtlinien in Defender for Cloud Apps zum Überwachen von Teams-Aktivitäten.

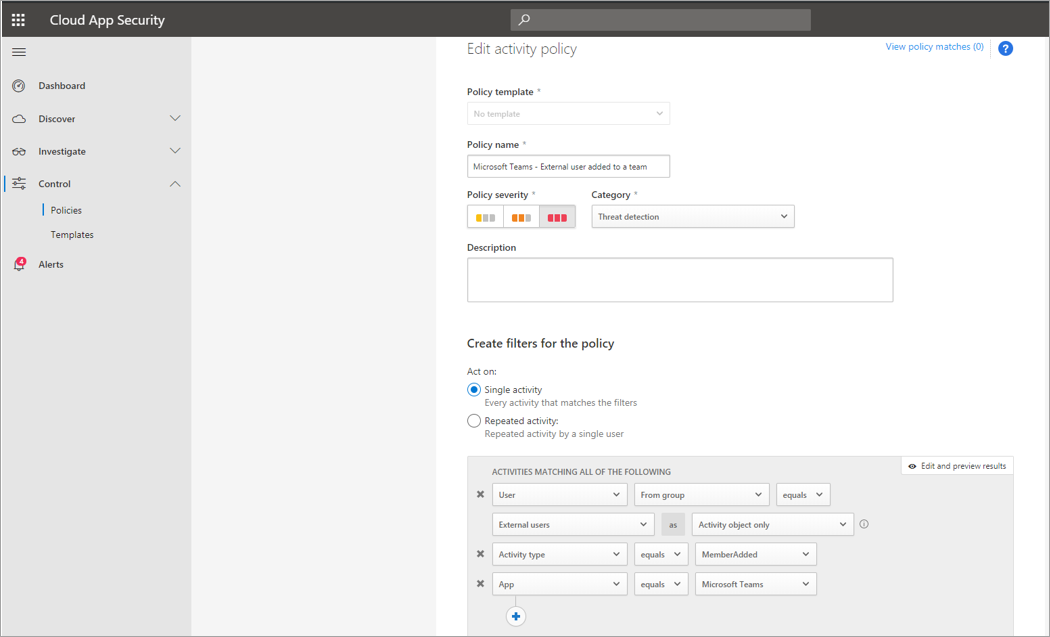

Szenario für externe Benutzer

Ein Szenario, das Sie aus geschäftlicher Sicht im Auge behalten möchten, ist das Hinzufügen externer Benutzer zu Ihrer Teams-Umgebung. Wenn externe Benutzer aktiviert sind, empfiehlt es sich, deren Anwesenheit zu überwachen. Sie können Defender for Cloud Apps verwenden, um potenzielle Bedrohungen zu identifizieren.

Der Screenshot dieser Richtlinie zum Überwachen des Hinzufügens externer Benutzer ermöglicht es Ihnen, die Richtlinie zu benennen, den Schweregrad gemäß Ihren Geschäftlichen Anforderungen festzulegen, sie als (in diesem Fall) eine einzelne Aktivität festzulegen und dann die Parameter festzulegen, die nur das Hinzufügen nichtinterner Benutzer überwachen und diese Aktivität auf Teams beschränken.

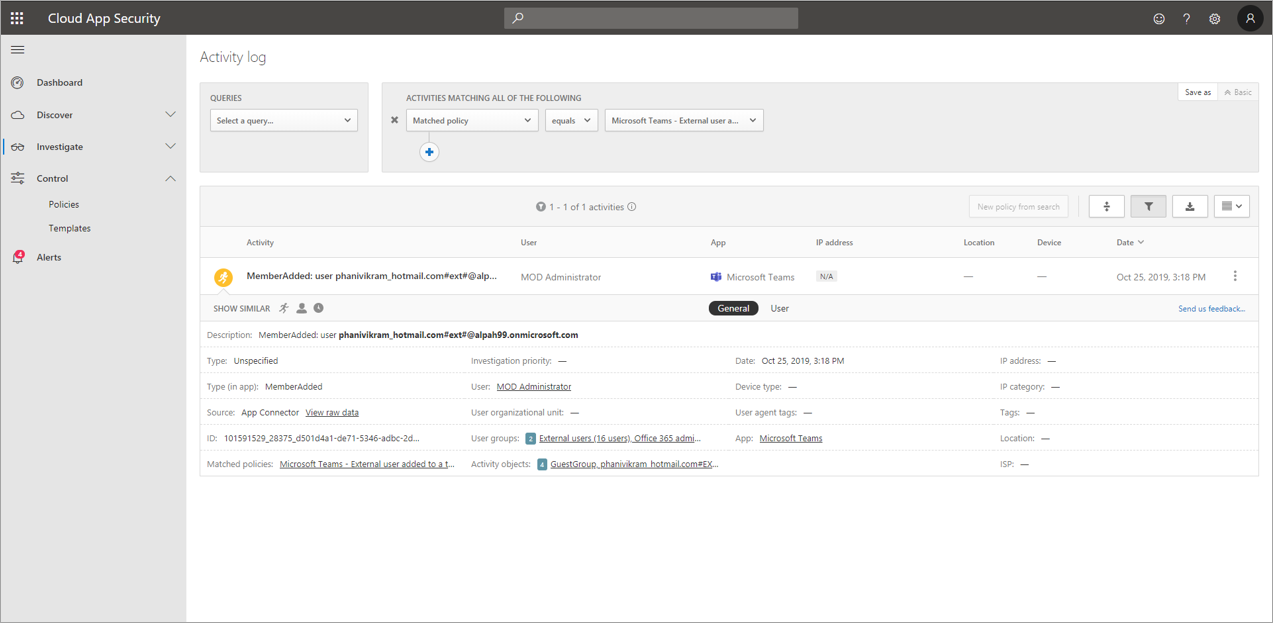

Die Ergebnisse dieser Richtlinie können im Aktivitätsprotokoll angezeigt werden:

Hier können Sie Übereinstimmungen mit der von Ihnen festgelegten Richtlinie überprüfen und ggf. Anpassungen vornehmen oder die Ergebnisse exportieren, um sie an anderer Stelle zu verwenden.

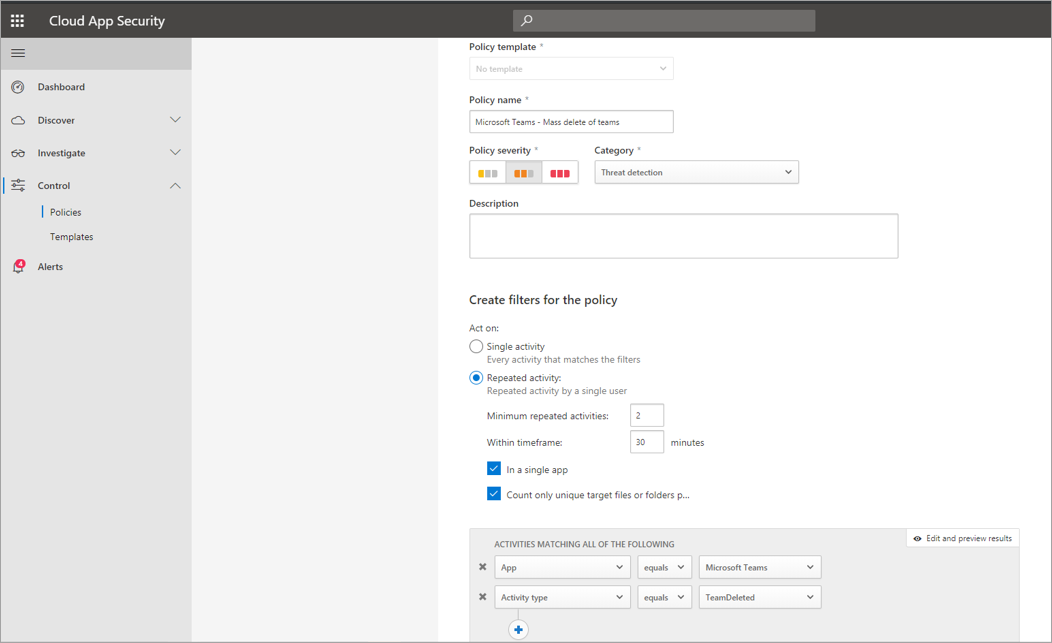

Szenario für massenhaftes Löschen

Wie bereits erwähnt, können Sie Löschszenarien überwachen. Es ist möglich, eine Richtlinie zu erstellen, die das Massenlöschen von Teams-Websites überwacht. In diesem Beispiel wird eine warnungsbasierte Richtlinie eingerichtet, um das Massenlöschen von Teams innerhalb von 30 Minuten zu erkennen.

Wie der Screenshot zeigt, können Sie viele verschiedene Parameter für diese Richtlinie festlegen, um Teams-Löschungen zu überwachen, einschließlich Schweregrad, einzelne oder wiederholte Aktion und Parameter, die dies auf Teams und Websitelöschung beschränken. Dies kann unabhängig von einer Vorlage erfolgen, oder Sie haben eine Vorlage erstellt, um diese Richtlinie abhängig von den Anforderungen Ihrer Organisation zu verwenden.

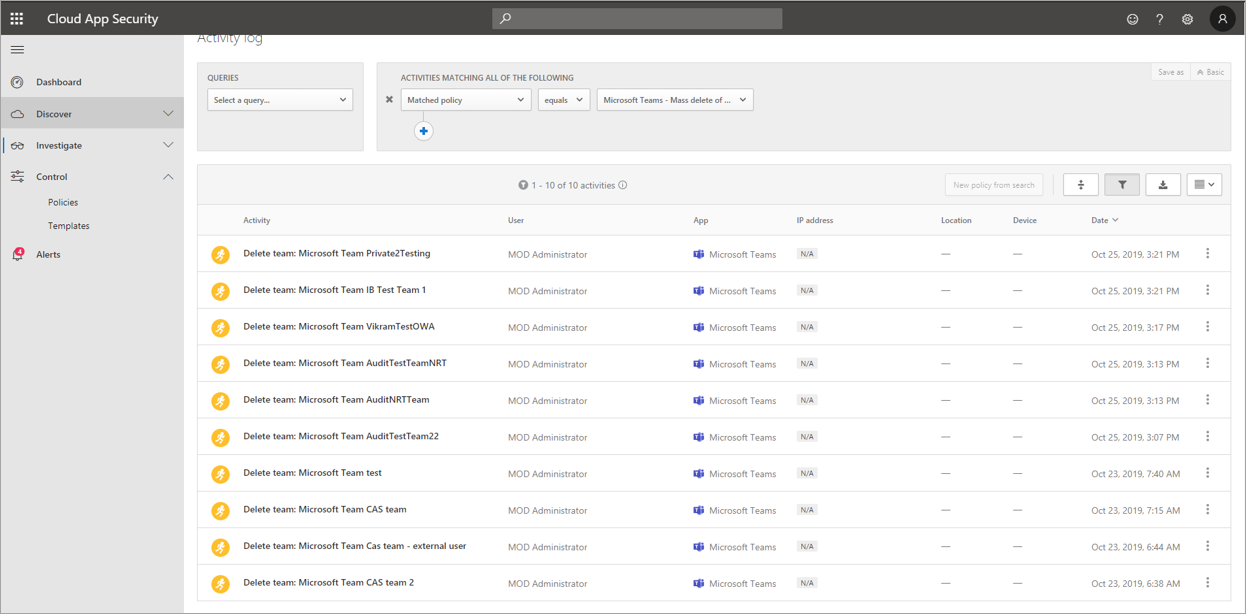

Nachdem Sie eine Richtlinie festgelegt haben, die für Ihr Unternehmen funktioniert, können Sie die Ergebnisse im Aktivitätsprotokoll überprüfen, wenn Ereignisse ausgelöst werden:

Sie können nach der richtlinie filtern, die Sie festgelegt haben, um die Ergebnisse dieser Richtlinie anzuzeigen. Wenn die Ergebnisse, die Sie im Aktivitätsprotokoll erhalten, nicht zufriedenstellend sind (möglicherweise werden viele oder gar nichts angezeigt), kann dies Ihnen helfen, die Abfrage zu optimieren, um sie für die von Ihnen benötigten Aufgaben relevanter zu machen.

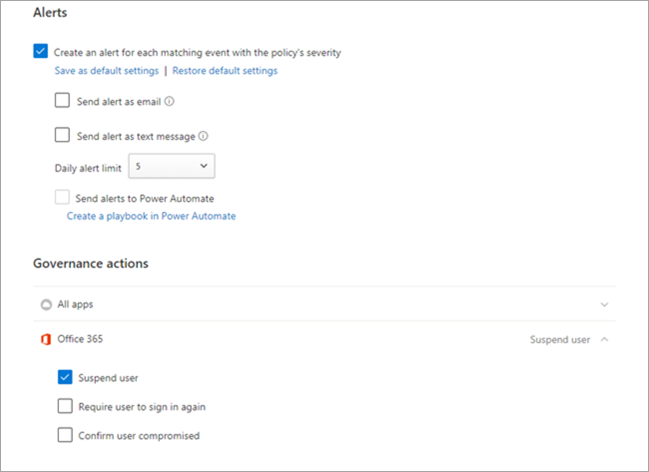

Warnungs- und Governanceszenario

Sie können Warnungen festlegen und E-Mails an Administratoren und andere Benutzer senden, wenn eine Aktivitätsrichtlinie ausgelöst wird. Sie können automatisierte Governanceaktionen festlegen, z. B. das Anhalten eines Benutzers oder die automatische Erneute Anmeldung eines Benutzers. Dieses Beispiel zeigt, wie ein Benutzerkonto ausgesetzt werden kann, wenn eine Aktivitätsrichtlinie ausgelöst wird und ein Benutzer bestimmt, der zwei oder mehr Teams in 30 Minuten gelöscht hat.

Verwenden von Defender for Cloud Apps zum Festlegen von Richtlinien für die Anomalieerkennung

Richtlinien für die Anomalieerkennung in Defender for Cloud Apps sofort einsatzbereite Benutzer- und Entitätsverhaltensanalysen (UEBA) und Machine Learning (ML) bereitstellen, sodass Sie die erweiterte Bedrohungserkennung sofort in Ihrer Cloudumgebung ausführen können. Da sie automatisch aktiviert werden, liefern die neuen Richtlinien für die Anomalieerkennung sofortige Ergebnisse, indem sie sofortige Erkennungen bereitstellen und auf zahlreiche Verhaltensanomalien für Ihre Benutzer und die Computer und Geräte abzielen, die mit Ihrem Netzwerk verbunden sind. Darüber hinaus machen die neuen Richtlinien mehr Daten aus der Defender for Cloud Apps Erkennungs-Engine verfügbar, damit Sie den Untersuchungsprozess beschleunigen und laufende Bedrohungen eindämmten können.

Wir arbeiten daran, Teams-Ereignisse in Richtlinien zur Anomalieerkennung zu integrieren. Vorerst können Sie Richtlinien zur Anomalieerkennung für andere Office-Produkte einrichten und Aktionselemente für Benutzer ausführen, die diesen Richtlinien entsprechen.