Clientkonfiguration für Benutzer-VPN (P2S) – Zertifikatauthentifizierung – Windows

Dieser Artikel hilft Ihnen bei der Konfiguration der Benutzer-VPN-Clients von Virtual WAN unter einem Windows-Betriebssystem für P2S-Konfigurationen, die eine Zertifikatauthentifizierung verwenden. Wenn Sie mithilfe von Benutzer-VPN (P2S) und Zertifikatauthentifizierung eine Verbindung mit Virtual WAN herstellen, können Sie den VPN-Client verwenden, der nativ auf dem Betriebssystem installiert ist, von dem aus Sie eine Verbindung herstellen. Wenn Sie den Tunneltyp „OpenVPN“ verwenden, haben Sie auch die zusätzlichen Möglichkeiten, die Clientsoftware für Azure VPN Client oder OpenVPN zu verwenden. Alle erforderlichen Konfigurationseinstellungen für die VPN-Clients sind in einer ZIP-Datei für die VPN-Clientkonfiguration enthalten. Mithilfe der Einstellungen in der ZIP-Datei können Sie VPN-Clients einfach konfigurieren.

Die von Ihnen generierten VPN-Clientkonfigurationsdateien gelten speziell für die P2S-Benutzer-VPN-Gatewaykonfiguration. Wenn nach dem Generieren der Dateien Änderungen an der P2S-VPN-Konfiguration vorgenommen werden, z. B. Änderungen am VPN-Protokolltyp oder am Authentifizierungstyp, müssen Sie neue VPN-Clientkonfigurationsdateien generieren und die neue Konfiguration auf alle VPN-Clients anwenden, die Sie verbinden möchten.

Dieser Artikel gilt für Windows-Betriebssystemclients. Verwenden Sie für macOS/iOS IKEv2-Schritte diesen Abschnitt des Artikels „VPN Gateway“. Schritte zur Microsoft Entra-Authentifizierung finden Sie unter Konfigurieren eines VPN-Clients für P2S-Verbindungen, die Microsoft Entra-Authentifizierung verwenden.

Voraussetzungen

Bevor Sie beginnen, stellen Sie sicher, dass Sie ein Virtual WAN gemäß den Schritten im Artikel Erstellen von Benutzer-VPN-Verbindungen (Point-to-Site) konfiguriert haben. Ihre Benutzer-VPN-Konfiguration muss die Zertifikatauthentifizierung verwenden.

1. Installieren von Clientzertifikaten

Wenn Ihre Benutzer-VPN-Konfigurationseinstellungen für die Zertifikatauthentifizierung konfiguriert sind, muss zur Authentifizierung ein Clientzertifikat auf jedem Clientcomputer installiert werden, der Verbindungen herstellt. Später in diesem Artikel geben Sie in diesem Abschnitt das/die Clientzertifikat(e) an, die Sie installieren. Das Clientzertifikat, das Sie installieren, muss mit seinem privaten Schlüssel exportiert worden sein und muss alle Zertifikate im Zertifizierungspfad enthalten.

Schritte zum Generieren eines Clientzertifikats finden Sie unter Generieren und Exportieren von Zertifikaten.

Schritte zum Installieren eines Clientzertifikats finden Sie unter Installieren von Clientzertifikaten.

Öffnen Sie Benutzerzertifikate verwalten, um ein installiertes Clientzertifikat anzuzeigen. Das Clientzertifikat ist unter Current User\Personal\Certificates gespeichert.

2. Generieren von Profilkonfigurationsdateien für den VPN-Client

Die im Profilkonfigurationspaket enthaltenen Dateien werden zur Konfiguration des VPN-Clients verwendet und sind spezifisch für die Benutzer-VPN-Konfiguration. Sie können VPN-Client-Profilkonfigurationsdateien mithilfe von PowerShell oder mithilfe des Azure-Portals erstellen. Mit beiden Methoden wird die gleiche ZIP-Datei zurückgegeben.

Wenn Sie nach der Konfiguration des Azure-VPN-Clients die Benutzer-VPN-Konfiguration später aktualisieren oder ändern (Tunneltyp ändern, Zertifikate hinzufügen oder entfernen/widerrufen usw.), müssen Sie ein neues VPN-Client-Profilkonfigurationspaket generieren und mithilfe dieses Pakets die Azure VPN Clients neu konfigurieren, die Verbindungen herstellen.

Informationen zum Generieren eines VPN Client-Profilkonfigurationspakets finden Sie unter Generieren der VPN-Clientkonfigurationsdateien.

Nachdem Sie das Client-Profilkonfigurationspaket generiert haben, verwenden Sie die folgenden Anweisungen, die Ihrer Benutzer-VPN-Konfiguration entsprechen.

- IKEv2 und SSTP – native VPN-Clientschritte

- OpenVPN – Azure VPN Client-Schritte

- OpenVPN – OpenVPN-Clientschritte

IKEv2 und SSTP – nativer VPN-Client

Wenn Sie bei der Benutzer-VPN-Konfiguration den VPN-Tunneltyp IKEv2 angegeben haben, können Sie die Verbindung mithilfe des bereits auf Ihrem Computer installierten nativen Windows-VPN-Clients herstellen.

Wählen Sie die VPN-Clientkonfigurationsdateien, die der Architektur des Windows-Computers entsprechen. Wählen Sie für eine 64-Bit-Prozessorarchitektur das Installer-Paket „VpnClientSetupAmd64“ aus. Wählen Sie für eine 32-Bit-Prozessorarchitektur das Installer-Paket „VpnClientSetupX86“ aus.

Doppelklicken Sie auf das Paket, um es zu installieren. Sollte eine SmartScreen-Popupmeldung angezeigt werden, wählen Sie Weitere Informationen und anschließend Trotzdem ausführen aus.

Wechseln Sie auf dem Clientcomputer zu Ihrer VPN-Seite, und wählen Sie die von Ihnen konfigurierte Verbindung aus. Klicken Sie dann auf Verbinden.

OpenVPN – Azure VPN Client

In den folgenden Schritten können Sie den Azure VPN Client herunterladen, installieren und konfigurieren, um eine Verbindung herzustellen. In diesem Abschnitt wird davon ausgegangen, dass Sie bereits erforderliche Clientzertifikate lokal auf dem Clientcomputer installiert haben.

Hinweis

Der Azure VPN Client wird nur für OpenVPN-Protokollverbindungen unterstützt. Wenn der VPN-Tunneltyp nicht OpenVPN ist, verwenden Sie den nativen VPN-Client, der Teil des Windows-Betriebssystems ist.

Anzeigen der Konfigurationsdateien des Clientprofils

Wenn Sie die ZIP-Datei öffnen, wird der AzureVPN-Ordner angezeigt. Suchen Sie die Datei azurevpnconfig.xml. Diese Datei enthält die Einstellungen, die Sie zum Konfigurieren des VPN-Clientprofils verwenden. Wenn die Datei nicht angezeigt wird, überprüfen Sie die folgenden Elemente:

- Stellen Sie sicher, dass Ihr Benutzer-VPN-Gateway für die Verwendung des OpenVPN-Tunneltyps konfiguriert ist.

- Wenn Sie die Microsoft Entra-Authentifizierung verwenden, verfügen Sie möglicherweise nicht über einen AzureVPN-Ordner. Weitere Informationen finden Sie stattdessen im Artikel zur Microsoft Entra ID-Konfiguration.

Weitere Informationen über Benutzer-VPN-Clientprofildateien finden Sie unter Arbeiten mit Benutzer-VPN-Clientprofildateien.

Azure VPN Client herunterladen

Laden Sie die neueste Version der Installationsdateien von Azure VPN Client über einen der folgenden Links herunter:

- Installieren Sie mithilfe von Client-Installationsdateien: https://aka.ms/azvpnclientdownload.

- Installieren Sie direkt, wenn Sie auf einem Clientcomputer angemeldet sind: Microsoft Store.

Installieren Sie den Azure VPN Client auf jedem Computer.

Überprüfen Sie, dass der Azure VPN Client über die Berechtigung für die Ausführung im Hintergrund verfügt. Schritte dazu finden Sie unter Windows-Hintergrund-Apps.

Öffnen Sie den Azure VPN Client, um die installierte Clientversion zu überprüfen. Wechseln Sie zum unteren Rand des Clients, und klicken Sie auf ... -> ? Hilfe. Im rechten Bereich wird die Versionsnummer des Clients angezeigt.

Konfigurieren von Azure VPN Client

Öffnen Sie Azure VPN Client.

Wählen Sie links unten auf der Seite die Option + und anschließend Importieren aus.

Navigieren Sie im Fenster je nach Ihrer Konfiguration zur Datei azurevpnconfig.xml oder azurevpnconfig_cert.xml. Wählen Sie die Datei und dann Öffnen aus.

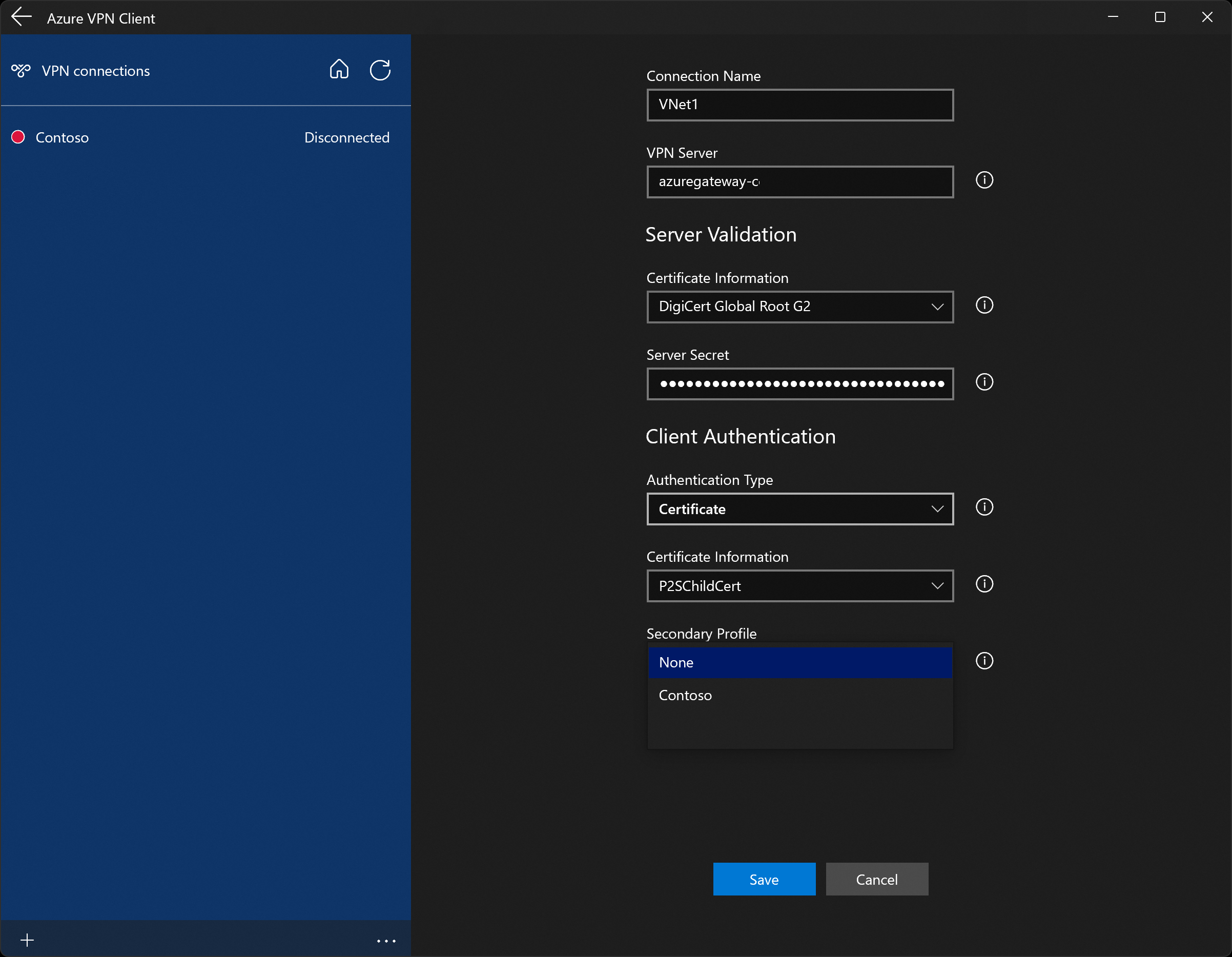

Beachten Sie auf der Clientprofilseite, dass viele der Einstellungen bereits angegeben sind. Die vorkonfigurierten Einstellungen sind im VPN-Clientprofilpaket enthalten, das Sie importiert haben. Obwohl die meisten Einstellungen bereits angegeben sind, müssen Sie Einstellungen speziell für den Clientcomputer konfigurieren.

Wählen Sie im Drop-down-Menü Zertifikatinformationen den Namen des untergeordneten Zertifikats (das Clientzertifikat) aus. Beispielsweise P2SChildCert. Für diese Übung wählen Sie für das sekundäre Profil die Option Keins.

Wenn in der Dropdownliste Zertifikatinformationen kein Clientzertifikat angezeigt wird, müssen Sie den Profilkonfigurationsimport abbrechen und das Problem beheben, bevor Sie fortfahren. Es ist möglich, dass eine der folgenden Dinge wahr ist:

- Das Clientzertifikat wurde nicht lokal auf dem Clientcomputer installiert.

- Es gibt mehrere Zertifikate mit genau demselben Namen, die auf Ihrem lokalen Computer installiert sind (üblich in Testumgebungen).

- Das untergeordnete Zertifikat ist beschädigt.

Wählen Sie nach der Importüberprüfung (fehlerfreier Import) die Option Speichern aus.

Navigieren Sie im linken Bereich zur VPN-Verbindung, und wählen Sie Verbinden aus.

Nächste Schritte

Informationen zum Ändern weiterer P2S-Benutzer-VPN-Verbindungseinstellungen finden Sie im Tutorial: Erstellen einer P2S-Benutzer-VPN-Verbindung.