Konfigurieren von P2S-Benutzer-VPN-Clients: Zertifikatauthentifizierung – OpenVPN-Client – iOS

In diesem Artikel erfahren Sie, wie Sie mithilfe von Virtual WAN-Benutzer-VPN-P2S (Point-to-Site) und Zertifikatauthentifizierung unter iOS mithilfe eines OpenVPN-Clients eine Verbindung mit Ihrem virtuellen Azure-Netzwerk (VNet) herstellen.

Voraussetzungen

In diesem Artikel wird davon ausgegangen, dass Sie bereits die folgenden Voraussetzungen erfüllt haben:

- Sie haben die notwendigen Konfigurationsschritte im Tutorial: Erstellen einer P2S-Benutzer-VPN-Verbindung per Azure Virtual WAN durchgeführt.

- Sie haben die VPN-Clientkonfigurationsdateien generiert und heruntergeladen. Die VPN-Clientkonfigurationsdateien, die Sie generieren, sind spezifisch für das Benutzer-VPN-Profil für Virtual WAN, das Sie herunterladen. Virtual WAN verfügt über zwei verschiedene Arten von Konfigurationsprofilen: WAN-Ebene (global) und Hubebene. Weitere Informationen finden Sie unter Herunterladen globaler und Hub-VPN-Profile. Wenn nach dem Generieren der Dateien Änderungen an der P2S-VPN-Konfiguration vorgenommen werden oder Sie zu einem anderen Profiltyp wechseln, müssen Sie neue VPN-Clientkonfigurationsdateien generieren und die neue Konfiguration auf alle VPN-Clients anwenden, die Sie verbinden möchten.

- Sie haben die erforderlichen Zertifikate erworben. Sie können entweder Clientzertifikate generieren oder die entsprechenden Clientzertifikate erwerben, die für die Authentifizierung erforderlich sind. Vergewissern Sie sich, dass Sie sowohl über Informationen zum Clientzertifikat als auch zum Stammserverzertifikat verfügen.

Verbindungsanforderungen

Um eine Verbindung mit Azure mithilfe des OpenVPN-Clients mithilfe der Zertifikatauthentifizierung herzustellen, erfordert jeder verbindungsbasierte Client die folgenden Elemente:

- Die OpenVPN-Clientsoftware muss auf jedem Client installiert und konfiguriert werden.

- Der Client muss über ein lokal installiertes Clientzertifikat verfügen.

Informationen zu Zertifikaten

Für die Zertifikatauthentifizierung müssen Sie ein Clientzertifikat auf jedem Clientcomputer installieren, den Sie mit dem VPN-Gateway verbinden möchten. Das zu verwendende Clientzertifikat muss mit dem privaten Schlüssel exportiert werden und alle Zertifikate im Zertifizierungspfad enthalten. Darüber hinaus müssen Sie für einige Konfigurationen auch Stammzertifikatinformationen installieren.

Der OpenVPN-Client in diesem Artikel verwendet Zertifikate, die im PFX-Format exportiert werden. Sie können ein Clientzertifikat in diesem Format anhand der Windows-Anweisungen ganz einfach exportieren. Weitere Informationen finden Sie unter Generieren und Exportieren von Zertifikaten für Benutzer-VPN-Verbindungen. Wenn Sie keinen Windows-Computer haben, können Sie als Problemumgehung eine kleine Windows-VM verwenden, um Zertifikate im erforderlichen PFX-Format zu exportieren.

Generieren von Clientzertifikaten

Für die Zertifikatauthentifizierung müssen Sie ein Clientzertifikat auf jedem Clientcomputer installieren, der eine Verbindung herstellt. Das zu verwendende Clientzertifikat muss mit dem privaten Schlüssel exportiert werden und alle Zertifikate im Zertifizierungspfad enthalten.

Informationen zur Verwendung von Zertifikaten finden Sie unter Generieren und Exportieren von Zertifikaten.

Konfigurieren des OpenVPN-Clients

Im folgenden Beispiel wird OpenVPN Connect aus dem App Store verwendet.

Wichtig

Nur iOS 11.0 und höher wird mit dem OpenVPN-Protokoll unterstützt.

Hinweis

OpenVPN-Client Version 2.6 wird noch nicht unterstützt.

Installieren Sie den OpenVPN-Client (Version 2.4 oder höher) aus dem App Store. Version 2.6 wird noch nicht unterstützt.

Falls noch nicht geschehen, laden Sie das Paket mit dem VPN-Clientprofil aus dem Azure-Portal herunter.

Entzippen Sie das Profil. Öffnen Sie in einem Text-Editor im Ordner „OpenVPN“ die Konfigurationsdatei „vpnconfig.ovpn“.

Füllen Sie den Abschnitt „P2S client certificate“ mit dem öffentlichen Schlüssel für das P2S-Clientzertifikat in Base64 aus. In einem Zertifikat im PEM-Format können Sie die CER-Datei öffnen und den Base64-Schlüssel zwischen den Zertifikatskopfzeilen herauskopieren.

Füllen Sie den Abschnitt „Private key“ mit dem privaten Schlüssel für das P2S-Clientzertifikat in Base64 aus. Informationen zum Extrahieren eines privaten Schlüssels finden Sie auf der OpenVPN-Website unter Exportieren des privaten Schlüssels.

Ändern Sie keine anderen Felder.

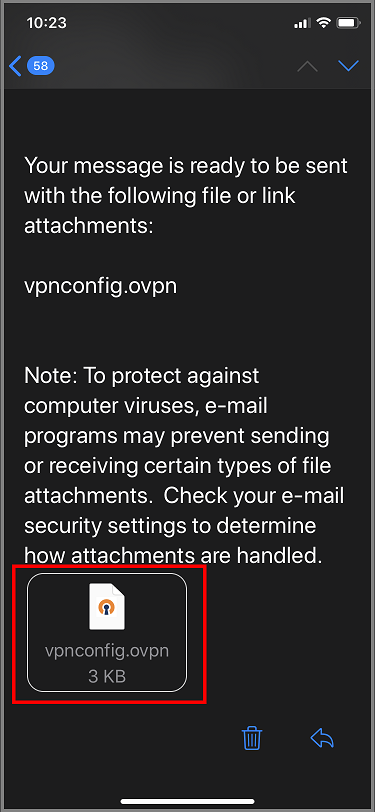

Senden Sie Profildatei (.ovpn) an Ihr in der Mail-App auf Ihrem iPhone konfiguriertes E-Mail-Konto.

Öffnen Sie die E-Mail in der Mail-App auf dem iPhone, und tippen Sie auf die angefügte Datei.

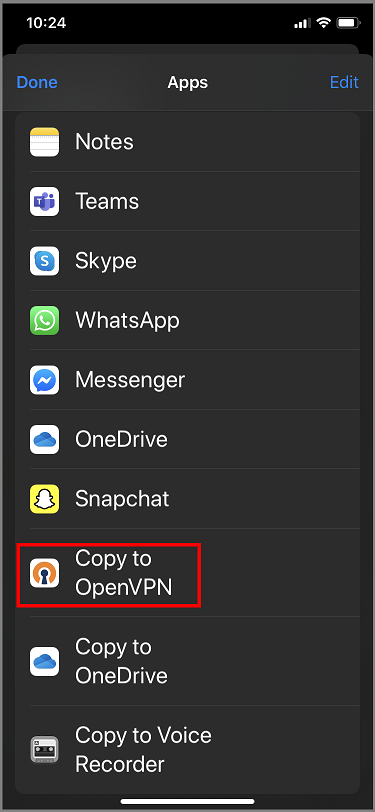

Tippen Sie auf More (Mehr) wenn die Option Copy to OpenVPN (In OpenVPN kopieren) nicht angezeigt wird.

Tippen Sie auf Copy to OpenVPN (In OpenVPN kopieren).

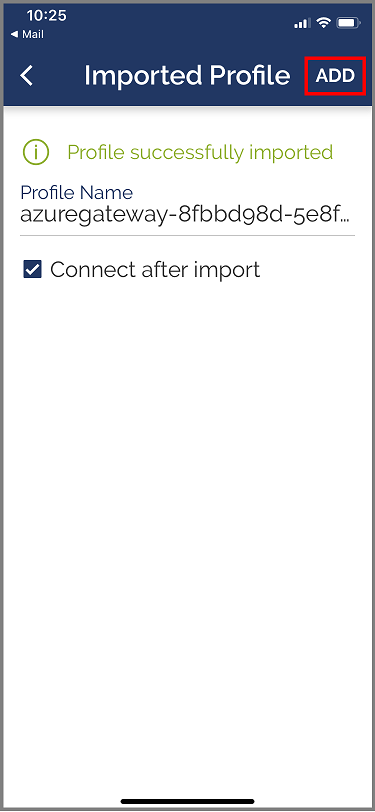

Tippen Sie auf ADD (Hinzufügen) auf der Seite Import Profile (Profil importieren).

Tippen Sie auf ADD (Hinzufügen) auf der Seite Importes Profile (Importiertes Profil).

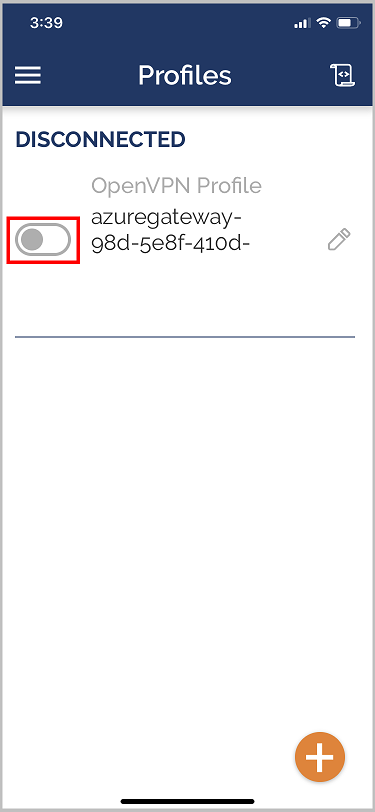

Starten Sie die OpenVPN-App, und schieben Sie den Schalter auf der Seite Profile nach rechts, um eine Verbindung herzustellen.

Nächste Schritte

Stellen Sie dann alle zusätzlichen Server- oder Verbindungseinstellungen ein. Weitere Informationen finden Sie im Tutorial: Erstellen einer P2S-Benutzer-VPN-Verbindung per Azure Virtual WAN.