Administrer løbere

I dette afsnit skal du udforske de forskellige værktøjer og strategier, der er tilgængelige for dig i GitHub Enterprise Cloud og GitHub Enterprise Server, for at administrere brugen af GitHub Actions-løbere i din virksomhed.

Vælg en passende løber til din arbejdsbelastning

To typer løbere kan udføre arbejdsprocesser for GitHub-handlinger: GitHub-hostede løbere eller selv hostede løbere.

Seddel

GitHub-hostede løbere er kun tilgængelige for Enterprise Cloud. Hvis du har en Enterprise Server-forekomst, gælder denne sektion ikke for dig.

GitHub-hostede løbere tilbyder en hurtigere og enklere måde at køre dine arbejdsprocesser på, mens selvværtsløbere er en yderst konfigurerbar måde at køre arbejdsprocesser på i dit eget brugerdefinerede miljø. Hvis du f.eks. har brug for at bruge en liste over tilladte IP-adresser for din organisation eller en specialiseret hardwarekonfiguration til kørsel af dine arbejdsprocesser, skal du bruge en selvværtsløber.

I følgende tabel sammenlignes GitHub-hostede løbere i forhold til selv hostede løbere. Brug den til at vælge den rette løber til din arbejdsbelastning.

| GitHub-hostede løbere | Løbere |

|---|---|

| Modtag automatiske opdateringer til operativsystemet, forudinstallerede pakker og værktøjer og det selv hostede løberprogram. | Modtag kun automatiske opdateringer til det selv hostede løberprogram. Du er ansvarlig for at opdatere operativsystemet og al anden software. |

| GitHub administreres og vedligeholdes. | Kan bruge cloudtjenester eller lokale maskiner, som du allerede betaler for. Du kan også tilpasse din hardware, dit operativsystem, din software og dine sikkerhedskrav. |

| Angiv en ren forekomst for hver jobudførelse. | Behøver ikke at have en ren forekomst for hver jobudførelse. |

| Brug gratis minutter på din GitHub-plan med satser pr. minut anvendt efter at have overgået de gratis minutter. | Det er gratis at bruge med GitHub Actions, men du er ansvarlig for omkostningerne ved at vedligeholde dine løbermaskiner. |

Konfigurer adgang til selvværtsløbere

I Enterprise Cloud og Enterprise Server giver selv hostede løbergrupper dig mulighed for at styre adgangen til selvværtsløbere på organisationsniveau og virksomhedsniveau. Denne funktion kan være praktisk i tilfælde, hvor du har brug for at begrænse adgangen til selvværtsløbere til bestemte organisationer eller brugere. Baseret på tillidsniveauet for disse organisationer eller brugere eller for at afhjælpe sikkerhedsrisici.

Lad os antage, at du kun vil give bestemte organisationer i din virksomhedsforekomst tilladelse til at udrulle kode i dit produktionsmiljø. Du kan oprette en gruppe, der indeholder alle løbere, der udruller kode i produktion på virksomhedsniveau, og begrænse gruppens adgang til de specifikke organisationer, der er godkendt til at udrulle kode.

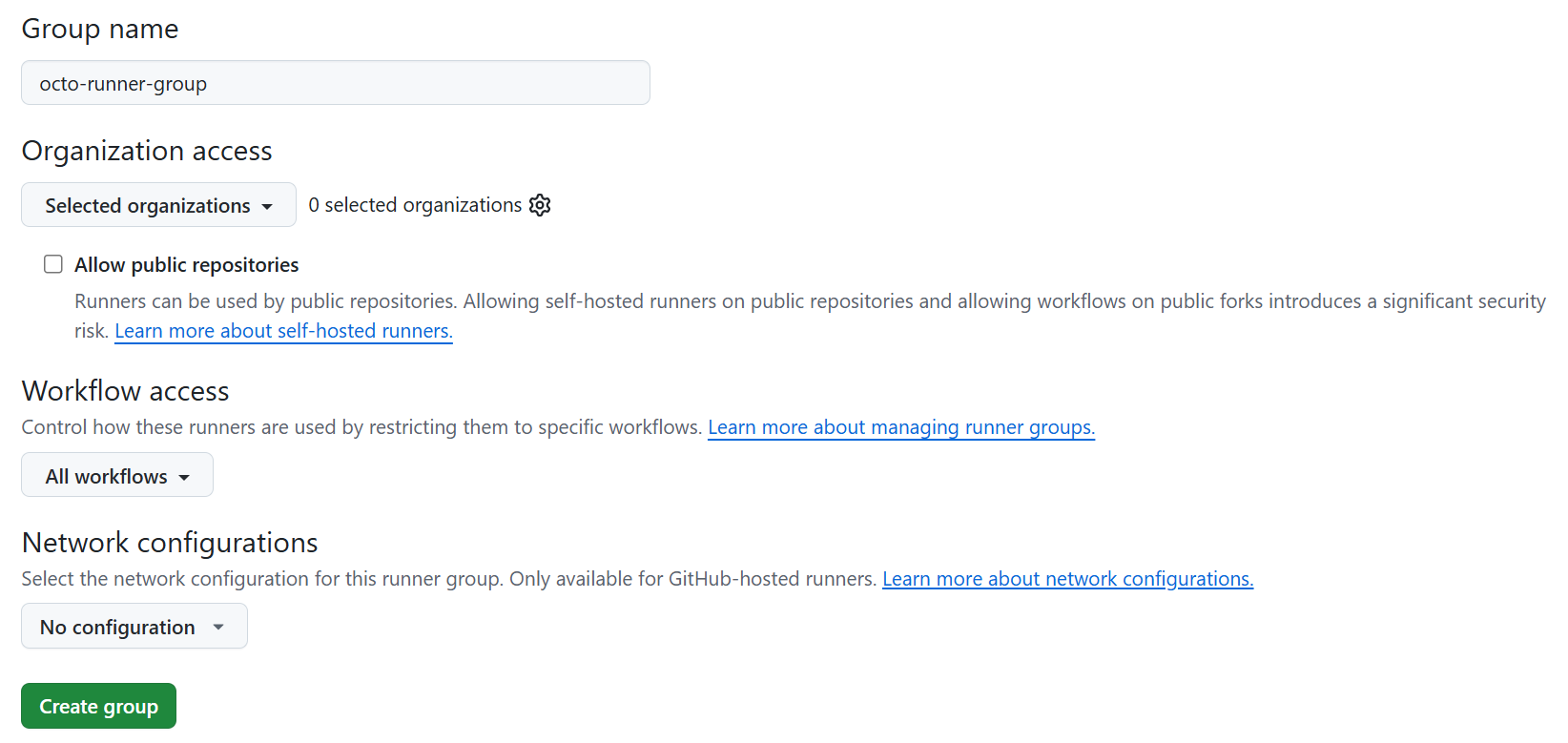

Hvis du vil oprette grupper på virksomhedsniveau, skal du gå til din virksomhedskonto og derefter Politikker > Handlinger i margenteksten. Under fanen løbergrupper skal du vælge Gruppen Ny løber. Det skærmbillede, der vises, giver dig mulighed for at angive et gruppenavn og en adgangspolitik for organisationer.

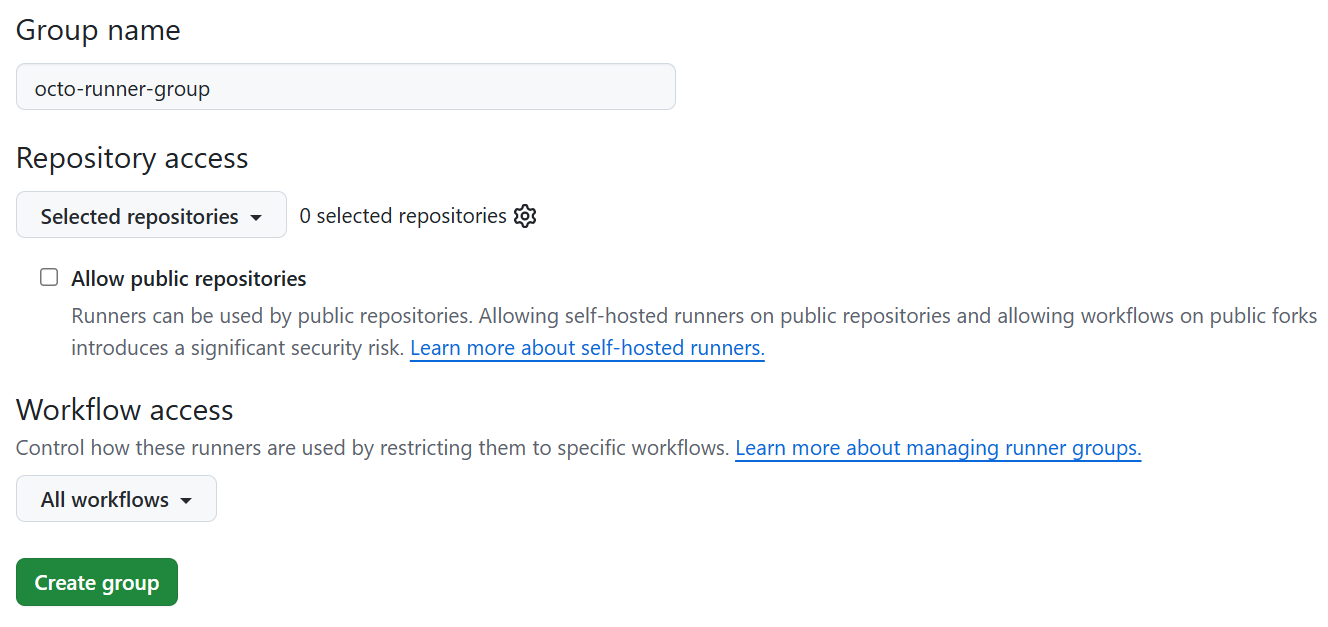

Hvis du vil oprette grupper på organisationsniveau, skal du gå til din organisation Indstillinger og derefter Handlinger i margenteksten. Vælg løbergrupper, og derefter Gruppen Ny løber. Den skærm, der vises, giver dig mulighed for at angive et gruppenavn og en adgangspolitik for lagre.

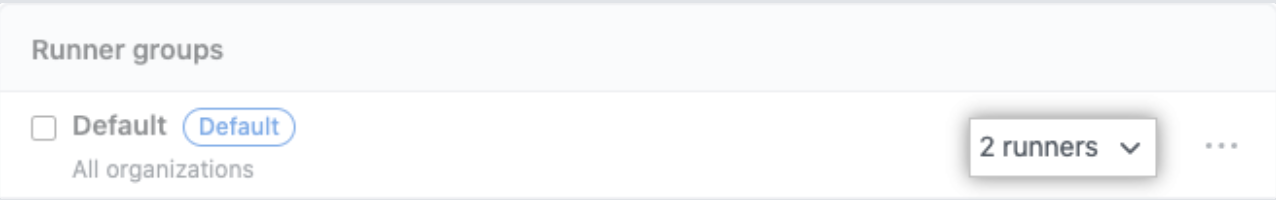

Når der oprettes nye løbere, tildeles de automatisk til standardgruppen i virksomheden eller organisationen. Løbere kan kun være i én gruppe ad gangen, men både Enterprise Cloud og Enterprise Server giver dig mulighed for at flytte løbere fra standardgruppen til en anden gruppe.

Konfigurer selv hostede løbere til virksomhedsbrug

Enterprise Cloud og Enterprise Server tilbyder flere funktioner, der gør det muligt for dig at tilpasse dine selv hostede løbere til din virksomheds brug. Nogle af disse funktioner omfatter mærkater, proxyservereog IP-allowlists.

Etiketter

Selv hostede løbere modtager automatisk standardnavne, når de føjes til GitHub-handlinger. Disse standardmærkater angiver operativsystemet og hardwarearkitekturen for løberen som vist i tabellen:

| Standardnavn | beskrivelse |

|---|---|

self-hosted |

Standardetiket anvendt på alle løbere, der hostes af sig selv |

linux, windowseller macOS |

Anvendt afhængigt af løberens operativsystem. |

x64 , ARMeller ARM64 |

Anvendt afhængigt af løberens hardwarearkitektur. |

Oven på disse standardmærkater giver Enterprise Cloud og Enterprise Server dig mulighed for at oprette og føje brugerdefinerede mærkater til dine løbere. Brugerdefinerede mærkater kan være praktiske, når du har brug for at køre job på løbere, der har specifikke egenskaber. Hvis et job i en af dine arbejdsprocesser f.eks. kræver en bestemt type grafikhardware, kan du oprette et gpu brugerdefineret mærkat og tildele det til de løbere, der har hardwaren installeret. Alle løbere med gpu mærkaten vil derefter være berettiget til at køre jobbet.

Hvis du vil føje en mærkat til en selvværtsløber, skal du gå til indstillingerne for GitHub-handlinger for den organisation, det lager eller den virksomhed, hvor din selvværtsløber er registreret (under Handlinger for en organisation eller et lager under Politikker > handlinger for en virksomhed). Når du er der:

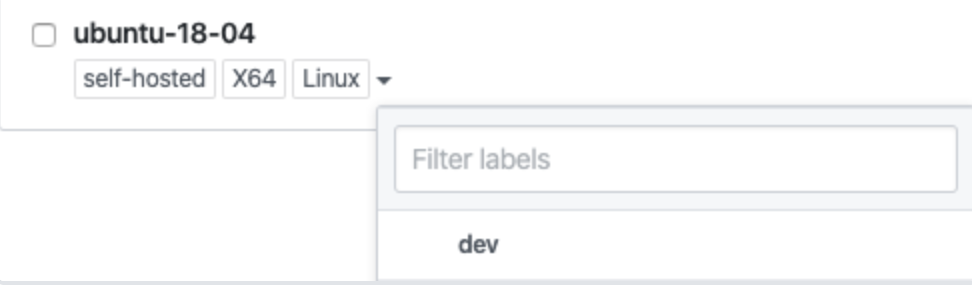

Find listen over løbere under løbere. Hvis din løber er i en gruppe, skal du finde løbergruppen og vælge rullelisten løber for at få vist listen over løbere.

Find den løber, du vil opdatere, og vælg rullelisten Mærkat for at få vist menuen til valg af mærkat. I denne menu vises alle de brugerdefinerede mærkater, der er tilgængelige for din selvværtsløber. Etiketter, der allerede er tildelt din selvværtsløber, har et flueben ved siden af dem.

Vælg en eksisterende etiket for at føje den til løberen, eller skriv navnet på den nye etiket i feltet Filtermærkater , og vælg Opret ny etiket. Etiketten føjes automatisk til løberen, når du opretter den.

Proxyservere

Hvis du har brug for en selv hostet løber for at kommunikere med GitHub via en proxyserver, kan du ændre proxykonfigurationer ved hjælp af følgende miljøvariabler både Enterprise Cloud og Enterprise Server:

| Miljøvariabel | beskrivelse |

|---|---|

https_proxy |

PROXY-URL-adresse til HTTPS-trafik. Du kan også inkludere grundlæggende legitimationsoplysninger til godkendelse, hvis det er nødvendigt. For eksempel: http://proxy.local http://192.168.1.1:8080 http://username:password@proxy.local |

http_proxy |

URL-adresse til proxy for HTTP-trafik. Du kan også inkludere grundlæggende legitimationsoplysninger til godkendelse, hvis det er nødvendigt. For eksempel: http://proxy.local http://192.168.1.1:8080 http://username:password@proxy.local |

no_proxy |

Kommasepareret liste over værter, der ikke skal bruge en proxy. Det er kun værtsnavne, der er tilladt i no_proxy. Du kan ikke bruge IP-adresser. For eksempel: example.com example.com,myserver.local:443,example.org |

Seddel

Proxymiljøvariabler læses, når det selv hostede løberprogram starter, så du skal angive miljøvariablerne, før du konfigurerer eller starter programmet. Hvis din proxykonfiguration ændres, skal du genstarte det selv hostede løberprogram.

I Windows skelnes der mellem store og små bogstaver i navne på proxymiljøvariabler. På Linux og macOS anbefaler vi, at du bruger alle miljøvariabler med små bogstaver. Hvis du har en miljøvariabel med både små og store bogstaver på Linux eller macOS (f.eks. https_proxy og HTTPS_PROXY), bruger det selv hostede løberprogram miljøvariablen med små bogstaver.

TILLADTE IP-lister

Hvis din Enterprise Cloud- eller Enterprise Server-organisation har konfigureret IP-lister, skal du føje IP-adressen eller IP-adresseintervallet for dine selvværtsløbere til IP-tilladelseslisten, før dine selvværtsløbere kan kommunikere med GitHub.

Hvis du vil føje IP-adressen eller IP-adresseområdet for dine selvværtsløbere til en organisations IP-tilladelsesliste, skal du navigere til din organisation Indstillinger og vælge Organisationssikkerhed i sidepanelet. Under IP-adresseskal du tilføje IP-adressen eller IP-adresseintervallet for dine selvværtsløbere i CIDR-notationen og vælge + Tilføj.

Overvåg og foretag fejlfinding af selvværtsløbere

Både Enterprise Cloud og Enterprise Server tilbyder værktøjer, der gør det muligt for dig at overvåge, foretage fejlfinding og opdatere dine selvværtsløbere. Hvis dine builds begynder at mislykkes, nogle filer i dit lager låses, eller dine arbejdsproceskørsler er gået i stå, kan fejlfinding af den løber, der kører din arbejdsproces, hjælpe med at løse problemet.

De vigtigste trin, du kan udføre, når du foretager fejlfinding af en selvværtsløber, er:

- Kontrollér status for løberen i indstillingerne for GitHub-handlinger for den organisation, det lager eller den virksomhed, hvor din selvværtsløber er registreret (under Handlinger for en organisation eller et lager under Politikker > Handlinger for en virksomhed).

- Gennemse aktiviteter og automatiske opdateringer af løberen i

Runner_-filerne i mappen_diag. - Gennemse status for de job, som løberen har udført i

Worker_-filerne i mappen_diag.

I henhold til operativsystemet for din løber kan du udføre ekstra trin som vist i tabellen:

| Mac | Windows | Linux- |

|---|---|---|

Kontrollér den selv hostede kørselsprogramtjeneste ved hjælp af launchd |

Kontrollér den selv hostede kørselsprogramtjeneste ved hjælp af PowerShell | – Kontrollér den selv hostede kørselsprogramtjeneste ved hjælp af journalctl – Hvis dine job kræver objektbeholdere, skal du kontrollere, at Docker er installeret og kører, og at Docker-tilladelserne bruger systemctl |