Udforsk Azure Virtual Networks

Azure Virtual Networks (VNets) er den grundlæggende byggesten i dit private netværk i Azure. Med VNets kan du bygge komplekse virtuelle netværk, der ligner et netværk i det lokale miljø, med andre fordele ved Azure-infrastruktur, f.eks. skalering, tilgængelighed og isolation.

Hver enkelt VNet, du opretter, har sin egen CIDR-blok og kan knyttes til andre VNets og netværk i det lokale miljø, så længe CIDR-blokkene ikke overlapper hinanden. Du har også kontrol over DNS-serverindstillinger for VNets og segmentering af det virtuelle netværk i undernet.

Funktioner i Azure Virtual Networks

Azure VNets gør det muligt for ressourcer i Azure at kommunikere sikkert med hinanden, internettet og netværk i det lokale miljø.

- Kommunikation med internettet. Alle ressourcer på et VNet kan som standard kommunikere udgående til internettet. Du kan kommunikere indgående til en ressource ved at tildele en offentlig IP-adresse eller en offentlig belastningsjustering. Du kan også bruge offentlig IP eller offentlig belastningsjustering til at administrere dine udgående forbindelser.

- Kommunikation mellem Azure-ressourcer. Der er tre vigtige mekanismer, som Azure-ressourcen kan bruge til at kommunikere: VNets, VNet-tjenesteslutpunkter og VNet-peering. Virtuelle netværk kan ikke kun oprette forbindelse til VM'er, men også andre Azure-ressourcer, f.eks. App Service-miljøet, Azure Kubernetes Service og Azure Virtual Machine Scale Sets. Du kan bruge tjenesteslutpunkter til at oprette forbindelse til andre Azure-ressourcetyper, f.eks. Azure SQL-databaser og lagerkonti. Når du opretter et VNet, kan dine tjenester og VM'er i dit VNet kommunikere direkte og sikkert med hinanden i cloudmiljøet.

- Kommunikation mellem ressourcer i det lokale miljø. Udvid dit datacenter sikkert. Du kan oprette forbindelse mellem computere og netværk i det lokale miljø til et virtuelt netværk ved hjælp af en af følgende muligheder: Point-to-site virtual private network (VPN), Site-to-site VPN, Azure ExpressRoute.

- Filtrerer netværkstrafik. Du kan filtrere netværkstrafik mellem undernet ved hjælp af en hvilken som helst kombination af netværkssikkerhedsgrupper og virtuelle netværksapparater.

- Distribution af netværkstrafik. Azure dirigerer trafik mellem undernet, forbundne virtuelle netværk, netværk i det lokale miljø og internettet som standard. Du kan implementere rutetabeller eller BGP-ruter (Border Gateway Protocol) for at tilsidesætte de standardruter, som Azure opretter.

Overvejelser i forbindelse med design af Azure Virtual Networks

Adresseområde og undernet

Du kan oprette flere virtuelle netværk pr. område pr. abonnement. Du kan oprette flere undernet i hvert virtuelle netværk.

virtuelle netværk

Når du opretter et VNet, skal du bruge adresseområder, der er optæltet i RFC 1918. Disse adresser er til private adresseområder, der ikke kan omdirigeres.

- 10.0.0.0 - 10.255.255.255 (præfiks 10/8)

- 172.16.0.0 - 172.31.255.255 (præfikset 172.16/12)

- 192.168.0.0 - 192.168.255.255 (præfikset 192.168/16)

Derudover kan du ikke tilføje følgende adresseområder.

- 224.0.0.0/4 (Multicast)

- 255.255.255.255/32 (Udsendelse)

- 127.0.0.0/8 (tilbagekobling)

- 169.254.0.0/16 (Link-local)

- 168.63.129.16/32 (intern DNS)

Azure tildeler ressourcer i et virtuelt netværk en privat IP-adresse fra det adresseområde, du klargør. Hvis du f.eks. installerer en VM på et VNet med undernetadresseområdet 192.168.1.0/24, tildeles vm'en en privat IP, f.eks. 192.168.1.4. Azure reserverer de første fire og sidste IP-adresser til i alt fem IP-adresser i hvert undernet. Disse adresser er x.x.x.0-x.x.x.3 og den sidste adresse på undernettet.

IP-adresseintervallet 192.168.1.0/24 har f.eks. følgende reserverede adresser:

- 192.168.1.0

- 192.168.1.1 (Reserveret af Azure til standardgatewayen).

- 192.168.1.2, 192.168.1.3 (Reserveret af Azure til at knytte Azure DNS-IP'er til VNet-rummet).

- 192.168.1.255 (Netværksudsendelsesadresse.)

Når du planlægger at implementere virtuelle netværk, skal du overveje:

- Sørg for, at adresseområderne ikke overskrides. Sørg for, at dit VNet-adresseområde (CIDR-blok) ikke overlapper organisationens andre netværksområder.

- Er der behov for sikkerhedsisolering?

- Har du brug for at afhjælpe eventuelle begrænsninger for IP-adressering?

- Er der forbindelser mellem Azure VNets og netværk i det lokale miljø?

- Er der nogen isolering, der kræves til administrative formål?

- Bruger du azure-tjenester, der opretter deres egne VNets?

undernet

Et undernet er et interval af IP-adresser i VNet. Du kan segmentere VNets i forskellige størrelsesundernet og oprette så mange undernet, som du har brug for til organisation og sikkerhed, inden for abonnementsgrænsen. Du kan derefter udrulle Azure-ressourcer på et bestemt undernet. På samme måde som i et traditionelt netværk giver undernet dig mulighed for at segmentere dit VNet-adresseområde i segmenter, der passer til organisationens interne netværk. Det mindste understøttede IPv4-undernet er /29, og det største er /2 (ved hjælp af CIDR-undernetdefinitioner). IPv6-undernet skal være nøjagtigt /64 i størrelse. Når du planlægger at implementere undernet, skal du overveje:

- Hvert undernet skal have et entydigt adresseområde, der er angivet i CIDR-format (Classless Inter-Domain Routing).

- Visse Azure-tjenester kræver deres eget undernet.

- Undernet kan bruges til trafikstyring. Du kan f.eks. oprette undernet for at dirigere trafik gennem et virtuelt apparat på netværket.

- Du kan begrænse adgangen til Azure-ressourcer til bestemte undernet med et virtuelt netværkstjenesteslutpunkt. Du kan oprette flere undernet og aktivere et tjenesteslutpunkt for nogle undernet, men ikke for andre.

Fastlæg en navngivningskonvention

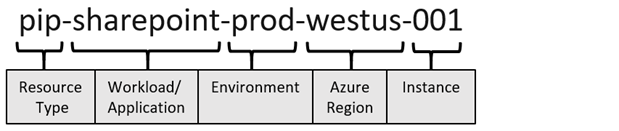

Som en del af dit Azure-netværksdesign er det vigtigt at planlægge din navngivningskonvention for dine ressourcer. En effektiv navngivningskonvention opretter ressourcenavne ud fra vigtige oplysninger om hver ressource. Et velvalgt navn hjælper dig med hurtigt at identificere ressourcens type, dens tilknyttede arbejdsbelastning, dets installationsmiljø og det Azure-område, der er vært for den. En offentlig IP-ressource for en SharePoint-arbejdsbelastning i produktionen, der er bosiddende i det vestlige USA, kan f.eks. være pip-sharepoint-prod-westus-001

Alle Azure-ressourcetyper har et område, der definerer det niveau, som ressourcenavne skal være entydige. En ressource skal have et entydigt navn inden for dens område. Der er fire niveauer, du kan angive et område: administrationsgruppe, abonnement, ressourcegruppeog ressource. Områder er hierarkiske, hvor hvert niveau i hierarkiet gør området mere specifikt.

Et virtuelt netværk har f.eks. et ressourcegruppeområde, hvilket betyder, at der kun kan være ét netværk med navnet vnet-prod-westus-001 i hver ressourcegruppe. Andre ressourcegrupper kan have deres eget virtuelle netværk med navnet vnet-prod-westus-001. Undernet er begrænset til virtuelle netværk, så hvert undernet i et virtuelt netværk skal have et specifikt navn.

Forstå områder og abonnementer

Alle Azure-ressourcer oprettes i et Azure-område og -abonnement. En ressource kan kun oprettes i et virtuelt netværk, der findes i det samme område og abonnement som ressourcen. Du kan dog oprette forbindelse til virtuelle netværk, der findes i forskellige abonnementer og områder. Azure-områder er vigtige at overveje, når du designer dit Azure-netværk i forhold til din infrastruktur, dine data, dine programmer og dine slutbrugere.

Du kan udrulle lige så mange virtuelle netværk, du har brug for i hvert abonnement, op til abonnementsgrænsen. Nogle større organisationer med globale udrulninger har f.eks. flere virtuelle netværk, der er forbundet mellem områder.

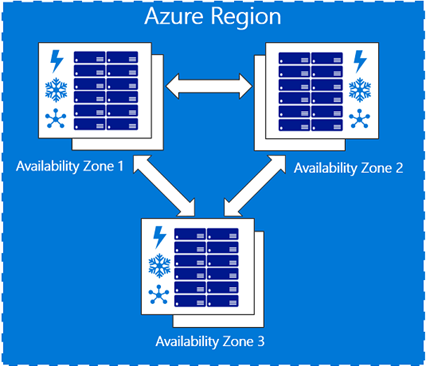

Azure-tilgængelighedszoner

En Tilgængelighedszone i Azure giver dig mulighed for at definere entydige fysiske placeringer i et område. Hver zone består af et eller flere datacentre, der er udstyret med uafhængig strøm, køling og netværk. Designet til at sikre høj tilgængelighed af dine Azure-tjenester, beskytter den fysiske adskillelse af tilgængelighedszoner i et område programmer og data fra datacenterfejl.

Du bør overveje tilgængelighedszoner, når du designer dit Azure-netværk, og planlægge tjenester, der understøtter tilgængelighedszoner.

Azure-tjenester, der understøtter tilgængelighedszoner, falder i tre kategorier:

- Zonal tjenester. Ressourcer kan fastgøres til en bestemt zone. Virtuelle maskiner, administrerede diske eller IP-standardadresser kan f.eks. fastgøres til en bestemt zone. Denne planlægning giver mulighed for øget robusthed ved at have en eller flere forekomster af ressourcer fordelt på zoner.

- Zone-redundante tjenester. Ressourcer replikeres eller distribueres automatisk på tværs af zoner. Azure replikerer dataene på tværs af tre zoner, så en zonefejl ikke påvirker dens tilgængelighed.

- Ikke-regionale tjenester. Tjenesten er tilgængelig fra Azure-geografiske områder og er robust i forhold til zoneafbrydelser.