Øvelse – Konfigurer back end-grupper til kryptering

Du vil implementere end-to-end-kryptering for forsendelsesportalprogrammet. Kryptering af alle data mellem brugere og servere hjælper med at sikre, at ingen uautoriserede brugere kan opfange og læse dataene.

I dette undermodul skal du konfigurere webprogrammet og programgatewayen. Derefter skal du oprette nogle selvsignerede SSL-certifikater og aktivere kryptering i backendgruppen for at hjælpe med at sikre trafikken fra programgatewayen til dine servere.

På følgende billede fremhæves de elementer, du konfigurerer i denne øvelse. Du konfigurerer en programgateway ved hjælp af Azure Application Gateway v2.

Udrul en virtuel maskine og en programgateway

Åbn Azure Cloud Shell- i din browser, og log på mappen med adgang til det abonnement, du vil oprette ressourcer i. Vi bruger Bash Shell-miljøet til denne øvelse.

Kør følgende kommando i Cloud Shell for at oprette en ressourcegruppe for dine ressourcer. Erstat

<resource group name>med et navn til din ressourcegruppe, og<location>med det Azure-område, hvor du vil udrulle dine ressourcer.az group create --resource-group <resource group name> --location <location>Kør følgende kommando i Cloud Shell for at oprette en variabel til lagring af navnet på din ressourcegruppe:

export rgName=<resource group name>Kør følgende kommando i Azure Cloud Shell for at downloade kildekoden til forsendelsesportalen:

git clone https://github.com/MicrosoftDocs/mslearn-end-to-end-encryption-with-app-gateway shippingportalFlyt til mappen forsendelsesportal:

cd shippingportalKør følgende installationsscript for at oprette den virtuelle maskine, certifikater og programgatewayen:

bash setup-infra.shSeddel

Dette script tager flere minutter at afslutte. Tillad, at den arbejder gennem flere processer for at pakke ud og konfigurere gatewayen og ressourcerne. Du bør kunne se, at processen lykkedes med nul advarsler og nul fejl.

Kontrollér, at webserveren er konfigureret korrekt

Kør følgende kommando for at få vist URL-adressen til den webserver, som installationsscriptet oprettede.

echo https://"$(az vm show \ --name webservervm1 \ --resource-group $rgName \ --show-details \ --query [publicIps] \ --output tsv)"Kopiér og indsæt URL-adressen i webbrowseren, og gå til URL-adressen.

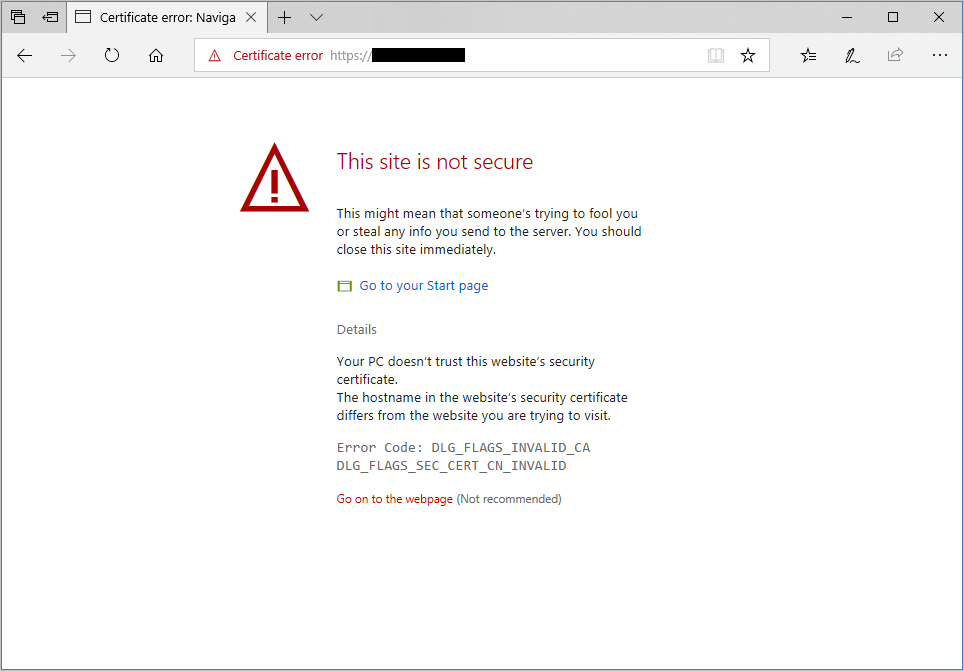

Browseren viser sandsynligvis en advarselsmeddelelse, der ligner følgende billede. Det nøjagtige indhold i advarselsmeddelelsen kan variere afhængigt af din browser. Eksempelbilledet er fra Microsoft Edge.

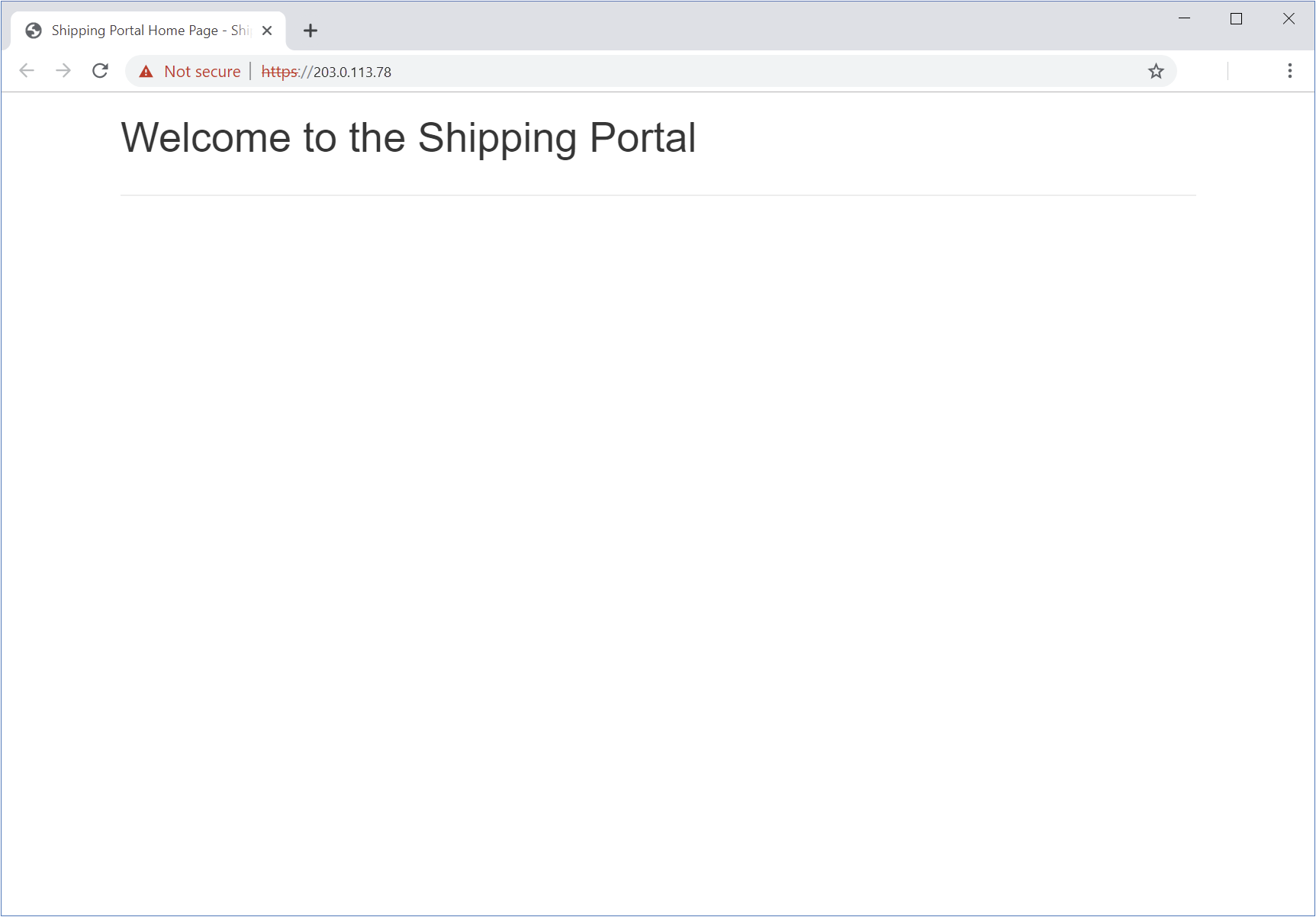

Denne advarsel opstår, fordi webserveren er konfigureret via et selvsigneret certifikat, der ikke kan godkendes. På denne advarselsside skal du søge efter og vælge linket for at fortsætte til webstedet. Du kan f.eks. vælge Gå til websiden eller vælge Avanceret og derefter Fortsæteller det tilsvarende. Resultatet fører dig til forsendelsesportalens startside, som vist på følgende billede. Det er en eksempelapp til test af, at serveren er konfigureret korrekt.

Konfigurer backendgruppen til kryptering

Kør følgende kommando for at hente den private IP-adresse for den virtuelle maskine, der fungerer som webserver.

echo privateip="$(az vm list-ip-addresses \ --resource-group $rgName \ --name webservervm1 \ --query "[0].virtualMachine.network.privateIpAddresses[0]" \ --output tsv)"Opret en variabel for at gemme din private IP-adresse. Erstat

<privateIP>med IP-adressen fra det forrige trin.export privateip=<privateIP>Konfigurer backendgruppen for Application Gateway ved hjælp af den virtuelle maskines private IP-adresse.

az network application-gateway address-pool create \ --resource-group $rgName \ --gateway-name gw-shipping \ --name ap-backend \ --servers $privateipOverfør VM-certifikatet i backendgruppen til Application Gateway som et rodcertifikat, der er tillid til. Installationsscriptet oprettede dette certifikat og gemte det i filen shipping-ssl.crt.

az network application-gateway root-cert create \ --resource-group $rgName \ --gateway-name gw-shipping \ --name shipping-root-cert \ --cert-file server-config/shipping-ssl.crtKonfigurer HTTP-indstillingerne for at bruge certifikatet:

az network application-gateway http-settings create \ --resource-group $rgName \ --gateway-name gw-shipping \ --name https-settings \ --port 443 \ --protocol Https \ --host-name $privateipKør følgende kommandoer for at angive det certifikat, der er tillid til, for backendgruppen til det certifikat, der er installeret på backend-VM'en:

export rgID="$(az group show --name $rgName --query id --output tsv)" az network application-gateway http-settings update \ --resource-group $rgName \ --gateway-name gw-shipping \ --name https-settings \ --set trustedRootCertificates='[{"id": "'$rgID'/providers/Microsoft.Network/applicationGateways/gw-shipping/trustedRootCertificates/shipping-root-cert"}]'

Du har nu en virtuel maskine, der kører forsendelsesportalwebstedet, og en programgateway. Du har konfigureret SSL-kryptering mellem Application Gateway og din programserver.