Find Azure Storage-kryptering

Azure Storage-kryptering af inaktive data beskytter dine data ved at sikre, at dine forpligtelser til sikkerhed og overholdelse af angivne standarder overholdes. Krypterings- og dekrypteringsprocesserne sker automatisk. Da dine data er sikret som standard, behøver du ikke at ændre din kode eller dine programmer.

Når du opretter en lagerkonto, genererer Azure to 512-bit adgangsnøgler til lagerkontoen for den pågældende konto. Disse nøgler kan bruges til at godkende adgang til data på din lagerkonto via godkendelse af delt nøgle eller via SAS-tokens, der er signeret med den delte nøgle.

Microsoft anbefaler, at du bruger Azure Key Vault til at administrere dine adgangsnøgler, og at du jævnligt roterer og genopretter dine nøgler. Brug af Azure Key Vault gør det nemt at rotere dine nøgler uden afbrydelser i dine programmer. Du kan også rotere dine nøgler manuelt.

Ting, du skal vide om Azure Storage-kryptering

Undersøg følgende egenskaber for Azure Storage-kryptering.

Data krypteres automatisk, før de skrives til Azure Storage.

Data dekrypteres automatisk, når de hentes.

Azure Storage-kryptering, inaktiv kryptering, dekryptering og nøgleadministration er gennemsigtige for brugerne.

Alle data, der skrives til Azure Storage, krypteres via 256-bit AES-kryptering (Advanced Encryption Standard). AES er en af de stærkeste blokciffer, der er tilgængelige.

Azure Storage-kryptering er aktiveret for alle nye og eksisterende lagerkonti og kan ikke deaktiveres.

Konfigurer Azure Storage-kryptering

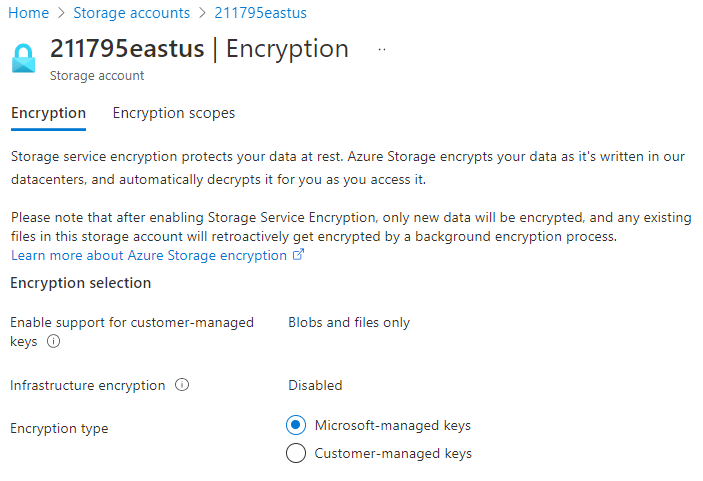

På Azure Portal kan du konfigurere Azure Storage-kryptering ved at angive krypteringstypen. Du kan selv administrere nøglerne, eller du kan få nøglerne administreret af Microsoft. Overvej, hvordan du kan implementere Azure Storage-kryptering for din lagersikkerhed.

Infrastrukturkryptering. Infrastrukturkryptering kan aktiveres for hele lagerkontoen eller for et krypteringsområde i en konto. Når infrastrukturkryptering er aktiveret for en lagerkonto eller et krypteringsområde, krypteres data to gange – én gang på tjenesteniveau og én gang på infrastrukturniveau – med to forskellige krypteringsalgoritmer og to forskellige nøgler.

platformadministrerede nøgler. Platformadministrerede nøgler (PMKs) er krypteringsnøgler, der genereres, gemmes og administreres udelukkende af Azure. Kunder interagerer ikke med PMK'er. De nøgler, der bruges til Azure Data Encryption-at-Rest, er f.eks. PMKs som standard.

kundeadministrerede nøgler. Kundeadministrerede nøgler (CMK) er derimod nøgler, der læses, oprettes, slettes, opdateres og/eller administreres af en eller flere kunder. Nøgler, der er gemt i en kundeejet key vault eller HSM (Hardware Security Module), er CMK'er. BYOK (Bring Your Own Key) er et CMK-scenarie, hvor en kunde importerer (bringer) nøgler fra en ekstern lagerplacering.