Fastlæg gældende regler for netværkssikkerhedsgruppe

Hver netværkssikkerhedsgruppe og dens definerede sikkerhedsregler evalueres uafhængigt af hinanden. Azure behandler betingelserne i hver regel, der er defineret for hver virtuel maskine i konfigurationen.

- I forbindelse med indgående trafik behandler Azure først sikkerhedsregler for netværkssikkerhedsgruppen for alle tilknyttede undernet og derefter eventuelle tilknyttede netværksgrænseflader.

- Processen er omvendt for udgående trafik. Azure evaluerer først sikkerhedsreglerne for netværkssikkerhedsgruppen for alle tilknyttede netværksgrænseflader efterfulgt af eventuelle tilknyttede undernet.

- For både den indgående og udgående evalueringsproces kontrollerer Azure også, hvordan reglerne for trafik inden for undernettet anvendes.

Hvordan Azure ender med at anvende dine definerede sikkerhedsregler for en virtuel maskine bestemmer den overordnede effektivitet af dine regler.

Ting, du skal vide om effektive sikkerhedsregler

Lad os undersøge, hvordan regler for netværkssikkerhedsgruppe defineres og behandles i et virtuelt netværk for at give de effektive regler.

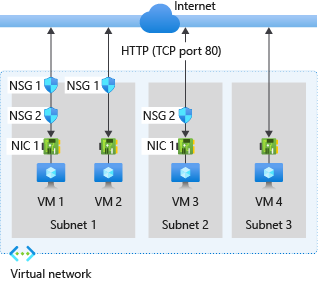

Overvej følgende konfiguration af virtuelle netværk, der viser netværkssikkerhedsgrupper (NSG'er), der styrer trafikken til virtuelle maskiner (VM'er). Konfigurationen kræver sikkerhedsregler for at administrere netværkstrafik til og fra internettet via TCP-port 80 via netværksgrænsefladen.

I denne konfiguration af det virtuelle netværk er der tre undernet. Undernet 1 indeholder to virtuelle maskiner: VM 1 og VM 2. Undernet 2 og Undernet 3 indeholder hver især én virtuel maskine: VM 3 og VM 4. Hver VM har et NIC (Network Interface Card).

Azure evaluerer hver NSG-konfiguration for at bestemme de effektive sikkerhedsregler:

| Evaluering | NSG-undernet | NSG-for NIC- | Indgående regler | Udgående regler |

|---|---|---|---|---|

| VM 1 | Undernet 1 NSG 1 |

NIC NSG 2 |

NSG 1 undernetregler har forrang frem for NSG 2 NIC-regler | NSG 2 NIC-regler har forrang frem for NSG 1 undernetregler |

| VM 2 | Undernet 1 NSG 1 |

NIC ingen |

regler for NSG 1 undernet gælder for både undernet og NIC | Azure-standardregler gælder for NIC og NSG 1 undernetregler gælder kun for undernet |

| VM 3 | Undernet 2 ingen |

NIC NSG 2 |

Azure-standardregler gælder for undernet og NSG 2 gælder regler for NIC |

NSG 2 NIC-regler gælder for NIC og undernet |

| VM 4 | Undernet 3 ingen |

NIC ingen |

Azure-standardregler gælder for både undernet og NIC og al indgående trafik er tilladt |

Azure-standardregler gælder for både undernet og NIC og al udgående trafik er tilladt |

Gældende regler for indgående trafik

Azure behandler regler for indgående trafik for alle VM'er i konfigurationen. Azure identificerer, om VM'erne er medlemmer af en NSG, og om de har et tilknyttet undernet eller et NIC.

Når der oprettes en NSG, opretter Azure standardsikkerhedsreglen

DenyAllInboundfor gruppen. Standardfunktionsmåden er at nægte al indgående trafik fra internettet. Hvis en NSG har et undernet eller et NIC, kan reglerne for undernettet eller NIC tilsidesætte standardreglerne for Azure-sikkerhed.Indgående NSG-regler for et undernet i en VM har forrang frem for indgående NSG-regler for et NIC i den samme VM.

Gældende regler for udgående trafik

Azure behandler regler for udgående trafik ved først at undersøge NSG-tilknytninger for netværkskort i alle VM'er.

Når der oprettes en NSG, opretter Azure standardsikkerhedsreglen

AllowInternetOutboundfor gruppen. Standardfunktionsmåden er at tillade al udgående trafik til internettet. Hvis en NSG har et undernet eller et NIC, kan reglerne for undernettet eller NIC tilsidesætte standardreglerne for Azure-sikkerhed.NSG-udgående regler for et NIC i en VM har forrang frem for NSG-udgående regler for et undernet i den samme VM.

Ting, du skal overveje, når du opretter effektive regler

Gennemse følgende overvejelser vedrørende oprettelse af effektive sikkerhedsregler for maskiner i dit virtuelle netværk.

Overvej at tillade al trafik. Hvis du placerer din virtuelle maskine i et undernet eller bruger en netværksgrænseflade, behøver du ikke at knytte undernettet eller NIC'et til en netværkssikkerhedsgruppe. Denne fremgangsmåde tillader al netværkstrafik via undernettet eller NIC'et i henhold til standardreglerne for Azure-sikkerhed. Hvis du ikke er bekymret for at styre trafik til din ressource på et bestemt niveau, skal du ikke knytte din ressource på dette niveau til en netværkssikkerhedsgruppe.

Overvej vigtigheden af tilladelsesregler. Når du opretter en netværkssikkerhedsgruppe, skal du definere en tillade regel for både undernet- og netværksgrænsefladen i gruppen for at sikre, at trafikken kan komme igennem. Hvis du har et undernet eller et NIC i din netværkssikkerhedsgruppe, skal du definere en tilladelsesregel på hvert niveau. Ellers afvises trafikken for et hvilket som helst niveau, der ikke indeholder en tilladelsesregeldefinition.

Overvej trafik inden for undernet. Sikkerhedsreglerne for en netværkssikkerhedsgruppe, der er knyttet til et undernet, kan påvirke trafikken mellem alle virtuelle maskiner i undernettet. Azure gør det som standard muligt for virtuelle maskiner i det samme undernet at sende trafik til hinanden (kaldet trafik inden for undernet). Du kan forbyde intern undernettrafik ved at definere en regel i netværkssikkerhedsgruppen for at afvise al indgående og udgående trafik. Denne regel forhindrer, at alle virtuelle maskiner i undernettet kommunikerer med hinanden.

Overvej regelprioritet. Sikkerhedsreglerne for en netværkssikkerhedsgruppe behandles i prioriteret rækkefølge. Hvis du vil sikre, at en bestemt sikkerhedsregel altid behandles, skal du tildele reglen den lavest mulige prioritetsværdi. Det er en god idé at efterlade huller i din prioritetsnummerering, f.eks. 100, 200, 300 osv. Hullerne i nummereringen giver dig mulighed for at tilføje nye regler uden at skulle redigere eksisterende regler.

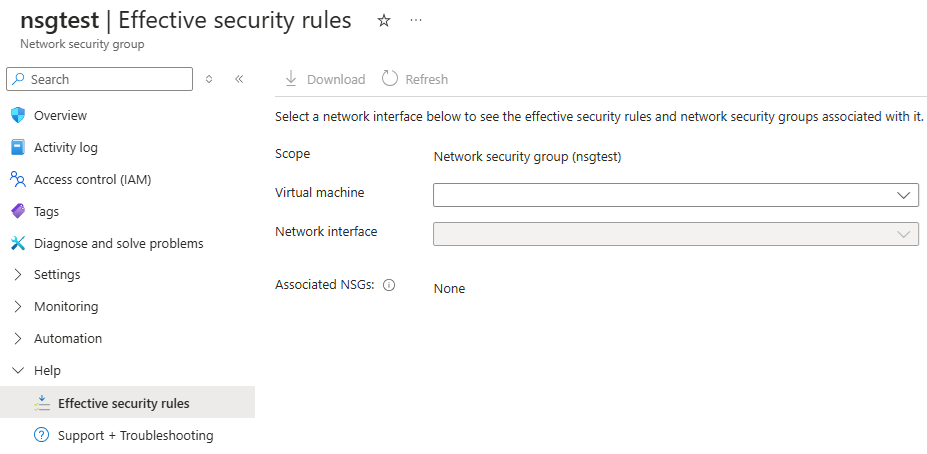

Få vist effektive sikkerhedsregler

Hvis du har flere netværkssikkerhedsgrupper og ikke er sikker på, hvilke sikkerhedsregler der anvendes, kan du bruge linket Effektive sikkerhedsregler på Azure Portal. Du kan bruge linket til at kontrollere, hvilke sikkerhedsregler der anvendes på dine computere, undernet og netværksgrænseflader.