Hent værdi fra dine dataconnectors

Microsoft Security Exposure Management konsoliderer data om sikkerhedsholdning fra alle dine digitale aktiver, så du kan kortlægge din angrebsoverflade og fokusere din sikkerhedsindsats på områder, der er i størst risiko. Dataene fra Microsoft-produkter indtages automatisk, når der er oprettet forbindelse til Styring af eksponering, og du kan tilføje flere dataconnectors fra eksterne datakilder.

Importerede aktiver og datatyper

Formålet med at oprette forbindelse til eksterne produkter er at skabe fuldstændig synlighed på tværs af alle dine digitale aktiver og alle sikkerhedskontekster, der kan påvirke din angrebsoverflade. Følgende aktivtyper, kontekstforbedring og sårbarhedsoplysninger indtages til dette formål:

- Enheder

- Cloudaktiver

- Sårbarheder

- Oplysninger om aktivkritiskhed

- Vurdering af aktivrisiko

- Netværksdetaljer

- Eksponeringsindsigt (f.eks. eksponering via internettet)

- Brugere (fremtidige)

- SaaS-apps (fremtidige)

Aktivoplysningerne og sikkerhedskonteksten importeres i Eksponeringsstyring og konsolideres for at give et omfattende overblik over sikkerhedsholdningerne på tværs af alle digitale aktiver. De understøttede eksterne datakilder omfatter Qualys, Rapid7 InsightVM, Administration af vedvarende sårbarheder og ServiceNow CMDB.

Data, der indtages fra connectorerne, normaliseres og inkorporeres i eksponeringsgrafen og enhedsoversigten. Eksponeringsstyring bruger den værdifulde kontekst og indsigt, der opnås, til at generere en mere nøjagtig vurdering af din angrebsoverflade og give dig en bedre forståelse af din eksponeringsrisiko. Disse data kan bruges i enhedsoversigten, i udforskningsværktøjer til Eksponeringsgraf, f.eks. Angrebsoverfladekort og Avanceret jagt, og i Angrebsstier, der registreres baseret på berigelsesdata, der indtages af connectorerne.

I sidste ende vil disse data desuden forbedre sikkerhedsmålinger, der måler din eksponeringsrisiko i forhold til et bestemt kriterium, og de vil også påvirke bredere organisatoriske initiativer, der måler eksponeringsrisikoen på tværs af en arbejdsbelastning eller er relateret til et bestemt trusselsområde.

Fordelene ved at bruge de eksterne dataconnectors omfatter:

- Normaliseret inden for eksponeringsgrafen

- Forbedring af enhedslager

- Tilknytning af relationer

- Afslører nye angrebsstier

- Giver omfattende synlighed af angrebsoverfladen

- Indarbejdelse af aktivkritiskhed

- Berigende kontekst med forretningsprogram eller driftsmæssig tilknytning

- Visualisering via værktøjet Angrebskort

- Udforskning ved hjælp af avancerede jagtforespørgsler via KQL

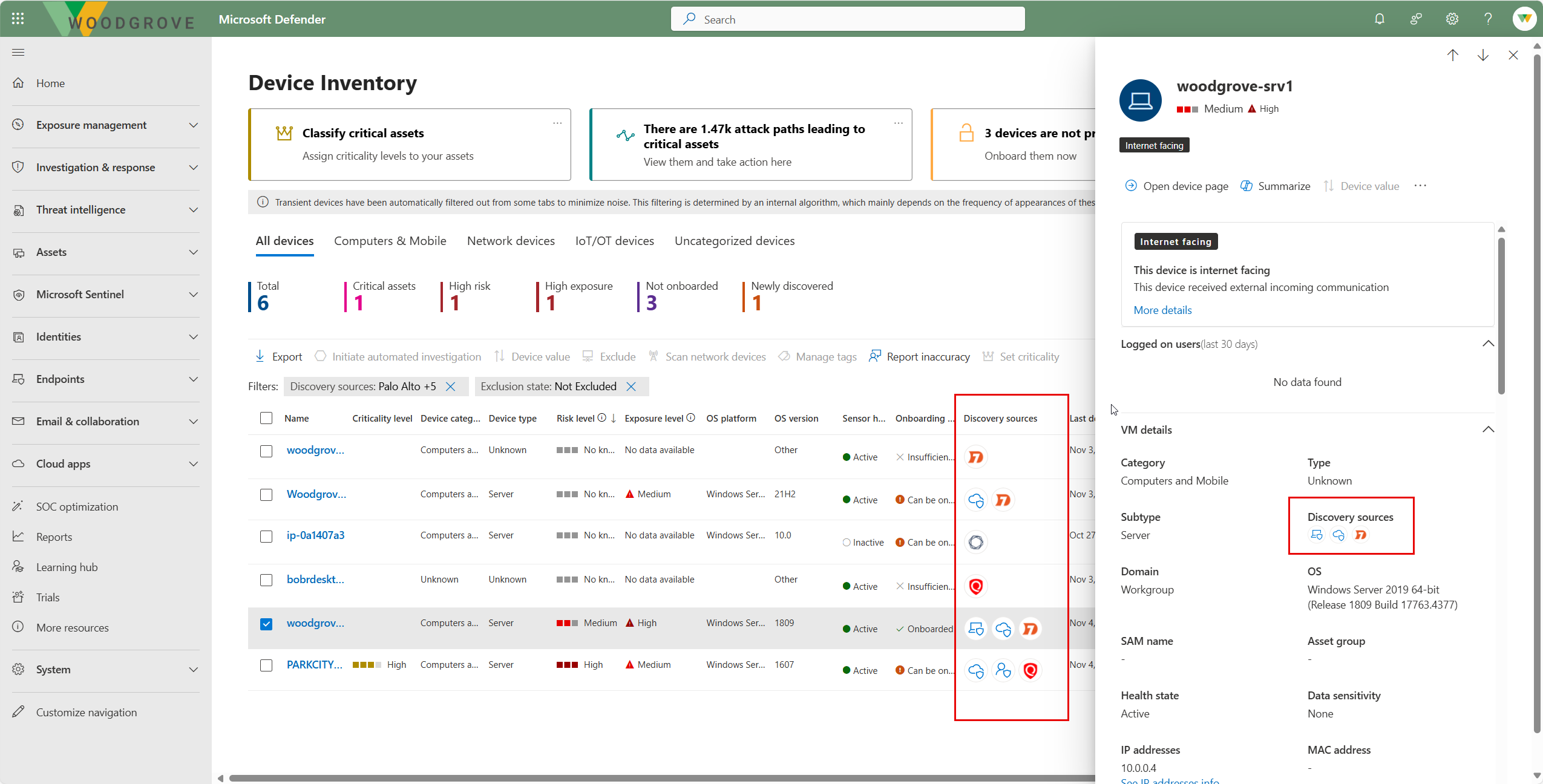

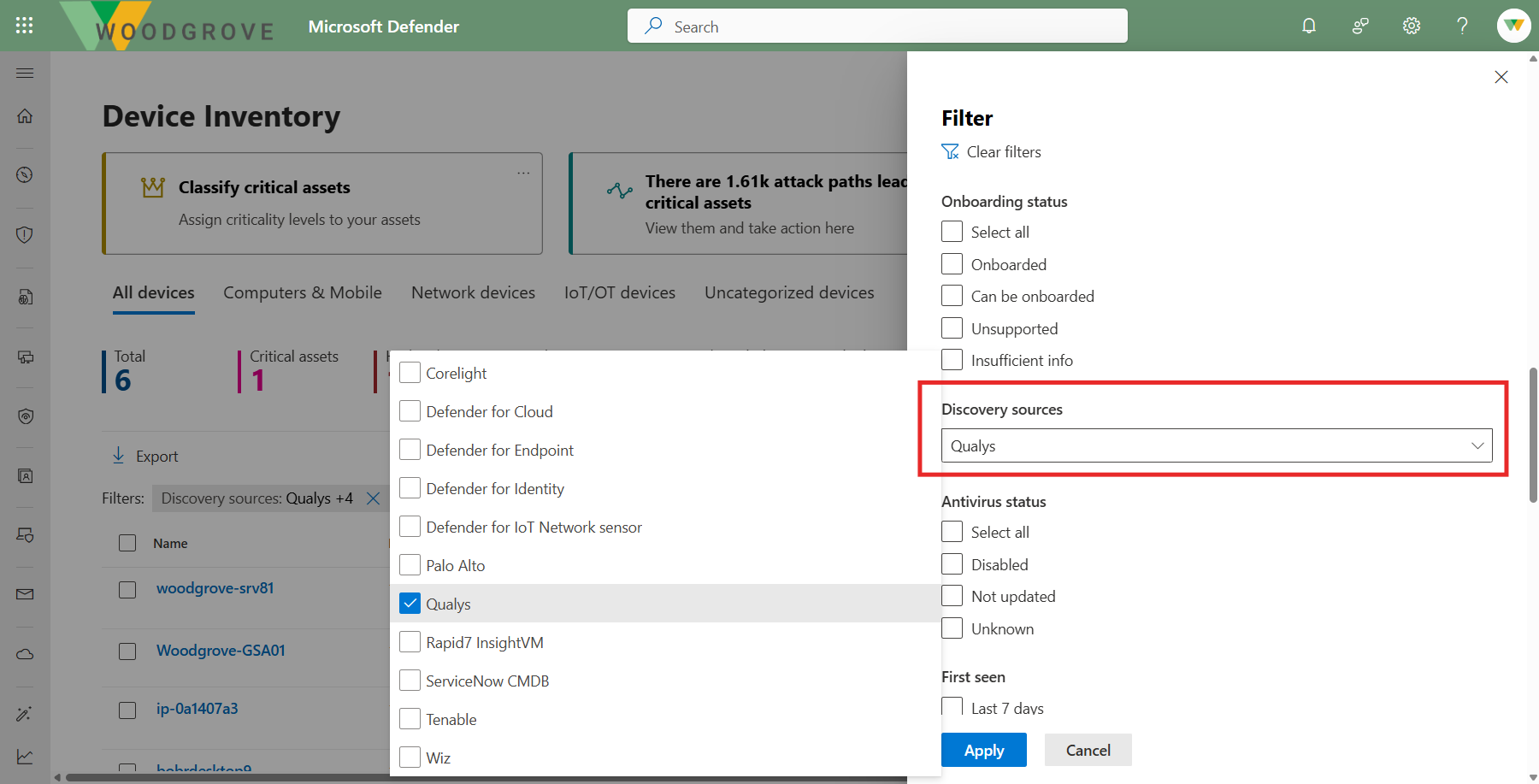

Connectordata i enhedsoversigten

I Enhedsoversigt kan du se registreringskilderne for hver enhed, som er de produkter, som vi har fået en rapport fra på denne enhed. Disse kan omfatte Microsoft Security-produkter som MDE, MDC og MDI samt eksterne datakilder som Qualys eller ServiceNow CMDB. Du kan filtrere på en eller flere registreringskilder i lageret for at få vist de enheder, der specifikt blev fundet af disse kilder.

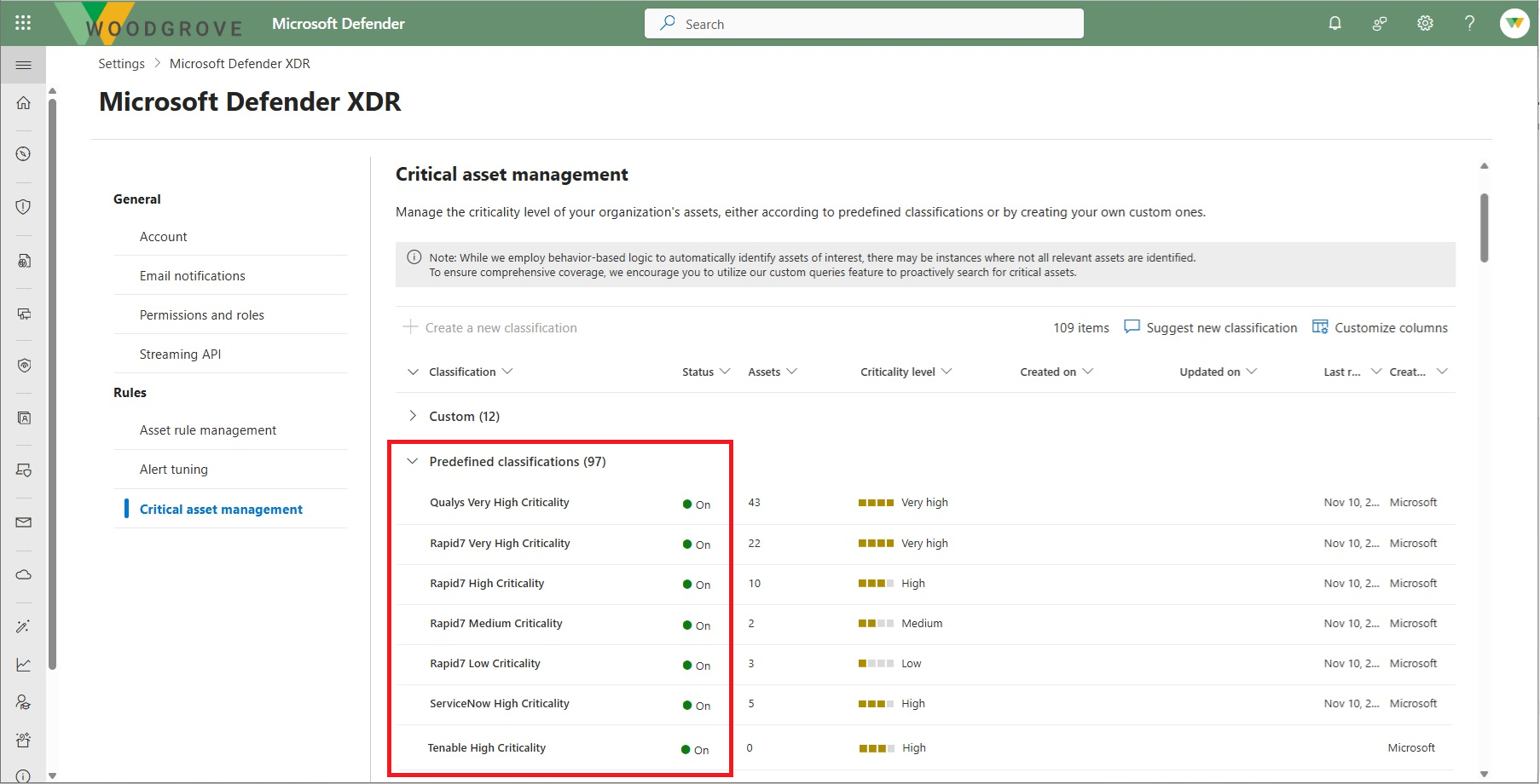

Styring af kritiske aktiver

Det er vigtigt at identificere kritiske aktiver for at sikre, at de vigtigste aktiver i din organisation er beskyttet mod risikoen for brud på datasikkerheden og driftsforstyrrelser.

Berigelsesoplysninger om aktivernes kritiskhed hentes fra dataconnectors på baggrund af de kritiskhedsvurderinger, der beregnes i disse eksterne produkter. Da disse data indtages, indeholder Critical Asset Management indbyggede regler for at transformere den kritiskhedsværdi, der hentes fra tredjepartsproduktet, til værdien for Styring af eksponering for hvert aktiv. Du kan få vist disse klassificeringer og aktivere eller deaktivere dem i oplevelsen Critical Asset Management.

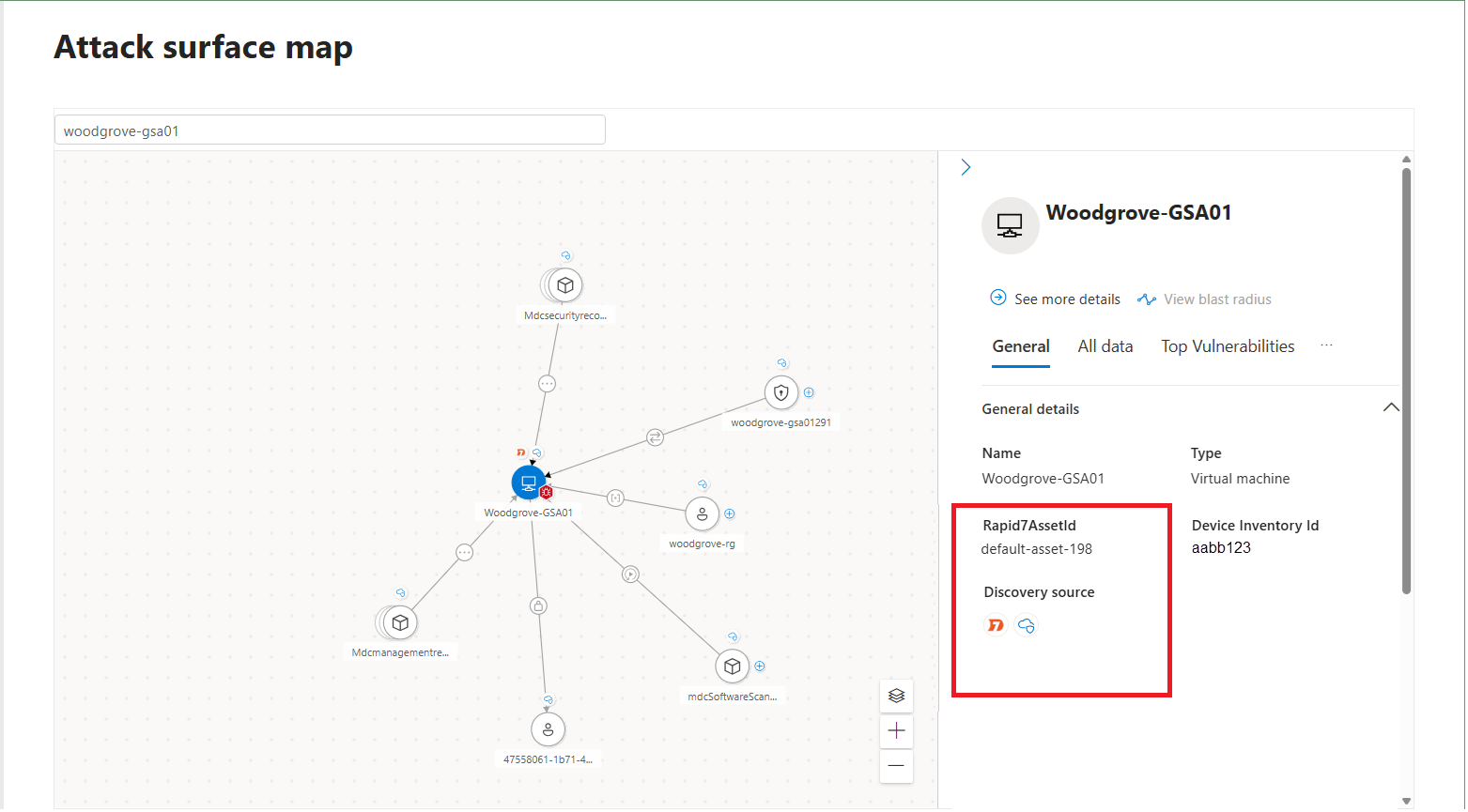

Eksponeringsgraf

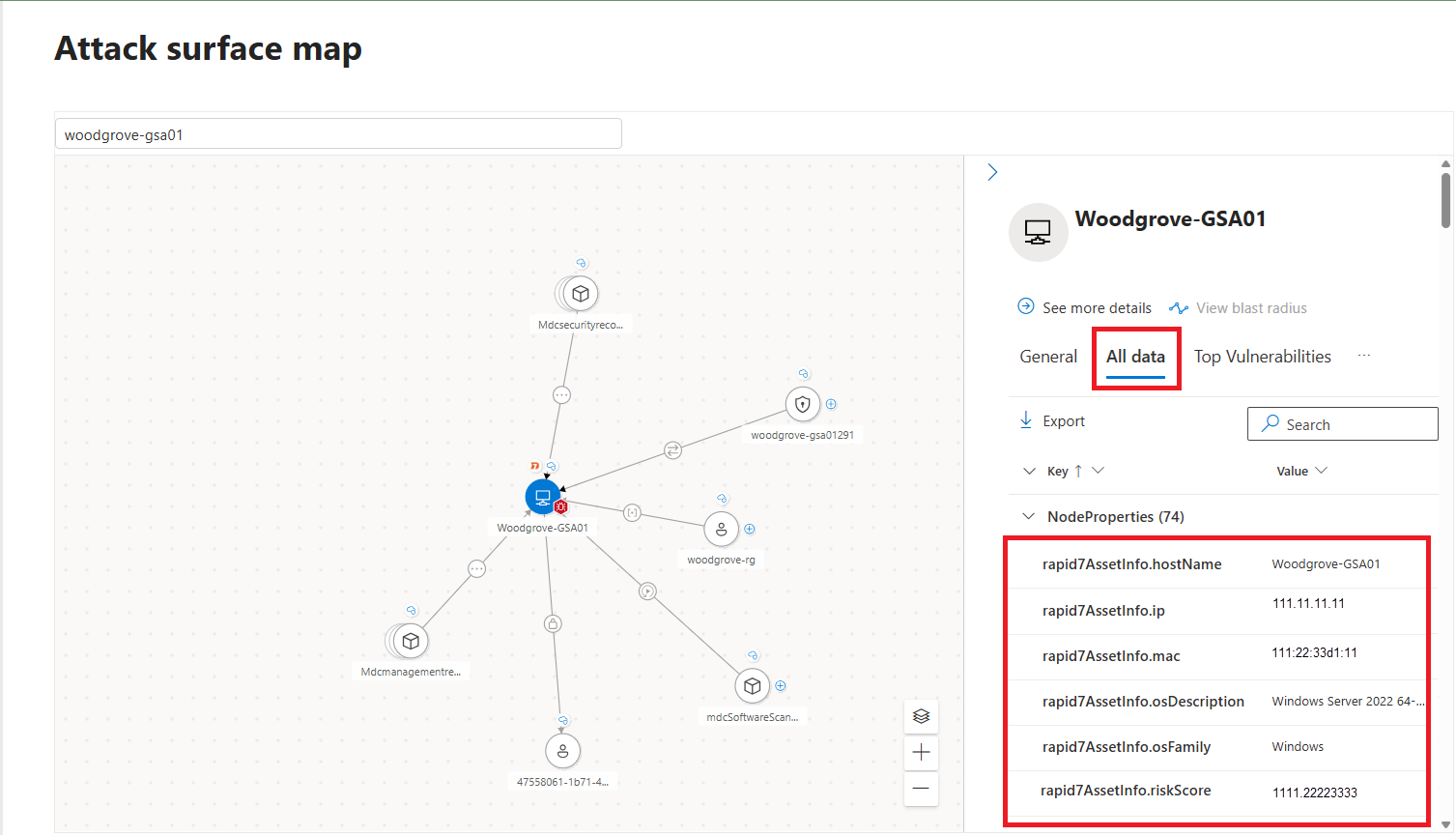

Hvis du vil udforske dine aktiver og berigelsesdata, der er hentet fra eksterne dataprodukter, kan du også få vist disse oplysninger i eksponeringsgrafen. På kortet Angrebsoverflade kan du få vist de noder, der repræsenterer aktiver, som dine connectorer har registreret, med indbyggede ikoner, der viser registreringskilderne for hvert aktiv.

Ved at åbne sideruden for aktivet kan du også få vist de detaljerede data, der hentes fra connectoren for hvert aktiv.

Avanceret jagt

Hvis du vil udforske dine fundne og indtagede data fra de eksterne datakilder, kan du køre forespørgsler på Eksponeringsgrafen i Avanceret jagt.

Eksempler:

Denne forespørgsel returnerer alle aktiver, der er hentet fra ServiceNow CMDB, og deres detaljerede metadata.

ExposureGraphNodes

| where NodeProperties contains ("serviceNowCmdbAssetInfo")

| extend SnowInfo = NodeProperties.rawData.serviceNowCmdbAssetInfo

Denne forespørgsel returnerer alle de aktiver, der er hentet fra Qualys.

ExposureGraphNodes

| where EntityIds contains ("QualysAssetId")

Denne forespørgsel returnerer alle sikkerhedsrisici (CVEs), der er rapporteret af Rapid7 på indtagne aktiver.

ExposureGraphEdges

| where EdgeLabel == "affecting"

| where SourceNodeLabel == "Cve"

| where isnotempty(EdgeProperties.rawData.rapid7ReportInfo)

| project AssetName = TargetNodeName, CVE = SourceNodeName

Denne forespørgsel returnerer alle sikkerhedsrisici (CVEs), der er rapporteret af Tenable på indtagne aktiver.

ExposureGraphEdges

| where EdgeLabel == "affecting"

| where SourceNodeLabel == "Cve"

| where isnotempty(EdgeProperties.rawData.tenableReportInfo)

| project AssetName = TargetNodeName, CVE = SourceNodeName

Bemærk!

Når du foretager fejlfinding af AH-forespørgsler (Advanced Hunting), der ikke fungerer eller ikke giver nogen resultater, skal du være opmærksom på, at der skelnes mellem store og små bogstaver i feltet "reportedBy". Gyldige værdier omfatter f.eks. "rapid7", "tenable" osv.

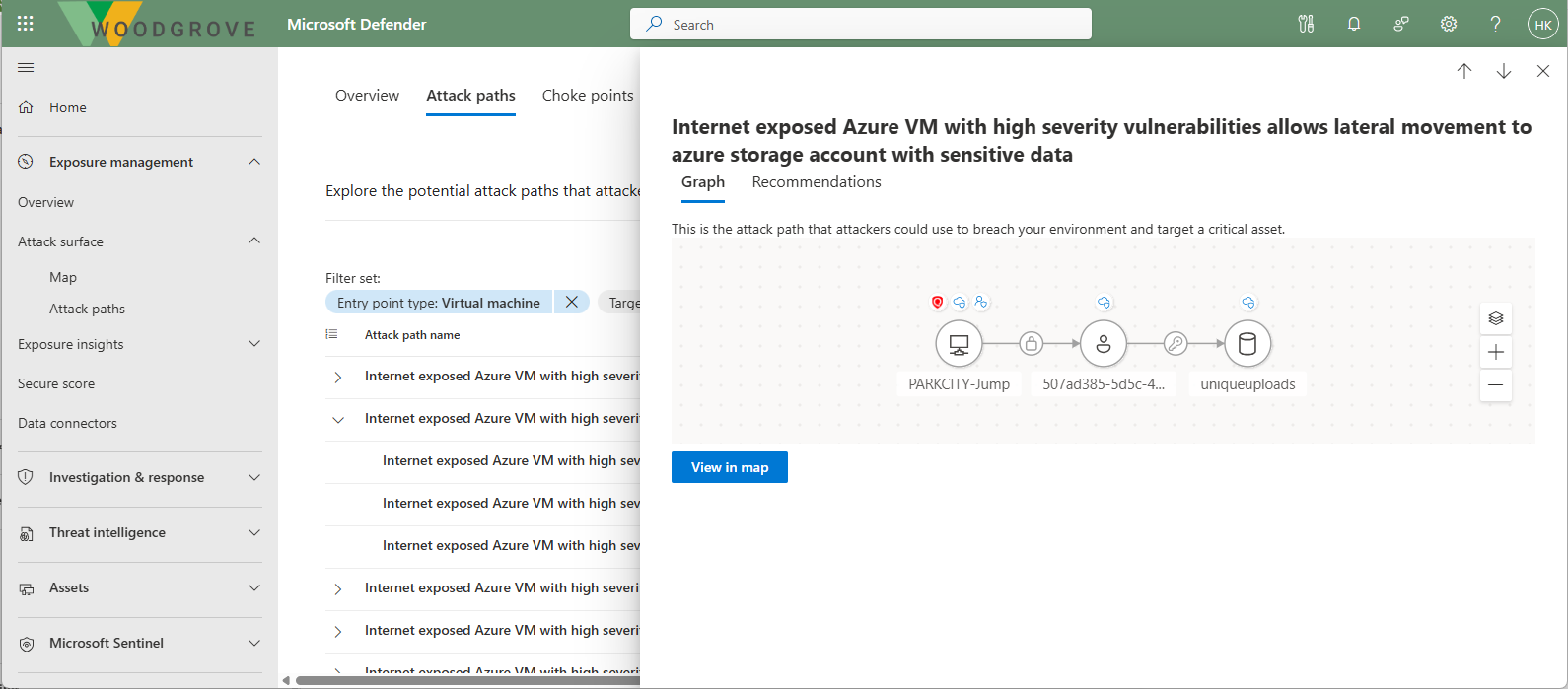

Angrebsstier

Security Exposure Management genererer automatisk angrebsstier baseret på de data, der indsamles på tværs af aktiver og arbejdsbelastninger, herunder data fra eksterne connectors. Den simulerer angrebsscenarier og identificerer sårbarheder og svagheder, som en hacker kan udnytte.

Når du udforsker angrebsstier i dit miljø, kan du se de opdagelseskilder, der har bidraget til denne angrebssti, baseret på den grafiske visning af stien.