Administrere administratorroller med Microsoft Entra Privileged Identity Management

Brug Microsoft Entra Privileged Identity Management (PIM) i til at administrere administratorroller med mange rettigheder i Power Platform Administration.

Forudsætninger

- Fjern gamle tildelinger af systemadministratorroller i dine miljøer. Du kan bruge PowerShell-scripts til at registrere og fjerne uønskede brugere fra rollen Systemadministrator i et eller flere Power Platform-miljøer.

Ændringer af funktionssupport

Microsoft tildeler ikke længere automatisk systemrollen administrator til brugere med globale administratorroller eller administratorroller på serviceniveau, f.eks.administrator Power Platform og Dynamics 365 administrator.

Disse administratorer kan fortsætte med at logge på Power Platform Administration med disse rettigheder:

- Aktivere eller deaktivere indstillinger på lejerniveau

- Få vist analyseoplysninger for miljøer

- Vise kapacitetsforbrug

Disse administratorer kan ikke udføre aktiviteter, der kræver direkte adgang til Dataverse data uden en licens. Eksempler på disse aktiviteter omfatter:

- Opdatering af sikkerhedsrollen for en bruger i et miljø

- Installation af apps for et miljø

Vigtige oplysninger

Globale administratorer, Power Platform administratorer og Dynamics 365 tjenesteadministratorer skal gennemføre en anden trin, før de kan udføre aktiviteter, der kræver adgang til Dataverse. De skal forfremme dem selv til rollen Systemadministrator i det miljø, hvor de har brug for adgang. Alle elevationshandlinger logføres i Microsoft Purview.

Kendte begrænsninger

Når du bruger API'en, bemærker du, at hvis kalderen er en system administrator, returnerer det selvhævede kald en succes i stedet for at give kalderen besked om, at systemet allerede administrator eksisterer.

Den bruger, der foretager opkaldet, skal have tildelt lejeradministratorrollen. Du kan se en fuldstændig liste over brugere, der opfylder kriterierne for lejeradministrator, under Ændringer af funktionssupport

Hvis du er Dynamics 365 administrator, og miljøet er beskyttet af en sikkerhedsgruppe, skal du være medlem af sikkerhedsgruppen. Denne regel gælder ikke for brugere med rollerne global administrator eller Power Platform administrator.

Forfremmelses-API'en kan kun aktiveres af den bruger, der skal forfremme deres status. Det understøtter ikke API-kald på vegne af en anden bruger i forbindelse med forfremmelse.

Rollen som administrator for systemet, der er tildelt via selvopgradering , fjernes ikke , når rolletildelingen udløber i Privileged Identity Management. Du skal manuelt fjerne brugeren fra rollen som administrator. Se oprydningsaktivitet

Der findes en løsning for kunderne ved hjælp af Microsoft Power Platform CoE Starter Kit. Se PIM-problem og løsning #8119 for at få flere oplysninger og detaljer.

Rolletildelinger via grupper understøttes ikke. Sørg for at tildele roller direkte til brugeren.

Forfremme dem selv til rollen som systemadministrator

Vi understøtter elevation ved hjælp af enten PowerShell eller via en intuitiv oplevelse i Power Platform Administration.

Bemærk

Brugere, der forsøger at øge sig selv, skal være globale administratorer, Power Platform-administratorer eller Dynamics 365-administratorer. Brugergrænsefladen i Power Platform Administration er ikke tilgængelig for brugere med andre Entra ID-administratorroller, og forsøg på at øge sig selv via PowerShell API'en returnerer en fejl.

Selvforsynende via PowerShell

Konfigurere PowerShell

Installér MSAL PowerShell-modulet. Du behøver kun at installere modelet én gang.

Install-Module -Name MSAL.PS

Du kan finde flere oplysninger om, hvordan du konfigurerer PowerShell, under Hurtig start af web-API med PowerShell og Visual Studio Code.

Trin 1: Kør scriptet for at forfremme

I dette PowerShell-script kan du:

- Godkende ved hjælp af Power Platform-API'en.

- Oprette en

http-forespørgsel med dit miljø-id. - Kalde API-slutpunktet for at anmode om forfremmelse.

Tilføje dit miljø-id

Hent dit miljø-id under fanen Miljøer i Power Platform Administration.

Føj din entydige

<environment id>til scriptet.

Kør scriptet

Kopiér og indsæt scriptet i en PowerShell-konsol.

# Set your environment ID

$environmentId = "<your environment id>"

Import-Module MSAL.PS

# Authenticate

$AuthResult = Get-MsalToken -ClientId '49676daf-ff23-4aac-adcc-55472d4e2ce0' -Scope 'https://api.powerplatform.com/.default'

$Headers = @{

Authorization = "Bearer $($AuthResult.AccessToken)"

'Content-Type' = "application/json"

}

$uri = "https://api.powerplatform.com/usermanagement/environments/$environmentId/user/applyAdminRole?api-version=2022-03-01-preview";

try {

$postRequestResponse = Invoke-RestMethod -Method Post -Headers $Headers -Uri $uri

}

catch {

# Dig into the exception to get the Response details.

Write-Host "Response CorrelationId:" $_.Exception.Response.Headers["x-ms-correlation-id"]

Write-Host "StatusCode:" $_.Exception.Response.StatusCode.value__

Write-Host "StatusDescription:" $_.Exception.Response.StatusDescription

$result = $_.Exception.Response.GetResponseStream()

$reader = New-Object System.IO.StreamReader($result)

$reader.BaseStream.Position = 0

$reader.DiscardBufferedData()

$responseBody = $reader.ReadToEnd();

Write-Host $responseBody

}

$output = $postRequestResponse | ConvertTo-Json -Depth 2

Write-Host $output

Trin 2: Bekræft resultatet

Når det er fuldført, kan du se et output, der svarer til følgende output. Kig efter "Code": "UserExists" som evidens for, at du har forfremmet din rolle.

{

"errors": [],

"information": [

{

"Subject": "Result",

"Description": "[\"SyncMode: Default\",\"Instance df12c345-7b56-ee10-8bc5-6045bd005555 exists\",\"Instance df85c664-7b78-ee11-8bc5-6045bd005555 in enabled state\",\"Instance Url found https://orgc1234567.crm.dynamics.com\",\"User found in AD tenant\",\"User in enabled state in AD tenant\",\"SystemUser with Id:11fa11ab-4f75-ee11-9999-6045bd12345a, objectId:aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb exists in instance\"]",

"Code": "UserExists"

},

{ ... }

}

Fejl

Du ser muligvis en fejlmeddelelse, hvis du ikke har de rette tilladelser.

"Unable to assign System Administrator security role as the user is not either a Global admin, Power Platform admin, or Dynamics 365 admin. Please review your role assignments in Entra ID and try again later. For help, please reach out to your administrator."

Trin 3: Oprydningsaktivitet

Kør Remove-RoleAssignmentFromUsers for at fjerne brugere fra sikkerhedsrollen Systemadministrator, når tildelingen udløber i PIM.

-roleName: "System administrator" eller en anden rolle-usersFilePath: Sti til CSV-fil med liste over brugernavne (et pr. linje)-environmentUrl: Fundet på admin.powerplatform.microsoft.com-processAllEnvironments: (Valgfrit) Behandl alle dine miljøer-geo: En gyldig GEO-outputLogsDirectory: Sti hvor logfiler skrives

Eksempel på script

Remove-RoleAssignmentFromUsers

-roleName "System Administrator"

-usersFilePath "C:\Users\<My-Name>\Desktop\<names.csv>"

-environmentUrl "<my-name>-environment.crm.dynamics.com"

# Or, include all your environments

-processAllEnvironments $true

-geo "NA"

-outputLogsDirectory "C:\Users\<My-Name>\Desktop\<log-files>"

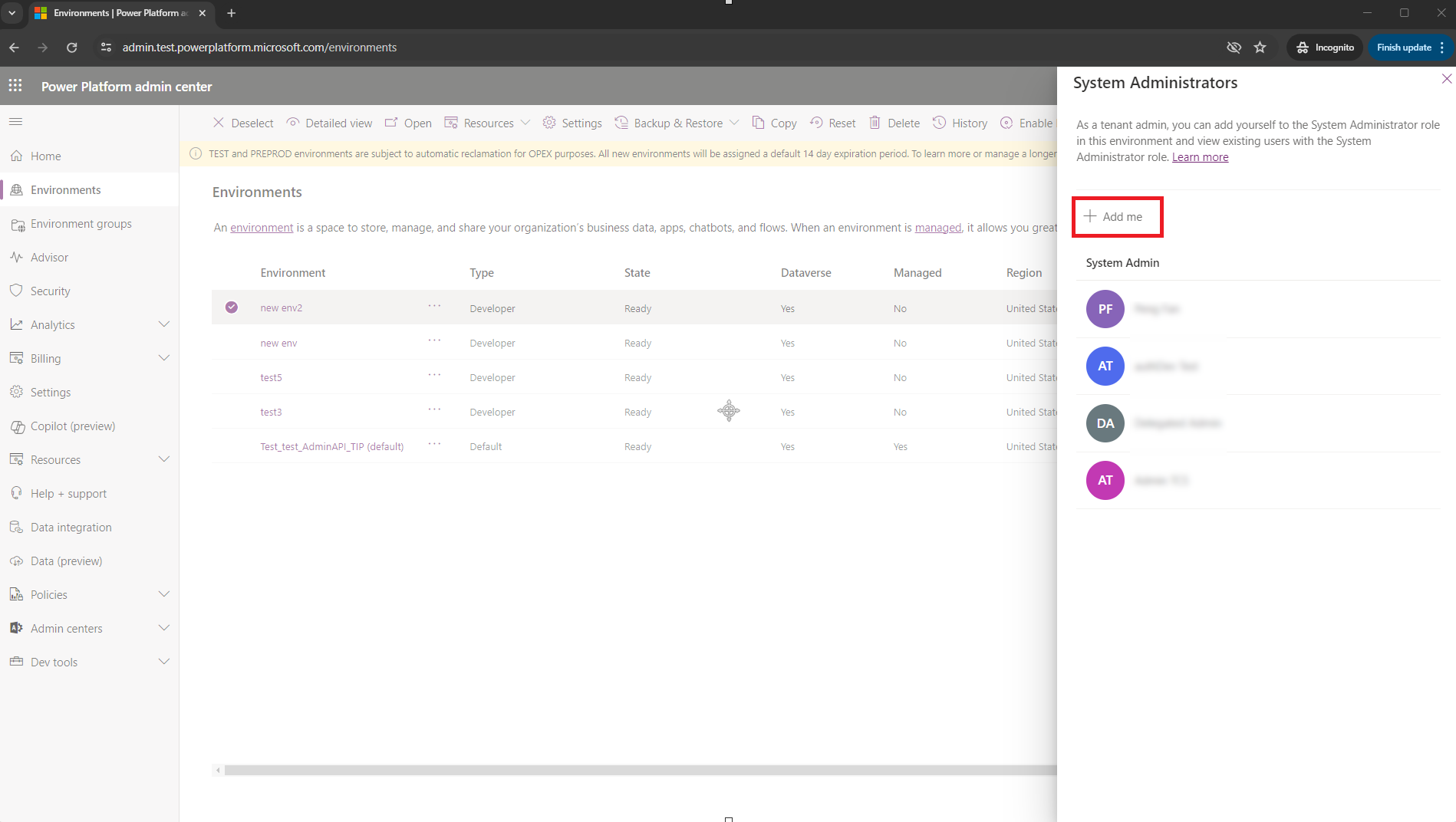

Selvhjælp via Power Platform Administration

Log på Power Platform Administration.

Vælg Miljøer i venstre sidepanel.

Markér afkrydsningsfeltet ud for miljøet.

Vælg Medlemskab på kommandolinjen for at anmode om selv-forhøjet.

Ruden Systemadministratorer vises. Føj dig selv til systemrollen administrator ved at vælge Tilføj mig.