Styre Power Apps

Hvis du er miljøadministrator eller Microsoft Power Platform administrator, kan du administrere de apps, der er oprettet i din organisation.

Administratorer kan foretage følgende i Power Platform Administration:

- Tilføje eller ændre de brugere, som en app deles med

- Slette apps, der ikke er i brug i øjeblikket

Forudsætninger

- Enten en Power Apps-plan eller Power Automate-plan. Alternativt kan du tilmelde dig en gratis prøveversion af Power Apps.

- Power Apps miljøadministrator- eller Power Platform administratortilladelser. Du kan finde flere oplysninger under Miljøadministration i Power Apps.

Administrer Power Apps

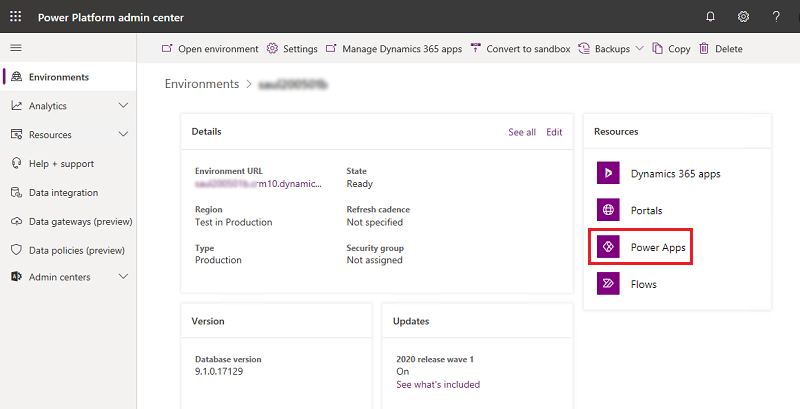

Log på Power Platform Administration.

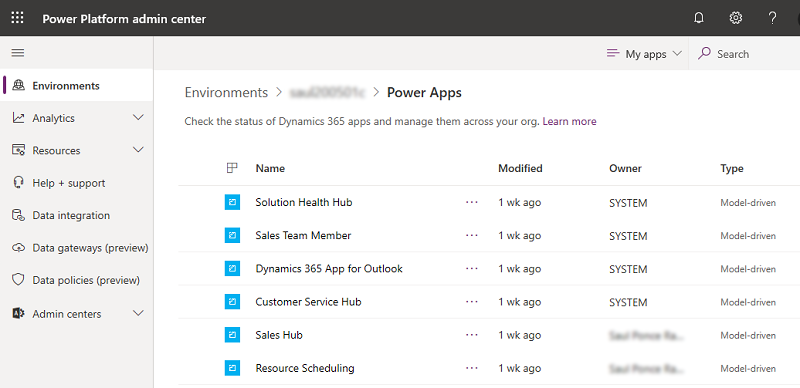

Vælg Miljøer i navigationsruden, vælg et miljø med ressourcer, og vælg derefter Power Apps-ressourcen.

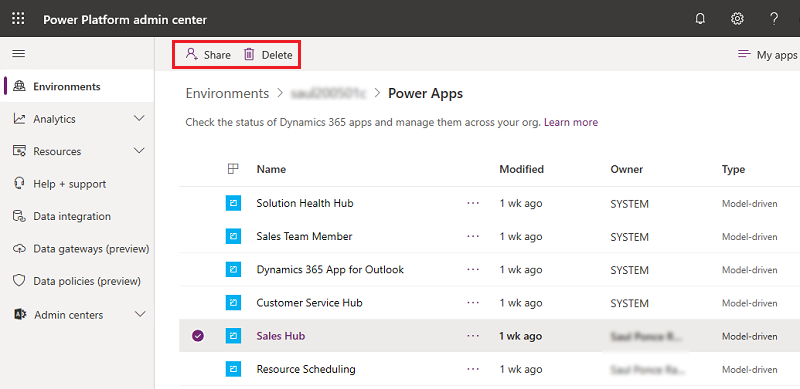

Vælg en app, der skal administreres.

Vælg den ønskede handling.

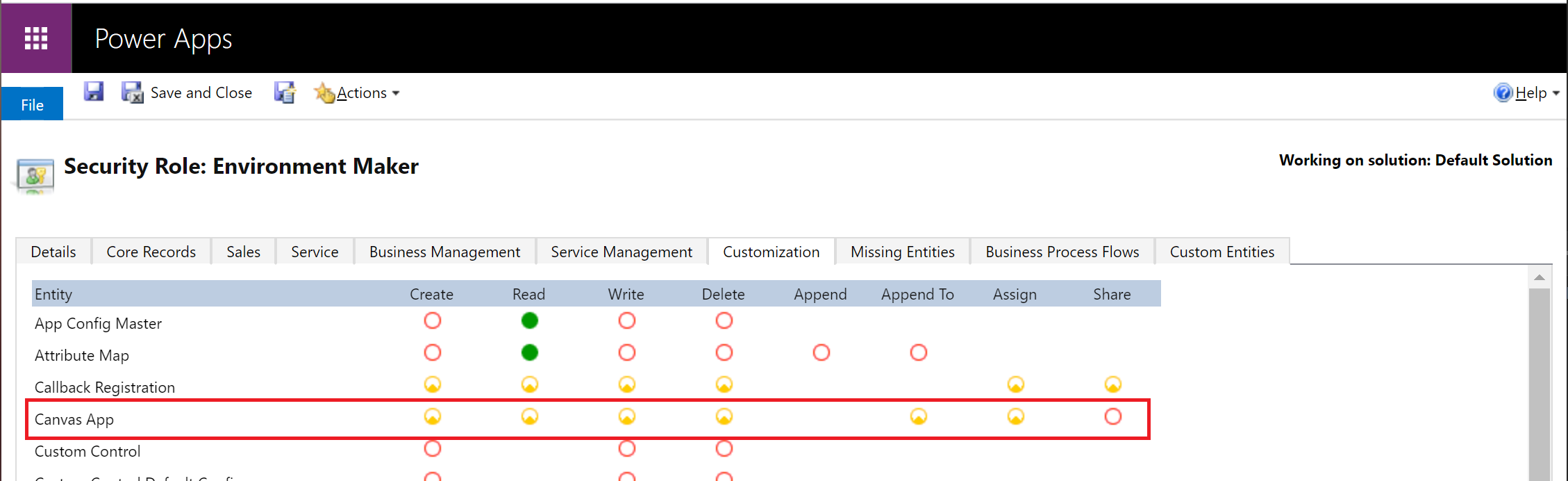

Administrere, hvem der kan dele lærredapps

Power Apps respekterer lærredappen ‘Del’-rettighed i Dataverse. En bruger kan ikke dele lærredapps i et miljø, hvis vedkommende ikke har en sikkerhedsrolle med rettigheden Del af lærredapp angivet til en anden værdi end "Ingen valgt". Rettigheden Dataverse Lærredapp-deling respekteres også i standardmiljøet. I denne artikel beskrives det, hvordan du kan redigere rettigheder i en sikkerhedsrolle: Redigere en sikkerhedsrolle.

Bemærk

Muligheden for at styre rettigheden Lærredapp-deling i en sikkerhedsrolle kræver Dataverse i det miljø, hvor rettigheden skal ændres. Power Apps genkender ikke dedikeret de Dataverse-lærredapp-rettigheder, der er angivet for miljøet.

Systemopdateringer fjerner måske tilpasninger til foruddefinerede sikkerhedsroller, herunder Miljøudvikler. Det betyder, at fjernelsen af rettigheden til at dele lærred-appen muligvis genfindes under en systemopdatering. Indtil tilpasningen af rettigheden til at dele lærred-appen bevares under systemopdateringer, skal tilpasningen af delingsrettighederne måske anvendes igen.

Få vist organisationens styring af indhold i fejlindhold

Hvis du angiver, at styring af indhold i fejlmeddelelser skal vises i fejlmeddelelser, medtages det i den viste fejlmeddelelse, når brugere bemærker, at de ikke har tilladelse til at dele apps i et miljø. Se: Kommandoer til styring af indhold i fejlmeddelelser i PowerShell.

Skelne Microsoft SharePoint brugerdefinerede formularoprettere fra generelle miljøskabere

Ud over muligheden for at gemme SharePoint brugerdefinerede formularressourcer i et miljø, der ikke er standard, er det også muligt at begrænse udviklerrettigheder til kun at kunne oprette og redigere SharePoint brugerdefinerede formularer i et miljø, der ikke er standard. Uden for standardmiljøet kan en administrator ophæve tildelingen af sikkerhedsrollen Miljøopretter fra brugere og tildele sikkerhedsrollen for brugerdefineret SharePoint-formularudvikler.

Bemærk

Muligheden for at kunne skelne mellem SharePoint-brugerdefinerede formularudviklere og generelle miljøudviklere kræver Dataverse i det miljø, hvor rettigheden skal ændres.

En bruger med rollen som SharePoint brugerdefineret formularopretter i et miljø kan ikke se miljøet på miljølisten i https://make.powerapps.com eller https://flow.microsoft.com.

Benyt følgende fremgangsmåde for at begrænse opretterrettigheder til kun at kunne oprette og redigere SharePoint brugerdefinerede formularer i et miljø, der ikke er standard.

Få en administrator til at angive et miljø til brugerdefinerede SharePoint-formularer, der ikke er det samme som standardmiljøet.

Få en administrator til at installere den brugerdefinerede SharePoint-løsning til formularudvikler fra AppSource i det miljø, der er angivet til brugerdefinerede SharePoint-formularer.

I Power Platform Administration skal du vælge det miljø, du har angivet til SharePoint-brugerdefinerede formularer i trin 1, og tildele den SharePoint-brugerdefinerede formularudvikler en sikkerhedsrolle til brugere, der forventes at oprette SharePoint-brugerdefinerede formularer. Se Tildele sikkerhedsroller til brugere i et miljø, der har en Dataverse-database.

Ofte stillede spørgsmål

Kan jeg redigere rettigheder i den SharePoint-brugerdefinerede formularudviklers sikkerhedsrolle?

Nej, sikkerhedsrollen for oprettelse af SharePoint brugerdefinerede formularer føjes til et miljø ved at importere en løsning, der ikke kan tilpasses. Bemærk! SharePoint-brugerdefineret formularoprettelse kræver, at en bruger har tilladelser i SharePoint og Power Platform. Platformen bekræfter, at en bruger har skrivetilladelser til den målliste, der er oprettet ved hjælp af Microsoft lister, og brugeren har tilladelse Power Platform til at oprette eller opdatere den SharePoint brugerdefinerede formular. Hvis en SharePoint-brugerdefineret formularudvikler skal opfylde Power Platform-kontrollen, skal brugeren have den SharePoint-brugerdefinerede formulars sikkerhedsrolle eller miljøopretterens sikkerhedsrolle.

Kan en bruger, der kun har den SharePoint-brugerdefinerede formularudviklerrolle, se et miljø i make.powerapps.com miljøvælger?

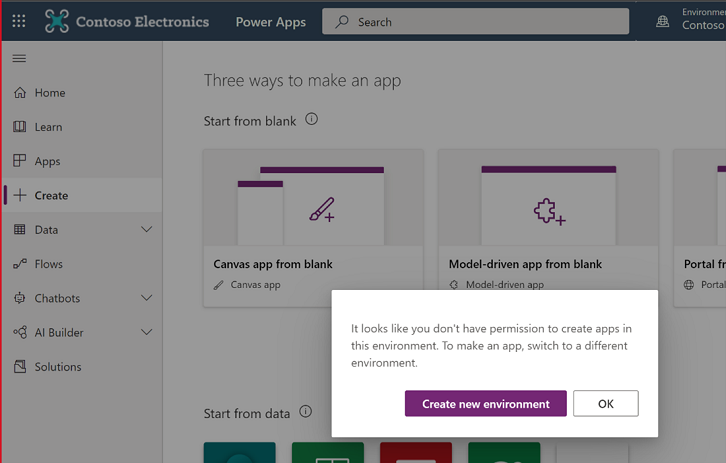

Nej, en udvikler, der ikke har en sikkerhedsrolle, der er angivet i dokumentationen Vælg miljøer, kan ikke se miljøet i miljøvælgeren i https://make.powerapps.com. En bruger med rollen som bruger af den SharePoint-brugerdefinerede formularudvikler forsøger måske at navigere til miljøet ved at manipulere URI'en. Hvis brugeren forsøger at oprette en separat app, får brugeren vist en tilladelsesfejl.

Administrere karantænetilstand for app

Som et supplement til Power Platform's politikker til forebyggelse mod datatab gør Power Platform det muligt for administratorer at sætte en ressource i karantæne og sætte retningslinjer for udvikling med lavkode. En ressources karantænestatus styres af administratorer og bestemmer, om en ressource er tilgængelig for slutbrugere. I Power Apps kan administratorer med denne funktion direkte begrænse tilgængeligheden af apps, der skal have redigeres for at imødekomme en organisations krav til overholdelse af angivne standarder.

Bemærk

En app i karantæne vil ikke være tilgængelig for brugere, der aldrig tidligere har startet appen.

En karantæne-app kan midlertidigt være tilgængelig for brugere, der har spillet appen, før den blev slettet. Disse brugere kan muligvis bruge appen med adgang i nogle få sekunder, hvis de tidligere har brugt den. Men herefter får de en meddelelse om, at appen er åbnet, hvis de prøver at åbne den igen.

I følgende tabel beskrives, hvordan karantænetilstanden påvirker oplevelser for administratorer, udviklere og slutbrugere.

| Karakter | Oplevelse |

|---|---|

| Administration | Uanset appens karantænetilstand kan appen ses af administratorer i Power Platform Administration og PowerShell-cmdletter. |

| Opretter | Uanset appens karantænetilstand kan appen ses i https://make.powerapps.com og åbnes til redigering i Power Apps Studio. |

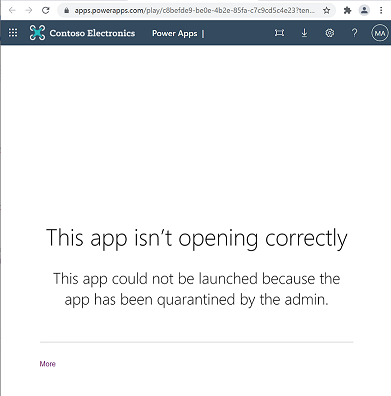

| Slutbruger | En app, der er sat i karantæne, viser slutbrugere, der starter appen, en meddelelse om, at de ikke kan få adgang til appen. |

Slutbrugere kan se følgende meddelelse, når de starter en app, der er tilpasset sat i karantæne.

Følgende tabel afspejler understøttelse af karantæne:

| Power Apps-type | Understøttelse af karantæne |

|---|---|

| Lærredapp | Generelt tilgængelig |

| Modelbaseret app | Understøttes endnu ikke |

Sætte en app i karantæne

Set-AppAsQuarantined -EnvironmentName <EnvironmentName> -AppName <AppName>

Fjerne en app fra karantæne

Set-AppAsUnquarantined -EnvironmentName <EnvironmentName> -AppName <AppName>

Få en apps karantænestatus

Get-AppQuarantineState -EnvironmentName <EnvironmentName> -AppName <AppName>

Betinget adgang til individuelle apps (forhåndsversion)

Ud over at respektere politikker for betinget adgang, der anvendes på Power Apps tjenesten, er det muligt at anvende Microsoft Entra politikker for betinget adgang på individuelle apps, der er oprettet ved hjælp af Power Apps. En administrator kan for eksempel anvende en politik for betinget adgang, der kun kræver multifaktorgodkendelse i apps, der indeholder følsomme data. Power Apps bruger godkendelseskontekst for betinget adgang som mekanisme til at målrette politikker for betinget adgang i detaljerede apps. Administratorer er de personer, der har tilladelse til at tilføje og fjerne godkendelseskonteksten for en app. Oprettere kan ikke redigere godkendelseskonteksten for en app.

Bemærk

- Godkendelseskontekster, der angives for en app, flyttes ikke sammen med apps i løsninger og flyttes på tværs af miljøer. Det gør det muligt at anvende forskellige godkendelseskontekster på apps i forskellige miljøer. Efterhånden som en app bevæger sig på tværs af miljøer via løsninger, bevares den godkendelseskontekst, der er angivet i et miljø. Hvis en godkendelseskontekst for eksempel er indstillet for en app i et UAT-miljø, bevares den pågældende godkendelseskontekst.

- Der kan være angivet flere godkendelseskontekster for en app. En slutbruger skal overholde de samlede politikker for betinget adgang, der anvendes af flere godkendelseskontekster.

I følgende tabel beskrives, hvordan håndhævelse af betinget adgang på en bestemt app påvirker oplevelsen for administratorer, udviklere og slutbrugere.

| Karakter | Oplevelse |

|---|---|

| Administration | Uanset de politikker for betinget adgang, der er knyttet til en app, er en app synlig for administratorer i Power Platform Administration og PowerShell-cmdletter. |

| Udvikler | Uanset de politikker for betinget adgang, der er knyttet til en app, er en app synlig i https://make.powerapps.com og kan åbnes til redigering i Power Apps Studio. |

| Slutbruger | Politikker for betinget adgang, der anvendes for en app, træder i kraft, når slutbrugere starter appen. En bruger, der ikke kommer igennem kontrollen for betinget adgang, får vist en dialogboks i godkendelsesoplevelsen, der angiver, at brugeren ikke har adgang til ressourcen. |

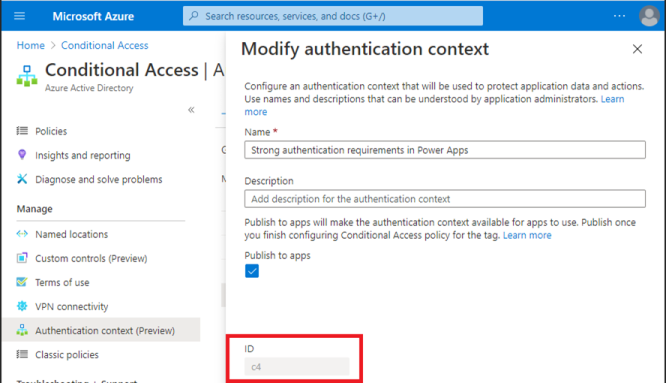

Når administratorer har tilknyttet godkendelseskontekster til politikker for betinget adgang i https://portal.azure.com, kan de angive kontekst-id'et for godkendelse i en app. I følgende billede illustreres det, hvor du kan hente kontekst-id'et for godkendelse.

Slutbrugere, der ikke opfylder politikkravene for betinget adgang, modtager en fejlmeddelelse, der angiver, at de ikke har adgang.

I følgende tabel vises betinget adgang i forbindelse med support til granulære apps:

| Power Apps-type | Betinget adgang til support til individuelle apps |

|---|---|

| Lærredapp | Tilgængelighed af forhåndsversion |

| Modelbaseret app | Understøttes ikke |

Tilføje kontekst-id'er for godkendelse af betinget adgang i en app

Set-AdminPowerAppConditionalAccessAuthenticationContextIds –EnvironmentName <EnvironmentName> -AppName <AppName> -AuthenticationContextIds <id1, id2, etc...>

Hente kontekst-id'er for godkendelse af betinget adgang, der er angivet for en app

Get-AdminPowerAppConditionalAccessAuthenticationContextIds –EnvironmentName <EnvironmentName> -AppName <AppName>

Fjerne kontekst-id'er for godkendelse af betinget adgang for en app

Remove-AdminPowerAppConditionalAccessAuthenticationContextIds –EnvironmentName <EnvironmentName> -AppName <AppName>