Om datakryptering

Data er en organisations mest værdifulde og uerstattelige aktiv, og kryptering fungerer som den sidste og stærkeste forsvarslinje med mange lag i en strategi for datasikkerhed. Microsofts forretningscloudtjenester og -produkter bruger kryptering til at beskytte kundedata og hjælpe dig med at bevare kontrollen over dem.

Beskyttelse af inaktive data

Når du krypterer oplysningerne, bliver de ulæsbare for uautoriserede personer, også selvom de bryder igennem dine firewalls, infiltrerer dit netværk, får fysisk adgang til dine enheder eller omgås tilladelserne på din lokale computer. Kryptering transformerer data, så det kun er personer med dekrypteringsnøglen, der har adgang til dem.

Dynamics 365 bruger heterogent lager (Dataverse) til at gemme dataene. Dataene distribueres på tværs af forskellige lagertyper:

- Azure SQL Database til relationsdata

- Azure Blob Storage til binære data, f.eks. billeder og dokumenter

- Azure Search til søgeindeksering

- Azure Cosmos DB til overvågningsdata

- Azure Data Lake til analyse

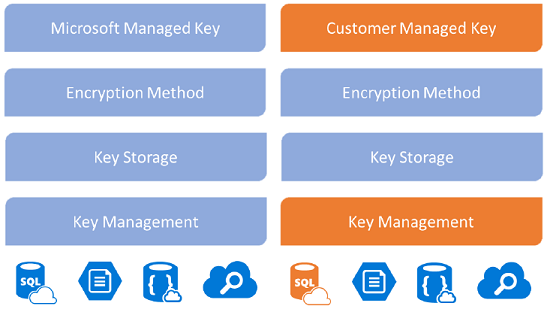

Som standard gemmer og styrer Microsoft databasekrypteringsnøgler til dine miljøer ved hjælp af en Microsoft-styret nøgle. Power Platform leverer dog en kundestyret krypteringsnøgle (CMK) til ekstra databeskyttelseskontrol, hvor du kan administrere databasekrypteringsnøglen selv. Krypteringsnøglen findes i dit eget Azure-nøgleskab, som giver dig mulighed for at bruge krypteringsnøglen efter behov. Du kan også forhindre Microsofts adgang til dine kundedata, når du til enhver tid ophæver nøgleadgangen til vores tjenester.

Administratorer kan levere deres egen krypteringsnøgle ved hjælp af deres egen hardware til generering af nøgler (HSM) eller bruge Azure Key Vault til at oprette en krypteringsnøgle. Nøglestyringsfunktionen fjerner kompleksiteten af krypteringsnøgleadministration ved at bruge Azure Key Vault til at gemme krypteringsnøgler sikkert. Azure Key Vault er med til at beskytte kryptografiske nøgler og hemmeligheder, der bruges af skyprogrammer og -tjenester. Krypteringsnøgler skal overholde følgende krav til Azure Key Vault:

- 2048-bit eller 4096-bit RSA-nøgle

- HSM BYOK

- Azure Key Vault-administration

Administratorer kan til enhver tid gendanne krypteringsnøglen til en Microsoft-administreret nøgle.

Databeskyttelse under transit

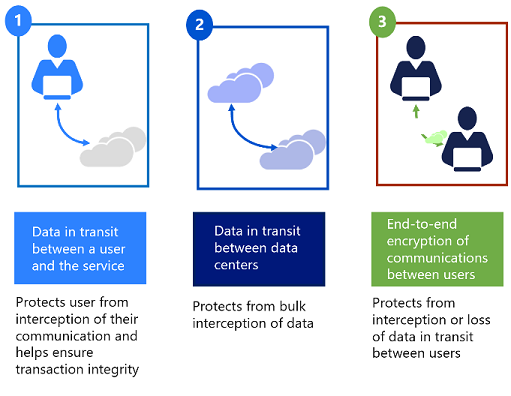

Azure beskytter data i forbindelse med transit til eller fra eksterne komponenter og data under intern transit, f.eks. mellem to virtuelle netværk. Azure bruger transportprotokoller for branchestandarden som f.eks. TLS mellem brugerenheder og Microsoft-datacentre og i selve datacentrene. For at beskytte dine data endnu mere bruger den interne kommunikation mellem Microsoft-tjenester Microsofts grundstensnetværk og er derfor ikke eksponeret i det offentlige internet.

Microsoft bruger flere krypteringsmetoder, protokoller og algoritmer på tværs af sine produkter og tjenester til at give en sikker sti til data, der skal rejse gennem infrastrukturen, og til at beskytte fortrolige data, der lagres i infrastrukturen. Microsoft bruger nogle af de mest effektive og sikre krypteringsprotokoller i branchen til at beskytte mod uautoriseret adgang til dine data. Korrekt nøgleadministration er et vigtigt element i bedste praksis for kryptering, og Microsoft er med til at sikre, at krypteringsnøgler er korrekt beskyttet.

Eksempler på protokoller og teknologier omfatter:

- TLS/SSL (Transport Layer Security/Secure Sockets Layer), som bruger symmetrisk kryptografi baseret på en delt hemmelighed til kryptering af kommunikation, når de rejser over netværket.

- IPsec (Internet Protocol Security), et sæt branchestandardprotokoller, der bruges til at levere godkendelse, integritet og fortrolighed af data på IP-pakkeniveau, når de overføres på tværs af netværket.

- Advanced Encryption Standard (AES)-256, NIST-specifikationen (National Institute of Standards and Technology) for en symmetrisk nøgledatakryptering, der blev udviklet af de amerikanske offentlige myndigheder som erstatning for DES (Data Encryption Standard) og RSA 2048 som offentlig nøglekrypteringsteknologi.