Sådan navngiver Microsoft trusselsaktører

Microsoft bruger en navngivnings taksonomi for trusselsaktører, der er tilpasset temaet vejr. Vi har til hensigt at skabe bedre klarhed for kunder og andre sikkerhedsforskere med denne taksonomi. Vi tilbyder en mere organiseret, velformuleret og nem måde at henvise trusselsaktører på, så organisationer bedre kan prioritere og beskytte sig selv. Vi sigter også mod at hjælpe sikkerhedsforskere, der allerede konfronteres med en overvældende mængde trusselsintelligensdata.

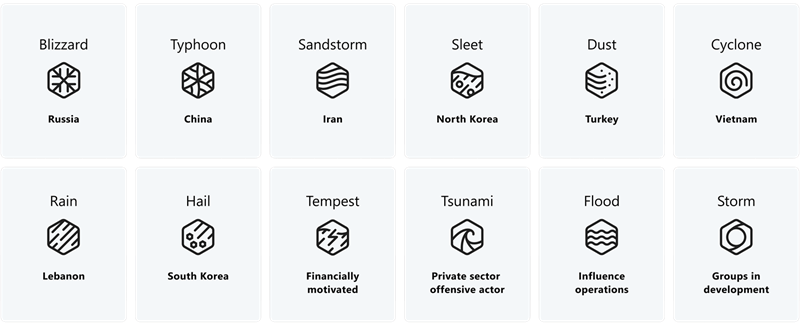

Microsoft kategoriserer trusselsaktører i fem nøglegrupper:

Nationalstatsaktører: cyberoperatører, der handler på vegne af eller instrueret af et nation/statsjusteret program, uanset om det er for spionage, økonomisk gevinst eller gengældelse. Microsoft bemærkede, at de fleste nationalstatsaktører fortsat retter operationer og angreb mod statslige organer, mellemstatslige organisationer, NGO'er, og tænketanke for traditionelle spionage eller overvågning mål.

Økonomisk motiverede aktører: cyber kampagner / grupper instrueret af en kriminel organisation / person med motivation for økonomisk gevinst og er ikke forbundet med høj tillid til en kendt ikke-national stat eller kommerciel enhed. Denne kategori omfatter ransomware operatører, kompromittering af virksomhedsmail, phishing, og andre grupper med rent finansielle eller afpresningsmotiver.

Offensive aktører i den private sektor (PSOA'er): cyberaktivitet ledet af kommercielle aktører, der er kendte/legitime juridiske enheder, der opretter og sælger cyberweapons til kunder, der derefter vælger mål og driver cyberweapons. Disse værktøjer blev observeret målrettet og overvåget dissidenter, menneskerettighedsforkæmpere, journalister, civilsamfundsfortalere og andre private borgere og truer mange globale menneskerettighedsbestræbelser.

Indflydelseshandlinger: informationskampagner, der kommunikeres online eller offline på en manipulerende måde for at flytte opfattelser, adfærd eller beslutninger fra målgrupper for at fremme en gruppes eller en nations interesser og mål.

Grupper under udvikling: en midlertidig betegnelse, der gives til en ukendt, spirende eller udviklende trusselsaktivitet. Denne betegnelse giver Microsoft mulighed for at spore en gruppe som et diskret sæt oplysninger, indtil vi kan opnå stor tillid til oprindelsen eller identiteten af den aktør, der står bag handlingen. Når kriterierne er opfyldt, konverteres en gruppe under udvikling til en navngiven agent eller flettes med eksisterende navne.

I denne taksonomi repræsenterer en vejrbegivenhed eller et familienavn en af ovenstående kategorier. For nationale aktører har vi tildelt et familienavn til et land/område, der er knyttet til tilskrivelsen. Typhoon angiver f.eks. oprindelse eller tilskrivning til Kina. For andre aktører repræsenterer efternavnet en motivation. Tempest angiver f.eks. økonomisk motiverede aktører.

Trusselsaktører i den samme vejrfamilie får et adjektiv for at skelne mellem agentgrupper med forskellige taktikker, teknikker og procedurer (TTP'er), infrastruktur, målsætninger eller andre identificerede mønstre. For grupper i udvikling bruger vi en midlertidig betegnelse for Storm og et firecifret tal, hvor der er en nyopdaget, ukendt, spirende eller udviklende klynge af trusselsaktiviteter.

I følgende tabel kan du se, hvordan familienavnene knyttes til de trusselsaktører, vi sporer.

| Kategori for trusselsskuespiller | Type | Efternavn |

|---|---|---|

| Nationalstat | Kina Iran Libanon Nordkorea Rusland Sydkorea Tyrkiet Vietnam |

Tyfon Sandstorm Regn Slud Blizzard Hagl Støv Cyklon |

| Økonomisk motiveret | Økonomisk motiveret | Uvejr |

| Offensive aktører i den private sektor | PSOA'er | Tsunami |

| Indflydelseshandlinger | Indflydelseshandlinger | Oversvømmelse |

| Grupper under udvikling | Grupper under udvikling | Storm |

I følgende tabel vises offentligt offentliggjorte trusselsaktørnavne med deres oprindelse eller trusselsaktørkategori, tidligere navne og tilsvarende navne, der bruges af andre sikkerhedsleverandører, hvor det er muligt. Denne side opdateres, efterhånden som flere oplysninger om andre leverandørers navne bliver tilgængelige.

| Navn på trusselsaktør | Oprindelses-/trusselsaktørkategori | Andre navne |

|---|---|---|

| Ametystregn | Libanon | Flygtige Cedar |

| Antik tyfon | Kina | Storm-0558 |

| Aqua Blizzard | Rusland | ACTINIUM, Gamaredon, Armageddon, UNC530, shuckworm, SectorC08, Primitive Bear |

| Blå tsunami | Israel, offensiv aktør i den private sektor | |

| Brass Typhoon | Kina | BARIUM, APT41 |

| Brokade typhoon | Kina | BORON, UPS, Gothic Panda, APT3, OLDCARP, TG-0110, Red Sylvan, CYBRAN |

| Bourgogne-sandstorm | Iran | Cadelle, Chafer |

| Cadet Blizzard | Rusland | DEV-0586 |

| Kanariske typhoon | Kina | CIRCUIT PANDA, APT24, Palmerworm, BlackTech |

| Lærredscyklon | Vietnam | BISMUTH, OceanLotus, APT32 |

| Karamel tsunami | Israel, offensiv aktør i den private sektor | DEV-0236 |

| Carmine Tsunami | Offensiv aktør i den private sektor | |

| Kultyfon | Kina | CHROMIUM, ControlX, Aquatic Panda, RedHotel, BRONZE UNIVERSITY |

| Ternet tyfon | Kina | KLOR, ATG50, APT19, TG-3551, DEEP PANDA, Red Gargoyle |

| Kanel tempest | Kina, økonomisk motiveret | DEV-0401 |

| Cirkeltyfon | Kina | DEV-0322, APT6, APT27 |

| Citrine Sleet | Nordkorea | DEV-0139, Storm-0139, Storm-1222, DEV-1222 |

| Bomuldssandstorm | Iran | NEPTUNIUM, Vice Leaker, Haywire Killing |

| Halvmånetyfon | Kina | CÆSIUM |

| Crimson Sandstorm | Iran | CURIUM, Tortoise Shell, HOUSEBLEND, TA456 |

| Kuboid sandstorm | Iran | DEV-0228 |

| Denim Tsunami | Østrig, offensiv aktør i den private sektor | DEV-0291 |

| Diamantsleet | Nordkorea | ZINC, Black Artemis, Labyrinth Chollima, Lazarus |

| Smaragd sløjfe | Nordkorea | THALLIUM, RGB-D5, Black Banshee, Kimsuky, Greendinosa, VELVET CHOLLIMA |

| Fallow Squall | Singapore | PLATINUM, PARASIT, RUBYVINE, GINGERSNAP |

| Hørtyfon | Kina | Storm-0919, ETHEREAL PANDA |

| Skovblizzard | Rusland | STRONTIUM, Sednit, ATG2, Sofacy, FANCY BEAR, Blue Athena, Z-Lom Team, Operation Pawn Storm, Tsar Team, CrisisFour, HELLFIRE, APT28 |

| Spøgelsesblizzard | Rusland | BROMINE, TG-4192, Koala Team, ENERGISK BEAR, Blue Kraken, Crouching Yeti, Dragonfly |

| Gingham Typhoon | Kina | GADOLINIUM, TEMP. Periscope, Leviathan, JJDoor, APT40, Feverdream |

| Granit typhoon | Kina | GALLIUM |

| Grå sandstorm | Iran | DEV-0343 |

| Hasselsandstorm | Iran | EUROPIUM, COLBALT SIGØJNER, Crambus, OilRig, APT34 |

| Hjertetyfon | Kina | HELIUM, APT17, Hidden Lynx, ATG3, Red Typhon, KAOS, TG-8153, SportsFans, DeputyDog, AURORA PANDA, Tailgater |

| Sekskantet tyfon | Kina | HYDROGEN, Calc Team, Red Anubis, APT12, DNS-Calc, HORDE, NUMBERED PANDA |

| Houndstooth Typhoon | Kina | HASSIUM, isoon, deepclif |

| Jade Sleet | Nordkorea | Storm-0954 |

| Blonder Tempest | Økonomisk motiveret | DEV-0950 |

| Citronsandstorm | Iran | RUBIDIUM |

| Leopard Typhoon | Kina | LEAD, TG-2633, TG-3279, Mana, KAOS, Red Diablo, Winnti Group |

| Lilac Typhoon | Kina | DEV-0234 |

| Hørtyfon | Kina | IODINE, Red Phoenix, Hippo, Lucky Mouse, EMISSARY PANDA, BOWSER, APT27, Wekby2, UNC215, TG-3390 |

| Luna Tempest | Økonomisk motiveret | |

| Magenta-støv | Tyrkiet | PROMETHIUM, StrongPity, SmallPity |

| Manatee Tempest | Rusland | |

| Mango Sandstorm | Iran | KVIKSØLV, frøorm, STATISK KILLING, TEMP. Zagros, MuddyWater |

| Marmoreret støv | Tyrkiet | SILICIUM, havskildpadde, UNC1326 |

| Marigold Sandstorm | Iran | DEV-500 |

| Midnatsblizzard | Rusland | NOBELIUM, UNC2452, APT29, Hyggelig bjørn |

| Mint Sandstorm | Iran | PHOSPHORUS, Parastoo, Newscaster, APT35, Charming Killing |

| Månestens slænge | Nordkorea | Storm-1789 |

| Mulberry Typhoon | Kina | MANGANESE, Backdoor-DPD, COVENANT, CYSERVICE, Bottle, Red Horus, Red Naga, Auriga, KEYHOLE PANDA, APT5, ATG48, TG-2754, tabcteng |

| Sennep Tempest | Økonomisk motiveret | DEV-0206 |

| Nat tsunami | Israel | DEV-0336 |

| Nylontyfon | Kina | NICKEL, Playful Dragon, RedRiver, ke3chang, VIXEN PANDA, APT15, Mirage |

| Octo Tempest | Økonomisk motiveret | 0ktapus, punktopdelt edderkop |

| Onyx Sleet | Nordkorea | PLUTONIUM, StoneFly, Tdrop2-kampagne, DarkSeoul, Black Chollima, SILENT CHOLLIMA, Andariel, APT45 |

| Opal Sleet | Nordkorea | OSMIUM, Planedown, Konni, APT43 |

| Ferskensandstorm | Iran | HOLMIUM, APT33, Elfin, RAFFINERET KILLING |

| Perle sleet | Nordkorea | LAWRENCIUM |

| Periwinkle Tempest | Rusland | DEV-0193 |

| Phlox Tempest | Israel, økonomisk motiveret | DEV-0796 |

| Pink Sandstorm | Iran | AMERICIUM, Agrius, Deadwood, BlackShadow, SharpBoys, FireAnt, Justice Blade |

| Pinstripe Lyn | NIOBIUM, Desert Falcons, Scimitar, Arid Viper | |

| Pistachio Tempest | Økonomisk motiveret | DEV-0237 |

| Plaid regn | Libanon | POLONIUM |

| Græskarsandstorm | Iran | DEV-0146 |

| Lilla tyfon | Kina | POTASSIUM, GOLEM, Evilgrab, AEON, LIVESAFE, ChChes, APT10, Haymaker, Webmonder, STONE PANDA, Foxtrot, Foxmail, MenuPass, Red Apollo |

| Hindbær typhoon | Kina | RADIUM, LotusBlossom, APT30 |

| Ruby Sleet | Nordkorea | CERIUM |

| Ruza-oversvømmelse | Rusland, indflydelsesoperationer | |

| Salmon Typhoon | Kina | NATRIUM, APT4, MAVERICK PANDA |

| Salt Typhoon | Kina | GhostEmperor, FamousSparrow |

| Sangria Tempest | Ukraine, økonomisk motiveret | ELBRUS |

| Sapphire Sleet | Nordkorea | COPERNICIUM, Genie Spider, BlueNoroff, CageyChameleon, CryptoCore |

| Satin Typhoon | Kina | SCANDIUM, COMBINE, TG-0416, SILVERVIPER, DYNAMITE PANDA, Red Wraith, APT18, Elderwood Group, Wekby |

| Seashell Blizzard | Rusland | IRIDIUM, BE2, UAC-0113, Blue Echidna, Sandworm, PHANTOM, BlackEnergy Lite, APT44 |

| Hemmelig Blizzard | Rusland | KRYPTON, VENOMOUS BEAR, Uroburos, Snake, Blue Python, Turla, WRAITH, ATG26 |

| Sefid Flood | Iran, drift af indflydelse | |

| Skyggetyfon | Kina | DarkShadow, Oro0lxy |

| Silketyfon | Kina | HAFNIUM, timmy |

| Røg sandstorm | Iran | UNC1549 |

| Spandex Tempest | Økonomisk motiveret | TA505 |

| Plettet sandstorm | NEODYMIUM, BlackOasis | |

| Stjerneblizzard | Rusland | SEABORGIUM, COLDRIVER, Callisto Group, BlueCharlie, TA446 |

| Storm-0216 | Økonomisk motiveret | Snoet edderkop, UNC2198 |

| Storm-0230 | Gruppe i udvikling | Conti Team 1, DEV-0230 |

| Storm-0247 | Kina | ToddyCat, Websiic |

| Storm-0288 | Gruppe i udvikling | FIN8 |

| Storm-0302 | Gruppe i udvikling | Narhval edderkop, TA544 |

| Storm-0501 | Økonomisk motiveret | DEV-0501 |

| Storm-0538 | Gruppe i udvikling | FIN6 |

| Storm-0539 | Økonomisk motiveret | |

| Storm-0569 | Økonomisk motiveret | DEV-0569 |

| Storm-0671 | Gruppe i udvikling | UNC2596, Tropicalscorpius |

| Storm-0940 | Kina | |

| Storm-0978 | Rusland | RomCom, underjordiske team |

| Storm-1101 | Gruppe i udvikling | |

| Storm-1113 | Økonomisk motiveret | |

| Storm-1152 | Økonomisk motiveret | |

| Storm-1175 | Kina, økonomisk motiveret | |

| Storm-1194 | Gruppe i udvikling | MONTI |

| Storm-1516 | Rusland, indflydelsesoperationer | |

| Storm-1567 | Økonomisk motiveret | |

| Storm-1674 | Økonomisk motiveret | |

| Storm-1679 | Indflydelseshandlinger | |

| Storm-1811 | Økonomisk motiveret | |

| Storm-1982 | Kina | SneakyCheff, UNK_SweetSpecter |

| Storm-2035 | Iran, drift af indflydelse | |

| Storm-2077 | Kina | TAG-100 |

| Strawberry Tempest | Økonomisk motiveret | DEV-0537, LAPSUS$ |

| Sunglow Blizzard | DEV-0665 | |

| Hvirvl typhoon | Kina | TELLURIUM, Tick, Bronze Butler, REDBALDKNIGHT |

| Taffeta Typhoon | Kina | TECHNETIUM, TG-0055, Red Kobold, JerseyMikes, APT26, BEARCLAW |

| Taizi-oversvømmelse | Kina, drift af indflydelse | Dragonbridge, Spamouflage |

| Tumbleweed Typhoon | Kina | THORIUM, Karst |

| Twill Typhoon | Kina | TANTALUM, BRONZE PRESIDENT, LuminousMoth, MUSTANG PANDA |

| Vanilla Tempest | Økonomisk motiveret | DEV-0832, Vice Society |

| Velvet Tempest | Økonomisk motiveret | DEV-0504 |

| Violet tyfon | Kina | ZIRCONIUM, Chameleon, APT31, WebFans |

| Volga-oversvømmelse | Rusland, indflydelsesoperationer | Storm-1841, Rybar |

| Volt Typhoon | Kina | BRONZE SILHUET, VANGUARD PANDA |

| Hvede tempest | Økonomisk motiveret | GULD, Gatak |

| Wisteria Tsunami | Indien, offensiv aktør i den private sektor | DEV-0605 |

| Zigzag Hail | Sydkorea | DUBNIUM, Nemim, TEMPLAR, TieOnJoe, Fallout Team, Purple Pygmy, Dark Hotel, Egobot, Tapaoux, PALADIN, Darkhotel |

Læs vores meddelelse om denne taksonomi for at få flere oplysninger: https://aka.ms/threatactorsblog

At lægge intelligens i hænderne på sikkerhedseksperter

Intel-profiler i Microsoft Defender Threat Intelligence giver vigtig indsigt i trusselsaktører. Disse indsigter gør det muligt for sikkerhedsteams at få den kontekst, de har brug for, når de forbereder sig på og reagerer på trusler.

Derudover giver API'en til Microsoft Defender Threat Intelligence Intel Profiles den nyeste synlighed af trusselsaktørernes infrastruktur i branchen i dag. Opdaterede oplysninger er afgørende for at gøre det muligt for SecOps-teams (Threat Intelligence and Security Operations) at strømline deres avancerede arbejdsprocesser til trusselssøgning og -analyse. Få mere at vide om denne API i dokumentationen: Brug trusselsintelligens-API‘er i Microsoft Graph (prøveversion).

Ressourcer

Brug følgende forespørgsel på Microsoft Defender XDR og andre Microsoft-sikkerhedsprodukter, der understøtter Kusto-forespørgselssproget (KQL) til at få oplysninger om en trusselsaktør ved hjælp af det gamle navn, det nye navn eller branchenavnet:

let TANames = externaldata(PreviousName: string, NewName: string, Origin: string, OtherNames: dynamic)[@"https://raw.githubusercontent.com/microsoft/mstic/master/PublicFeeds/ThreatActorNaming/MicrosoftMapping.json"] with(format="multijson", ingestionMapping='[{"Column":"PreviousName","Properties":{"Path":"$.Previous name"}},{"Column":"NewName","Properties":{"Path":"$.New name"}},{"Column":"Origin","Properties":{"Path":"$.Origin/Threat"}},{"Column":"OtherNames","Properties":{"Path":"$.Other names"}}]');

let GetThreatActorAlias = (Name: string) {

TANames

| where Name =~ NewName or Name =~ PreviousName or OtherNames has Name

};

GetThreatActorAlias("ZINC")

Følgende filer, der indeholder den omfattende tilknytning af gamle navne på trusselsaktører med deres nye navne, er også tilgængelige: