Undersøg og reager på objektbeholdertrusler på Microsoft Defender-portalen

Vigtigt!

Nogle oplysninger i denne artikel er relateret til et forududgivet produkt, som kan blive ændret væsentligt, før det udgives kommercielt. Microsoft giver ingen garantier udtrykt eller stiltiende, med hensyn til de oplysninger, der er angivet her

Sikkerhedshandlinger kan nu undersøge og reagere på objektbeholderrelaterede beskeder i næsten realtid og jage efter relaterede aktiviteter med integration af cloudbaserede svarhandlinger og undersøgelseslogge på Microsoft Defender-portalen. Tilgængeligheden af angrebsstier kan også hjælpe analytikere med straks at undersøge og løse kritiske sikkerhedsproblemer for at forhindre et potentielt brud.

I takt med at organisationer bruger objektbeholdere og Kubernetes på platforme som f.eks. Azure Kubernetes Service (AKS), Google Kubernetes Engine (GKE), ad Amazon Elastic Kubernetes Service (EKS), udvides angrebsoverfladen, hvilket øger sikkerhedsudfordringerne. Objektbeholdere kan også målrettes af trusselsaktører og bruges til skadelige formål.

SOC-analytikere (Security Operations Center) kan nu nemt spore objektbeholdertrusler med vigtige beskeder i næsten realtid og straks reagere på disse trusler ved at isolere eller afslutte objektbeholderkapsler. Denne integration giver analytikere mulighed for øjeblikkeligt at afhjælpe et objektbeholderangreb fra deres miljø med et klik.

Analytikere kan derefter undersøge det fulde omfang af angrebet med muligheden for at jage efter relaterede aktiviteter i hændelsesgrafen. De kan også anvende forebyggende handlinger yderligere med tilgængeligheden af potentielle angrebsstier i hændelsesgrafen. Brug af oplysningerne fra angrebsstierne gør det muligt for sikkerhedsteams at inspicere stierne og forhindre mulige brud. Derudover er trusselsanalyserapporter, der er specifikke for objektbeholdertrusler og -angreb, tilgængelige for analytikere, så de kan få flere oplysninger og anvende anbefalinger til svar og forebyggelse af objektbeholderangreb.

Forudsætninger

Brugere på AKS-, EKS- og GKE-platforme kan drage fordel af cloudresponshandlinger, cloudrelaterede undersøgelseslogge og angrebsstier på Microsoft Defender portalen med følgende licenser:

| Påkrævet licens | Handlinger |

|---|---|

| Microsoft Defender til objektbeholdere | Få vist objektbeholderrelaterede beskeder Få vist objektbeholderrelaterede data, der skal undersøges i avanceret jagt Isoler pod Afslut pod |

| Microsoft Defender til administration af cloudsikkerhedsstillinger | Få vist angrebsstier i hændelsesgrafen |

| Microsoft Security Copilot | Få vist og anvend automatiserede svar for at undersøge og afhjælpe objektbeholdertrusler |

Følgende Microsoft Defender til objektbeholdere er påkrævet til cloudsvarhandlinger på Microsoft Defender-portalen:

- Defender-sensor

- Adgang til Kubernetes API

Du kan få flere oplysninger om disse komponenter under Konfigurer Microsoft Defender til objektbeholderkomponenter.

Krav til netværkspolitik

Isoleringskapslens svarhandling understøtter Kubernetes-klyngeversion 1.27 og nyere. Følgende netværks-plug-ins er også påkrævet:

| Netværks-plug-in | Minimumversion kræves |

|---|---|

| Azure-NPM | 1.5.34 |

| Calico | 3.24.1 |

| Cilium | 1.13.1 |

| AWS-node | 1.15.1 |

Isoleringssvarhandlingen for poden kræver en gennemtvinger af netværkspolitikken for kubernetes-klyngen. Følgende dokumentation indeholder specifikke trin til, hvordan du installerer og kontrollerer netværkspolitikker, afhængigt af din platform:

- Azure Kubernetes Service: Sikker trafik mellem pods ved hjælp af netværkspolitikker i AKS

- Google Kubernetes Engine: Styr kommunikationen mellem pods og tjenester ved hjælp af netværkspolitikker

- Amazon Kubernetes Engine: Begræns podtrafik med Kubernetes-netværkspolitikker

Hvis du vil kontrollere, at dine netværks-plug-ins understøttes, skal du følge trinnene for at få adgang til din platforms Cloud Shell og kontrollere dine netværks-plug-ins i afsnittet Fejlfinding af problemer .

Handlingen afslut pod-svar fungerer uanset tilstedeværelsen af en netværkspolitik.

Tilladelser

Hvis brugerne vil udføre en af svarhandlingerne, skal de have følgende tilladelser til Microsoft Defender til Cloud i Microsoft Defender XDR samlede rollebaserede adgangskontrol:

| Tilladelsesnavn | Niveau |

|---|---|

| Beskeder | Administrer |

| Svar | Administrer |

Du kan få flere oplysninger om disse tilladelser under Tilladelser i Microsoft Defender XDR Unified-rollebaseret adgangskontrol (RBAC).

Undersøg objektbeholdertrusler

Sådan undersøges objektbeholdertrusler på Microsoft Defender-portalen:

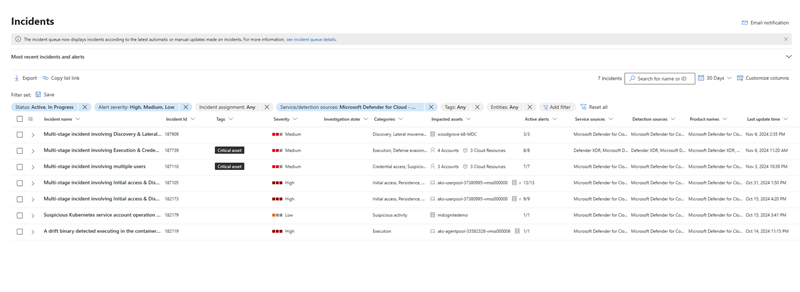

- Vælg Undersøgelse & svarHændelser > og beskeder i navigationsmenuen til venstre for at åbne hændelses- eller beskedkøerne.

- I køen skal du vælge Filtrer og vælge Microsoft Defender for Cloud > Microsoft Defender for Objektbeholdere under Tjenestekilde.

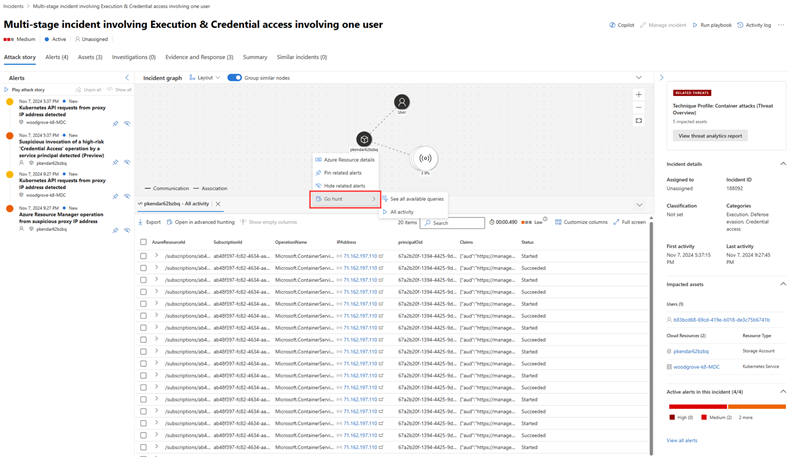

- I grafen over hændelser skal du vælge den pod/service/klyngeenhed, du skal undersøge. Vælg Oplysninger om Kubernetes-tjenesten, Oplysninger om Kubernetes-pod, Kubernetes-klyngeoplysninger eller Oplysninger om objektbeholderregistrering for at få vist relevante oplysninger om tjenesten, poden eller registreringsdatabasen.

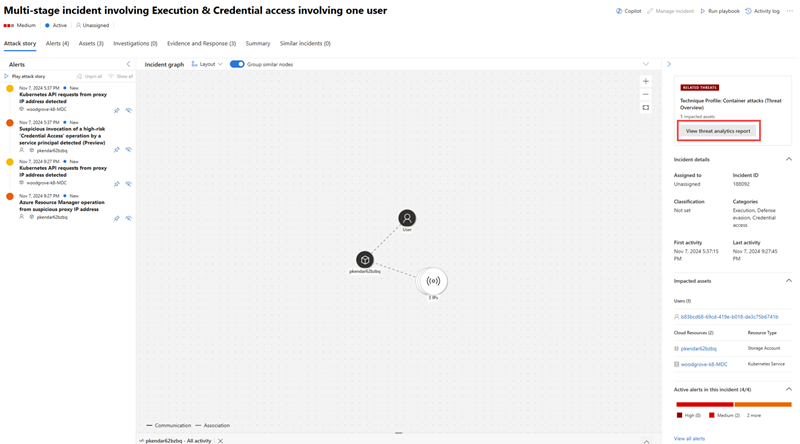

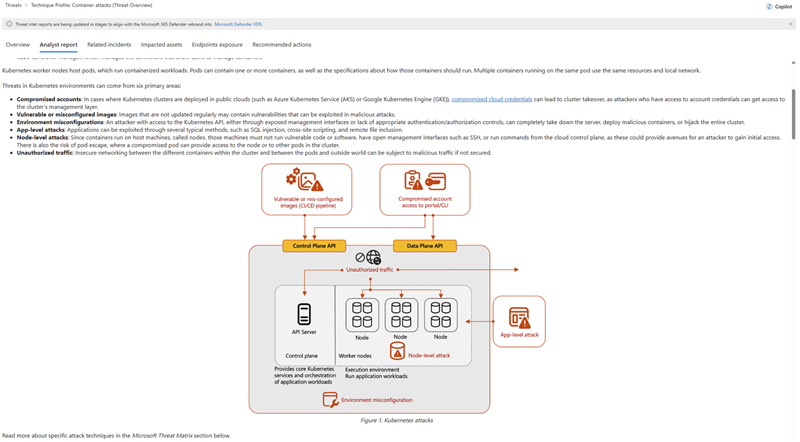

Ved hjælp af threat analytics-rapporter kan analytikere bruge trusselsintelligens fra ekspertforskere i Microsoft-sikkerhed til at få mere at vide om aktive trusselsaktører og kampagner, der udnytter objektbeholdere, nye angrebsteknikker, der kan påvirke objektbeholdere, og udbredte trusler, der påvirker objektbeholdere.

Få adgang til rapporter om trusselsanalyser fra Threat intelligence > Threat-analyser. Du kan også åbne en bestemt rapport fra hændelsessiden ved at vælge Få vist trusselsanalyserapport under Relaterede trusler i ruden hændelsesside.

Rapporter over trusselsanalyser indeholder også relevante afhjælpnings-, genoprettelses- og forebyggelsesmetoder, som analytikere kan vurdere og anvende på deres miljø. Brug af oplysningerne i rapporter om trusselsanalyse hjælper SOC-teams med at forsvare og beskytte deres miljø mod objektbeholderangreb. Her er et eksempel på en analytikerrapport om et objektbeholderangreb.

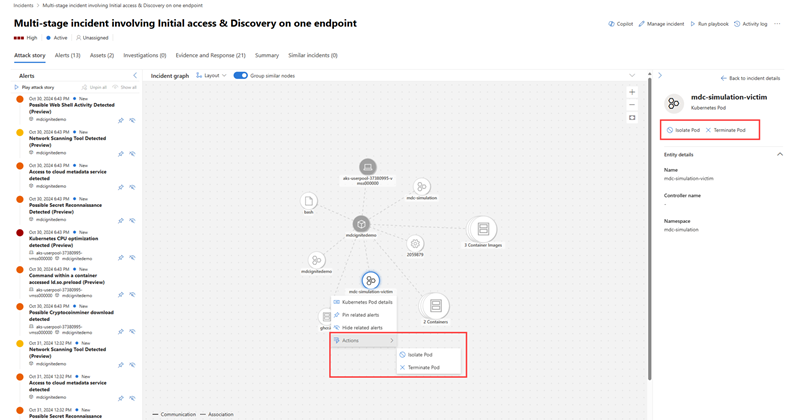

Reager på objektbeholdertrusler

Du kan isolere eller afslutte en pod, når du finder ud af, at en pod er kompromitteret eller ondsindet. I hændelsesgrafen skal du vælge poden og derefter gå til Handlinger for at få vist de tilgængelige svarhandlinger. Du kan også finde disse svarhandlinger i ruden på objektsiden.

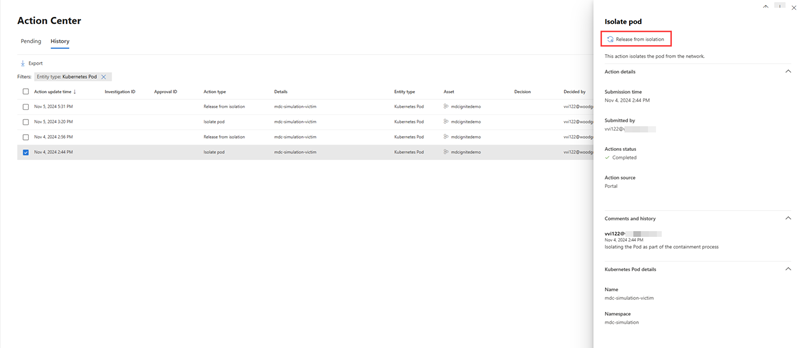

Du kan frigive en pod fra isolation med frigivelsen fra isolationshandlingen , når din undersøgelse er fuldført. Denne indstilling vises i sideruden for isolerede bælg.

Du kan få vist detaljer om alle svarhandlinger i Løsningscenter. På siden Løsningscenter skal du vælge den svarhandling, du vil undersøge, for at få vist flere oplysninger om handlingen, f.eks. hvilken enhed der blev handlet på, hvornår handlingen blev udført, og få vist kommentarerne til handlingen. For isolerede pods er frigivelsen fra isolationshandlingen også tilgængelig i detaljeruden i Løsningscenter.

Jagt efter objektbeholderrelaterede aktiviteter

Hvis du vil bestemme det fulde omfang af et objektbeholderangreb, kan du uddybe din undersøgelse med handlingen Gå jagt, der er tilgængelig i hændelsesgrafen. Du kan straks få vist alle proceshændelser og aktiviteter, der er relateret til objektbeholderrelaterede hændelser, fra hændelsesgrafen.

På siden Avanceret jagt kan du udvide din søgning efter aktiviteter relateret til objektbeholdere ved hjælp af tabellerne CloudProcessEvents og CloudAuditEvents .

Tabellen CloudProcessEvents indeholder oplysninger om proceshændelser i miljøer med flere cloudmiljøer, f.eks. Azure Kubernetes Service, Amazon Elastic Kubernetes Service og Google Kubernetes Engine.

Tabellen CloudAuditEvents indeholder cloud-overvågningshændelser fra cloudplatforme, der er beskyttet af Microsoft Defender for Cloud. Den indeholder også Kubeaudit-logge, som indeholder oplysninger om Kubernetes-relaterede hændelser.

Fejlfinding af problemer

I følgende afsnit håndteres de problemer, der kan opstå, når du undersøger og reagerer på objektbeholdertrusler.

Isoler pod-handlingen er ikke tilgængelig

Hvis isolationskapslen er nedtonet, skal du bekræfte, at du har de nødvendige tilladelser til at udføre denne handling. Se afsnittet Tilladelser for at kontrollere og validere, at du har de korrekte tilladelser.

Se Tilladelser i Microsoft Defender XDR Unified-rollebaseret adgangskontrol (RBAC) for at få flere oplysninger.

Isoler pod-handlingen mislykkedes

- Kontrollér Kubernetes-klyngeversionen. Isoler pod-handlingen understøtter Kubernetes-klynger fra version 1.27 og nyere.

- Kontrollér, at du bruger de påkrævede netværks-plug-ins, og at det svarer til de minimumversioner, der understøttes. Hvis du vil kontrollere dine plug-ins, skal du få adgang til Cloud Shell på din platform og køre kommandoen for at kontrollere dine netværks-plug-ins.

- Kontrollér, at målkapslen er i en gyldig eller aktiv tilstand.

Få mere at vide om, hvordan du får adgang til Cloud Shell og kontrollerer dine netværks-plug-ins ved at følge disse trin på baggrund af din platform:

På Microsoft Azure

Log på Azure Portal gå derefter til din klynge.

Over de vigtige oplysninger skal du vælge Knappen Opret forbindelse og følge vejledningen.

Cloud Shell åbnes nederst i din browser. Kør følgende kommando i kommandolinjegrænsefladen for at kontrollere dine netværks-plug-ins:

kubectl get pods --all-namespaces -o json | jq -r '.items[].metadata.labels["k8s-app"]' | uniq | grep -E 'azure-npm|calico-node|cilium|aws-node' | head -n 1

Resultaterne skal nævne en af de angivne plug-ins i netværkspolitikkravet. En tom linje betyder, at den understøttede plug-in ikke er installeret.

På Google Cloud Platform

Naviger i din klynge i Google Cloud Portal.

Vælg Opret forbindelse over navnet på klyngen. I det lille vindue, der vises, skal du kopiere følgende kommando og køre den i din lokale terminal.

kubectl get pods --all-namespaces -o json | jq -r '.items[].metadata.labels["k8s-app"]' | uniq | grep -E 'azure-npm|calico-node|cilium|aws-node' | head -n 1

Du kan også vælge Kør i Cloud Shell for at køre en Shell-session, der åbnes nederst i browseren. Du kan kopiere kommandoen i grænsefladen for at kontrollere dine netværks-plug-ins.

Resultaterne skal nævne en af de angivne plug-ins i netværkspolitikkravet. En tom linje betyder, at den understøttede plug-in ikke er installeret.

På Amazon Web Services

Naviger til din klynge i AWS Cloud Portal.

Vælg CloudShell i øverste højre hjørne. Der åbnes en Cloud Shell-session nederst i browseren, som indeholder en kommandolinjegrænseflade til administration af dine AWS-ressourcer.

Opret forbindelse til klyngen ved at køre følgende kommando:

aws eks --region <cluster region> update-kubeconfig --name <cluster name>**

Bemærk!

Sørg for, at aws-node er slettet eller deaktiveret for Calico- og Cilium-plug-ins.

Afslutnings podhandlingen mislykkedes

Du skal bekræfte, at målkapslens tilstand er aktiv eller gyldig. Hvis du vil kontrollere, om poden er aktiv, skal du køre følgende kommando i Cloud Shell:

kubectl hent pod <pod-name>