Enhedsside i Microsoft Defender

Enhedens enhedsside på Microsoft Defender portalen hjælper dig med at undersøge enhedsenheder. Siden indeholder alle de vigtige oplysninger om en given enhed. Hvis en besked eller hændelse angiver, at en enhed opfører sig mistænkeligt eller kan blive kompromitteret, skal du undersøge detaljerne på enheden for at identificere andre funktionsmåder eller hændelser, der kan være relateret til beskeden eller hændelsen, og finde det potentielle omfang af sikkerhedsbrudet. Du kan også bruge enhedens enhedsside til at udføre nogle almindelige sikkerhedsopgaver samt nogle svarhandlinger for at afhjælpe eller afhjælpe sikkerhedstrusler.

Vigtigt!

Det indholdssæt, der vises på enhedens enhedsside, kan variere en smule, afhængigt af enhedens tilmelding til Microsoft Defender for Endpoint og Microsoft Defender for Identity.

Hvis din organisation har onboardet Microsoft Sentinel til Defender-portalen, vises der flere oplysninger.

I Microsoft Sentinel kaldes enhedsenheder også værtsobjekter. Få mere at vide.

Microsoft Sentinel er generelt tilgængelig på Microsofts unified security operations-platform på Microsoft Defender-portalen. Som prøveversion er Microsoft Sentinel tilgængelig på Defender-portalen uden Microsoft Defender XDR eller en E5-licens. Du kan få flere oplysninger under Microsoft Sentinel på Microsoft Defender-portalen.

Du kan finde enhedsenheder i følgende områder:

- Liste over enheder under Aktiver

- Beskedkøer

- Alle individuelle beskeder/hændelser

- En hvilken som helst enkelt brugerenhedsside

- Visning af fildetaljer for alle individuelle filer

- Visning af IP-adresse eller domæneoplysninger

- Aktivitetslog

- Avancerede jagtforespørgsler

- Handlingscenter

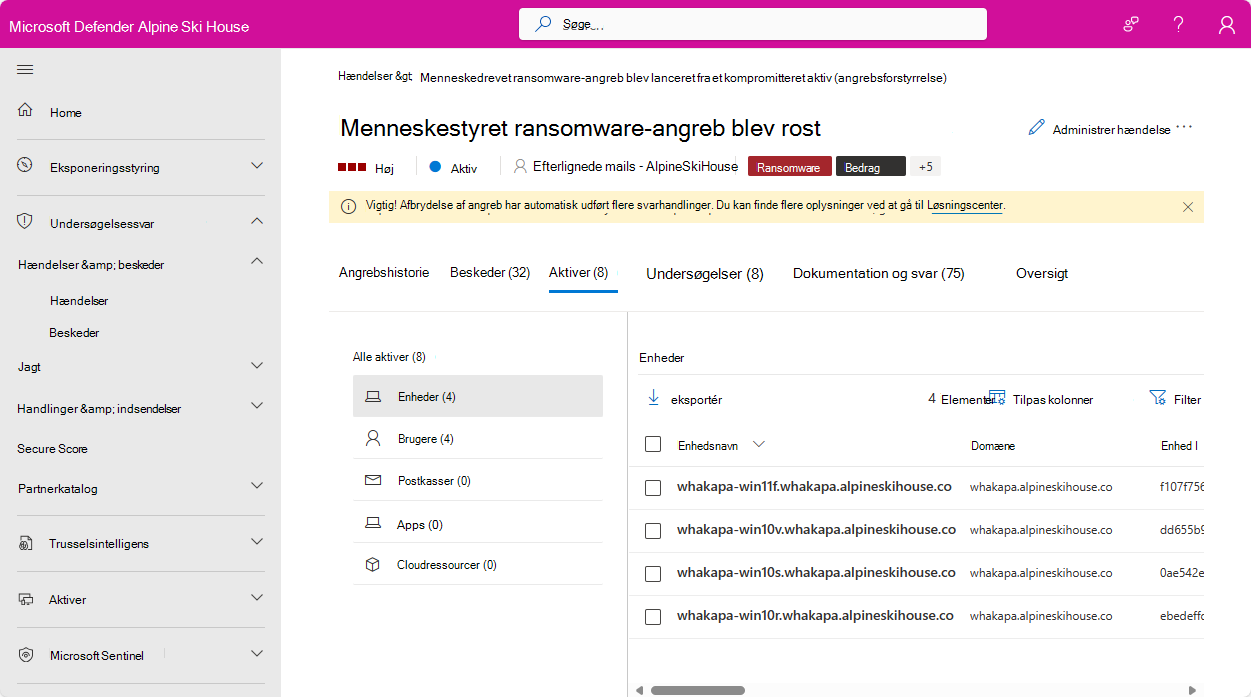

Du kan vælge enheder, når du ser dem på portalen for at åbne enhedens enhedsside, som viser flere oplysninger om enheden. Du kan f.eks. se oplysninger om enheder, der er angivet i beskeder om en hændelse på Microsoft Defender-portalen på Undersøgelse & svarHændelser > & beskeder >Hændelseshændelser>> Aktiver > Enheder.

Enhedens enhedsside viser sine oplysninger i faneinddelt format. I denne artikel beskrives de typer oplysninger, der er tilgængelige under hver fane, samt de handlinger, du kan udføre på en given enhed.

Følgende faner vises på enhedens enhedsside:

- Oversigt

- Hændelser og beskeder

- Tidslinje

- Sikkerhedsanbefalinger

- Opgørelser

- Registrerede sikkerhedsrisici

- Manglende KB

- Sikkerhedsbaselines

- Sikkerhedspolitikker

- Sentinel hændelser

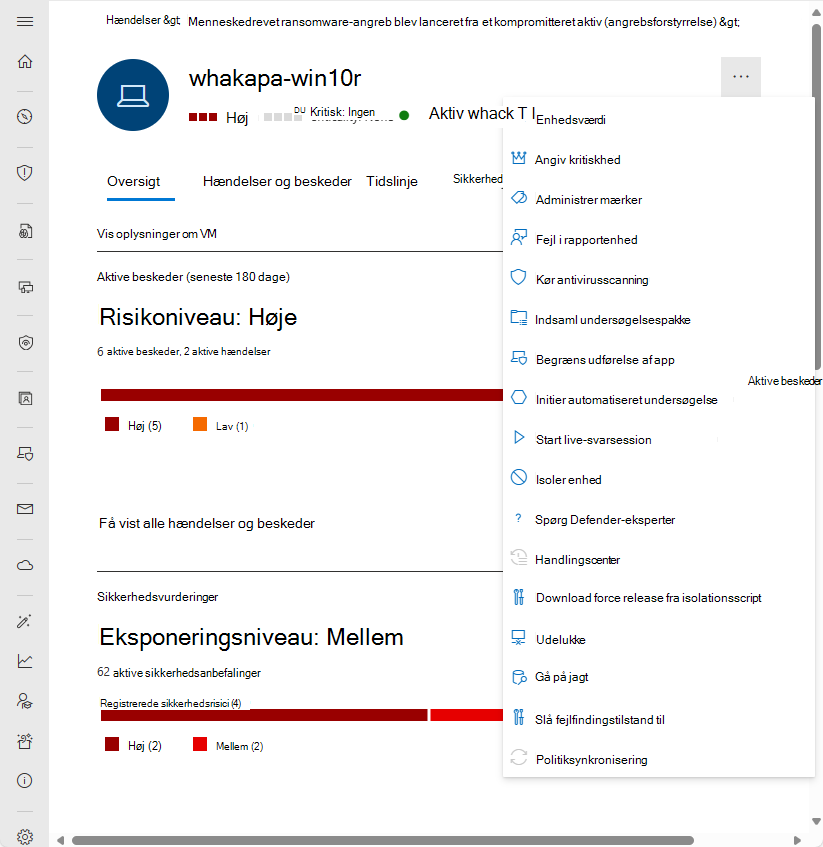

Sidehoved på objektside

Den øverste del af objektsiden indeholder følgende oplysninger:

- Enhedsnavn

- Indikatorer for risiko alvorsgrad, kritiskhed og enhedsværdi

- Mærker , som enheden kan klassificeres efter. Kan tilføjes af Defender for Endpoint, Defender for Identity eller af brugere. Mærker fra Microsoft Defender for Identity kan ikke redigeres.

- Svarhandlinger findes også her. Læs mere om dem nedenfor.

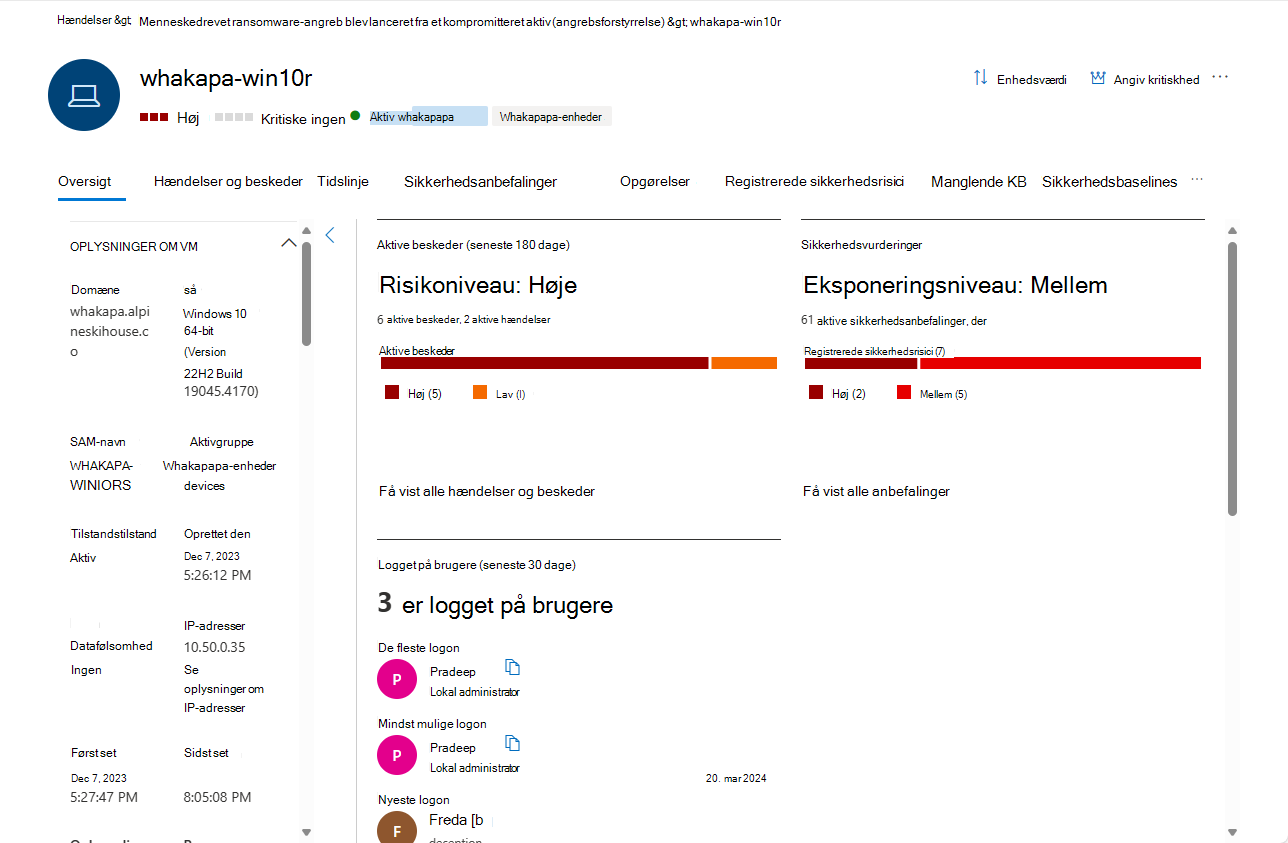

Fanen Oversigt

Standardfanen er Oversigt. Det giver et hurtigt kig på de vigtigste sikkerhedsfakta om enheden. Fanen Oversigt indeholder margenteksten med enhedsdetaljer og et dashboard med nogle kort, der viser oplysninger på højt niveau.

Enhedsdetaljer

Margenteksten viser enhedens fulde navn og eksponeringsniveau. Den indeholder også nogle vigtige grundlæggende oplysninger i små undersektioner, som kan udvides eller skjules, f.eks.:

| Afsnit | Inkluderede oplysninger |

|---|---|

| OPLYSNINGER OM VM | Computer- og domænenavne og id'er, tilstands- og onboardingstatusser, tidsstempler for første og sidst set, IP-adresser og meget mere |

| Oplysninger om synkronisering af DLP-politik | Hvis relevant |

| Konfigurationsstatus | Oplysninger om Microsoft Defender for Endpoint konfiguration |

| Oplysninger om cloudressourcer | Cloudplatform, ressource-id, abonnementsoplysninger m.m. |

| Hardware og firmware | OPLYSNINGER OM VM, processor og BIOS m.m. |

| Enhedshåndtering | Microsoft Defender for Endpoint tilmeldingsstatus og administrationsoplysninger |

| Mappedata | UAC-flag , SPN'er og gruppemedlemskaber. |

Instrumentbræt

Hoveddelen af fanen Oversigt viser flere visningskort af dashboardtypen:

- Aktive beskeder og risikoniveau, der involverer enheden i løbet af de seneste seks måneder, grupperet efter alvorsgrad

- Sikkerhedsvurderinger og eksponeringsniveau for enheden

- Brugere , der er logget på enheden i løbet af de seneste 30 dage

- Enhedens tilstandsstatus og andre oplysninger om de seneste scanninger af enheden.

Tip

Eksponeringsniveauet er relateret til, hvor meget enheden overholder sikkerhedsanbefalinger, mens risikoniveauet beregnes på baggrund af en række faktorer, herunder typerne og alvorsgraden af aktive beskeder.

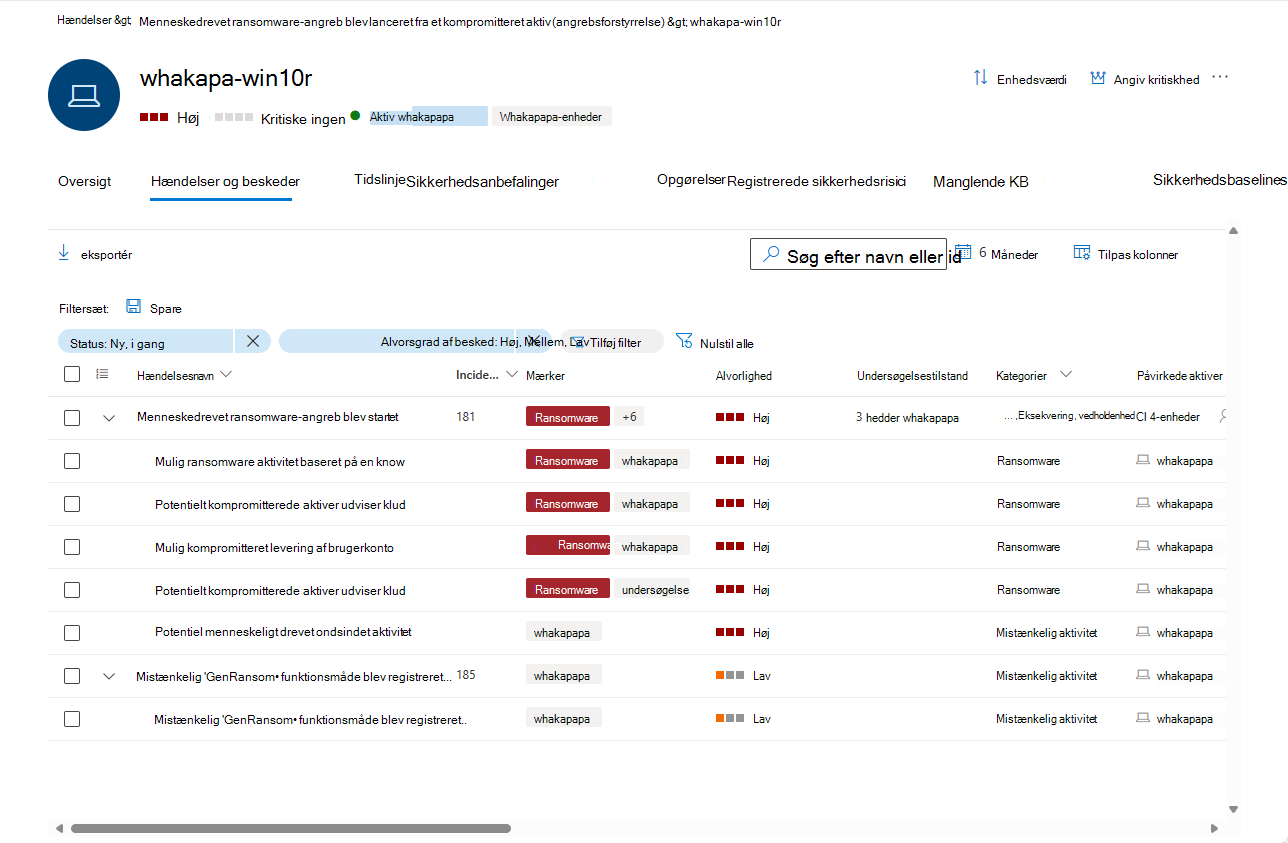

Fanen Hændelser og beskeder

Fanen Hændelser og beskeder indeholder en liste over hændelser, der indeholder beskeder, der er blevet udløst på enheden, fra en række Microsoft Defender registreringskilder, herunder, hvis de er onboardet, Microsoft Sentinel. Denne liste er en filtreret version af hændelseskøen og viser en kort beskrivelse af hændelsen eller beskeden, dens alvorsgrad (høj, mellem, lav, oplysende), dens status i køen (ny, igangværende, løst), dens klassificering (ikke angivet, falsk besked, sand besked), undersøgelsestilstand, kategori, hvem der er tildelt til at løse den og seneste aktivitet, der er observeret.

Du kan tilpasse, hvilke kolonner der vises for hvert element. Du kan også filtrere beskederne efter alvorsgrad, status eller en hvilken som helst anden kolonne i visningen.

Kolonnen påvirkede enheder refererer til alle de enheds- og brugerenheder, der refereres til i hændelsen eller beskeden.

Når der er valgt en hændelse eller besked, vises der en fly-out. I dette panel kan du administrere hændelsen eller beskeden og få vist flere oplysninger, f.eks. hændelse/beskednummer og relaterede enheder. Der kan vælges flere beskeder ad gangen.

Hvis du vil se en hel sidevisning af en hændelse eller besked, skal du vælge dens titel.

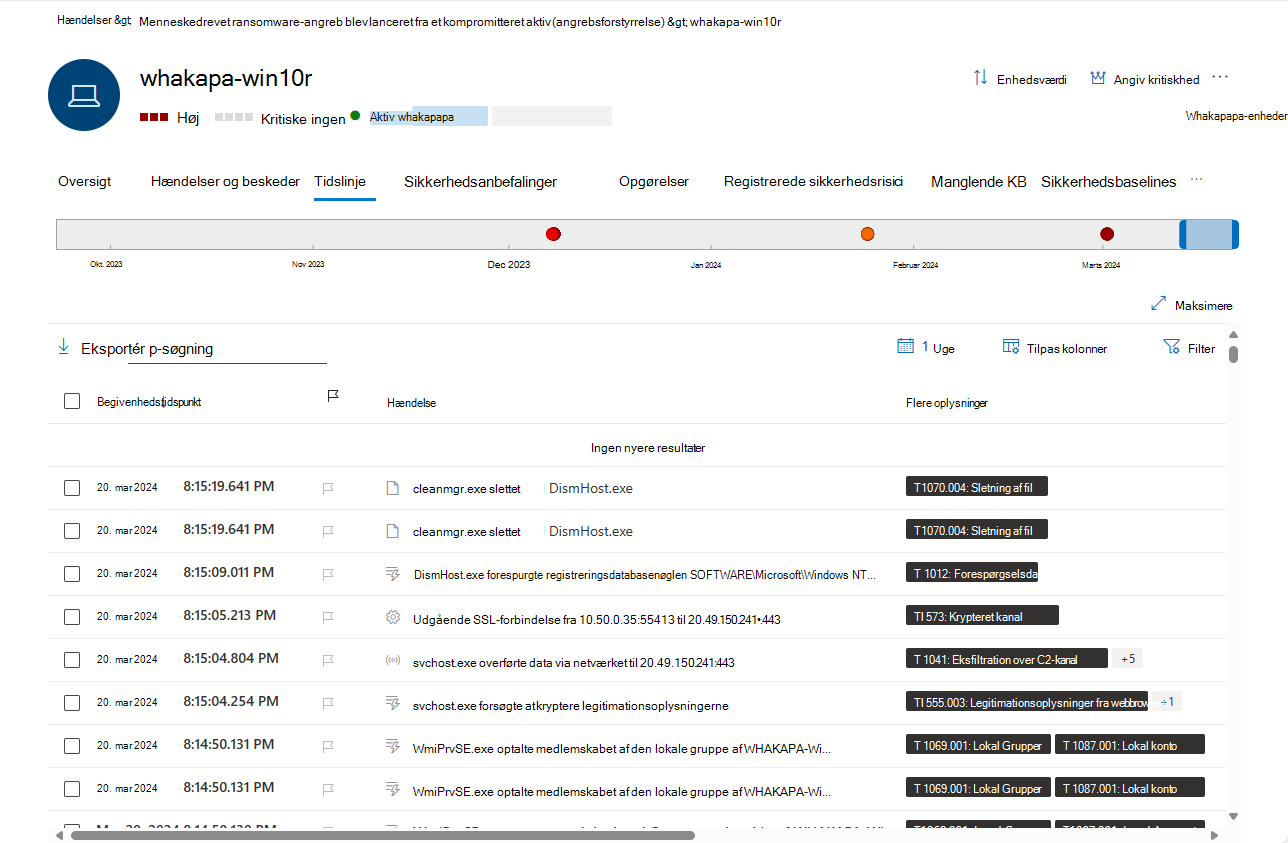

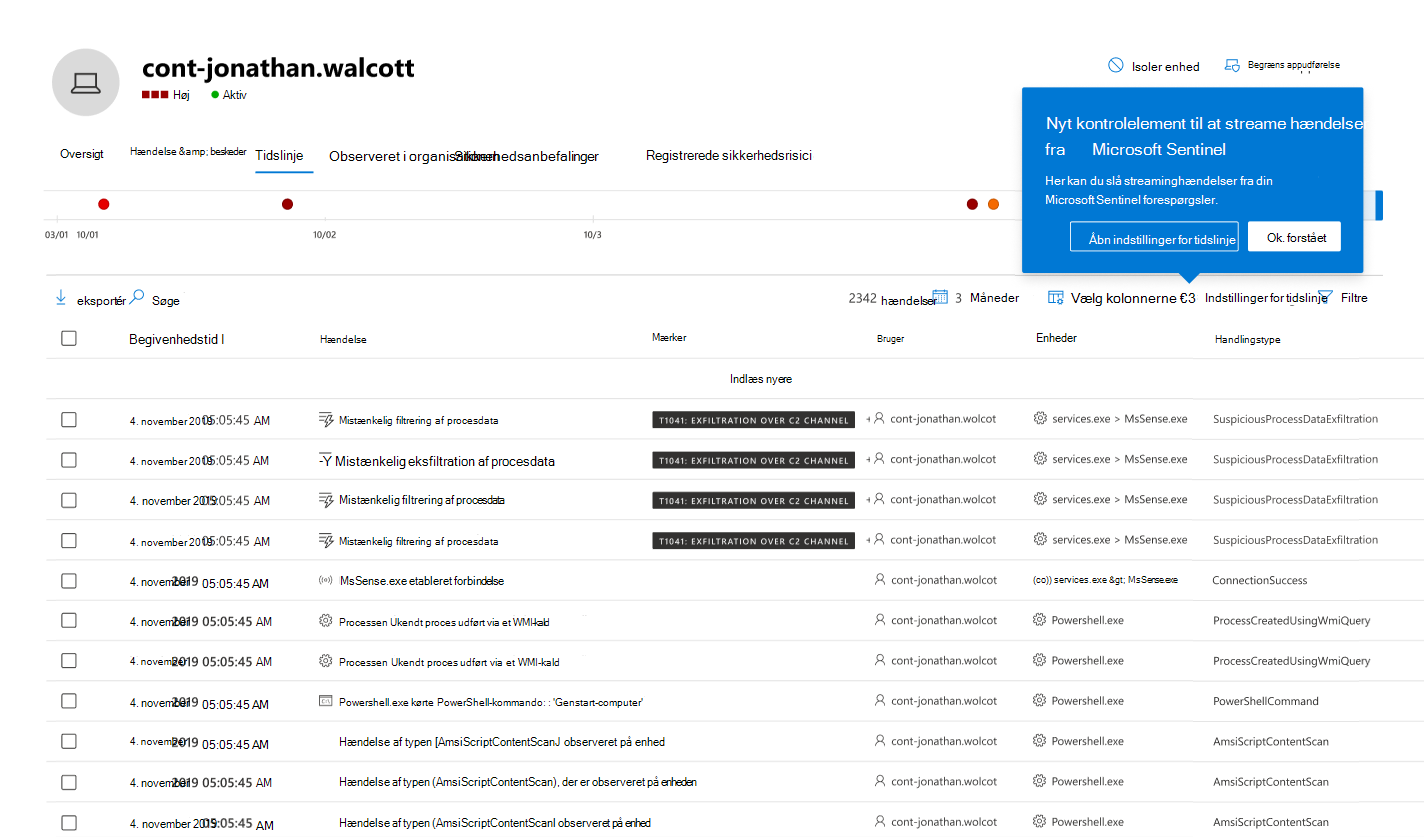

Fanen Tidslinje

Fanen Tidslinje viser en kronologisk visning af alle hændelser, der er blevet observeret på enheden. Dette kan hjælpe dig med at korrelere alle hændelser, filer og IP-adresser i forhold til enheden.

Valget af kolonner, der vises på listen, kan begge tilpasses. I standardkolonnerne vises hændelsestidspunktet, den aktive bruger, handlingstypen, tilknyttede enheder (processer, filer, IP-adresser) og yderligere oplysninger om hændelsen.

Du kan styre den tidsperiode, som hændelser vises for, ved at skubbe kanterne for tidsperioden langs grafen over den overordnede tidslinje øverst på siden. Du kan også vælge en tidsperiode på rullelisten øverst på listen (standarden er 30 dage). Hvis du vil styre visningen yderligere, kan du filtrere efter hændelsesgrupper eller tilpasse kolonnerne.

Du kan eksportere op til syv dages hændelser til en CSV-fil til download.

Analysér ned i detaljerne om individuelle hændelser ved at vælge og begivenhed og få vist detaljerne i det resulterende pop op-panel. Se hændelsesdetaljer nedenfor.

Samlet tidslinje (prøveversion)

Fra og med januar 2025 vises enhedsaktiviteter, der vises på Sentinel tidslinjen på fanen Sentinel begivenheder, også her på hovedfanen Tidslinje, hvis du har onboardet Microsoft Sentinel til Defender-portalen, så de kan ses sammen med hændelser, der er registreret af andre Microsoft Defender tjenester i en enkelt kontekst. Denne samlede tidslinje hjælper med at forenkle undersøgelser ved at give en samlet visning af enhedsaktiviteter, fjerne behovet for at skifte mellem skærmbilleder og muliggøre hurtigere beslutningstagning.

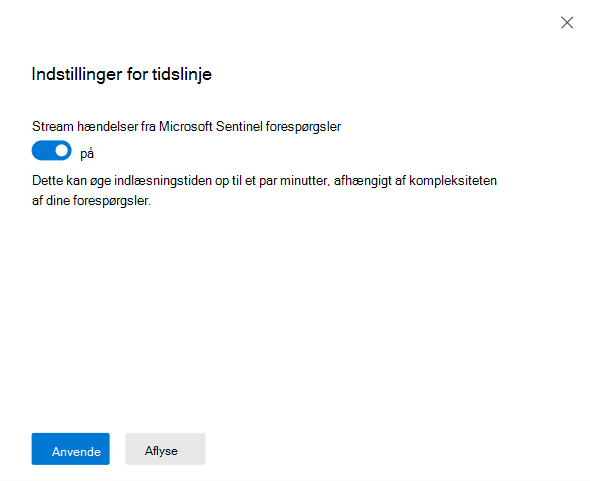

Du kan vælge ikke at vise begivenheder fra Microsoft Sentinel på hovedtidslinjen og i stedet fortsætte med at få dem vist som før, kun på fanen Sentinel begivenheder. Det gør du ved at vælge Tidslinjeindstillinger og flytte hændelserne for Stream fra Microsoft Sentinel forespørgsler til Fra. Vælg Anvend for at gemme indstillingen.

Du kan få flere oplysninger om disse aktivitetshændelser under Enhedssider i Microsoft Sentinel.

Bemærk!

Hvis firewallhændelser skal vises, skal du aktivere overvågningspolitikken. Du kan finde en vejledning under Overvågning af platformtilslutning til filtrering.

Firewall dækker følgende hændelser:

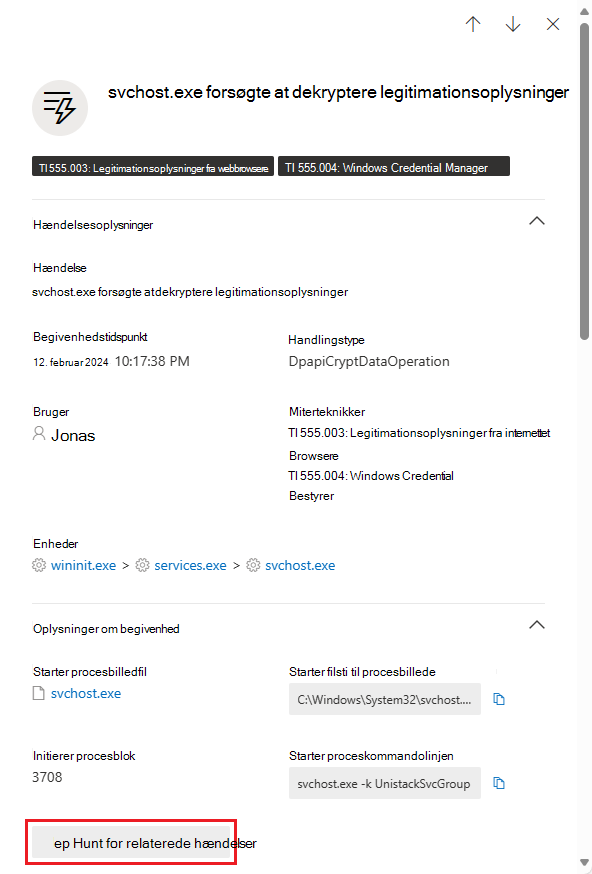

Oplysninger om begivenhed

Vælg en hændelse for at få vist relevante oplysninger om hændelsen. Der vises et pop op-panel, hvor der vises mange flere oplysninger om hændelsen. De typer oplysninger, der vises, afhænger af typen af hændelse. Når det er relevant, og data er tilgængelige, kan du se en graf, der viser relaterede objekter og deres relationer, f.eks. en kæde af filer eller processer. Du kan også se en oversigtsbeskrivelse af MITRE ATT-&CK-taktikker og -teknikker, der gælder for hændelsen.

Hvis du vil undersøge hændelsen og relaterede hændelser yderligere, kan du hurtigt køre en avanceret jagtforespørgsel ved at vælge Jagt for relaterede hændelser. Forespørgslen returnerer den valgte hændelse og listen over andre hændelser, der fandt sted omkring samme tid på det samme slutpunkt.

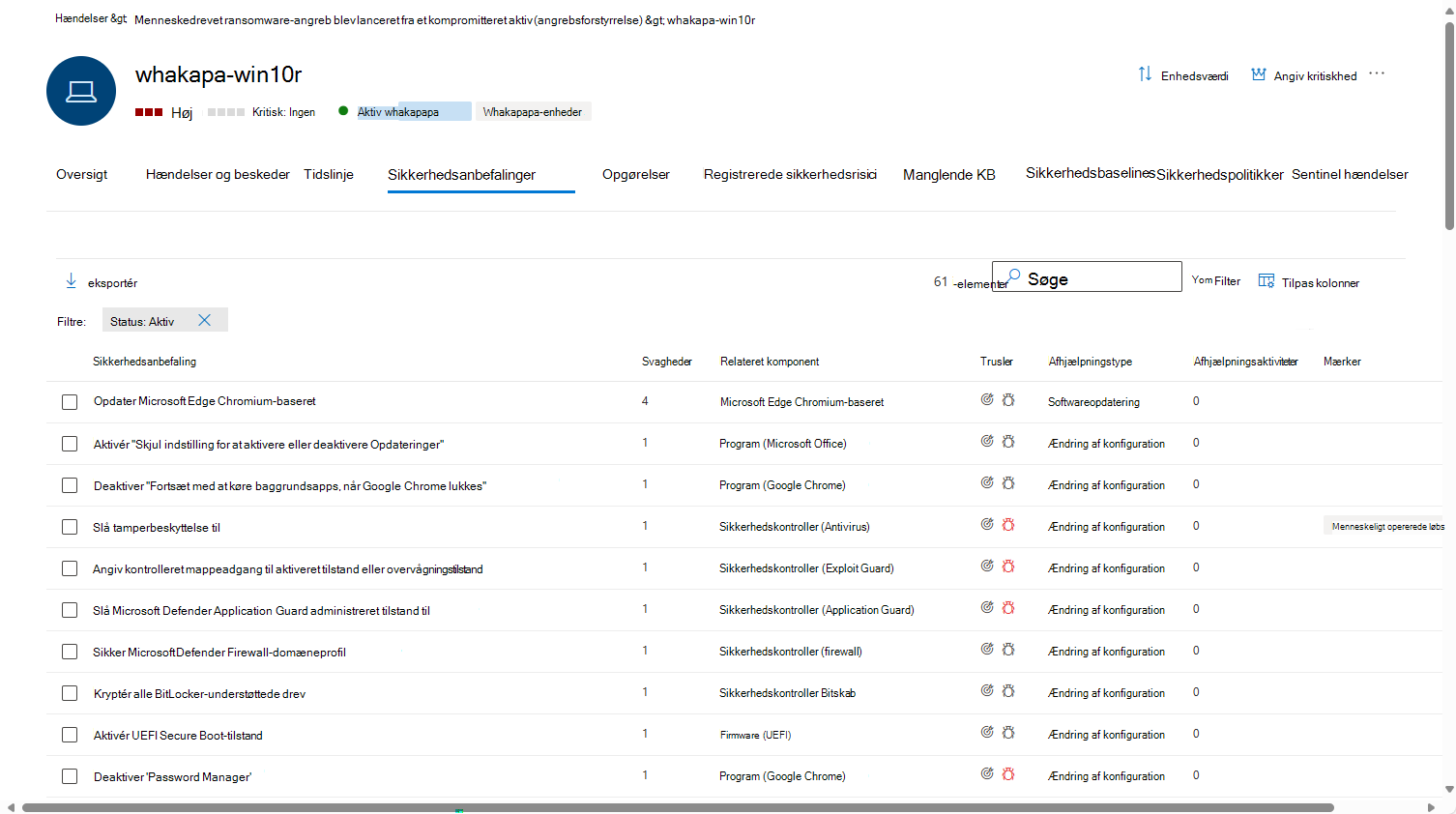

Fanen Sikkerhedsanbefalinger

Under fanen Sikkerhedsanbefalinger vises de handlinger, du kan udføre for at beskytte enheden. Hvis du vælger et element på denne liste, åbnes et pop op-vindue, hvor du kan få instruktioner i, hvordan du anvender anbefalingen.

Som med de forrige faner kan valget af viste kolonner tilpasses.

Standardvisningen indeholder kolonner, der beskriver de sikkerhedsmæssige svagheder, der er blevet håndteret, den tilknyttede trussel, den relaterede komponent eller software, der er berørt af truslen, og meget mere. Elementer kan filtreres efter anbefalingens status.

Få mere at vide om sikkerhedsanbefalinger.

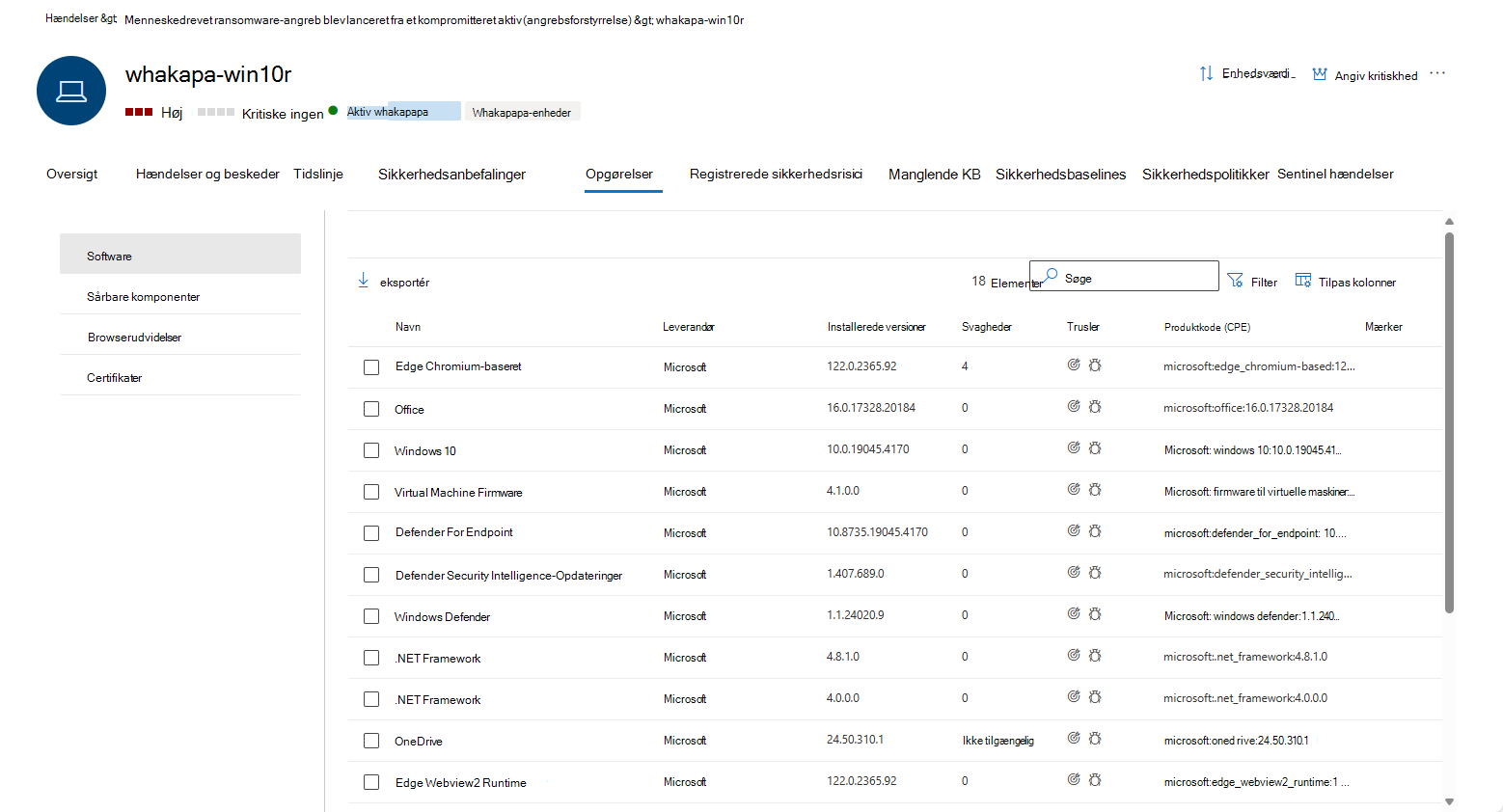

Fanen Oversigter

Under denne fane vises oversigter over fire typer komponenter: software, sårbare komponenter, browserudvidelser og certifikater.

Softwarelager

Dette kort viser software, der er installeret på enheden.

I standardvisningen vises softwareleverandøren, det installerede versionsnummer, antallet af kendte softwaresvagheder, trusselsindsigt, produktkode og tags. Det antal elementer, der vises, og hvilke kolonner der vises, kan begge tilpasses.

Hvis du vælger et element på denne liste, åbnes et pop op-vindue, der indeholder flere oplysninger om den valgte software, og stien og tidsstemplet for sidste gang, softwaren blev fundet.

Denne liste kan filtreres efter produktkode, svagheder og tilstedeværelsen af trusler.

Sårbare komponenter

Dette kort viser softwarekomponenter, der indeholder sikkerhedsrisici.

Standardvisnings- og filtreringsindstillingerne er de samme som for software.

Vælg et element for at få vist flere oplysninger i et pop op-vindue.

Browserudvidelser

Dette kort viser de browserudvidelser, der er installeret på enheden. De viste standardfelter er udvidelsesnavnet, den browser, som den er installeret for, versionen, tilladelsesrisikoen (baseret på typen af adgang til enheder eller websteder, der anmodes om af udvidelsen) og status. Du kan også vælge at få vist kreditoren.

Vælg et element for at få vist flere oplysninger i et pop op-vindue.

Certifikater

På dette kort vises alle de certifikater, der er installeret på enheden.

De felter, der vises som standard, er certifikatnavn, udstedelsesdato, udløbsdato, nøglestørrelse, udsteder, signaturalgoritme, nøgleforbrug og antal forekomster.

Listen kan filtreres efter status, selvsigneret eller ej, nøglestørrelse, signaturhash og nøgleanvendelse.

Vælg et certifikat for at få vist flere oplysninger i et pop op-vindue.

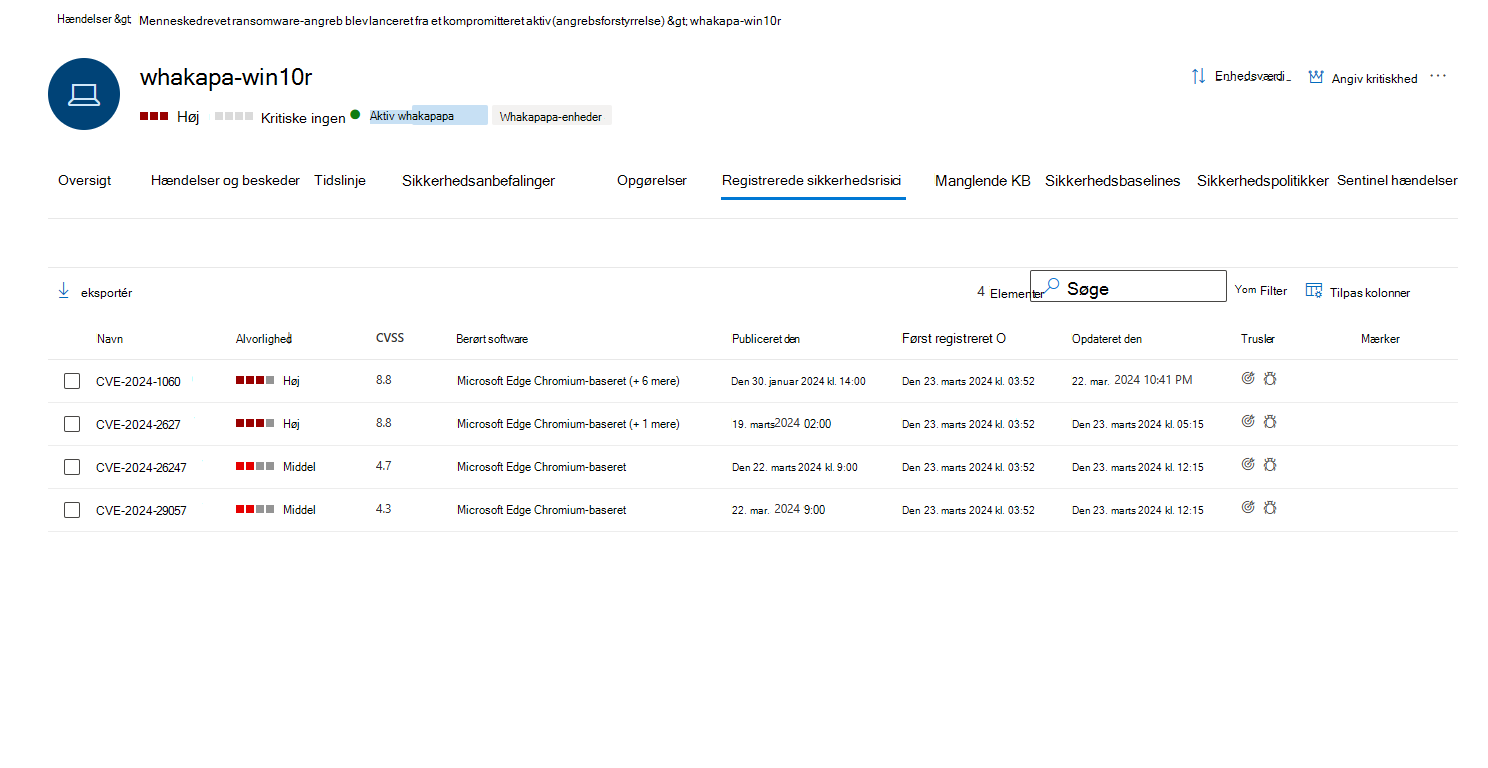

Fanen Fundne sikkerhedsrisici

Under denne fane vises alle ALMINDELIGE sikkerhedsrisici og udnyttelser (CVEs), der kan påvirke enheden.

Standardvisningen viser alvorsgraden af CVE, CVSS (Common Vulnerability Score), den software, der er relateret til CVE, da CVE'en blev publiceret, da CVE'et blev registreret og sidst opdateret, samt trusler, der er knyttet til CVE'et.

Som med de forrige faner kan valget af kolonner, der skal vises, tilpasses. Listen kan filtreres efter alvorsgrad, trusselsstatus, enhedseksponering og mærker.

Hvis du vælger et element på denne liste, åbnes et pop op-vindue, der beskriver CVE'et.

Fanen Manglende KB

Fanen Manglende KB viser alle Microsoft-Opdateringer, der endnu ikke er anvendt på enheden. De pågældende "nøgletal" er vidensbaseartikler, der beskriver disse opdateringer. f.eks. KB4551762.

I standardvisningen vises den bulletin, der indeholder opdateringerne, operativsystemversionen, KB-id-nummeret, berørte produkter, DE-adresserede cv'er og mærker.

Valget af kolonner, der skal vises, kan tilpasses.

Når du vælger et element, åbnes et pop op-vindue, der er sammenkædet med opdateringen.

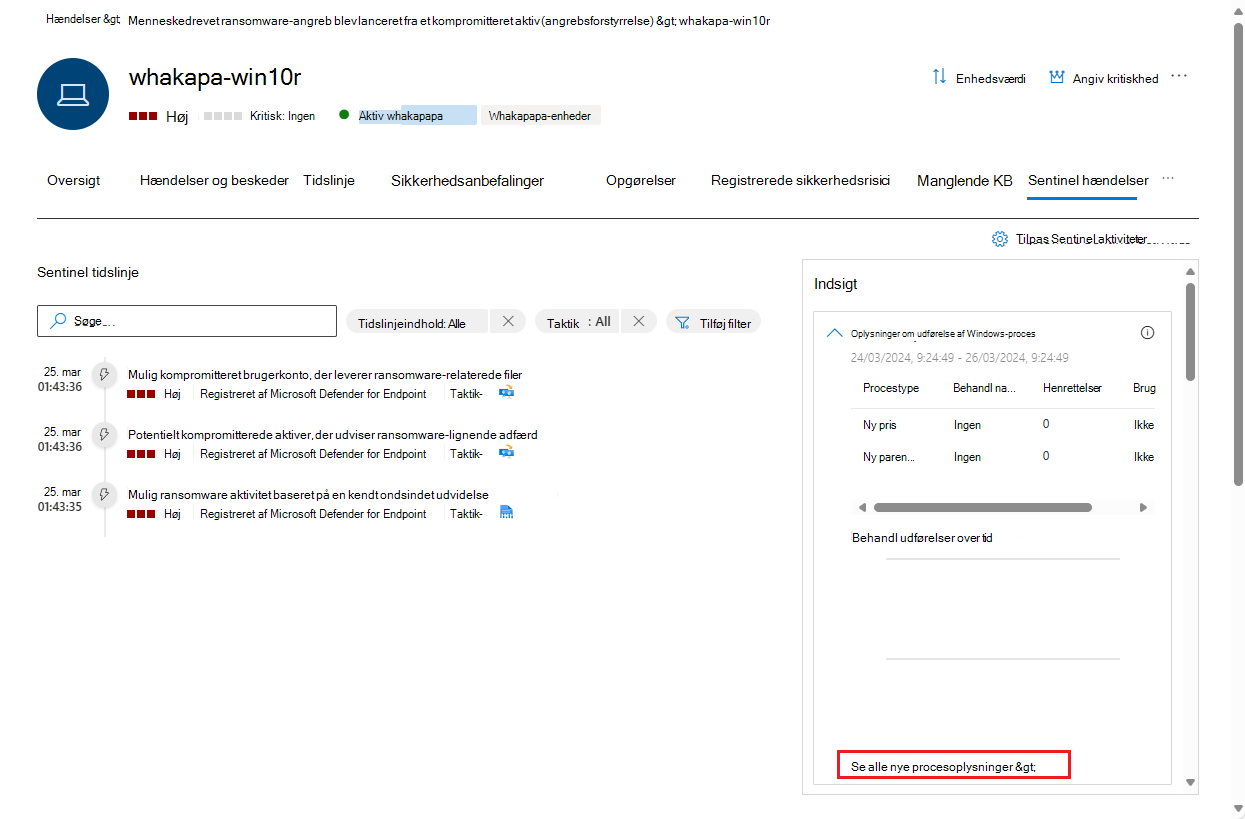

fanen Sentinel hændelser

Hvis din organisation har onboardet Microsoft Sentinel til Defender-portalen, findes denne ekstra fane på enhedens enhedsside. Denne fane importerer værtsobjektsiden fra Microsoft Sentinel og viser følgende afsnit:

Sentinel tidslinje

Denne tidslinje viser fire typer meddelelser, der er knyttet til enheden, og som i Microsoft Sentinel kaldes værtsobjektet, og de kan findes på enhedens Microsoft Sentinel objektside. De fire meddelelsestyper er:

Beskeder, der er oprettet af Microsoft Sentinel analyseregler fra Azure-tjenester og ikke-Microsoft-datakilder.

Disse beskeder vises også på hovedfanen Hændelser og beskeder, så de kan ses sammen med beskeder, der genereres af andre Microsoft Defender tjenester i en enkelt kontekst.

Bogmærker for jagter fra andre Microsoft Sentinel undersøgelser, der refererer til denne enhed.

Uregelmæssigheder, dvs. usædvanlig funktionsmåde, der registreres af Microsoft Sentinel regler for uregelmæssigheder.

Enhedsaktiviteter , der indsamles fra Azure-tjenester og ikke-Microsoft-datakilder. Aktiviteter er sammenlægninger af bemærkelsesværdige hændelser, der indsamles af forespørgsler, der er udviklet af Microsofts sikkerhedsforskningsteams. Du kan også tilføje dine egne brugerdefinerede aktiviteter.

Fra og med januar 2025:

Enhedsaktiviteter omfatter mistet, blokeret eller nægtet netværkstrafik, der stammer fra en given enhed, baseret på data, der indsamles fra brancheførende netværksenhedslogge. Disse logge giver dine sikkerhedsteams vigtige oplysninger, så de hurtigt kan identificere og håndtere potentielle trusler.

Enhedsaktiviteter vises nu på den samlede enhedstidslinje sammen med enhedshændelser fra andre Defender-portalkilder. Du kan få flere oplysninger under Samlet tidslinje (prøveversion)..

Indsigt

Objektindsigt er forespørgsler, der er defineret af Microsofts sikkerhedsforskere for at hjælpe dig med at undersøge mere effektivt og effektivt. Disse indsigter stiller automatisk de store spørgsmål om enheden, hvilket giver værdifulde sikkerhedsoplysninger i form af tabeldata og diagrammer. Indsigterne omfatter data vedrørende logon, gruppetilføjelser, udførelser af processer, uregelmæssigheder m.m. og omfatter avancerede algoritmer til maskinel indlæring for at registrere unormal funktionsmåde.

Følgende er nogle af de viste indsigter:

- Skærmbillede taget på værten.

- Der blev registreret processer, der ikke er signeret af Microsoft.

- Oplysninger om udførelse af Windows-proces.

- Windows-logonaktivitet.

- Handlinger på konti.

- Hændelseslogge blev ryddet på værten.

- Gruppetilføjelser.

- Optælling af værter, brugere, grupper på værten.

- Microsoft Defender programkontrolelement.

- Behandl sjældenhed via entropyberegning.

- Unormalt højt antal af en sikkerhedshændelse.

- Visningslisteindsigt (prøveversion).

- Windows Defender Antivirus-hændelser.

Indsigterne er baseret på følgende datakilder:

- Syslog (Linux)

- SecurityEvent (Windows)

- Overvågningslogs (Microsoft Entra ID)

- SigninLogs (Microsoft Entra ID)

- OfficeActivity (Office 365)

- BehaviorAnalytics (Microsoft Sentinel UEBA)

- Impuls (Azure Monitor Agent)

- CommonSecurityLog (Microsoft Sentinel)

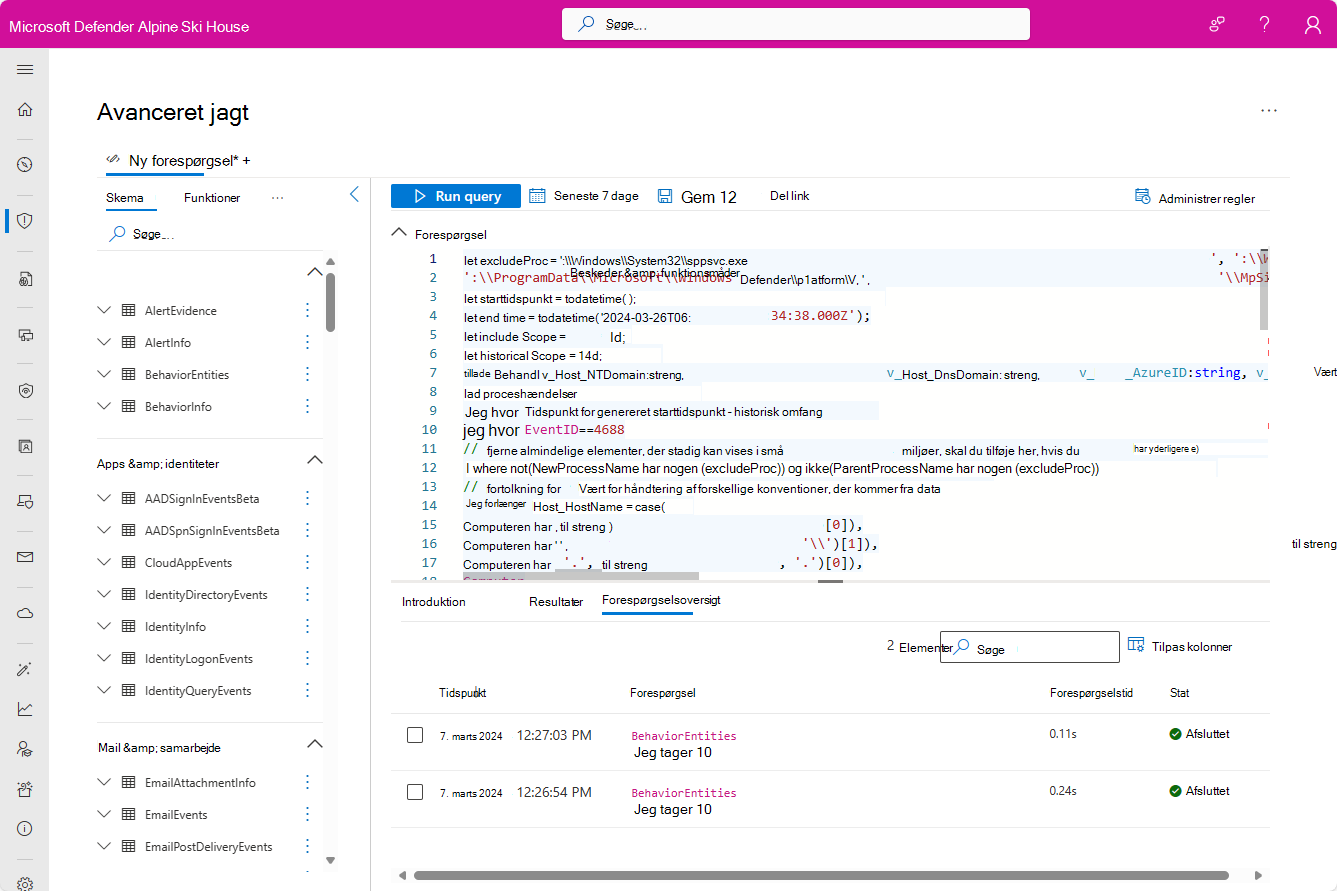

Hvis du vil udforske noget af indsigterne yderligere i dette panel, skal du vælge det link, der ledsager indsigten. Linket fører dig til siden Avanceret jagt , hvor den forespørgsel, der ligger til grund for indsigten, vises sammen med dens rå resultater. Du kan ændre forespørgslen eller analysere ned i resultaterne for at udvide din undersøgelse eller bare tilfredsstille din nysgerrighed.

Svarhandlinger

Svarhandlinger giver genveje til at analysere, undersøge og forsvare sig mod trusler.

Vigtigt!

- Svarhandlinger er kun tilgængelige, hvis enheden er tilmeldt Microsoft Defender for Endpoint.

- Enheder, der er tilmeldt Microsoft Defender for Endpoint kan vise forskellige antal svarhandlinger baseret på enhedens operativsystem og versionsnummer.

Svarhandlinger kører langs toppen af en bestemt enhedsside og omfatter:

| Handling | Beskrivelse |

|---|---|

| Enhedsværdi | |

| Angiv kritiskhed | |

| Administrer mærker | Opdateringer brugerdefinerede mærker, du har anvendt på denne enhed. |

| Fejl i rapportenhed | |

| Kør antivirusscanning | Opdateringer Microsoft Defender Antivirus-definitioner og kører straks en antivirusscanning. Vælg mellem Hurtig scanning eller Fuld scanning. |

| Indsaml undersøgelsespakke | Indsamler oplysninger om enheden. Når undersøgelsen er fuldført, kan du downloade den. |

| Begræns appudførelse | Forhindrer, at programmer, der ikke er signeret af Microsoft, kører. |

| Start en automatiseret undersøgelse | Undersøger og afhjælper automatisk trusler. Selvom du manuelt kan udløse automatiserede undersøgelser, så de kan køre fra denne side, udløser visse beskedpolitikker automatisk undersøgelser på egen hånd. |

| Start live-svarsession | Indlæser en ekstern shell på enheden for at foretage dybdegående sikkerhedsundersøgelser. |

| Isoler enhed | Isolerer enheden fra organisationens netværk, samtidig med at den er tilsluttet Microsoft Defender. Du kan vælge at tillade, at Outlook, Teams og Skype for Business kører, mens enheden er isoleret, til kommunikationsformål. |

| Spørg Defender-eksperter | |

| Løsningscenter | Viser oplysninger om alle svarhandlinger, der kører i øjeblikket. Kun tilgængelig, hvis der allerede er valgt en anden handling. |

| Download force release fra isolationsscript | |

| Udelukke | |

| Gå på jagt | |

| Slå fejlfindingstilstand til | |

| Politiksynkronisering |

Relaterede emner

- oversigt over Microsoft Defender XDR

- Slå Microsoft Defender XDR til

- Brugerenhedsside i Microsoft Defender

- Enhedsside for IP-adresse i Microsoft Defender

- Microsoft Defender XDR integration med Microsoft Sentinel

- Forbind Microsoft Sentinel med Microsoft Defender XDR

Tip

Vil du vide mere? Kontakt Microsoft Security-community'et i vores Tech Community: Microsoft Defender XDR Tech Community.