Overvejelser i forbindelse med integration af sikkerhedstjenester, der ikke er Fra Microsoft, med Microsoft 365

Selvom Microsoft leverer en omfattende platform til mailsikkerhed, forstår vi, at nogle kunder anvender en dybdegående forsvarsstrategi for mailsikkerhed ved at tilføje en tredjepartssikkerhedstjeneste (ikke-Microsoft). Der er to overvejelser i forbindelse med inkorporering af ikke-Microsoft-sikkerhedstjenester med Microsoft 365:

Uanset om tjenesten, der ikke er Microsoft, øger din organisations sikkerhedsholdning og afvejningerne for at gøre det. Det kan f.eks. være:

- Flere omkostninger.

- Mere kompleksitet.

- Antallet af falske positiver (gode elementer markeret som dårlige) øges, efterhånden som der tilføjes flere produkter.

- Sådan integrerer sikkerhedstjenesten, der ikke er Microsoft, fra slutpunkt til slutpunkt. Det kan f.eks. være:

- Tjenesten, der ikke er Microsoft, skal give en brugeroplevelse, der ikke kræver, at brugerne overvejer, hvilken karantæne der skal bruges.

- Den tjeneste, der ikke er Microsoft, skal integreres med eksisterende SecOps-processer og -værktøjer (Security Operations). F.eks. sikkerhedsoplysninger og hændelsesstyring (SIEM), sikkerhedsorkestrering, automatisering og svar (SOAR) osv.

Bemærk!

Mailsikkerhed er et adversarial område. Med stigningen i vare phishing og angrebssæt udvikler angreb sig og omdannes hurtigt. Derfor er Microsoft Defender for Office 365 en del af Microsoft Defender XDR, vores tilgang til cybersikkerhed i flere lag, før sikkerhedsbrud og efter sikkerhedsbrud.

Uanset hvor mange lag af mailbeskyttelse der findes, når den samlede beskyttelse aldrig 100 %.

Sådan scanner og fungerer tjenesten, der ikke er Microsoft, på mails. Sikkerhedstjenester, der ikke er Microsoft, foreslår typisk følgende tre integrationsmuligheder, og ikke alle disse muligheder understøttes ligeligt af Microsoft på nuværende tidspunkt.

Integration via DNS-postdistribution (MX-post peger på den ikke-Microsoft-tjeneste)

Denne konfiguration beskrives detaljeret i Udvidet filtrering for forbindelser i Exchange Online og understøttes fuldt ud af Microsoft. Mailsikkerhedsleverandører, der understøtter Godkendt modtaget kæde (ARC), fungerer bedst, men der er begrænsninger. Undgå f.eks. at bruge Safe Links til at kontrollere og ombryde links med en ikke-Microsoft-tjeneste, der også omskriver links. Ombrydning af dobbelte kæder kan forhindre Sikre links i at validere linkstatus, detonere links til trusler og muligvis udløse links, der bruges én gang. Vi anbefaler, at du deaktiverer funktionen til linkombrydning i den tjeneste, der ikke er Microsoft.

Hvis du vil have mere baggrundsviden om denne konfiguration, skal du se Administrer mailflow ved hjælp af en cloudtjeneste fra tredjepart med Exchange Online.

Integration via the Microsoft Graph API

Nogle ikke-Microsoft-tjenester godkender og bruger Microsoft Graph API til at scanne meddelelser, når de er leveret til brugerpostkasser. Denne konfiguration gør det også muligt for ikke-Microsoft-tjenesten at fjerne meddelelser, som de mener er skadelige eller uønskede. Denne konfiguration kræver typisk fuld adgang til postkasser af den ikke-Microsoft-tjeneste. Sørg for at forstå fremgangsmåderne for sikkerhed og support i den tjeneste, der ikke er Microsoft, før du tildeler denne tilladelse.

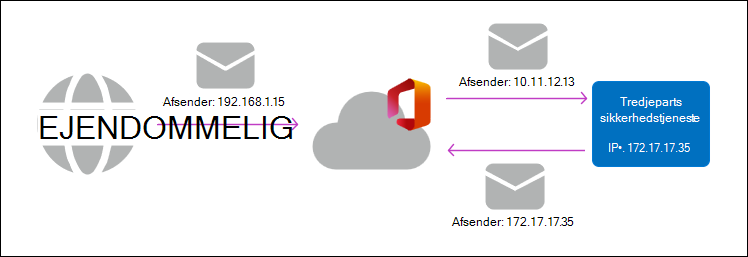

Integration via maildistribution ind og ud

Denne konfiguration gør det muligt for MX-posten at pege på Microsoft 365. Tjenesten, der ikke er Microsoft, fungerer dog efter microsoft 365-mailbeskyttelse og -behandling som vist i følgende diagram:

Tip

Udvidet filtrering for forbindelser fungerer ikke sammen med denne konfiguration. Udvidet filtrering for forbindelser er designet til scenarier, hvor den ikke-Microsoft-tjeneste er før Microsoft 365, som tidligere forklaret i afsnittet Integration via DNS-postdistribution . Den tjeneste, der ikke er Microsoft, før Microsoft 365 gør det muligt at køre den fulde mailbeskyttelsesstak, samtidig med at den på intelligent vis forhindrer spoofing af falske positiver, der er relateret til den ikke-Microsoft-tjenestes afsendende infrastruktur. Du kan ikke bruge udvidet filtrering for forbindelser til i sagens natur at have tillid til alle meddelelser fra Microsoft 365 IP-adresser.

Denne konfiguration kræver, at meddelelsen forlader microsoft 365-tjenestens grænse. Når meddelelsen returnerer fra tjenesten, der ikke er Microsoft, behandles den som en helt ny meddelelse af Microsoft 365. Denne funktionsmåde medfører følgende problemer og kompleksitet:

Meddelelser tælles to gange i de fleste rapporteringsværktøjer, herunder Explorer (Threat Explorer), Advanced Hunting og automatiseret undersøgelse og svar (AIR). Denne funktionsmåde gør det svært at korrelere meddelelsens dom og handlinger korrekt.

Da meddelelser, der kommer tilbage til Microsoft 365, sandsynligvis ikke kan godkende mailgodkendelse, kan meddelelserne identificeres som spoofing (falske positiver). Nogle tjenester, der ikke er Fra Microsoft, anbefaler, at du bruger regler for mailflow (transportregler) eller IP-forbindelsesfiltrering for at løse dette problem, men det kan medføre, at der leveres falske negativer.

Det vigtigste er måske, at maskinel indlæring i Defender for Office 365 ikke fungerer så effektivt som muligt. Algoritmer til maskinel indlæring er afhængige af nøjagtige data for at træffe beslutninger om indhold. Inkonsekvente eller ændrede data kan påvirke læringsprocessen negativt, hvilket medfører et fald i den samlede effektivitet af Defender for Office 365. Eksempler omfatter:

- Omdømme: Med tiden opdager modeller til maskinel indlæring de elementer, der er knyttet til godt og dårligt indhold (IP-adresser, afsendelse af domæner, URL-adresser osv.). Når meddelelser vender tilbage fra ikke-Microsoft-tjenesten, bevares de indledende afsendelses-IP-adresser ikke, og det kan reducere IP-adressernes effektivitet med hensyn til at gengive en korrekt dom. Denne funktionsmåde kan også påvirke indsendelser, hvilket beskrives i punkt 3 senere.

- Ændringer af meddelelsesindhold: Mange mailsikkerhedstjenester tilføjer brevhoveder, tilføjer ansvarsfraskrivelser, ændrer meddelelsesbrødtekstindhold og/eller omskriver URL-adresser i meddelelser. Selvom denne funktionsmåde normalt ikke er et problem, kan leverede meddelelser, der indeholder disse ændringer, som senere bestemmes til at være skadelige og fjernes via zap (automatisk tømning på nul timer) lære maskinel indlæring, at disse ændringer indikerer en dårlig meddelelse.

Af disse årsager anbefaler vi på det kraftigste, at du undgår denne konfiguration og samarbejder med den ikke-Microsoft-tjenesteleverandør om at bruge de andre integrationsindstillinger, der er beskrevet i denne artikel. Men hvis du skal anvende denne konfiguration, anbefaler vi på det kraftigste følgende indstillinger og handlinger for at maksimere din beskyttelse:

Konfigurer Defender for Office 365 politikhandlinger for at sætte alle negative domme i karantæne. Selvom denne konfiguration kan være mindre brugervenlig end at bruge mappen Uønsket mail, sker handlingen for uønsket mail kun ved endelig levering til postkassen. En mail, der ville være blevet leveret til mappen Uønsket mail, sendes i stedet til den ikke-Microsoft-tjeneste. Hvis/når denne meddelelse kommer tilbage til Microsoft, er der ingen garanti for, at den oprindelige dom (f.eks. spam) bevares. Denne funktionsmåde medfører lavere overordnet effektivitet.

Tip

Regler for mailflow (transportregler), der ser på oprindelige domme, er ikke ideelle, fordi de kan medføre andre problemer og føre til effektivitetsudfordringer.

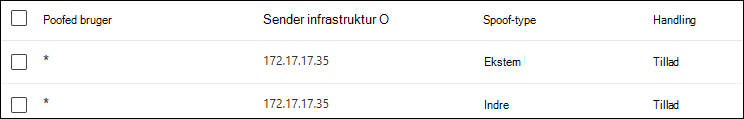

Minimer falske positiver ved at tilsidesætte spoof for mail, der ankommer fra den ikke-Microsoft-tjeneste. Hvis tjenesten, der ikke er Microsoft, f.eks. har IP-adressen 172.17.17.35, skal du oprette to tilladte spooferede afsenderposter på lejerlisten tillad/bloker: én ekstern og en intern som vist på følgende skærmbillede:

Sørg for at fjerne disse tilsidesættelsesposter, hvis du forlader beskyttelsestjenesten, der ikke er Fra Microsoft, eller ændrer dens funktioner.

Falske negative (forkerte mails er tilladt) og falske positive mailindsendelser til Microsoft skal komme fra den oprindelige version af meddelelsen, ikke den, der returnerer fra den ikke-Microsoft-tjeneste. Falske positiver, der tilskrives den ikke-Microsoft-tjeneste, skal sendes til den tjeneste, der ikke er Microsoft. Dette krav kan være komplekst at administrere:

- Microsoft false negative (savnet i første modtagelse): Du skal bruge en kopi af meddelelsen, før du kan levere til postkassen. Send kopien i karantæne fra den tjeneste, der ikke er Microsoft, hvis den er tilgængelig.

- Microsoft + ikke-Microsoft-tjeneste falsk negativ: Hvis begge tjenester går glip af det, anbefaler vi, at du rapporterer det oprindelige element til Microsoft og rapporterer elementet i modtagerens postkasse til den ikke-Microsoft-tjeneste. Det element, der returneres til Microsoft 365 fra den ikke-Microsoft-tjeneste, indeholder oplysninger fra den tjeneste, der ikke er Microsoft (f.eks. den ikke-Microsoft-tjenestes afsendende IP-adresser, brugerdefinerede headere osv.), hvilket kan føre til reduceret effektivitet af maskinel indlæring.

- Microsoft false positive: Hvis meddelelsen oprindeligt blev fanget af Microsoft før evalueringen af den ikke-Microsoft-tjeneste, er afsendelse af denne kopi fra karantæne gældende.

- Ikke-Microsoft-tjeneste falsk positiv: Hvis ikke-Microsoft-tjenesten fangede meddelelsen, skal du sende meddelelsen til dem, fordi Microsoft ikke kan løse problemet.

Integration af værktøjer til rapportering af meddelelser, der ikke er fra Microsoft

Defender for Office 365 har brugeren rapporteret indstillinger, der fungerer sammen med den indbyggede rapportknap i understøttede versioner af Outlook.

Vel vidende, at sikkerhedstjenester, der ikke er fra Microsoft, kan omfatte deres egne værktøjer og processer til rapportering af falske positiver og falske negativer (herunder brugeruddannelse/opmærksomhedsindsats), Defender for Office 365 understøtter indsendelser fra rapporteringsværktøjer fra tredjepart. Denne support hjælper med at strømline rapportering af falske positiver og falske negativer til Microsoft og gør det muligt for dit SecOps-team at drage fordel af Microsoft Defender XDR administration af hændelser og automatiserede undersøgelser og svar (AIR).

Du kan få flere oplysninger under Indstillinger for rapporteringsværktøjer fra tredjepart.