Besvar en kompromitteret forbindelse

Tip

Vidste du, at du kan prøve funktionerne i Microsoft Defender for Office 365 Plan 2 gratis? Brug den 90-dages Defender for Office 365 prøveversion på Microsoft Defender portalen med prøveversionshubben. Få mere at vide om, hvem der kan tilmelde dig og prøvevilkår i Prøv Microsoft Defender for Office 365.

Forbindelser bruges til at aktivere mailflow mellem Microsoft 365- og mailservere, som du har i dit lokale miljø. Du kan få flere oplysninger under Konfigurer mailflow ved hjælp af connectors i Exchange Online.

En indgående connector med type-værdienOnPremises anses for at være kompromitteret, når en hacker opretter en ny connector eller ændrer og eksisterende connector til at sende spam eller phishing-mail.

I denne artikel forklares symptomerne på en kompromitteret connector, og hvordan du får kontrol over den igen.

Symptomer på en kompromitteret connector

En kompromitteret connector udviser et eller flere af følgende egenskaber:

- En pludselig stigning i mængden af udgående post.

- En uoverensstemmelse mellem

5321.MailFromadressen (også kendt som MAIL FROM-adressen , P1-afsender eller afsender af konvolut) og5322.Fromadressen (også kendt som Fra-adressen eller P2-afsenderen) i udgående mail. Du kan finde flere oplysninger om disse afsendere under Sådan validerer EOP fra-adressen for at forhindre phishing. - Udgående post, der er sendt fra et domæne, der ikke er klargjort eller registreret.

- Connectoren er blokeret fra at sende eller videresende mail.

- Tilstedeværelsen af en indgående connector, der ikke blev oprettet af en administrator.

- Uautoriserede ændringer i konfigurationen af en eksisterende connector (f.eks. navn, domænenavn og IP-adresse).

- En nyligt kompromitteret administratorkonto. Oprettelse eller redigering af connectors kræver administratoradgang.

Hvis du ser disse symptomer eller andre usædvanlige symptomer, bør du undersøge det nærmere.

Sikker og gendan mailfunktion til en formodet kompromitteret connector

Gør alle følgende trin for at få kontrol over connectoren igen. Gennemgå trinnene, så snart du har mistanke om et problem, og så hurtigt som muligt for at sikre, at hackeren ikke genoptager kontrollen over connectoren. Disse trin hjælper dig også med at fjerne eventuelle bagdørsposter, som hackeren kan have føjet til connectoren.

Trin 1: Identificer, om en indgående connector er blevet kompromitteret

Gennemse den seneste mistænkelige connectortrafik eller relaterede meddelelser

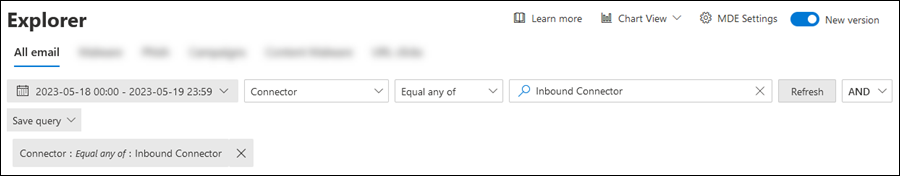

I Microsoft Defender for Office 365 Plan 2 skal du åbne portalen Microsoft Defender på https://security.microsoft.com og gå til Stifinder. Du kan også gå direkte til siden Stifinder ved at bruge https://security.microsoft.com/threatexplorer.

På siden Stifinder skal du kontrollere, at fanen Alle mails er valgt, og derefter konfigurere følgende indstillinger:

- Vælg dato-/klokkeslætsintervallet.

- Vælg Forbindelse.

- Angiv connectornavnet i søgefeltet

.

. - Vælg Opdater.

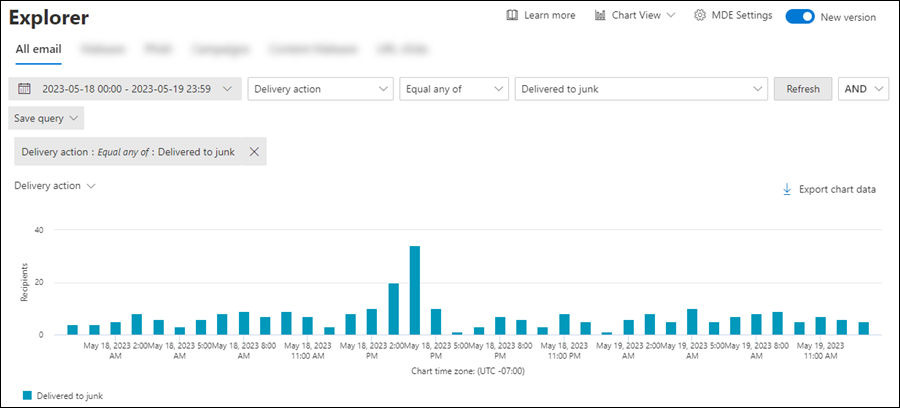

Se efter unormale stigninger eller fald i mailtrafik.

Besvar følgende spørgsmål:

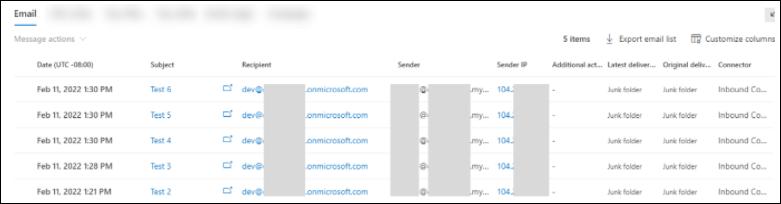

- Stemmer afsenderens IP-adresse overens med din organisations LOKALE IP-adresse?

- Blev et betydeligt antal seneste meddelelser sendt til mappen Uønsket mail ? Dette resultat angiver tydeligt, at en kompromitteret connector blev brugt til at sende spam.

- Er det rimeligt, at meddelelsesmodtagerne modtager mail fra afsendere i din organisation?

I Microsoft Defender for Office 365 eller Exchange Online Protection skal du bruge Beskeder og meddelelsessporing til at søge efter symptomerne på, at connectoren er kompromitteret:

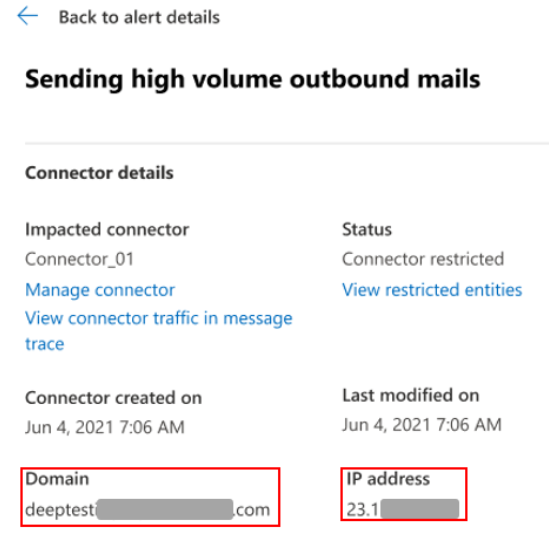

Åbn Defender-portalen på , https://security.microsoft.com og gå til Hændelser & beskeder>Beskeder. Eller hvis du vil gå direkte til siden Beskeder , skal du bruge Åbn advarsel om mistænkelig forbindelsesaktivitet i https://security.microsoft.com/alerts.

På siden Beskeder skal du bruge filterpolitikken>>

Mistænkelig connectoraktivitet til at finde eventuelle beskeder, der er relateret til mistænkelig connectoraktivitet.

Mistænkelig connectoraktivitet til at finde eventuelle beskeder, der er relateret til mistænkelig connectoraktivitet.Vælg en advarsel om mistænkelig forbindelsesaktivitet ved at klikke et vilkårligt sted i rækken ud for afkrydsningsfeltet ud for navnet. På den side med detaljer, der åbnes, skal du vælge en aktivitet under Aktivitetsliste og kopiere værdierne for Connector-domænet og IP-adressen fra beskeden.

Åbn Exchange Administration på , https://admin.exchange.microsoft.com og gå tilMeddelelsessporing i mailflow>. Du kan også gå direkte til siden Meddelelsessporing ved at bruge https://admin.exchange.microsoft.com/#/messagetrace.

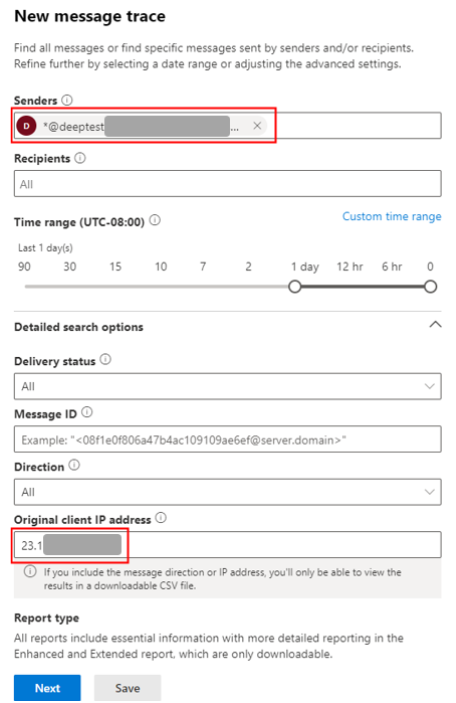

På siden Meddelelsessporing skal du vælge fanen Brugerdefinerede forespørgsler , vælge

Start en sporing og bruge connectordomænet og IP-adresseværdierne fra det forrige trin.

Start en sporing og bruge connectordomænet og IP-adresseværdierne fra det forrige trin.Du kan finde flere oplysninger om sporing af meddelelser under Meddelelsessporing i det moderne Exchange Administration i Exchange Online.

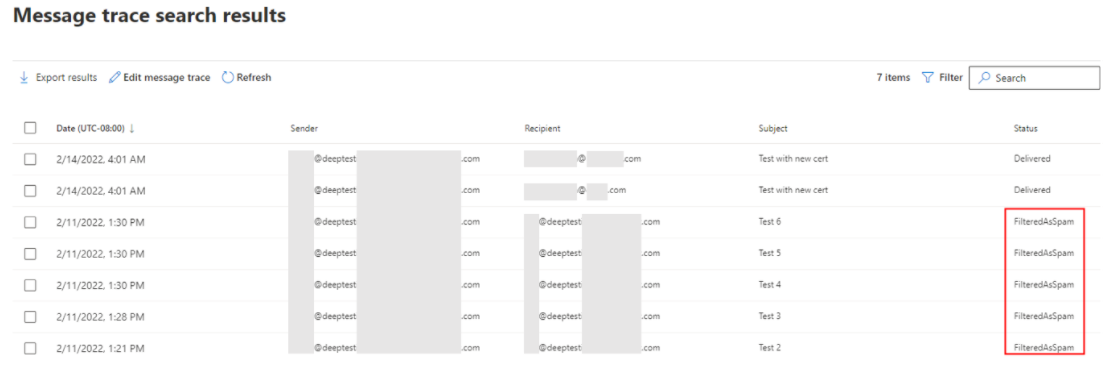

I resultaterne af meddelelsessporingen skal du søge efter følgende oplysninger:

- Et betydeligt antal meddelelser blev for nylig markeret som FilteredAsSpam. Dette resultat angiver tydeligt, at en kompromitteret connector blev brugt til at sende spam.

- Om det er rimeligt, at meddelelsesmodtagerne modtager mail fra afsendere i din organisation

Undersøg og valider forbindelsesrelateret aktivitet

I Exchange Online PowerShell skal du erstatte <StartDate> og <EndDate> med dine værdier og derefter køre følgende kommando for at finde og validere administratorrelateret connectoraktivitet i overvågningsloggen. Du kan finde flere oplysninger under Brug et PowerShell-script til at søge i overvågningsloggen.

Search-UnifiedAuditLog -StartDate "<ExDateTime>" -EndDate "<ExDateTime>" -Operations "New-InboundConnector","Set-InboundConnector","Remove-InboundConnector

Du kan finde detaljerede oplysninger om syntaks og parametre under Search-UnifiedAuditLog.

Trin 2: Gennemse og gendan uautoriserede ændringer i en connector

Åbn Exchange Administration på , https://admin.exchange.microsoft.com og gå til Forbindelser til mailflow>. Du kan også gå direkte til siden Forbindelser ved at bruge https://admin.exchange.microsoft.com/#/connectors.

Gennemse listen over forbindelser på siden Connectorer . Fjern eller deaktiver eventuelle ukendte connectors, og kontrollér, om der er uautoriserede konfigurationsændringer for hver connector.

Trin 3: Fjern blokeringen af connectoren for at aktivere mailflowet igen

Når du har genvundet kontrollen over den kompromitterede connector, kan du fjerne blokeringen af connectoren på siden Begrænsede enheder på Defender-portalen. Du kan finde instruktioner under Fjern blokerede connectors fra siden Begrænsede enheder.

Trin 4: Undersøg og afhjælp potentielt kompromitterede administratorkonti

Når du har identificeret den administratorkonto, der var ansvarlig for konfigurationsaktiviteten for uautoriseret connector, skal du undersøge, om administratorkontoen er kompromitteret. Du kan finde instruktioner under Besvarelse af en kompromitteret mailkonto.