Eksempler på automatiseret undersøgelse og svar (AIR) i Microsoft Defender for Office 365 Plan 2

Tip

Vidste du, at du kan prøve funktionerne i Microsoft Defender for Office 365 Plan 2 gratis? Brug den 90-dages Defender for Office 365 prøveversion på Microsoft Defender portalen med prøveversionshubben. Få mere at vide om, hvem der kan tilmelde dig og prøvevilkår i Prøv Microsoft Defender for Office 365.

Automatiseret undersøgelse og svar (AIR) i Microsoft Defender for Office 365 Plan 2 (inkluderet i Microsoft 365-licenser, f.eks. E5 eller som et separat abonnement), gør det muligt for dit SecOps-team at arbejde mere effektivt og effektivt. AIR omfatter automatiserede undersøgelser af kendte trusler og leverer anbefalede afhjælpningshandlinger. SecOps-teamet kan gennemse bevismaterialet og godkende eller afvise de anbefalede handlinger. Du kan få flere oplysninger om AIR under Automatiseret undersøgelse og svar (AIR) i Microsoft Defender for Office 365 Plan 2.

I denne artikel beskrives det, hvordan AIR fungerer gennem flere eksempler:

- Eksempel: En brugerrapporteret phishingmeddelelse starter en undersøgelseslegebog

- Eksempel: En sikkerhedsadministrator udløser en undersøgelse fra Threat Explorer

- Eksempel: Et team af sikkerhedshandlinger integrerer AIR med deres SIEM ved hjælp af API'en til administration af Office 365

Eksempel: En brugerrapporteret phishingmeddelelse starter en undersøgelseslegebog

En bruger modtager en mail, der ligner et phishingforsøg. Brugeren rapporterer meddelelsen ved hjælp af den indbyggede rapportknap i Outlook, hvilket resulterer i en besked, der udløses af den mail, der er rapporteret af brugeren som en malware- eller phish-beskedpolitik, hvilket automatisk starter undersøgelsens playbook.

Forskellige aspekter af den rapporterede e-mail-meddelelse vurderes. Det kan f.eks. være:

- Den identificerede trusselstype

- Hvem har sendt meddelelsen?

- Hvor meddelelsen blev sendt fra (sender infrastruktur)

- Om andre forekomster af meddelelsen blev leveret eller blokeret

- Lejerlandskabet, herunder lignende meddelelser og deres domme via mailklynger

- Om meddelelsen er knyttet til kendte kampagner

- Og meget mere.

I playbook evalueres og løses indsendelser automatisk, hvor der ikke er behov for handling (hvilket ofte sker i brugerrapporterede meddelelser). For de resterende indsendelser angives en liste over anbefalede handlinger, der skal udføres på den oprindelige meddelelse, og de tilknyttede enheder (f.eks. vedhæftede filer, inkluderede URL-adresser og modtagere):

- Identificer lignende mails via e-mailklyngesøgninger.

- Find ud af, om nogen brugere har klikket gennem skadelige links i mistænkelige mails.

- Risici og trusler er tildelt. Du kan finde flere oplysninger under Detaljer og resultater af en automatiseret undersøgelse.

- Afhjælpningstrin. Du kan få flere oplysninger under Afhjælpningshandlinger i Microsoft Defender for Office 365.

Eksempel: En sikkerhedsadministrator udløser en undersøgelse fra Threat Explorer

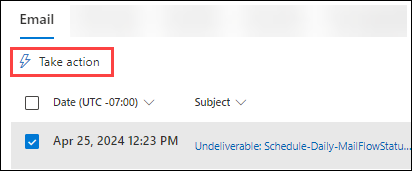

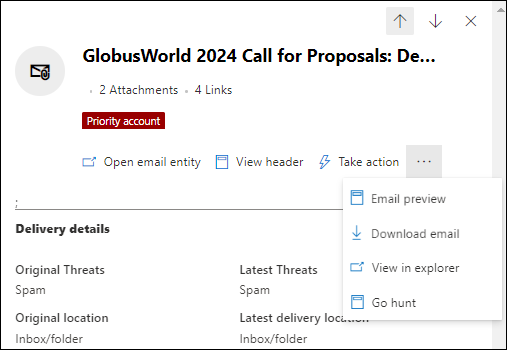

Du er i Stifinder (Threat Explorer) i https://security.microsoft.com/threatexplorerv3 visningerne Alle mails, Malware eller Phish . Du er på fanen Mail (visning) i detaljeområdet under diagrammet. Du vælger en meddelelse, der skal undersøges, ved hjælp af en af følgende metoder:

Vælg en eller flere poster i tabellen ved at markere afkrydsningsfeltet ud for den første kolonne.

Udfør handlinger er tilgængelig direkte under fanen .

Udfør handlinger er tilgængelig direkte under fanen .Klik på emneværdien for en post i tabellen. Det detaljerede pop op-vindue, der åbnes, indeholder

Handlingen Udfør øverst i pop op-vinduet.

Handlingen Udfør øverst i pop op-vinduet.

Når du har valgt ![]() Udfør handling, skal du vælge Start automatisk undersøgelse. Du kan få flere oplysninger under Afhjælpning af mail.

Udfør handling, skal du vælge Start automatisk undersøgelse. Du kan få flere oplysninger under Afhjælpning af mail.

Ligesom med playbooks udløst af en besked omfatter automatiske undersøgelser, der udløses fra Threat Explorer:

- En rodundersøgelse.

- Trin til at identificere og korrelere trusler. Du kan finde flere oplysninger under Detaljer og resultater af en automatiseret undersøgelse.

- Anbefalede handlinger til afhjælpning af trusler. Du kan få flere oplysninger under Afhjælpningshandlinger i Microsoft Defender for Office 365.

Eksempel: Et team af sikkerhedshandlinger integrerer AIR med deres SIEM ved hjælp af API'en til administration af Office 365

AIR-funktioner i Defender for Office 365 Plan 2 indeholder rapporter og oplysninger, som SecOps-teamet kan bruge til at overvåge og håndtere trusler. Men du kan også integrere AIR-funktioner med andre løsninger. Det kan f.eks. være:

- Sikkerhedsoplysninger og SIEM-systemer (Event Management).

- Sagsstyringssystemer.

- Brugerdefinerede rapporteringsløsninger.

Brug API'en til administration af Office 365 til integration med disse løsninger.

Hvis du vil se et eksempel på en brugerdefineret løsning, der integrerer beskeder fra brugerrapporteret phishing-meddelelser, der allerede er behandlet af AIR, i en SIEM-server og et sagsstyringssystem, skal du se Microsoft Security Blog – Gør soc'en mere effektiv med Microsoft Defender for Office 365 og API'en til Office 365 administration.

Den integrerede løsning reducerer antallet af falske positiver betydeligt, hvilket gør det muligt for SecOps-teamet at fokusere deres tid og kræfter på reelle trusler.