Onboarding ved hjælp af Microsoft Configuration Manager

Gælder for:

- Microsoft Defender for Endpoint Plan 1

- Microsoft Defender for Endpoint Plan 2

- Microsoft Defender XDR

Vil du opleve Microsoft Defender for Endpoint? Tilmeld dig en gratis prøveversion.

Denne artikel fungerer som et eksempel på onboardingmetode.

I artiklen Planlægning blev der leveret flere metoder til onboarding af enheder til tjenesten. I denne artikel beskrives arkitekturen til fælles administration.

Selvom Defender for Endpoint understøtter onboarding af forskellige slutpunkter og værktøjer, dækker denne artikel dem ikke. Du kan få oplysninger om generel onboarding ved hjælp af andre understøttede udrulningsværktøjer og -metoder i Oversigt over Onboarding.

Denne artikel indeholder en vejledning til brugerne i:

- Trin 1: Onboarding af Windows-enheder til tjenesten

- Trin 2: Konfiguration af Defender for slutpunktsfunktioner

Denne onboardingvejledning fører dig gennem følgende grundlæggende trin, som du skal udføre, når du bruger Microsoft Configuration Manager:

- Oprettelse af en samling i Microsoft Configuration Manager

- Konfiguration af Microsoft Defender for Endpoint funktioner ved hjælp af Microsoft Configuration Manager

Bemærk!

Det er kun Windows-enheder, der er omfattet af denne eksempelinstallation.

Trin 1: Onboarder Windows-enheder ved hjælp af Microsoft Configuration Manager

Oprettelse af samling

Hvis du vil onboarde Windows-enheder med Microsoft Configuration Manager, kan udrulningen være målrettet en eksisterende samling, eller der kan oprettes en ny samling til test.

Onboarding ved hjælp af værktøjer som gruppepolitik eller manuel metode installerer ikke nogen agent på systemet.

I Microsoft Configuration Manager konfigureres onboardingprocessen som en del af indstillingerne for overholdelse af angivne standarder i konsollen.

Ethvert system, der modtager denne påkrævede konfiguration, bevarer denne konfiguration, så længe den Configuration Manager klient fortsætter med at modtage denne politik fra administrationspunktet.

Følg nedenstående trin for at onboarde slutpunkter ved hjælp af Microsoft Configuration Manager.

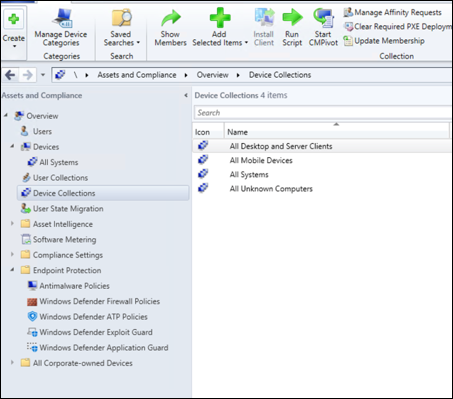

Gå til Assets and Compliance > Overview > Device Collections i Microsoft Configuration Manager konsol.

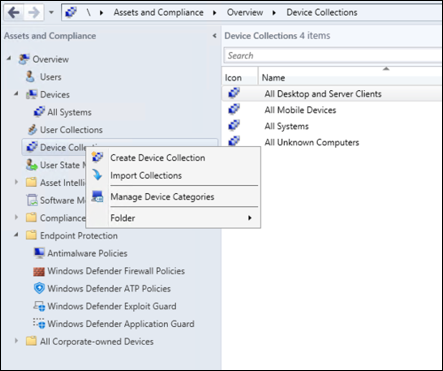

Højreklik på Enhedssamling, og vælg Opret enhedssamling.

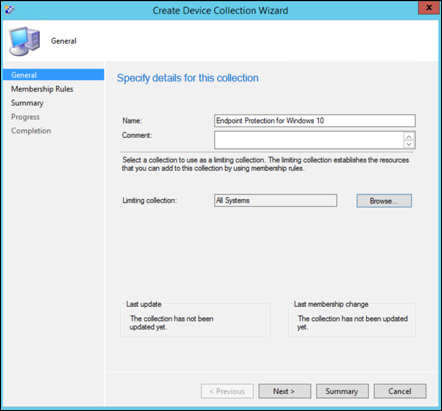

Angiv et navn og en begrænsende samling, og vælg derefter Næste.

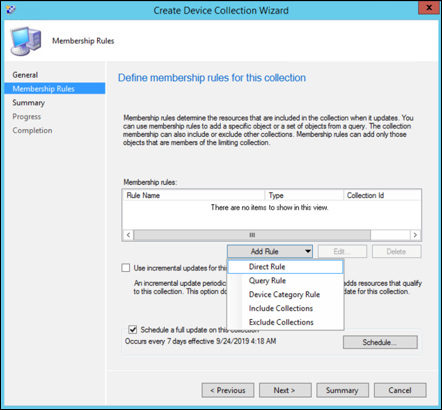

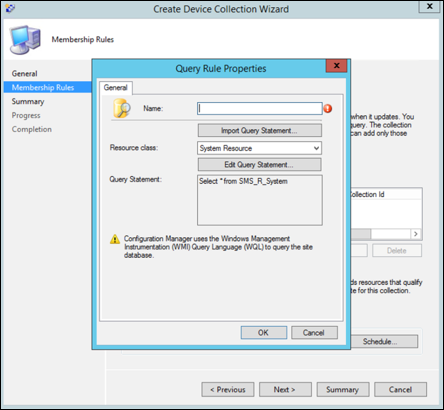

Vælg Tilføj regel, og vælg Forespørgselsregel.

Vælg Næste i guiden Direkte medlemskab, og vælg Rediger forespørgselssætning.

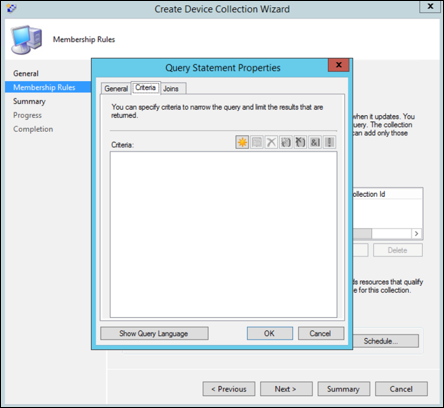

Vælg Kriterier , og vælg derefter stjerneikonet.

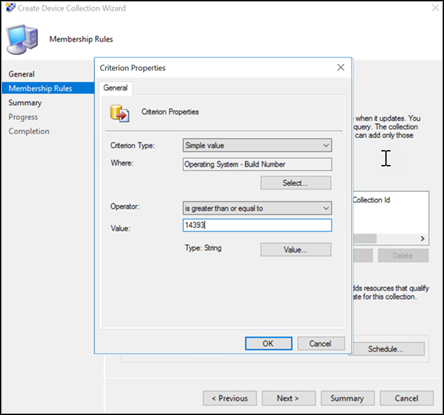

Bevar kriterietypen som en simpel værdi, og vælg , mens Operating System – buildnummer, operator, som er større end eller lig med og værdi 14393 , og vælg ok.

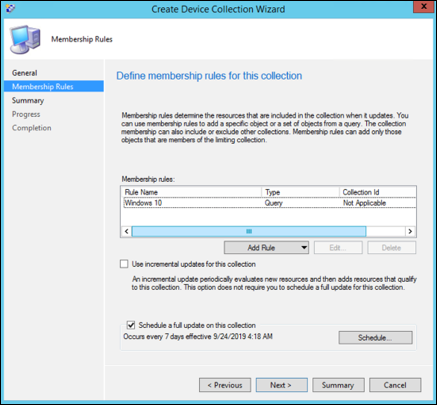

Vælg Næste og Luk.

Vælg Næste.

Når du har fuldført denne opgave, har du nu en enhedsgruppe med alle Windows-slutpunkterne i miljøet.

Trin 2: Konfigurer Microsoft Defender for Endpoint funktioner

I dette afsnit får du hjælp til at konfigurere følgende funktioner ved hjælp af Microsoft Configuration Manager på Windows-enheder:

Slutpunktsregistrering og -svar

Windows 10 og Windows 11

Fra Microsoft Defender portalen er det muligt at downloade den .onboarding politik, der kan bruges til at oprette politikken i System Center Configuration Manager og installere politikken på Windows 10 og Windows 11 enheder.

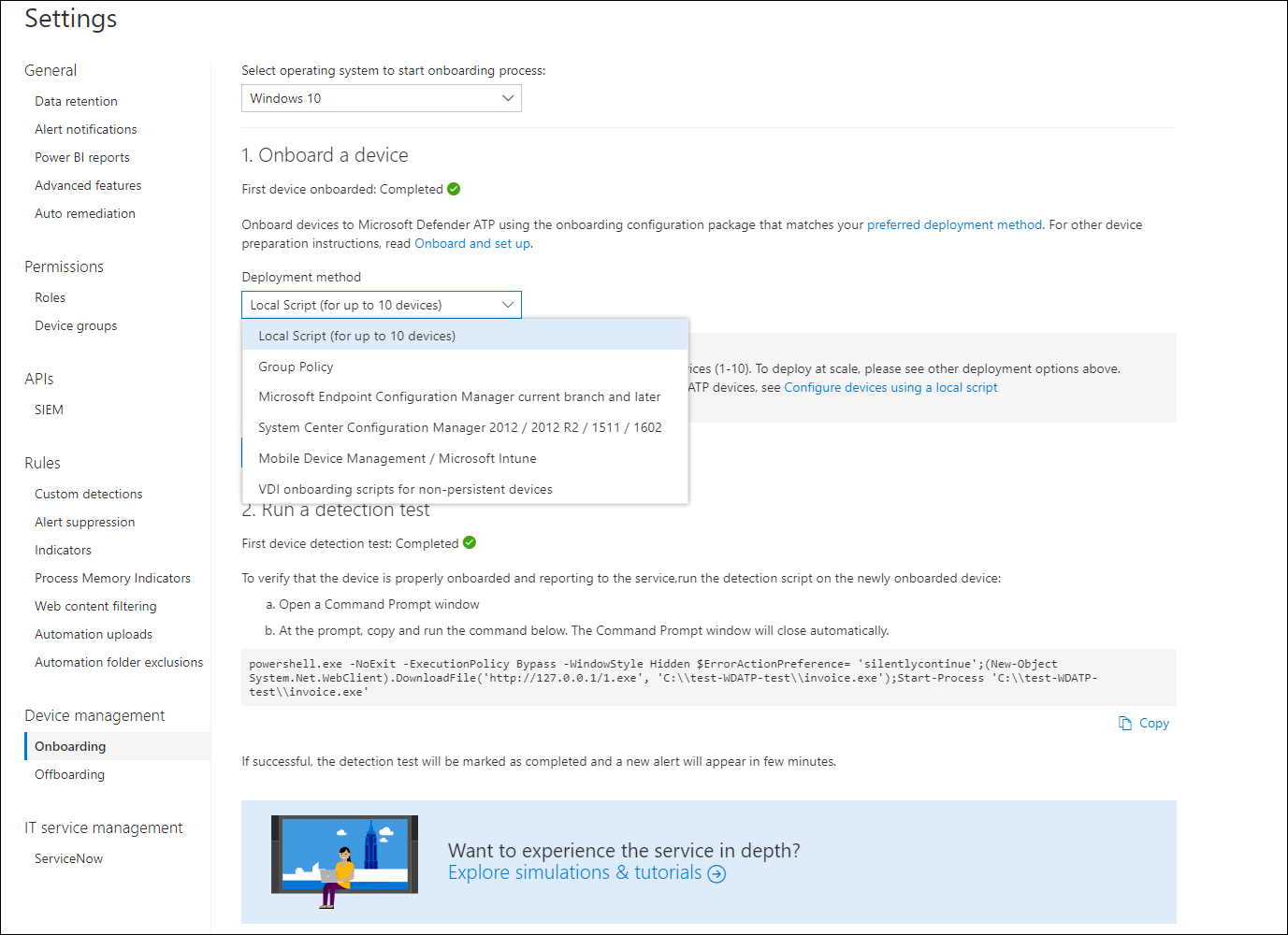

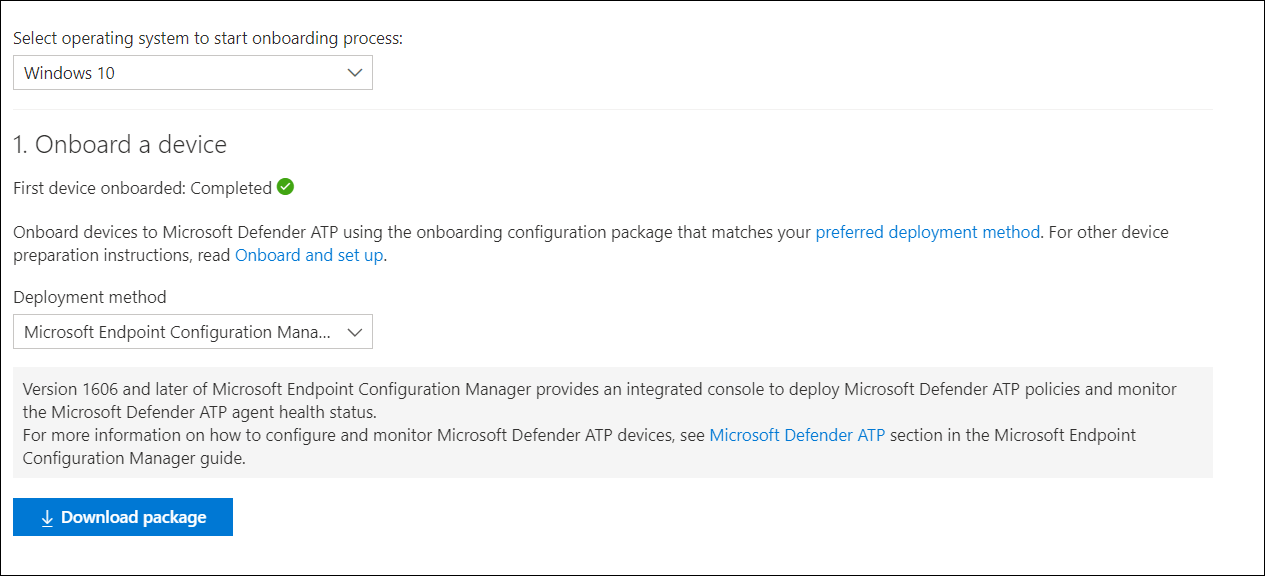

På Microsoft Defender portal skal du vælge Indstillinger og derefter Onboarding.

Vælg den understøttede version af Microsoft Configuration Manager under Installationsmetode.

Vælg Download pakke.

Gem pakken på en tilgængelig placering.

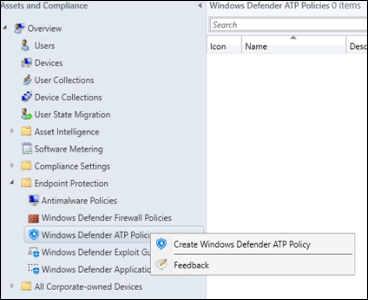

I Microsoft Configuration Manager skal du navigere til: Assets and Compliance > Overview > Endpoint Protection > Microsoft Defender ATP-politikker.

Højreklik Microsoft Defender ATP-politikker, og vælg Opret Microsoft Defender ATP-politik.

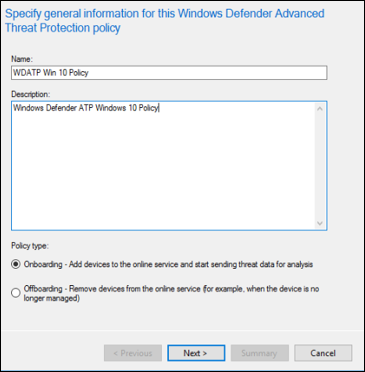

Angiv navnet og beskrivelsen, kontrollér, at Onboarding er valgt, og vælg derefter Næste.

Vælg Gennemse.

Naviger til placeringen af den downloadede fil fra trin 4 ovenfor.

Vælg Næste.

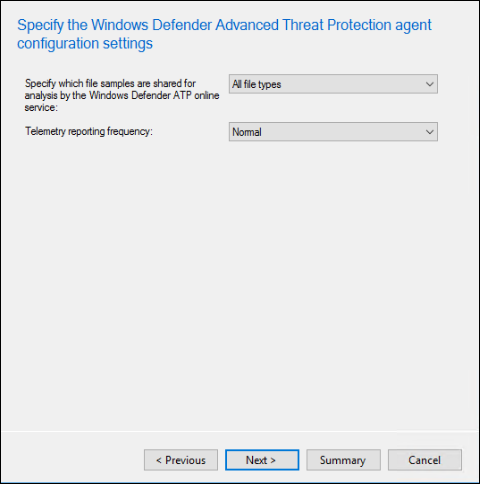

Konfigurer agenten med de relevante eksempler (Ingen eller Alle filtyper).

Vælg den relevante telemetri (Normal eller Fremskyndet), og vælg derefter Næste.

Kontrollér konfigurationen, og vælg derefter Næste.

Vælg Luk , når guiden er færdig.

I Microsoft Configuration Manager-konsollen skal du højreklikke på den Defender for Endpoint-politik, du har oprettet, og vælge Installer.

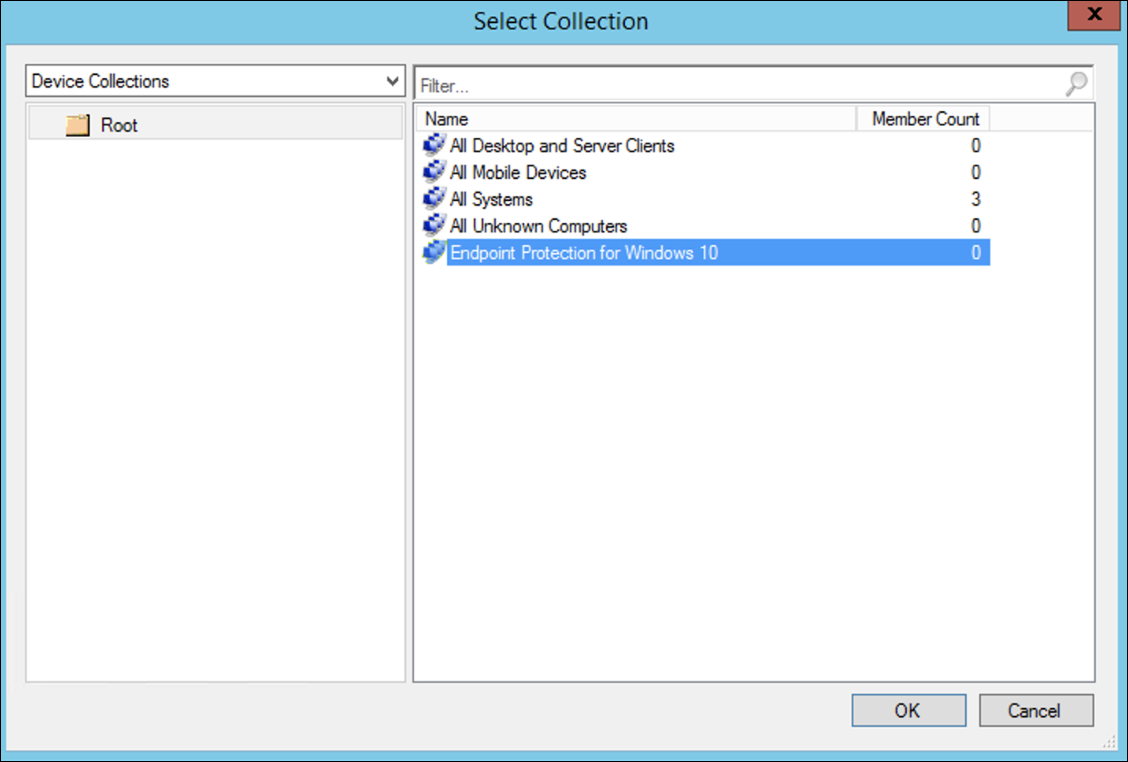

Vælg den tidligere oprettede samling i højre panel, og vælg OK.

Tidligere versioner af Windows-klienten (Windows 7 og Windows 8.1)

Følg nedenstående trin for at identificere det Defender for Endpoint Workspace-id og den arbejdsområdenøgle, der kræves til onboarding af tidligere versioner af Windows.

Vælg Indstillinger>Onboarding forslutpunkter> (under Enhedshåndtering) i Microsoft Defender portalen.

Under operativsystemet skal du vælge Windows 7 SP1 og 8.1.

Kopiér arbejdsområde-id'et og arbejdsområdenøglen, og gem dem. De bruges senere i processen.

Installér Microsoft Monitoring Agent (MMA).

MMA understøttes i øjeblikket (fra og med januar 2019) på følgende Windows-operativsystemer:

- Server-SKU'er: Windows Server 2008 SP1 eller nyere

- Klient-SKU'er: Windows 7 SP1 og nyere

MMA-agenten skal være installeret på Windows-enheder. For at installere agenten skal nogle systemer downloade opdateringen til kundeoplevelse og diagnosticeringstelemetri for at kunne indsamle dataene med MMA. Disse systemversioner omfatter, men er muligvis ikke begrænset til:

- Windows 8.1

- Windows 7

- Windows Server 2016

- Windows Server 2012 R2

- Windows Server 2008 R2

For Windows 7 SP1 skal følgende programrettelser være installeret:

- Installer KB4074598

- Installer enten .NET Framework 4.5 (eller nyere) ellerKB3154518. Undlad at installere begge dele på det samme system.

Hvis du bruger en proxy til at oprette forbindelse til internettet, skal du se afsnittet Konfigurer proxyindstillinger.

Når du er færdig, kan du se onboardede slutpunkter på portalen inden for en time.

Næste generation af beskyttelse

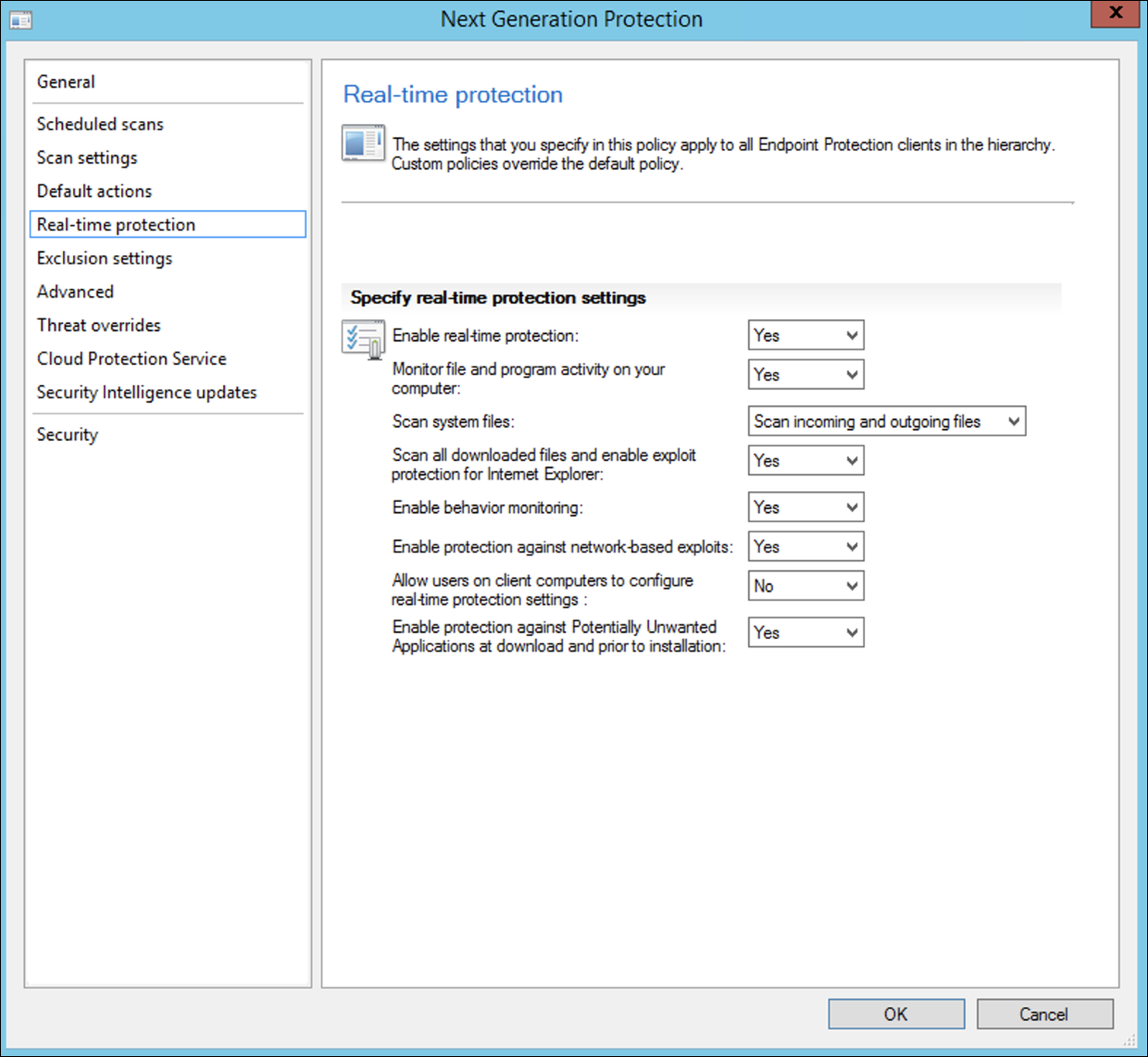

Microsoft Defender Antivirus er en indbygget antimalwareløsning, der yder næste generation af beskyttelse til stationære computere, bærbare computere og servere.

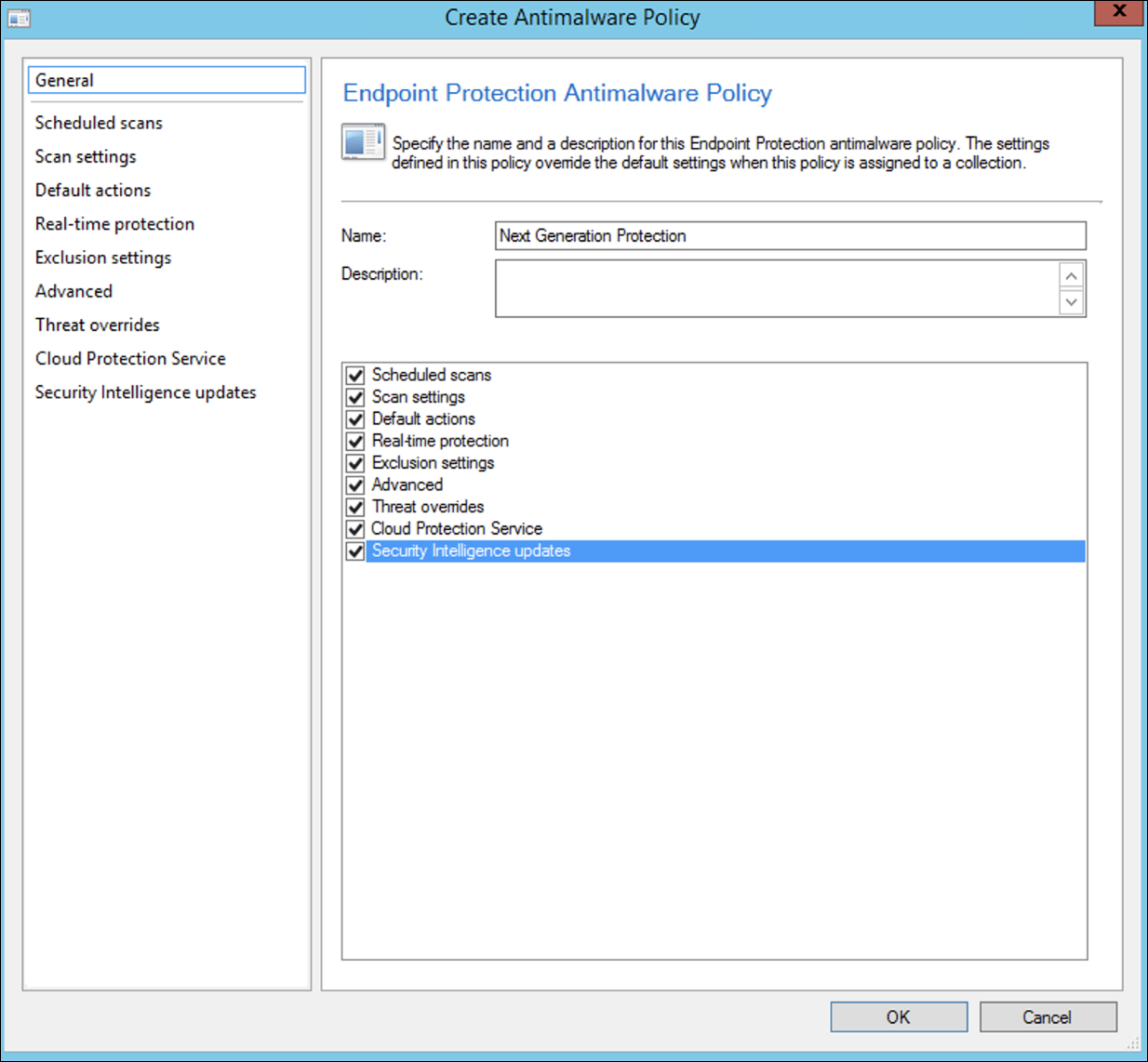

I Microsoft Configuration Manager-konsollen skal du gå til Assets and Compliance > Overview Endpoint > Protection > Antimalware Polices og vælge Opret antimalwarepolitik.

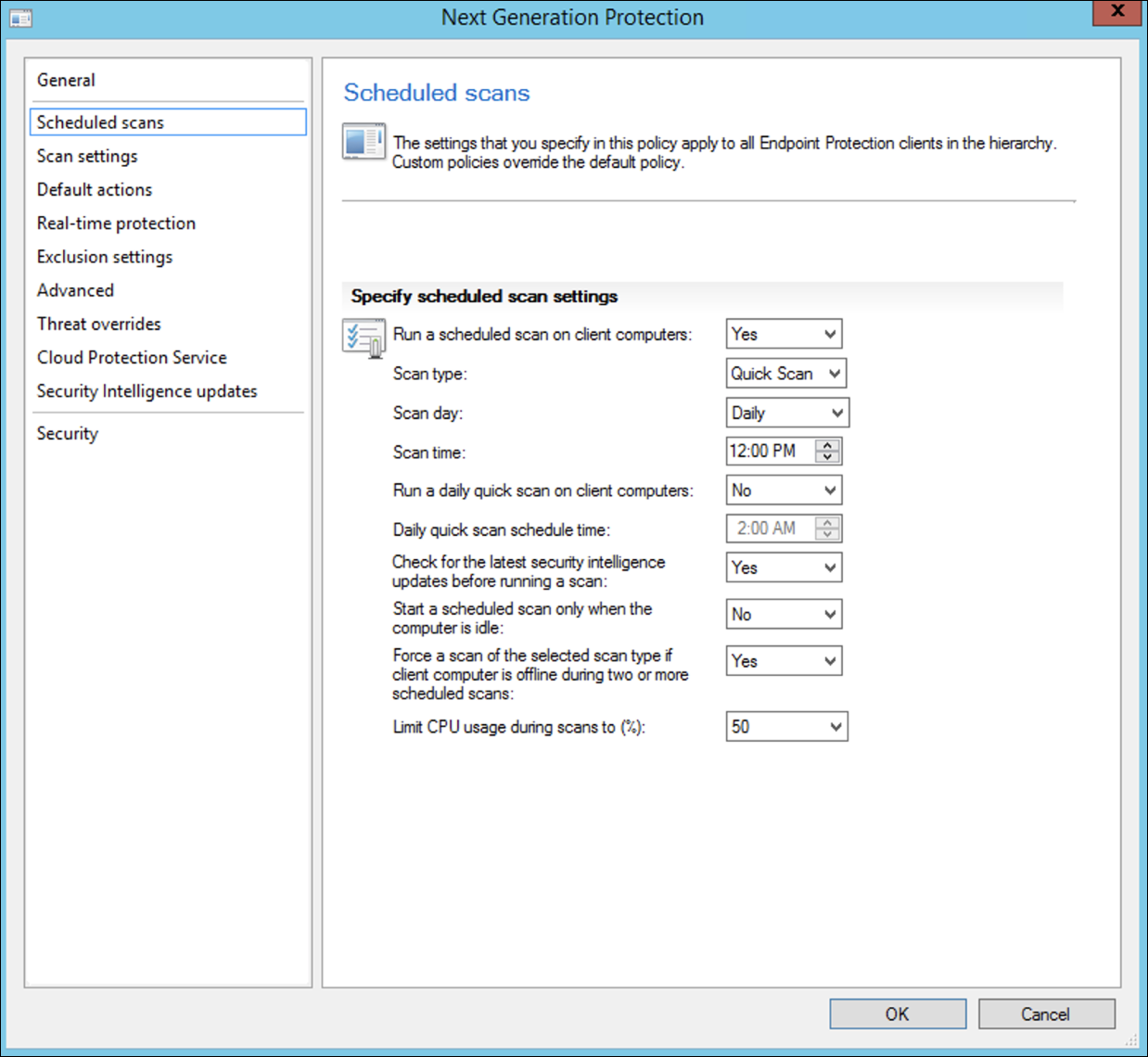

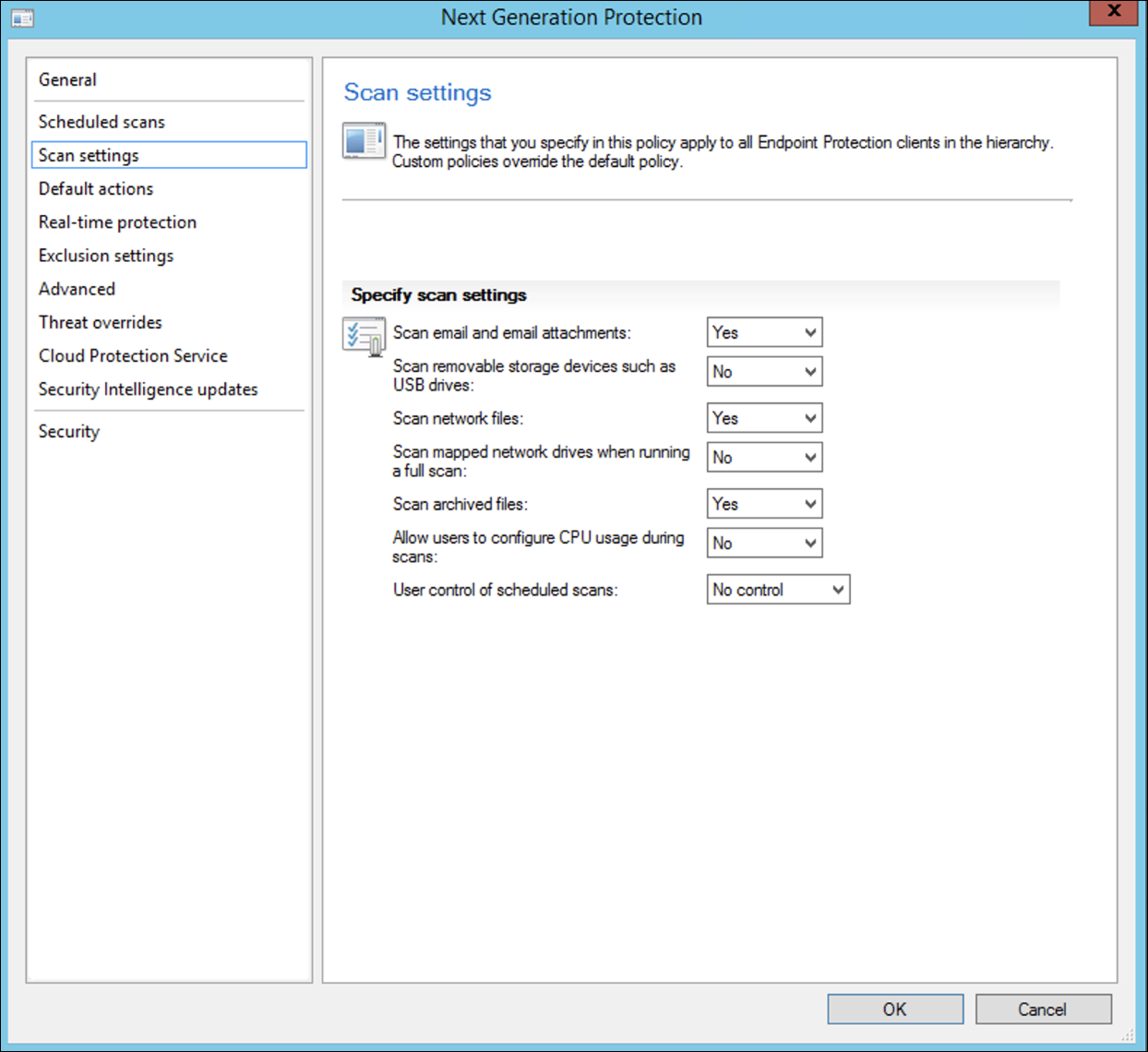

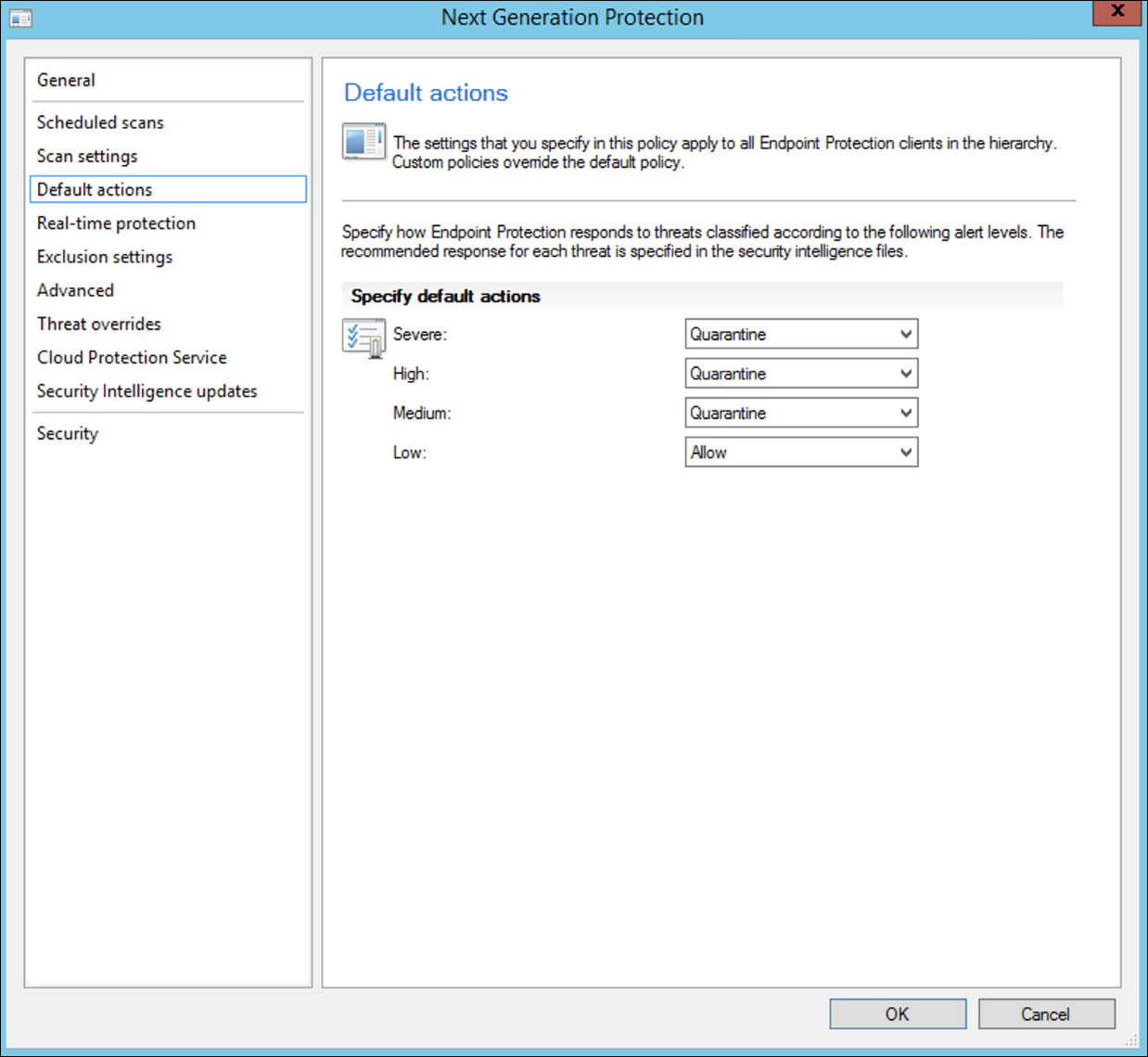

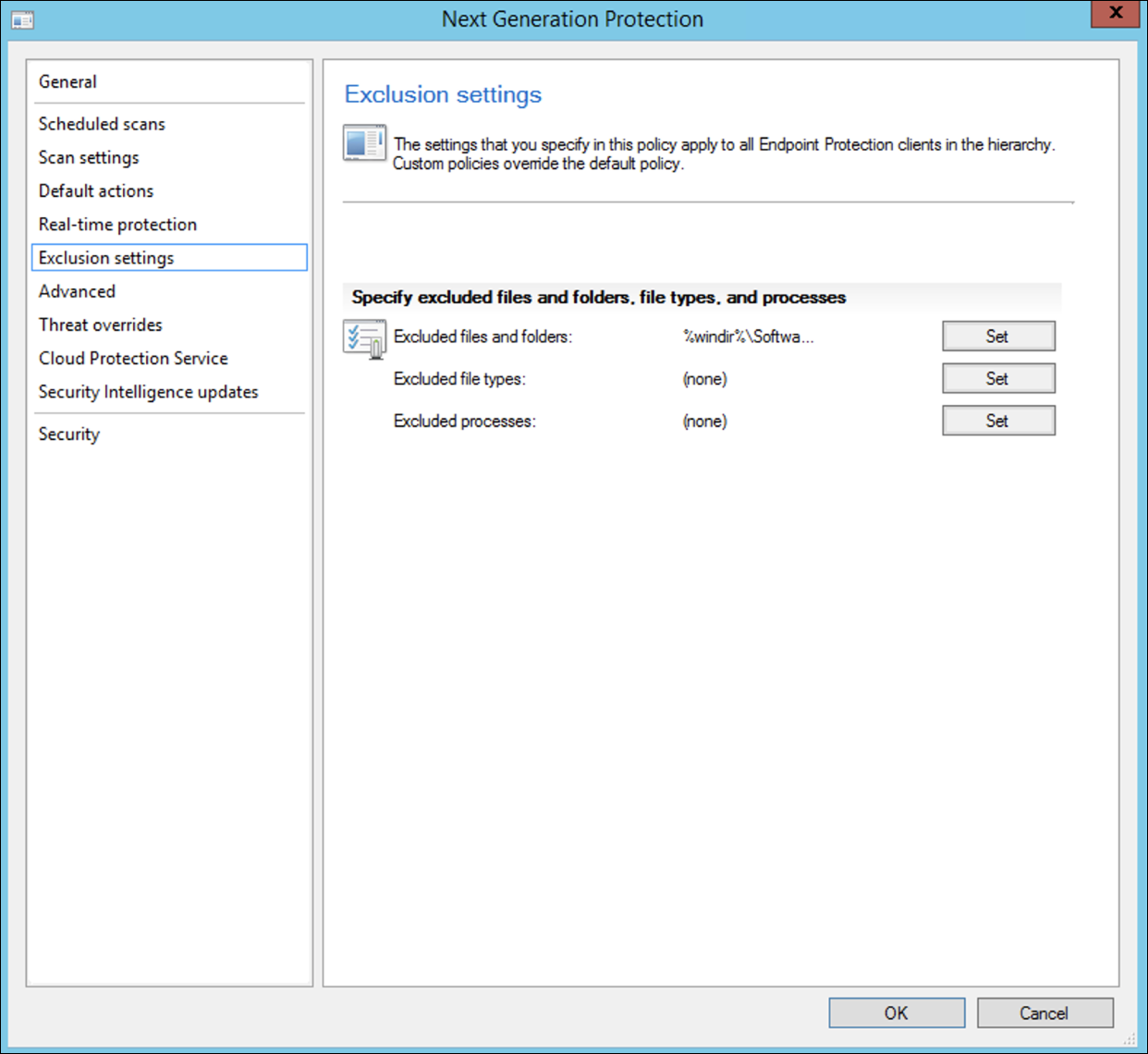

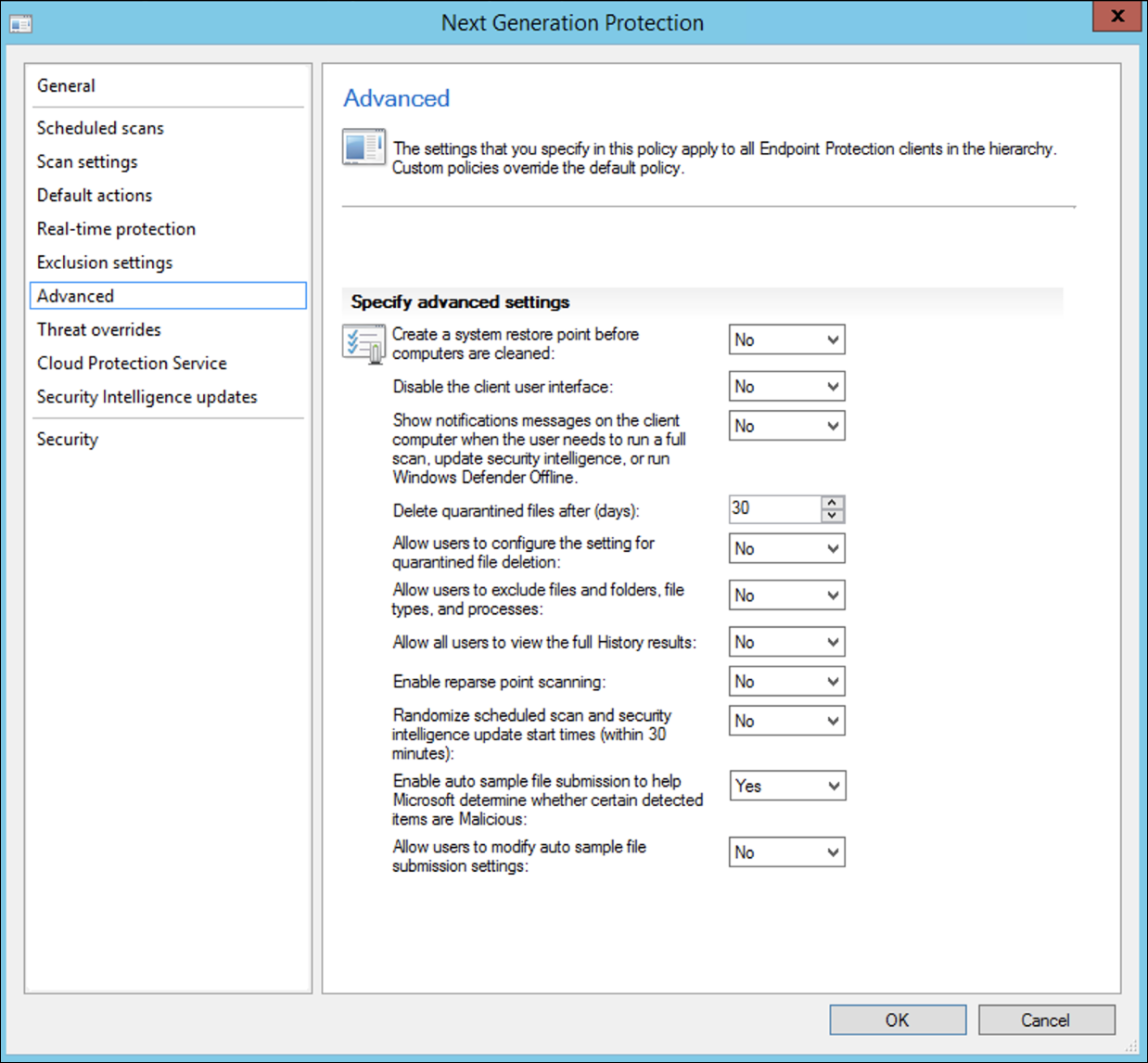

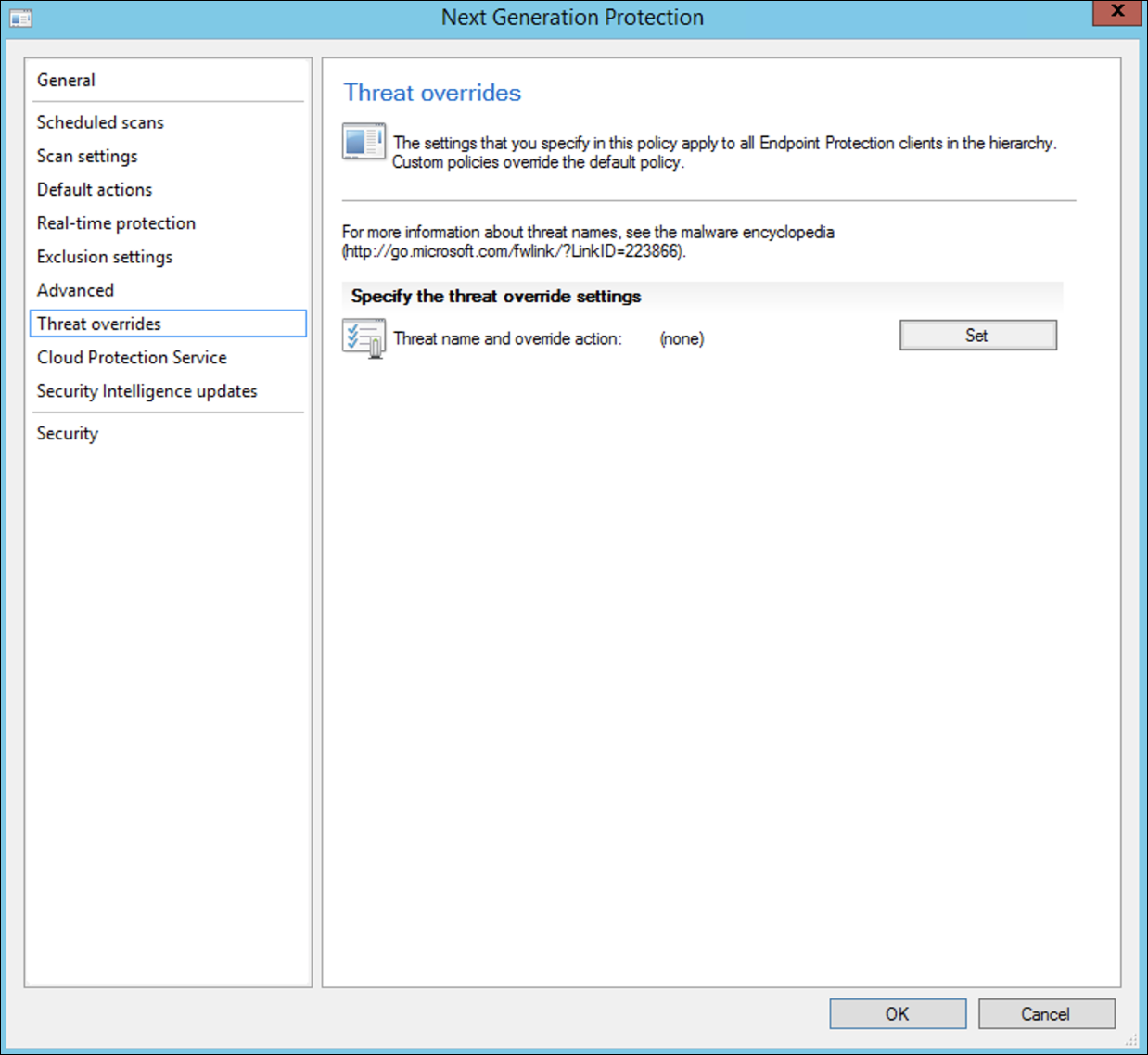

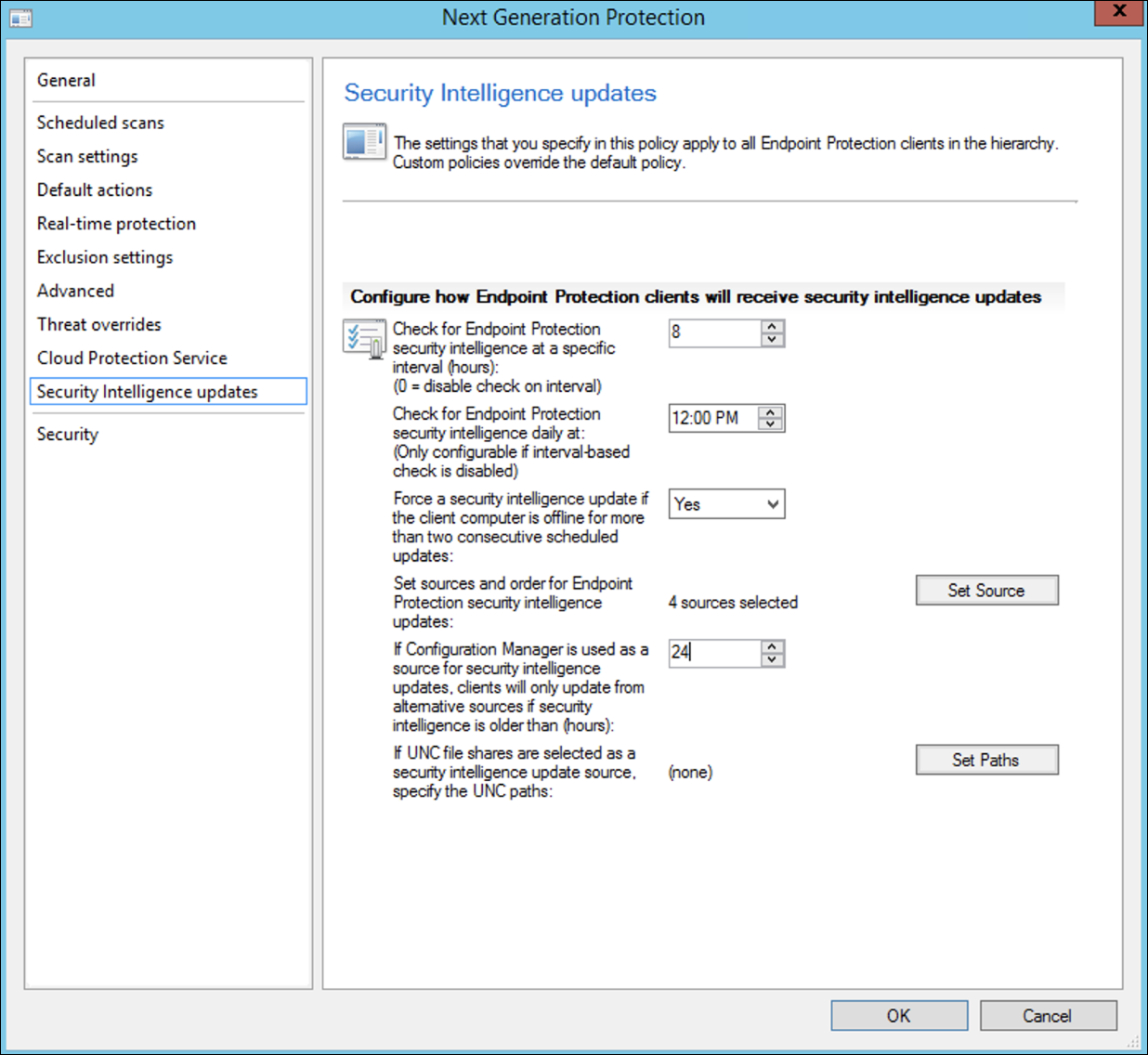

Vælg Planlagte scanninger, Scanningsindstillinger, Standardhandlinger, Beskyttelse i realtid, Indstillinger for udeladelse, Avanceret, Trusselsændringer, Opdateringer til Cloud Protection Service og Sikkerhedsintelligens , og vælg OK.

I visse brancher eller nogle udvalgte virksomhedskunder kan have specifikke behov for, hvordan Antivirus er konfigureret.

Hurtig scanning i forhold til fuld scanning og brugerdefineret scanning

Du kan få flere oplysninger under Windows Sikkerhed konfigurationsstrukturen.

Højreklik på den nyoprettede politik for antimalware, og vælg Installér.

Målret den nye antimalwarepolitik til din Windows-samling, og vælg OK.

Når du har fuldført denne opgave, har du nu konfigureret Microsoft Defender Antivirus.

Reduktion af angrebsoverfladen

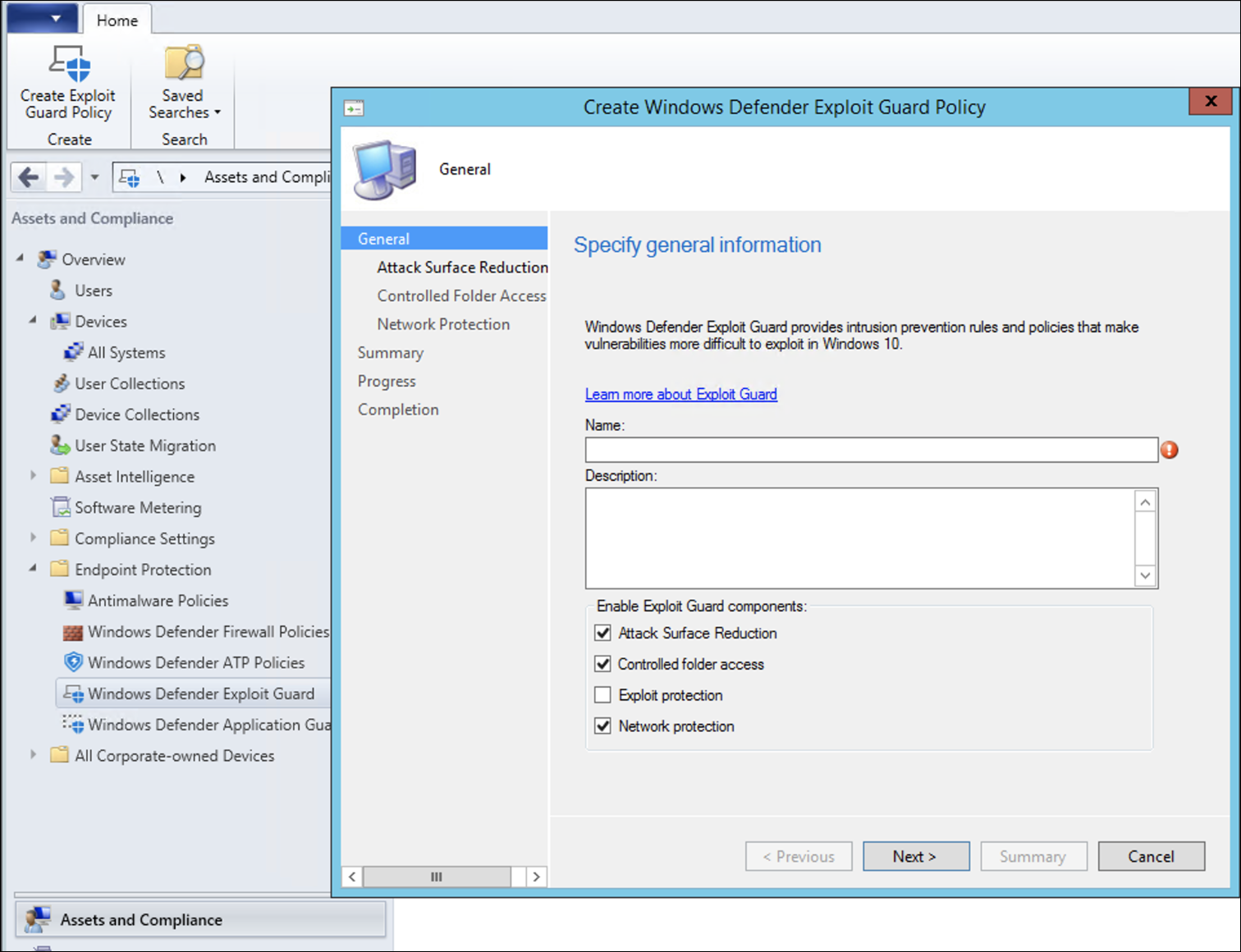

Søjlen til reduktion af angrebsoverfladen i Defender for Endpoint indeholder det funktionssæt, der er tilgængeligt under Exploit Guard. Regler for reduktion af angrebsoverflade, adgang til kontrollerede mapper, netværksbeskyttelse og udnyttelsesbeskyttelse.

Alle disse funktioner indeholder en testtilstand og en bloktilstand. I testtilstand er der ingen indvirkning på slutbrugeren. Det eneste, den gør, er at indsamle anden telemetri og gøre den tilgængelig på Microsoft Defender-portalen. Målet med en udrulning er at flytte sikkerhedskontrolelementer trinvist til bloktilstand.

Sådan angiver du regler for reduktion af angrebsoverfladen i testtilstand:

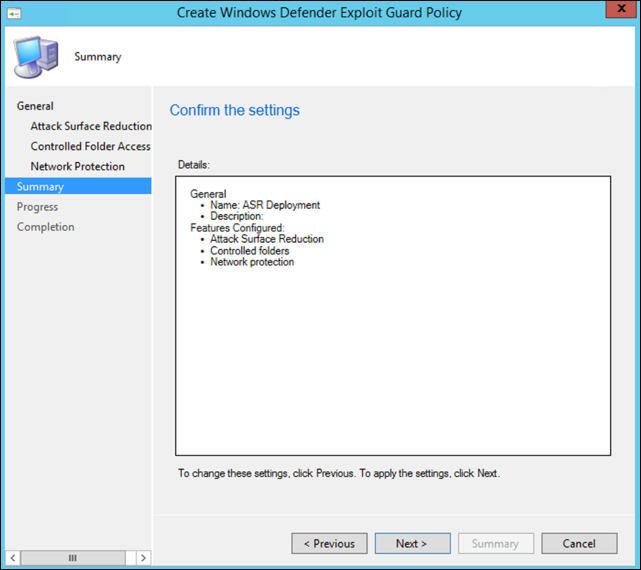

I Microsoft Configuration Manager-konsollen skal du navigere til Assets and Compliance > Overview Endpoint > Protection > Windows Defender Exploit Guard og vælge Opret Exploit Guard-politik.

Vælg Reduktion af angrebsoverflade.

Angiv regler til Overvågning, og vælg Næste.

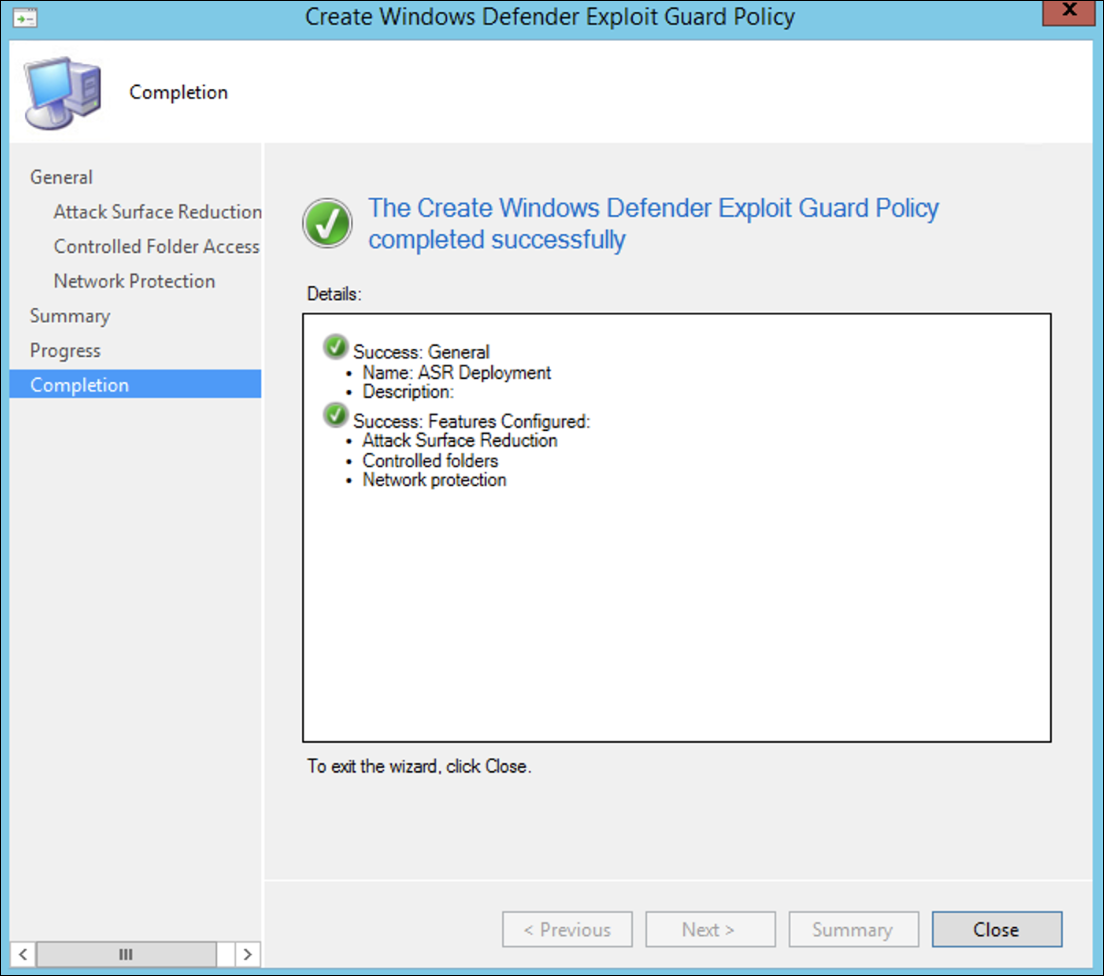

Bekræft den nye Exploit Guard-politik ved at vælge Næste.

Når politikken er oprettet, skal du vælge Luk.

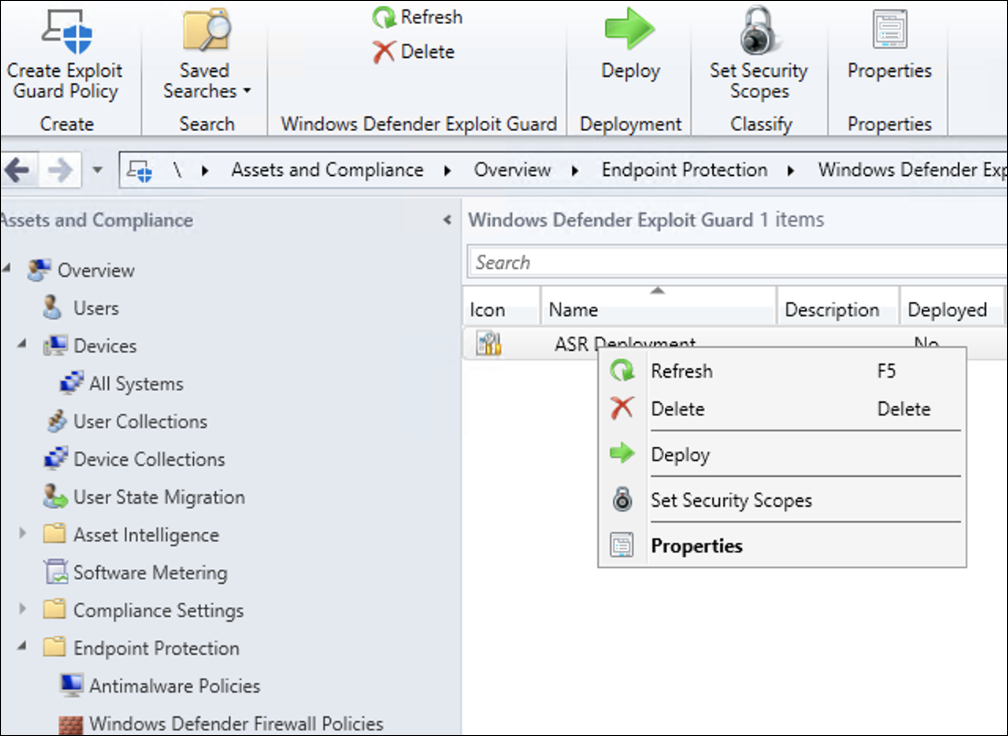

Højreklik på den nyoprettede politik, og vælg Installér.

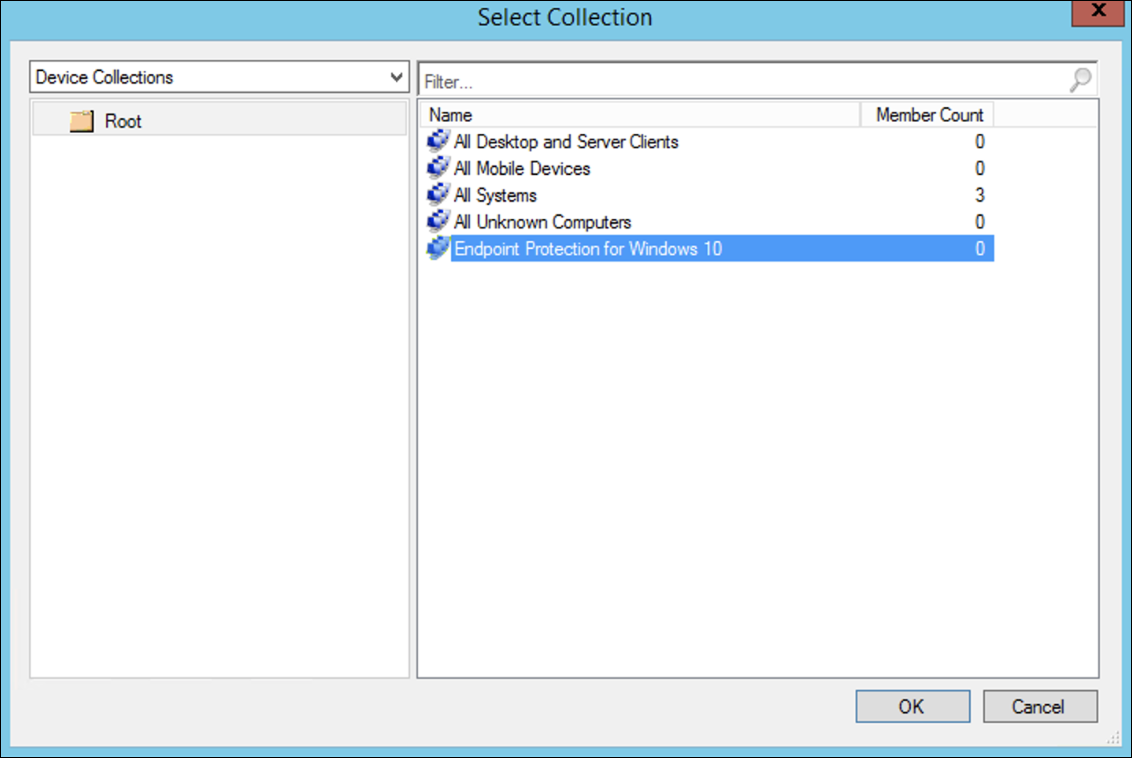

Målret politikken mod den nyoprettede Windows-samling, og vælg OK.

Når du har fuldført denne opgave, har du nu konfigureret regler for reduktion af angrebsoverfladen i testtilstand.

Nedenfor finder du flere trin til at kontrollere, om regler for reduktion af angrebsoverfladen er korrekt anvendt på slutpunkter. (Dette kan tage nogle minutter)

Gå til Microsoft Defender XDR fra en webbrowser.

Vælg Konfigurationsstyring i menuen til venstre.

Vælg Gå til administration af angrebsoverfladen i panelet Administration af angrebsoverflade.

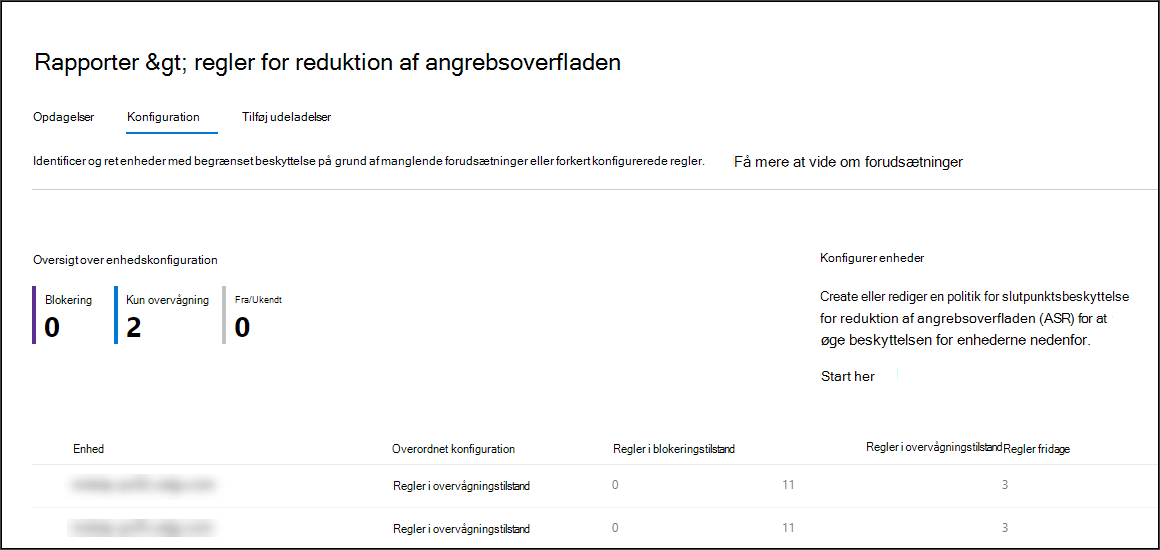

Vælg fanen Konfiguration i rapporter over regler for reduktion af angrebsoverfladen. Den viser konfigurationsoversigten over konfiguration af regler for reduktion af angrebsoverfladen og status for regler for reduktion af angrebsoverfladen på hver enhed.

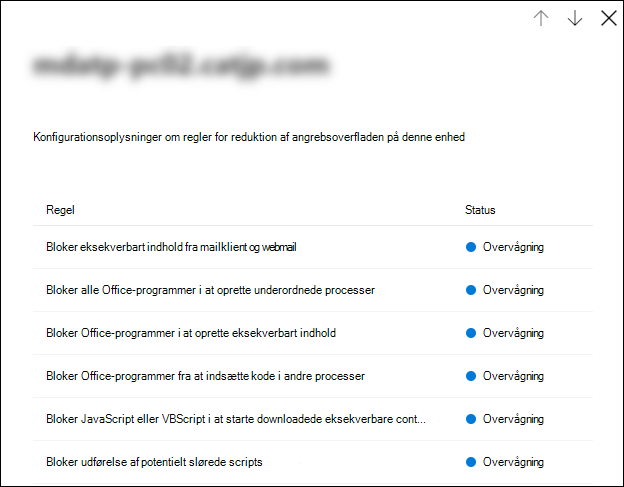

Vælg hver enhed, der viser konfigurationsdetaljer om regler for reduktion af angrebsoverfladen.

Se Optimer udrulning og registrering af regler for reduktion af angrebsoverfladen for at få flere oplysninger.

Angiv regler for netværksbeskyttelse i testtilstand

I Microsoft Configuration Manager-konsollen skal du navigere til Assets and Compliance > Overview Endpoint > Protection > Windows Defender Exploit Guard og vælge Opret Exploit Guard-politik.

Vælg Netværksbeskyttelse.

Angiv indstillingen til Overvågning, og vælg Næste.

Bekræft den nye Exploit Guard-politik ved at vælge Næste.

Når politikken er oprettet, skal du vælge Luk.

Højreklik på den nyoprettede politik, og vælg Installér.

Vælg politikken til den nyoprettede Windows-samling, og vælg OK.

Når du har fuldført denne opgave, har du nu konfigureret Netværksbeskyttelse i testtilstand.

Sådan angives regler for adgang til styrede mapper i testtilstand

I Microsoft Configuration Manager-konsollen skal du gå til Assets and Compliance>Overview Endpoint>Protection>Windows Defender Exploit Guard og derefter vælge Opret Exploit Guard-politik.

Vælg Kontrolleret mappeadgang.

Angiv konfigurationen til Overvågning, og vælg Næste.

Bekræft den nye Exploit Guard-politik ved at vælge Næste.

Når politikken er oprettet, skal du vælge Luk.

Højreklik på den nyoprettede politik, og vælg Installér.

Målret politikken mod den nyoprettede Windows-samling, og vælg OK.

Du har nu konfigureret adgang til kontrollerede mapper i testtilstand.

Relateret artikel

Tip

Vil du vide mere? Engage med Microsoft Security-community'et i vores tech-community: Microsoft Defender for Endpoint Tech Community.