Rapportering af værtsfirewall i Microsoft Defender for Endpoint

Gælder for:

- Microsoft Defender for Endpoint Plan 1

- Microsoft Defender for Endpoint Plan 2

- Microsoft Defender XDR

Hvis du er global administrator eller sikkerhedsadministrator, kan du nu hoste firewallrapportering på Microsoft Defender-portalen. Denne funktion giver dig mulighed for at få vist Windows Firewall-rapportering fra en central placering.

Hvad har du brug for at vide, før du begynder?

Dine enheder skal køre Windows 10 eller nyere eller Windows Server 2012 R2 eller nyere. Hvis Windows Server 2012 R2 og Windows Server 2016 skal vises i firewallrapporter, skal disse enheder onboardes ved hjælp af den moderne samlede løsningspakke. Du kan få flere oplysninger under Ny funktionalitet i den moderne samlede løsning til Windows Server 2012 R2 og 2016.

Hvis du vil onboarde enheder til Microsoft Defender for Endpoint-tjenesten, skal du se onboardingvejledning.

Hvis Microsoft Defender-portalen skal begynde at modtage data, skal du aktivere overvågningshændelser for Windows Defender Firewall med avanceret sikkerhed. Se følgende artikler:

Aktivér disse hændelser ved hjælp af Gruppepolitik Object Editor, Local Security Policy eller kommandoerne auditpol.exe. Du kan få flere oplysninger i dokumentationen om overvågning og logføring. De to PowerShell-kommandoer er som følger:

auditpol /set /subcategory:"Filtering Platform Packet Drop" /failure:enableauditpol /set /subcategory:"Filtering Platform Connection" /failure:enable

Her er et eksempel på en forespørgsel:

param ( [switch]$remediate ) try { $categories = "Filtering Platform Packet Drop,Filtering Platform Connection" $current = auditpol /get /subcategory:"$($categories)" /r | ConvertFrom-Csv if ($current."Inclusion Setting" -ne "failure") { if ($remediate.IsPresent) { Write-Host "Remediating. No Auditing Enabled. $($current | ForEach-Object {$_.Subcategory + ":" + $_.'Inclusion Setting' + ";"})" $output = auditpol /set /subcategory:"$($categories)" /failure:enable if($output -eq "The command was successfully executed.") { Write-Host "$($output)" exit 0 } else { Write-Host "$($output)" exit 1 } } else { Write-Host "Remediation Needed. $($current | ForEach-Object {$_.Subcategory + ":" + $_.'Inclusion Setting' + ";"})." exit 1 } } } catch { throw $_ }

Processen

Bemærk!

Sørg for at følge instruktionerne fra forrige afsnit, og konfigurer dine enheder korrekt til at deltage i prøveversionsprogrammet.

Når hændelser er aktiveret, begynder Microsoft Defender for Endpoint at overvåge data, herunder:

- Ekstern IP

- Ekstern port

- Lokal port

- Lokal IP

- Computernavn

- Behandl på tværs af indgående og udgående forbindelser

Administratorer kan nu se Windows-værtsfirewallaktivitet her. Yderligere rapportering kan lettes ved at downloade scriptet til brugerdefineret rapportering for at overvåge Windows Defender Firewall-aktiviteter ved hjælp af Power BI.

- Det kan tage op til 12 timer, før dataene afspejles.

Understøttede scenarier

- Firewallrapportering

- Fra "Computere med en blokeret forbindelse" til enhed (kræver Defender for Endpoint Plan 2)

- Analysér ind på avanceret jagt (opdatering af prøveversion) (kræver Defender for Endpoint Plan 2)

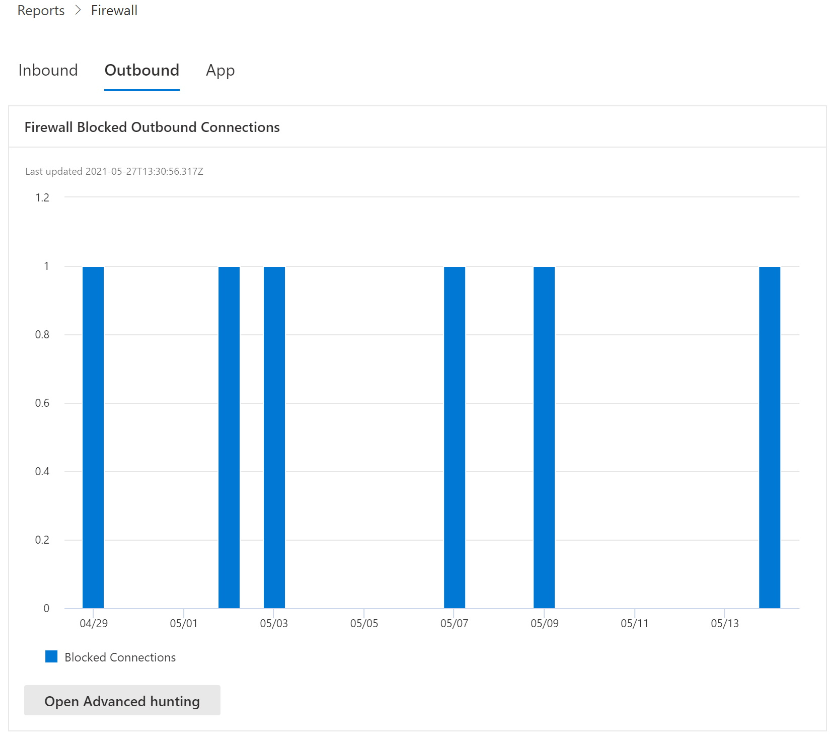

Firewallrapportering

Her er nogle eksempler på firewallrapportsiderne. Her kan du finde en oversigt over indgående, udgående og programaktivitet. Du kan få adgang til denne side direkte ved at gå til https://security.microsoft.com/firewall.

Du kan også få adgang til disse rapporter ved at gå til sektionen Rapporter>Sikkerhedsrapportenheder> (), der er placeret nederst på kortet Firewall blocked Inbound Connections.

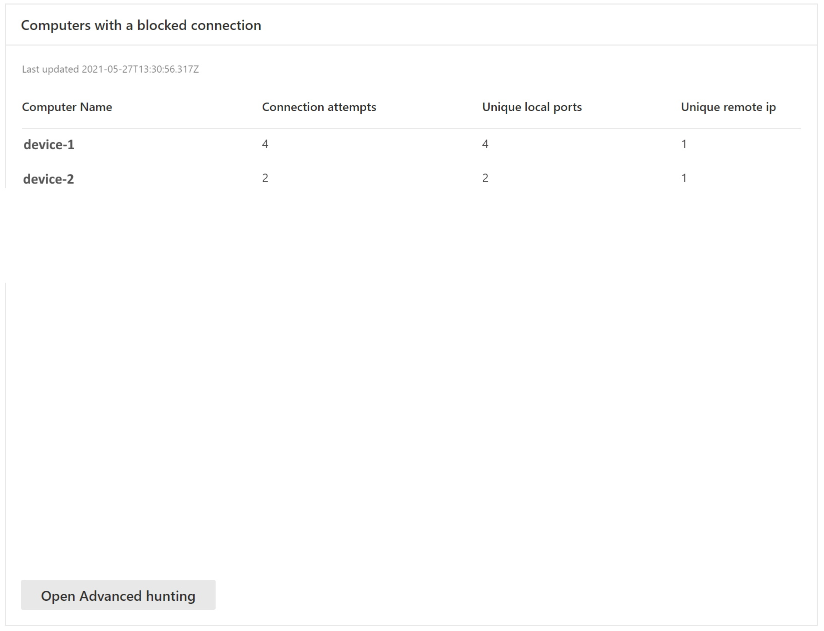

Fra "Computere med blokeret forbindelse" til enhed

Bemærk!

Denne funktion kræver Defender for Endpoint Plan 2.

Kort understøtter interaktive objekter. Du kan analysere aktiviteten på en enhed ved at klikke på enhedsnavnet, hvilket starter Microsoft Defender-portalen på en ny fane og fører dig direkte til fanen Enhedstidslinje.

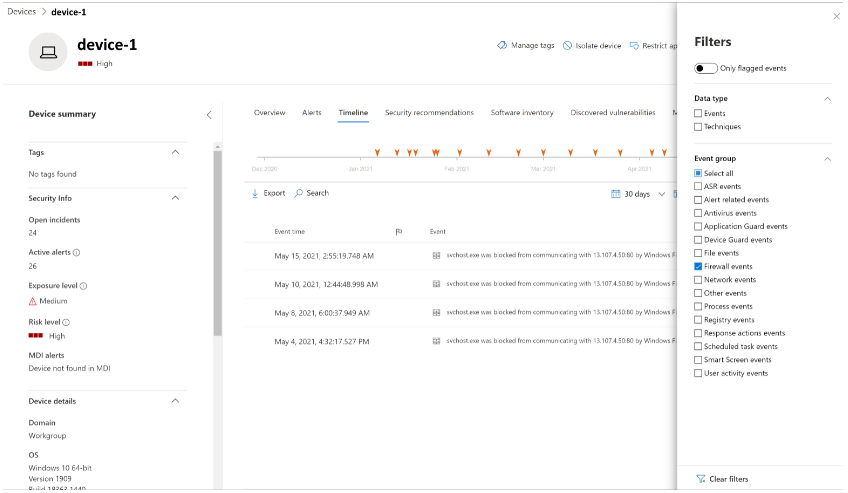

Du kan nu vælge fanen Tidslinje , som giver dig en liste over hændelser, der er knyttet til den pågældende enhed.

Når du har klikket på knappen Filtre i øverste højre hjørne af visningsruden, skal du vælge den ønskede type hændelse. I dette tilfælde skal du vælge Firewallhændelser , hvorefter ruden filtreres til Firewall-hændelser.

Analysér ind på avanceret jagt (opdatering af prøveversion)

Bemærk!

Denne funktion kræver Defender for Endpoint Plan 2.

Firewallrapporter understøtter detailudledning fra kortet direkte til Avanceret jagt ved at klikke på knappen Åbn avanceret jagt . Forespørgslen er udfyldt på forhånd.

Forespørgslen kan nu udføres, og alle relaterede firewallhændelser fra de sidste 30 dage kan udforskes.

Hvis du vil have mere rapportering eller brugerdefinerede ændringer, kan forespørgslen eksporteres til Power BI til yderligere analyse. Brugerdefineret rapportering kan lettes ved at downloade scriptet til brugerdefineret rapportering for at overvåge Windows Defender Firewall-aktiviteter ved hjælp af Power BI.

Tip

Vil du vide mere? Engage med Microsoft Security-community'et i vores tech-community: Microsoft Defender for Endpoint Tech Community.