Samlet rapportering i Microsoft Defender for Endpoint

Vigtigt!

Nogle oplysninger er relateret til et forhåndsudgivet produkt, som kan blive ændret væsentligt, før det udgives kommercielt. Microsoft giver ingen garantier, hverken udtrykkelige eller underforståede, med hensyn til de oplysninger, der gives her.

Begrænsninger for rapportering af hændelser i Microsoft Defender for Endpoint i samlede rapporteringsadresser. Samlet rapportering udvider signalrapporteringsintervaller for at reducere størrelsen af rapporterede hændelser markant, samtidig med at vigtige hændelsesegenskaber bevares.

Defender for Endpoint reducerer støj i indsamlede data for at forbedre signal-til-støj-forholdet, samtidig med at produktets ydeevne og effektivitet balancerer. Det begrænser dataindsamling for at bevare denne balance.

Med aggregeret rapportering sikrer Defender for Endpoint, at alle vigtige hændelsesegenskaber, der er værdifulde for undersøgelses- og trusselsjagtaktiviteter, indsamles løbende. Det gør den ved at forlænge rapporteringsintervaller på én time, hvilket reducerer størrelsen af rapporterede hændelser og muliggør effektiv, men værdifuld dataindsamling.

Når aggregeret rapportering er slået til, kan du forespørge om en oversigt over alle understøttede hændelsestyper, herunder telemetri med lav effektivitet, som du kan bruge til undersøgelses- og jagtaktiviteter.

Forudsætninger

Følgende krav skal være opfyldt, før du aktiverer samlet rapportering:

- Licens til Defender for Endpoint Plan 2

- Tilladelser til at aktivere avancerede funktioner

Samlet rapportering understøtter følgende:

- Klientversion: Windows version 2411 og nyere

- Operativsystemer: Windows 11 22H2, Windows Server 2022, Windows 11 Enterprise, Windows 10 20H2, 21H1, 21H2, Windows Server version 20H2 og Windows Server 2019

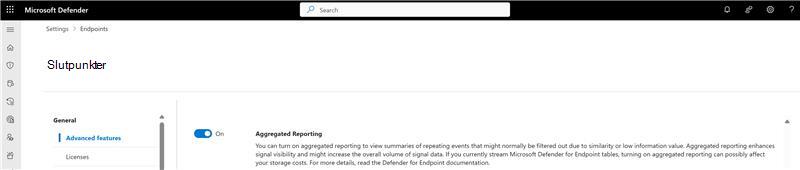

Slå aggregeret rapportering til

Hvis du vil slå samlet rapportering til, skal du gå til Indstillinger > Slutpunkter > Avancerede funktioner. Slå funktionen Aggregeret rapportering til /fra.

Når samlet rapportering er slået til, kan det tage op til syv dage, før aggregerede rapporter bliver tilgængelige. Du kan derefter begynde at forespørge om nye data, når funktionen er slået til.

Når du slår aggregeret rapportering fra, tager det nogle timer, før ændringerne anvendes. Alle tidligere indsamlede data forbliver.

Forespørg om aggregerede rapporter

Samlet rapportering understøtter følgende hændelsestyper:

| Handlingstype | Avanceret jagtbord | Præsentation af enhedstidslinje | Egenskaber |

|---|---|---|---|

| FileCreatedAggregatedReport | DeviceFileEvents | {ProcessName} oprettede {Occurrences} {FilePath}-filer | 1. Filsti 2. Filtypenavn 3. Procesnavn |

| FileRenamedAggregatedReport | DeviceFileEvents | {ProcessName} omdøbte {Occurrences} {FilePath}-filer | 1. Filsti 2. Filtypenavn 3. Procesnavn |

| FileModifiedAggregatedReport | DeviceFileEvents | {ProcessName} ændrede {Occurrences} {FilePath}-filer | 1. Filsti 2. Filtypenavn 3. Procesnavn |

| Procesoprettet aggregeringsrapport | DeviceProcessEvents | {InitiatingProcessName} oprettede {Occurrences} {ProcessName}-processer | 1. Starter processens kommandolinje 2. Starter processen SHA1 3. Starter procesfilsti 4. Behandl kommandolinje 5. Proces SHA1 6. Mappesti |

| ConnectionSuccessAggregatedReport | DeviceNetworkEvents | {InitiatingProcessName} oprettede {Occurrences} forbindelser med {RemoteIP}:{RemotePort} | 1. Initierer procesnavn 2. Kilde-IP 3. Ekstern IP 4. Ekstern port |

| ConnectionFailedAggregatedReport | DeviceNetworkEvents | {InitiatingProcessName} kunne ikke oprette {Occurrences} forbindelser med {RemoteIP:RemotePort} | 1. Initierer procesnavn 2. Kilde-IP 3. Ekstern IP 4. Ekstern port |

| LogonSuccessAggregatedReport | DeviceLogonEvents | {Occurrences} {LogonType} logon af {UserName}\{DomainName} | 1. Mål brugernavn 2. SID for destinationsbruger 3. Destinationsdomænenavn 4. Logontype |

| LogonFailedAggregatedReport | DeviceLogonEvents | {Occurrences}{LogonType} logon mislykkedes af {UserName}\{DomainName} | 1. Mål brugernavn 2. SID for destinationsbruger 3. Destinationsdomænenavn 4. Logontype |

Bemærk!

Hvis du aktiverer samlet rapportering, forbedres signalsynligheden, hvilket kan medføre højere lageromkostninger, hvis du streamer avancerede jagttabeller i Defender for Endpoint til dine SIEM- eller lagerløsninger.

Sådan forespørger du om nye data med aggregerede rapporter:

- Gå til Undersøgelse & svar > Regler for brugerdefineret registrering af jagt>.

- Gennemse og rediger eksisterende regler og forespørgsler , der kan blive påvirket af aggregeret rapportering.

- Når det er nødvendigt, kan du oprette nye brugerdefinerede regler for at inkorporere nye handlingstyper.

- Gå til siden Avanceret jagt, og forespørg om de nye data.

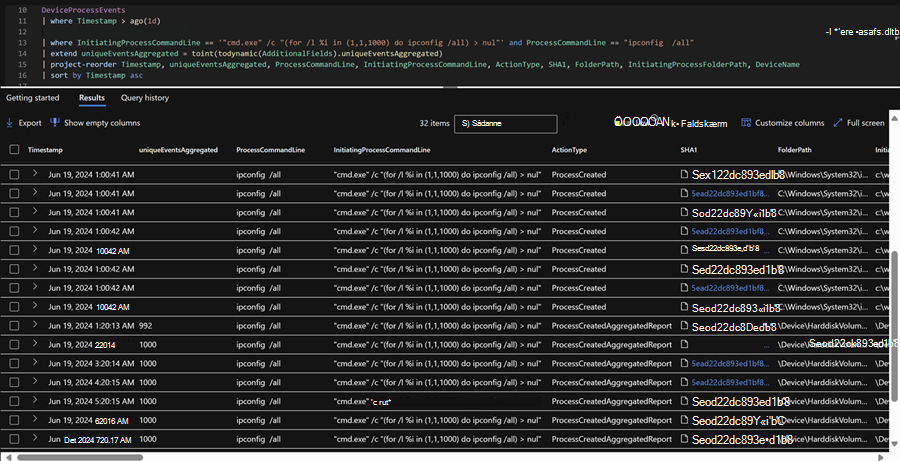

Her er et eksempel på avancerede resultater af jagtforespørgsler med aggregerede rapporter.

Eksempel på avancerede jagtforespørgsler

Du kan bruge følgende KQL-forespørgsler til at indsamle specifikke oplysninger ved hjælp af aggregeret rapportering.

Forespørgsel om støjende procesaktivitet

I følgende forespørgsel fremhæves støjende procesaktivitet, som kan korreleres med skadelige signaler.

DeviceProcessEvents

| where Timestamp > ago(1h)

| where ActionType == "ProcessCreatedAggregatedReport"

| extend uniqueEventsAggregated = toint(todynamic(AdditionalFields).uniqueEventsAggregated)

| project-reorder Timestamp, uniqueEventsAggregated, ProcessCommandLine, InitiatingProcessCommandLine, ActionType, SHA1, FolderPath, InitiatingProcessFolderPath, DeviceName

| sort by uniqueEventsAggregated desc

Forespørgsel om fejl ved gentagne logonforsøg

Følgende forespørgsel identificerer gentagne logonforsøgsfejl.

DeviceLogonEvents

| where Timestamp > ago(30d)

| where ActionType == "LogonFailedAggregatedReport"

| extend uniqueEventsAggregated = toint(todynamic(AdditionalFields).uniqueEventsAggregated)

| where uniqueEventsAggregated > 10

| project-reorder Timestamp, DeviceId, uniqueEventsAggregated, LogonType, AccountName, AccountDomain, AccountSid

| sort by uniqueEventsAggregated desc

Forespørgsel om mistænkelige RDP-forbindelser

Følgende forespørgsel identificerer mistænkelige RDP-forbindelser, hvilket kan indikere skadelig aktivitet.

DeviceNetworkEvents

| where Timestamp > ago(1d)

| where ActionType endswith "AggregatedReport"

| where RemotePort == "3389"

| extend uniqueEventsAggregated = toint(todynamic(AdditionalFields).uniqueEventsAggregated)

| where uniqueEventsAggregated > 10

| project-reorder ActionType, Timestamp, uniqueEventsAggregated

| sort by uniqueEventsAggregated desc