Avancerede teknologier i kernen af Microsoft Defender Antivirus

Gælder for:

- Microsoft Defender XDR

- Microsoft Defender for Endpoint Plan 2

- Microsoft Defender for Business

- Microsoft Defender for Endpoint Plan 1

- Microsoft Defender Antivirus

- Microsoft Defender til enkeltpersoner

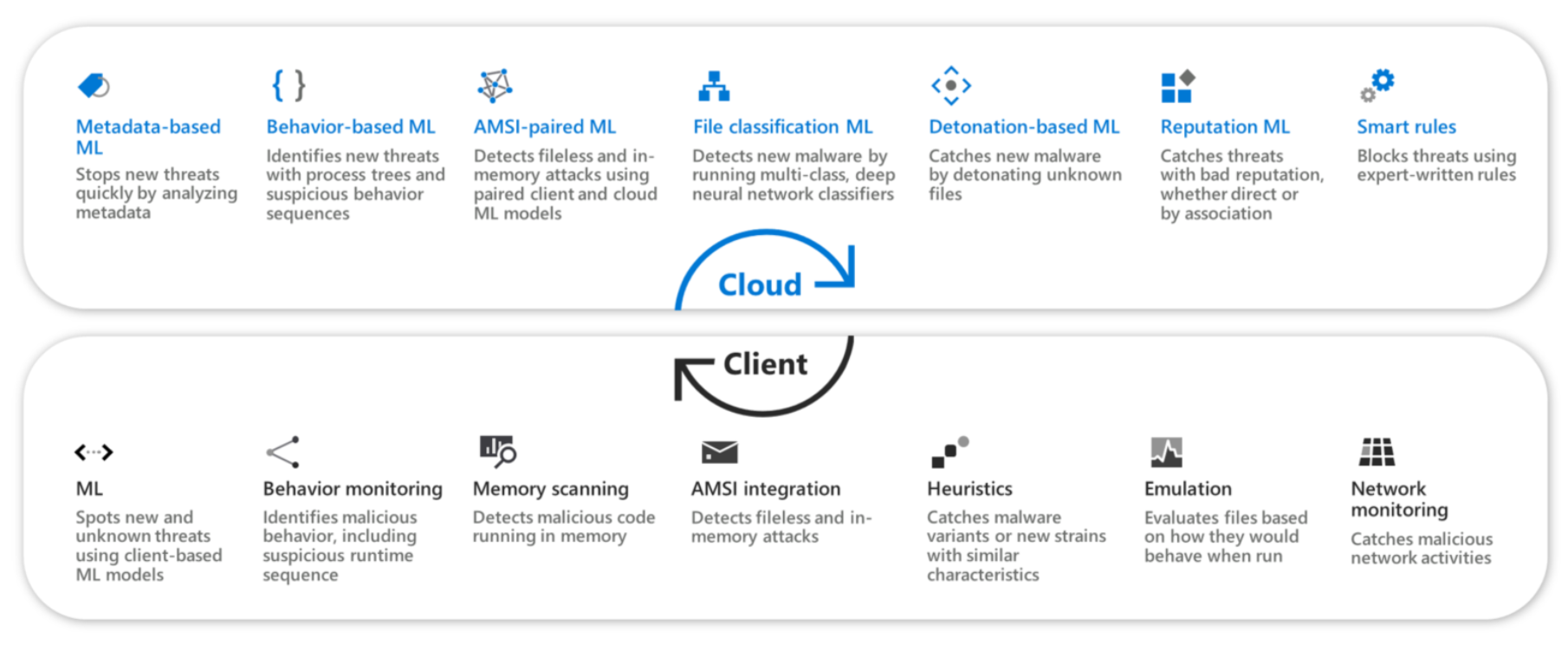

Microsoft Defender Antivirus og de mange motorer, der fører til avancerede opdagelses- og forebyggelsesteknologier under kølerhjelmen for at registrere og stoppe en lang række trusler og hackerteknikker på flere punkter, som vist i følgende diagram:

Mange af disse programmer er indbygget i klienten og yder avanceret beskyttelse mod de fleste trusler i realtid.

Disse næste generations beskyttelsesprogrammer leverer branchens bedste registrerings- og blokeringsfunktioner og sikrer, at beskyttelsen er:

- Nøjagtig: Trusler både almindelige og avancerede, mange, der er designet til at forsøge at glide gennem beskyttelse, registreres og blokeres.

- Realtid: Trusler forhindres i at komme videre til enheder, stoppes i realtid ved første øjekast eller registreres og afhjælpes på mindst mulig tid (typisk inden for nogle få millisekunder).

- Intelligent: Gennem styrken i cloudmiljøet, machine learning (ML) og Microsofts brancheførende optik beriges og gøres beskyttelse endnu mere effektiv mod nye og ukendte trusler.

Hybridregistrering og -beskyttelse

Microsoft Defender Antivirus udfører hybrid registrering og beskyttelse. Det betyder, at registrering og beskyttelse sker på klientenheden først og arbejder med clouden for nyligt udviklende trusler, hvilket resulterer i hurtigere og mere effektiv registrering og beskyttelse.

Når klienten støder på ukendte trusler, sender den metadata eller selve filen til cloudbeskyttelsestjenesten, hvor mere avanceret beskyttelse undersøger nye trusler undervejs og integrerer signaler fra flere kilder.

| På klienten | I skyen |

|---|---|

|

Machine Learning-program (ML) Et sæt letvægtsmodeller til maskinel indlæring giver en vurdering inden for millisekunder. Disse modeller omfatter specialiserede modeller og funktioner, der er udviklet til bestemte filtyper, der ofte misbruges af hackere. Eksempler omfatter modeller, der er bygget til PE-filer (Portable Executable), PowerShell, Office-makroer, JavaScript, PDF-filer og meget mere. |

Metadatabaseret ML-program Specialiserede ML-modeller, som omfatter filtypespecifikke modeller, funktionsspecifikke modeller og modsat hærdede monotoniske modeller, analyserer en featuriseret beskrivelse af mistænkelige filer, der sendes af klienten. Stablede ensembleklassificeringsvirksomheder kombinerer resultater fra disse modeller for at oprette en dom i realtid for at tillade eller blokere filer før udførelse. |

|

Funktionsovervågningsprogram Overvågningsprogrammet for funktionsmåde overvåger potentielle angreb efter udførelse. Der observeres procesfunktionsmåder, herunder funktionsmådesekvensen på kørselstidspunktet, for at identificere og blokere visse typer aktiviteter baseret på forudbestemte regler. |

Adfærdsbaseret ML-program Mistænkelige adfærdssekvenser og avancerede angrebsteknikker overvåges på klienten som udløsere til at analysere funktionsmåden for procestræet ved hjælp af ml-modeller i realtid i cloudmiljøet. Overvågede angrebsteknikker spænder over angrebskæden, fra udnyttelser, udvidede og vedholdenhed hele vejen igennem til tværgående bevægelse og eksfiltration. |

|

Hukommelsesscanningsprogram Dette program scanner den hukommelsesplads, der bruges af en igangværende proces, for at vise skadelig adfærd, der kan skjules via kodefornøgelse. |

AMSI-parvis ML-program (Antimalware Scan Interface) Par af modeller på klient- og cloudsiden udfører avanceret analyse af scriptingadfærd før og efter udførelse for at fange avancerede trusler, f.eks. filløse angreb og angreb i hukommelsen. Disse modeller omfatter et par modeller for hvert af de dækkede scriptingprogrammer, herunder PowerShell, JavaScript, VBScript og Office VBA-makroer. Integrationer omfatter både kald af dynamisk indhold og/eller instrumentering af funktionsmåder i scriptingprogrammer. |

|

AMSI-integrationsprogram Med et dybt program til integration i appen kan du registrere filuafhængige angreb og angreb i hukommelsen via AMSI og dermed besejre kodeforsløring. Denne integration blokerer skadelig funktionsmåde for scripts på klientsiden. |

Ml-program til filklassificering Dyb neurale netværksklassifikationer i flere klasser undersøger indholdet af hele filen og giver et ekstra forsvarslag mod angreb, der kræver mere analyse. Mistænkelige filer holdes fra at køre og sendes til cloudbeskyttelsestjenesten til klassificering. På få sekunder producerer deep learning-modeller med fuldt indhold en klassificering og svarer klienten for at tillade eller blokere filen. |

|

Heuristikmotor Heuristiske regler identificerer filegenskaber, der har ligheder med kendte skadelige egenskaber for at fange nye trusler eller ændrede versioner af kendte trusler. |

Detonationsbaseret ML-motor Mistænkelige filer detoneres i en sandkasse. Klassificeringer af deep learning analyserer de observerede funktionsmåder for at blokere angreb. |

|

Emuleringsprogram Emuleringsprogrammet pakker malware ud dynamisk og undersøger, hvordan de ville opføre sig på kørselstidspunktet. Den dynamiske emulering af indholdet og scanning både adfærd under emulering og hukommelsesindhold i slutningen af emulering besejre malware packers og udsætte adfærd polymorfe malware. |

Omdømme ML-program Domæneekspertens omdømmekilder og modeller fra hele Microsoft forespørges for at blokere trusler, der er knyttet til skadelige eller mistænkelige URL-adresser, domæner, mails og filer. Kilder omfatter Windows Defender SmartScreen til url-omdømmemodeller og Defender for Office 365 til ekspertviden om vedhæftede filer i mails blandt andre Microsoft-tjenester via Microsoft Intelligent Security Graph. |

|

Netværksprogram Netværksaktiviteter inspiceres for at identificere og stoppe skadelige aktiviteter fra trusler. |

Smart rules engine Ekspertskrevne intelligente regler identificerer trusler baseret på forskerekspertise og kollektiv viden om trusler. |

|

Kommandolinjescanningsprogram Dette program scanner kommandolinjerne for alle processer, før de udføres. Hvis kommandolinjen for en proces er skadelig, blokeres den fra udførelse. |

CommandLine ML-program Flere avancerede ML-modeller scanner de mistænkelige kommandolinjer i skyen. Hvis en kommandolinje er skadelig, sender clouden et signal til klienten for at forhindre, at den tilsvarende proces startes. |

Du kan få flere oplysninger under Microsoft 365 Defender demonstrerer 100 % beskyttelse i 2023 MITRE Engenuity ATT&CK-evalueringer®: Enterprise.

Sådan fungerer næste generations beskyttelse sammen med andre Defender for Endpoint-funktioner

Sammen med reduktion af angrebsoverfladen, som omfatter avancerede funktioner som hardwarebaseret isolation, programstyring, udnyttelsesbeskyttelse, netværksbeskyttelse, adgang til styrede mapper, regler for reduktion af angrebsoverflader og netværksfirewall, leverer næste generations beskyttelsesprogrammer Microsoft Defender for Endpoint's præbreachfunktioner, så angreb stoppes, før de kan infiltrere enheder og kompromittere netværk.

Som en del af Microsofts dybdegående forsvarsløsning tilfalder den overordnede ydeevne af disse motorer den Microsoft Defender for Endpoint unified endpoint-beskyttelse, hvor antivirusregistreringer og andre næste generations beskyttelsesfunktioner forbedrer slutpunktsregistrering og -svar, automatiseret undersøgelse og afhjælpning, avanceret jagt, Håndtering af trusler og sikkerhedsrisici, administreret trusselsjagttjeneste og andre funktioner.

Disse beskyttelser forstærkes yderligere gennem Microsoft Defender XDR, Microsofts omfattende, komplette sikkerhedsløsning til den moderne arbejdsplads. Ved hjælp af signaldeling og orkestrering af afhjælpning på tværs af Microsofts sikkerhedsteknologier sikrer Microsoft Defender XDR identiteter, slutpunkter, mail og data, apps og infrastruktur.

Hukommelsesbeskyttelse og hukommelsesscanning

Microsoft Defender Antivirus (MDAV) giver hukommelsesbeskyttelse med forskellige programmer:

| Klient | Sky |

|---|---|

| Overvågning af funktionsmåde | Adfærdsbaseret maskinel indlæring |

| Integration af Antimalware Scan Interface (AMSI) | AMSI-parret maskinel indlæring |

| Emulering | Detonationsbaseret maskinel indlæring |

| Hukommelsesscanning | NIELSEN |

Et ekstra lag, der hjælper med at forhindre hukommelsesbaserede angreb, er at bruge ASR-reglen (Attack Surface Reduction) – bloker Office-programmer fra at indsætte kode i andre processer. Du kan få flere oplysninger under Bloker Office-programmer fra at indsætte kode i andre processer.

Ofte stillede spørgsmål

Hvor mange malwaretrusler blokerer Microsoft Defender Antivirus pr. måned?

Fem milliarder trusler på enheder hver måned.

Hvordan hjælper Microsoft Defender Antivirus hukommelsesbeskyttelse?

Se Registrering af reflekterende DLL-indlæsning med Windows Defender for Endpoint for at få mere at vide om en måde Microsoft Defender Antivirus beskyttelse mod hukommelsesangreb hjælper.

Fokuserer I alle jeres opdagelser/forebyggelser i ét bestemt geografisk område?

Nej, vi befinder os i alle de geografiske områder (Nord- og Sydamerika, EMEA og APAC).

Fokuserer I alle på bestemte brancher?

Vi fokuserer på alle brancher.

Kræver din registrering/beskyttelse en menneskelig analytiker?

Når du tester pennen, bør du kræve, hvor ingen menneskelige analytikere er engageret i at registrere/beskytte, for at se, hvordan den faktiske antivirusmotors (prebreach) effektivitet virkelig er, og en separat, hvor menneskelige analytikere er engageret. Du kan tilføje Microsoft Defender-eksperter til XDR en administreret udvidet registrerings- og svartjeneste for at forbedre din SOC.

Den kontinuerlig iterative forbedring hver af disse motorer til at blive mere og mere effektive til at fange de nyeste stammer af malware og angreb metoder. Disse forbedringer vises i konsistente topscores i branchetests, men endnu vigtigere, oversættes til trusler og malwareudbrud stoppede, og flere kunder er beskyttet.